Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Deze inhoud is van toepassing op:![]() v4.0 (GA)

v4.0 (GA) ![]() v3.1 (GA) v3.0 (GA)

v3.1 (GA) v3.0 (GA)![]()

![]() v2.1 (GA)

v2.1 (GA)

Beheerde identiteiten voor Azure-resources zijn service-principals die een Microsoft Entra-identiteit en specifieke machtigingen voor door Azure beheerde resources maken:

Beheerde identiteiten verlenen toegang tot elke bron die Microsoft Entra-verificatie ondersteunt, inclusief uw eigen applicaties. In tegenstelling tot beveiligingssleutels en verificatietokens hoeven beheerde identiteiten niet meer te worden gebruikt voor ontwikkelaars om inloggegevens te beheren.

U kunt toegang verlenen tot een Azure-resource en een Azure-rol toewijzen aan een beheerde identiteit met behulp van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC). Er zijn geen extra kosten verbonden aan het gebruik van beheerde identiteiten in Azure.

Belangrijk

Met beheerde identiteiten hoeft u geen inloggegevens te beheren, waaronder SAS-tokens (Shared Access Signature).

Beheerde identiteiten zijn een veiligere manier om toegang te verlenen tot gegevens zonder inloggegevens in uw code.

Toegang tot privéopslagaccount

Toegang tot en verificatie van privé-Azure-opslagaccounts ondersteunen beheerde identiteiten voor Azure-resources. Als u een Azure-opslagaccount hebt, beveiligd door een virtueel netwerk (VNet) of een firewall, heeft Document Intelligence geen rechtstreeks toegang tot uw opslagaccountgegevens. Zodra een beheerde identiteit is ingeschakeld, heeft Document Intelligence echter toegang tot uw opslagaccount met behulp van een toegewezen beheerde identiteitreferentie.

Notitie

Als u uw opslaggegevens wilt analyseren met het hulpprogramma Document Intelligence Sample Labeling (FOTT), moet u het hulpprogramma achter uw VNet of firewall implementeren.

Het

Analyzeontvangstbewijs, visitekaartje, factuur, id-document en aangepaste formulier-API's kunnen gegevens uit één document extraheren door aanvragen als onbewerkte binaire inhoud te plaatsen. In deze scenario's is er geen vereiste voor een beheerde identiteitreferentie.

Vereisten

Om aan de slag te gaan, hebt u het volgende nodig:

Een actief Azure-account: als u er nog geen hebt, kunt u een gratis account maken.

Een Document Intelligence - of Azure AI-servicesresource in Azure Portal. ZieEen Azure AI-servicesresource maken voor gedetailleerde stappen.

Een Azure Blob Storage-account in dezelfde regio als uw Document Intelligence-resource. U moet ook containers maken om uw blobgegevens in uw opslagaccount op te slaan en te organiseren.

Als uw opslagaccount zich achter een firewall bevindt, moet u de volgende configuratie inschakelen:

Selecteer Op de pagina van uw opslagaccount beveiliging en netwerken → Netwerken in het linkermenu.

Selecteer In het hoofdvenster de optie Toegang toestaan vanuit geselecteerde netwerken.

Ga op de pagina geselecteerde netwerken naar de categorie Uitzonderingen en zorg ervoor dat het

Allow Azure services on the trusted services list to access this storage accountselectievakje is ingeschakeld.

Een kort begrip van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) met behulp van Azure Portal.

Toewijzingen van beheerde identiteiten

Er zijn twee typen beheerde identiteiten: door het systeem toegewezen en door de gebruiker toegewezen. Document Intelligence ondersteunt momenteel alleen door het systeem toegewezen beheerde identiteit:

Een door het systeem toegewezen beheerde identiteit wordt rechtstreeks ingeschakeld op een service-exemplaar. Deze functie is niet standaard ingeschakeld; u moet naar uw resource gaan en de identiteitsinstelling bijwerken.

De door het systeem toegewezen beheerde identiteit is gedurende de gehele levenscyclus gekoppeld aan uw resource. Als u uw resource verwijdert, wordt de beheerde identiteit ook verwijderd.

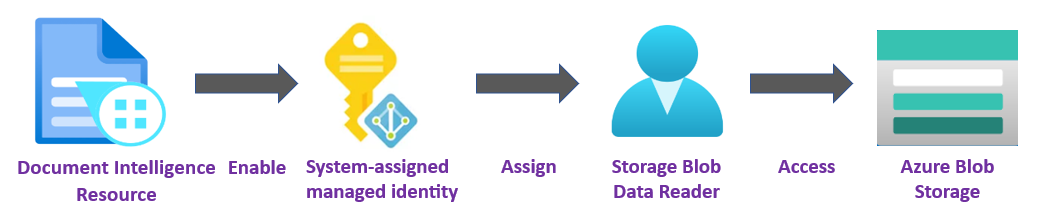

In de volgende stappen schakelen we een door het systeem toegewezen beheerde identiteit in en verlenen documentinformatie beperkte toegang tot uw Azure Blob Storage-account.

Een door het systeem toegewezen beheerde identiteit inschakelen

Belangrijk

Als u een door het systeem toegewezen beheerde identiteit wilt inschakelen, hebt u Microsoft.Authorization/roleAssignments/write-machtigingen nodig, zoals Eigenaar of Beheerder van gebruikerstoegang. U kunt een bereik opgeven op vier niveaus: beheergroep, abonnement, resourcegroep of resource.

Meld u aan bij Azure Portal met een account dat is gekoppeld aan uw Azure-abonnement.

Navigeer naar de resourcepagina documentinformatie in Azure Portal.

Selecteer identiteit in de linkerrail in de lijst Resourcebeheer:

Schakel in het hoofdvenster het tabblad Door systeem toegewezen status in op Aan.

Toegang verlenen tot uw opslagaccount

U moet Document Intelligence toegang verlenen tot uw opslagaccount voordat deze blobs kan lezen. Nu Document Intelligence-toegang is ingeschakeld met een door het systeem toegewezen beheerde identiteit, kunt u op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) gebruiken om Document Intelligence toegang te geven tot Azure Storage. De rol Opslagblobgegevenslezer biedt documentinformatie (vertegenwoordigd door de door het systeem toegewezen beheerde identiteit) lees- en lijsttoegang tot de blobcontainer en -gegevens.

Selecteer onder Machtigingen Azure-roltoewijzingen:

Kies op de pagina Azure-roltoewijzingen die wordt geopend uw abonnement in de vervolgkeuzelijst en selecteer vervolgens + Roltoewijzing toevoegen.

Notitie

Als u geen rol kunt toewijzen in De Azure-portal omdat de optie Roltoewijzing toevoegen > is uitgeschakeld of u de machtigingsfout 'U bent niet gemachtigd om roltoewijzing aan dit bereik toe te voegen', controleert u of u momenteel bent aangemeld als een gebruiker met een toegewezen rol met Microsoft.Authorization/roleAssignments/write-machtigingen zoals Eigenaar of Beheerder van gebruikerstoegang in het opslagbereik voor de opslagresource.

Vervolgens gaat u de rol Opslagblobgegevenslezer toewijzen aan uw Document Intelligence-serviceresource. Vul in het

Add role assignmentpop-upvenster de velden als volgt in en selecteer Opslaan:Veld Waarde Scope Storage Abonnement Het abonnement dat is gekoppeld aan uw opslagresource. Resource De naam van uw opslagresource - Rol Opslagblobgegevenslezer: biedt leestoegang tot Azure Storage-blobcontainers en -gegevens.

Nadat u het bevestigingsbericht Roltoewijzing toegevoegd hebt ontvangen, vernieuwt u de pagina om de toegevoegde roltoewijzing te zien.

Als u de wijziging niet meteen ziet, wacht u en vernieuwt u de pagina opnieuw. Wanneer u roltoewijzingen toewijst of verwijdert, kan het tot 30 minuten duren voordat wijzigingen van kracht worden.

Dat is het! U hebt de stappen voltooid om een door het systeem toegewezen beheerde identiteit in te schakelen. Met beheerde identiteit en Azure RBAC hebt u specifieke toegangsrechten voor documentinformatie verleend aan uw opslagresource zonder referenties zoals SAS-tokens te hoeven beheren.

Andere roltoewijzingen voor Document Intelligence Studio

Als u Document Intelligence Studio gaat gebruiken en uw opslagaccount is geconfigureerd met netwerkbeperking, zoals firewall of virtueel netwerk, moet een andere rol, Inzender voor opslagblobgegevens, worden toegewezen aan uw Document Intelligence-service. Document Intelligence Studio vereist dat deze rol blobs naar uw opslagaccount schrijft wanneer u automatisch label, Human in de lus of bewerkingen voor delen/upgraden van Project uitvoert.