Meervoudige verificatie op basis van telefoon beveiligen

Met meervoudige verificatie van Microsoft Entra kunnen gebruikers ervoor kiezen om een geautomatiseerd spraakgesprek te ontvangen op een telefoonnummer dat ze registreren voor verificatie. Kwaadwillende gebruikers kunnen van deze methode profiteren door meerdere accounts te maken en telefoongesprekken te plaatsen zonder het MFA-registratieproces te voltooien. Deze talloze mislukte aanmeldingen kunnen de toegestane registratiepogingen uitputten, waardoor andere gebruikers zich niet kunnen registreren voor nieuwe accounts in uw Azure AD B2C-tenant. Ter bescherming tegen deze aanvallen kunt u Azure Monitor gebruiken om telefoonverificatiefouten te bewaken en frauduleuze aanmeldingen te beperken.

Belangrijk

Verificator-app (TOTP) biedt een sterkere beveiliging dan SMS/Telefoon meervoudige verificatie. Lees onze instructies voor het inschakelen van meervoudige verificatie in Azure Active Directory B2C om dit in te stellen.

Vereisten

Voordat u begint, maakt u een Log Analytics-werkruimte.

Een werkmap met MFA-gebeurtenissen op basis van een telefoon maken

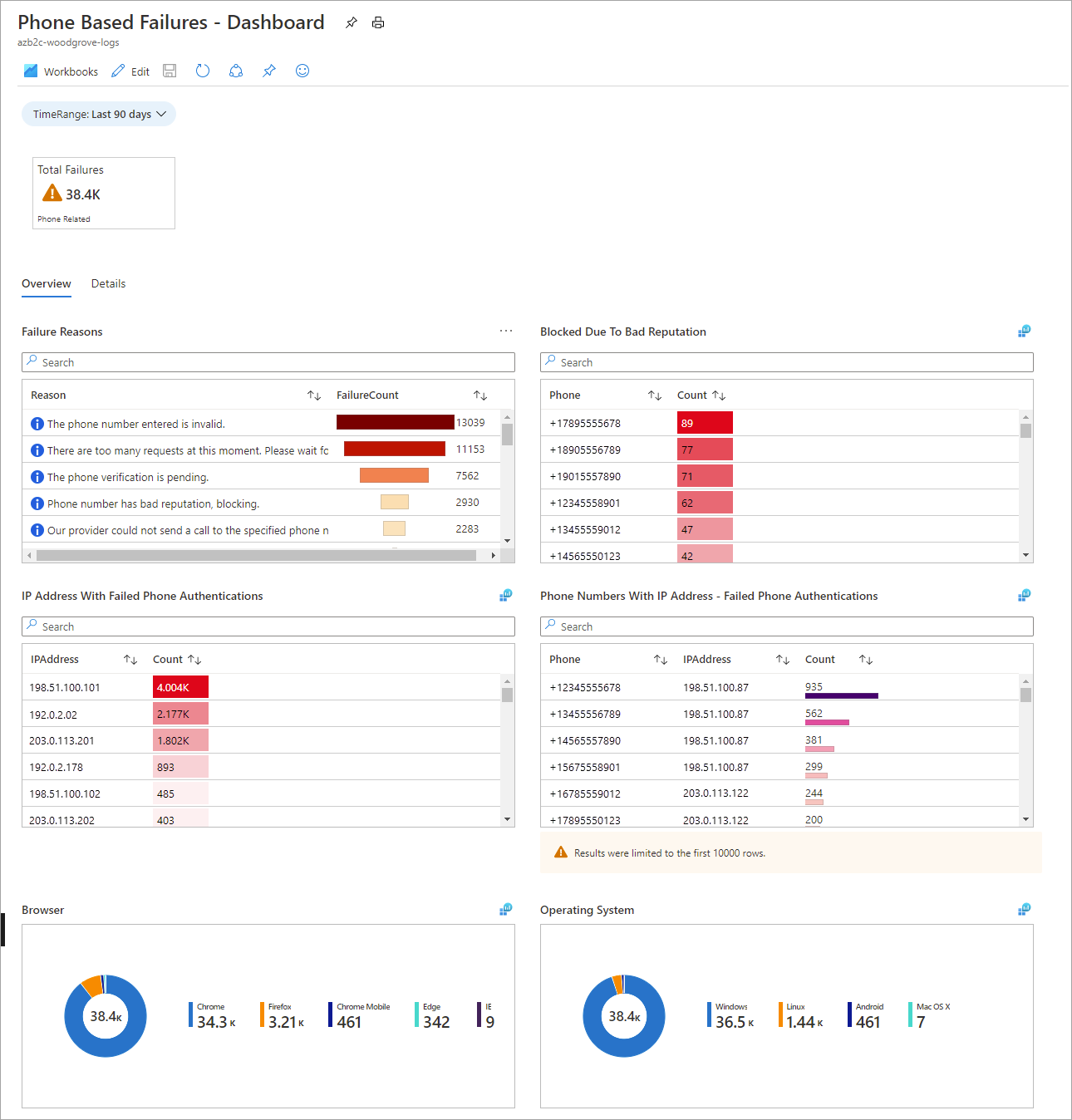

De opslagplaats waarschuwingen voor Azure AD B2C-rapporten & in GitHub bevat artefacten die u kunt gebruiken om rapporten, waarschuwingen en dashboards te maken en publiceren op basis van Azure AD B2C-logboeken. In de conceptwerkmap die hieronder wordt weergegeven, worden telefoongerelateerde fouten gemarkeerd.

Tabblad Overzicht

De volgende informatie wordt weergegeven op het tabblad Overzicht :

- Foutredenen (het totale aantal mislukte telefoonverificaties voor elke gegeven reden)

- Geblokkeerd vanwege slechte reputatie

- IP-adres met mislukte Telefoon-verificaties (het totale aantal mislukte telefoonverificaties voor elk opgegeven IP-adres)

- Telefoon getallen met IP-adres - Mislukte Telefoon-verificaties

- Browser (mislukte telefoonverificatie per clientbrowser)

- Besturingssysteem (mislukte telefoonverificatie per clientbesturingssysteem)

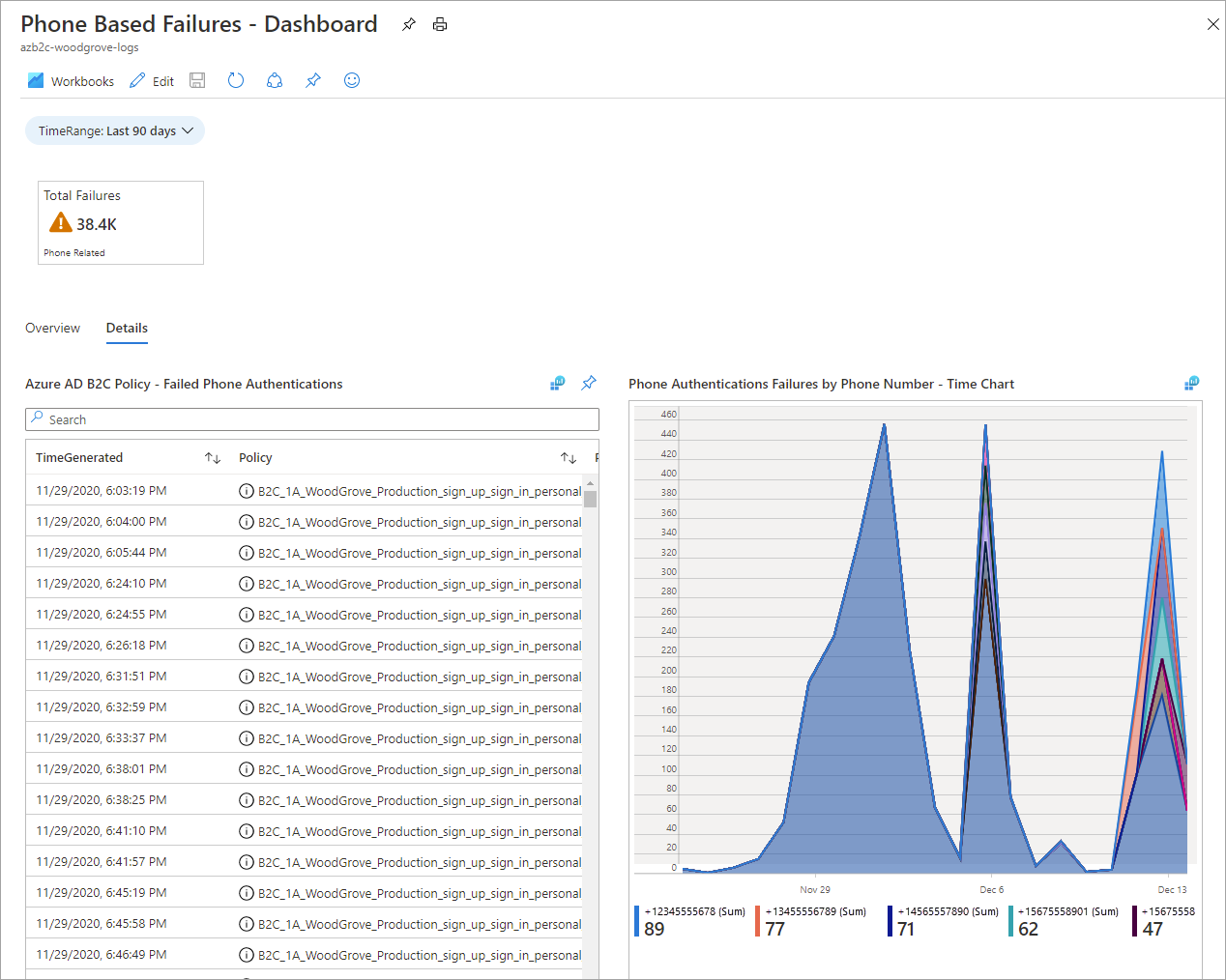

Het tabblad Details

De volgende informatie wordt gerapporteerd op het tabblad Details :

- Azure AD B2C-beleid - Mislukte Telefoon-verificaties

- Telefoon verificatiefouten per Telefoon getal – tijddiagram (aanpasbare tijdlijn)

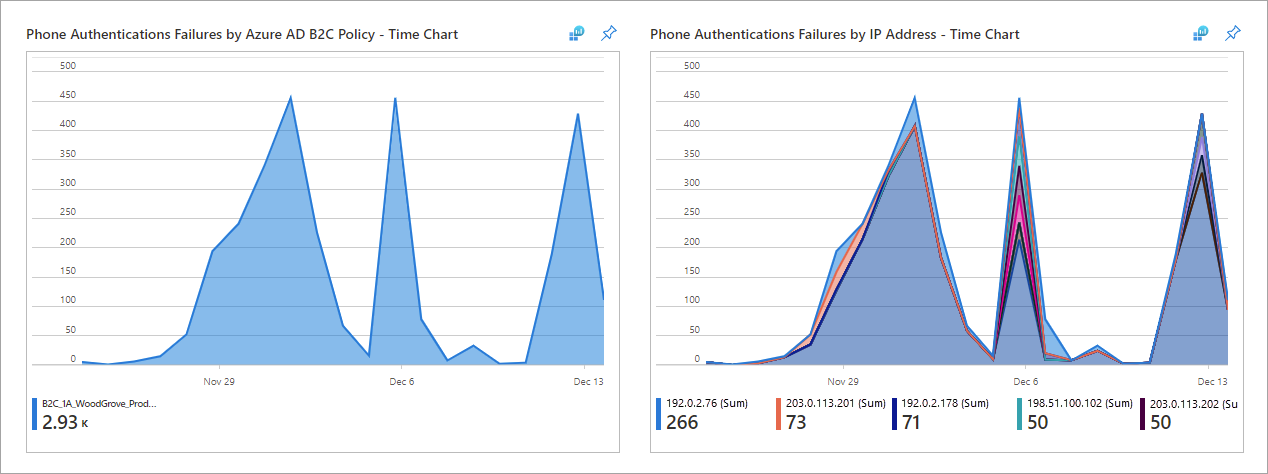

- Telefoon verificatiefouten van Azure AD B2C-beleid : tijddiagram (aanpasbare tijdlijn)

- Telefoon verificatiefouten per IP-adres : tijddiagram (aanpasbare tijdlijn)

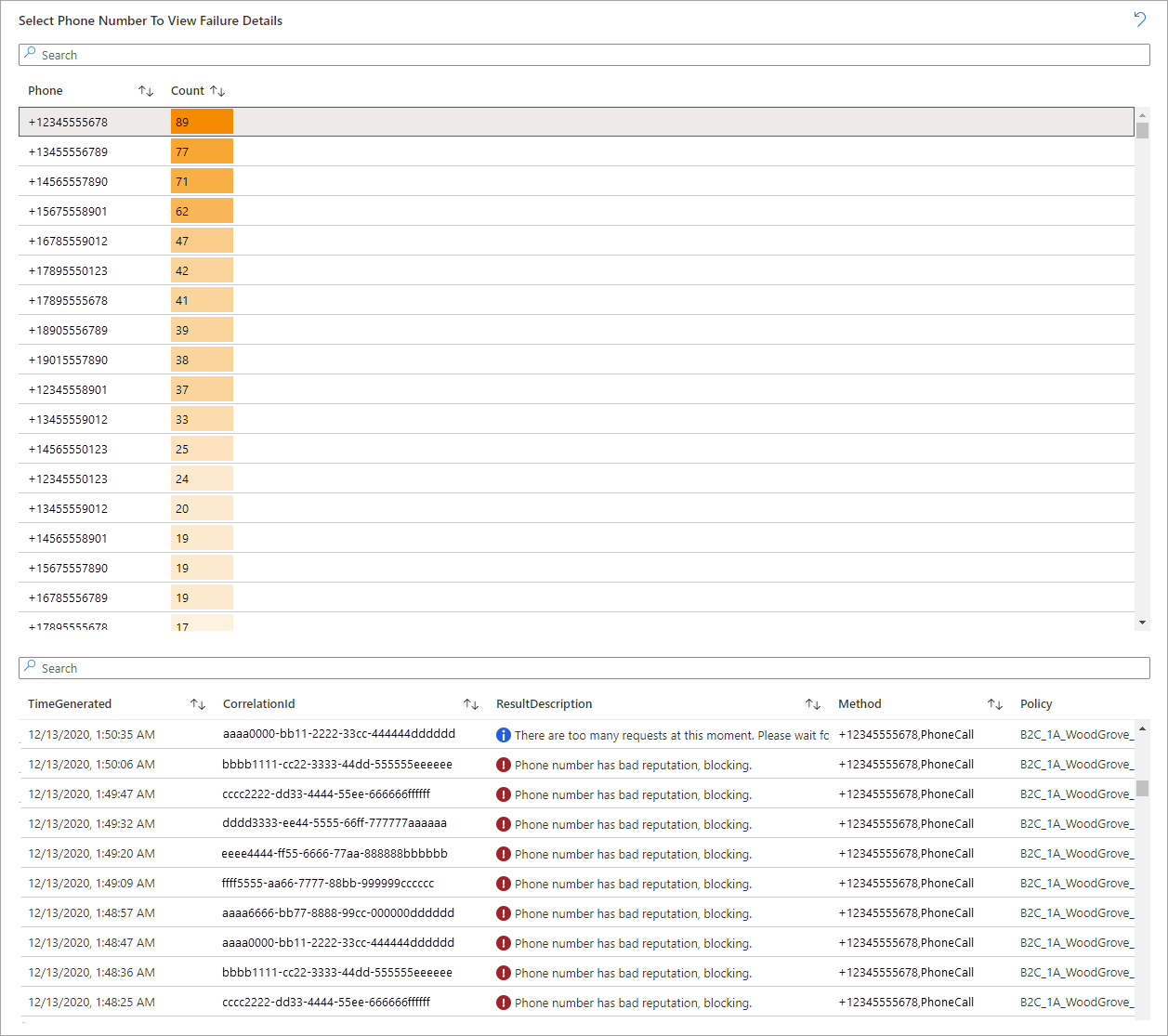

- Selecteer Telefoon nummer om details van fouten weer te geven (selecteer een telefoonnummer voor een gedetailleerde lijst met fouten)

De werkmap gebruiken om frauduleuze aanmeldingen te identificeren

U kunt de werkmap gebruiken om inzicht te krijgen in MFA-gebeurtenissen op basis van de telefoon en om mogelijk schadelijk gebruik van de telefonieservice te identificeren.

Begrijp wat normaal is voor uw tenant door deze vragen te beantwoorden:

- Waar zijn de regio's van waaruit u MFA op de telefoon verwacht?

- Bekijk de redenen die worden weergegeven voor mislukte MFA-pogingen op basis van een telefoon; worden ze beschouwd als normaal of verwacht?

De kenmerken van frauduleuze registratie herkennen:

- Op locatie gebaseerd: bekijk Telefoon verificatiefouten per IP-adres voor accounts die zijn gekoppeld aan locaties waarvan u niet verwacht dat gebruikers zich registreren.

Notitie

Het opgegeven IP-adres is een geschatte regio.

- Op basis van snelheid: Kijk naar Mislukte Telefoon Overuren (per dag), wat aangeeft dat telefoonnummers een abnormaal aantal mislukte telefoonverificatiepogingen per dag maken, gesorteerd van hoogste (links) naar laag (rechts).

Beperk frauduleuze aanmeldingen door de stappen in de volgende sectie te volgen.

Frauduleuze aanmeldingen beperken

Voer de volgende acties uit om frauduleuze aanmeldingen te beperken.

Gebruik de aanbevolen versies van gebruikersstromen om het volgende te doen:

- Schakel de functie voor eenmalige wachtwoordcode (OTP) voor e-mail in voor MFA (geldt voor zowel registratie- als aanmeldingsstromen).

- Configureer een beleid voor voorwaardelijke toegang om aanmeldingen te blokkeren op basis van locatie (geldt alleen voor aanmeldingsstromen, niet voor registratiestromen).

- Api-connectors gebruiken om te integreren met een anti-botoplossing, zoals reCAPTCHA (van toepassing op registratiestromen).

Verwijder landcodes die niet relevant zijn voor uw organisatie in de vervolgkeuzelijst waarin de gebruiker zijn telefoonnummer verifieert (deze wijziging is van toepassing op toekomstige aanmeldingen):

Meld u aan bij Azure Portal als globale beheerder van de Azure AD B2C-tenant.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Kies Alle services linksboven in de Azure Portal, zoek Azure AD B2C en selecteer deze.

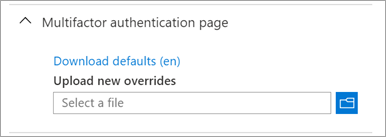

Selecteer de gebruikersstroom en selecteer vervolgens Talen. Selecteer de taal voor de geografische locatie van uw organisatie om het deelvenster met taaldetails te openen. (In dit voorbeeld selecteren weEngels en voor de Verenigde Staten). Selecteer de pagina Meervoudige verificatie en selecteer Standaardwaarden downloaden (en).

Open het JSON-bestand dat in de vorige stap is gedownload. Zoek in het bestand naar

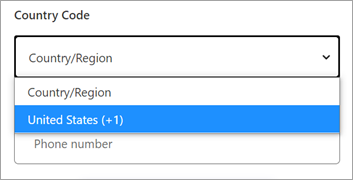

DEFAULTen vervang de regel door"Value": "{\"DEFAULT\":\"Country/Region\",\"US\":\"United States\"}". Zorg ervoor dat u deze insteltOverridesoptrue.

Notitie

U kunt de lijst met toegestane landcodes in het

countryListelement aanpassen (zie het voorbeeld van de pagina Telefoon factor authentication).Sla het JSON-bestand op. Selecteer in het deelvenster met taaldetails onder Nieuwe onderdrukkingen uploaden het gewijzigde JSON-bestand om het te uploaden.

Sluit het deelvenster en selecteer Gebruikersstroom uitvoeren. Controleer in dit voorbeeld of Verenigde Staten de enige landcode is die beschikbaar is in de vervolgkeuzelijst:

Volgende stappen

Meer informatie over Identiteitsbeveiliging en voorwaardelijke toegang voor Azure AD B2C

Voorwaardelijke toegang toepassen op gebruikersstromen in Azure Active Directory B2C