Zelfstudie: Nok Nok Passport configureren met Azure Active Directory B2C voor FIDO2-verificatie zonder wachtwoord

Meer informatie over het integreren van nok Nok S3 Authentication Suite in uw Azure Active Directory B2C-tenant (Azure AD B2C). Nok Nok-oplossingen maken FIDO-gecertificeerde meervoudige verificatie mogelijk, zoals FIDO UAF, FIDO U2F, WebAuthn en FIDO2 voor mobiele en webtoepassingen. Nok Nok-oplossingen verbeteren de beveiligingspostuur en brengen tegelijkertijd de gebruikerservaring in balans.

Naar noknok.com voor meer informatie: Nok Nok Labs, Inc.

Vereisten

Om aan de slag te gaan, hebt u het volgende nodig:

- Een Azure-abonnement

- Als u nog geen account hebt, kunt u een gratis Azure-account krijgen

- Een Azure AD B2C-tenant die is gekoppeld aan het Azure-abonnement

- Ga naar noknok.com. Selecteer Demo in het bovenste menu.

Scenariobeschrijving

Als u FIDO-verificatie zonder wachtwoord voor uw gebruikers wilt inschakelen, schakelt u Nok Nok in als id-provider (IdP) in uw Azure AD B2C-tenant. De integratie van de Nok Nok-oplossing omvat de volgende onderdelen:

- Azure AD B2C : autorisatieserver die gebruikersreferenties verifieert

- Web- en mobiele toepassingen: mobiele of web-apps om te beveiligen met Nok Nok-oplossingen en Azure AD B2C

-

Nok Nok App SDK of Passport-app: verifieer Azure AD B2C-toepassingen.

- Ga naar de Apple App Store voor Nok Nok Passport

- Of Google Play Nok Nok Passport

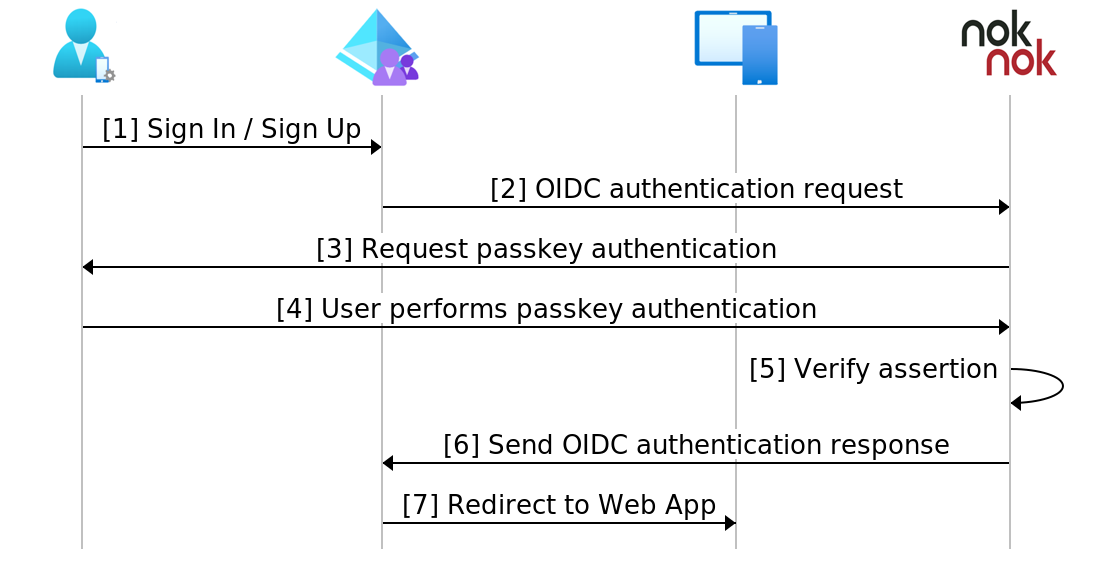

In het volgende diagram ziet u de Nok Nok-oplossing als IdP voor Azure AD B2C met behulp van OpenID Connect (OIDC) voor verificatie zonder wachtwoord.

- Op de aanmeldingspagina selecteert de gebruiker aanmelden of registreren en voert de gebruikersnaam in.

- Azure AD B2C leidt de gebruiker om naar de Nok Nok OIDC-verificatieprovider.

- Voor mobiele verificaties wordt een QR-code weergegeven of wordt er een pushmelding naar het gebruikersapparaat verzonden. Voor bureaubladaanmelding wordt de gebruiker omgeleid naar de aanmeldingspagina van de web-app voor verificatie zonder wachtwoord.

- Gebruiker scant de QR-code met de Nok Nok-app-SDK of Passport-app. Of gebruikersnaam is invoer op de aanmeldingspagina.

- De gebruiker wordt gevraagd om verificatie. Gebruiker voert verificatie zonder wachtwoord uit: biometrie, apparaatpincode of een zwervende verificator. Verificatieprompt wordt weergegeven in de webtoepassing. Gebruiker voert verificatie zonder wachtwoord uit: biometrie, apparaatpincode of een zwervende verificator.

- Nok Nok-server valideert FIDO-assertie en verzendt een OIDC-verificatieantwoord naar Azure AD B2C.

- De gebruiker krijgt of wordt de toegang geweigerd.

Aan de slag met Nok Nok

- Ga naar de pagina noknok.com Contactpersoon .

- Vul het formulier in voor een Nok Nok-tenant.

- Er wordt een e-mailbericht ontvangen met informatie over tenanttoegang en koppelingen naar documentatie.

- Gebruik de Nok Nok-integratiedocumentatie om de tenant-OIDC-configuratie te voltooien.

Integreren met Azure AD B2C

Gebruik de volgende instructies om een IdP toe te voegen en te configureren en vervolgens een gebruikersstroom te configureren.

Een nieuwe id-provider maken

Gebruik voor de volgende instructies de map met de Azure AD B2C-tenant. Een nieuwe IdP toevoegen:

- Meld u aan bij de Azure Portal als globale beheerder van de Azure AD B2C-tenant.

- Selecteer op de werkbalk van de portal de mappen en abonnementen.

- Zoek in Portalinstellingen, Mappen en abonnementen in de lijst Directorynaam de Azure AD B2C-directory.

- Selecteer Schakelen.

- Selecteer In de linkerbovenhoek van de Azure Portal alle services.

- Ga naar Azure AD B2C en selecteer het.

- Navigeer naar Dashboard>Azure Active Directory B2C>Id-providers.

- Selecteer Id-providers.

- Selecteer Toevoegen.

Een id-provider configureren

Een IdP configureren:

- Selecteer Id-providertype>OpenID Connect (preview).

- Bij Naam voert u Nok Nok-verificatieprovider of een andere naam in.

- Voer bij Metagegevens-URL de URI van de app Nok Nok-verificatie-app in, gevolgd door het pad, zoals

https://demo.noknok.com/mytenant/oidc/.well-known/openid-configuration - Gebruik voor Clientgeheim het Clientgeheim van Nok Nok.

- Gebruik voor Client-id de client-id van Nok Nok.

- Gebruik voor Bereik de e-mail van het OpenID-profiel.

- Gebruik code voor Antwoordtype.

- Gebruik voor de antwoordmodusform_post.

- Selecteer OK.

- Selecteer De claims van deze id-provider toewijzen.

- Selecteer bij UserIDde optie Van abonnement.

- Bij Weergavenaam selecteert u Van abonnement.

- Selecteer bij Antwoordmodusde optie Van abonnement.

- Selecteer Opslaan.

Een gebruikersstroombeleid maken

Voor de volgende instructies is Nok Nok een nieuwe OIDC IdP in de lijst met B2C-id-providers.

- Selecteer in uw Azure AD B2C-tenant onderBeleid de optie Gebruikersstromen.

- Selecteer Nieuw.

- Selecteer Registreren en meld u aan.

- Selecteer een versie.

- Selecteer Maken.

- Voer een beleidsnaam in.

- Selecteer in Id-providers de gemaakte Nok Nok IdP.

- U kunt een e-mailadres toevoegen. Azure leidt aanmelding niet om naar Nok Nok; er wordt een scherm weergegeven met gebruikersopties.

- Laat het veld Multi-Factor Authentication staan.

- Selecteer Beleid voor voorwaardelijke toegang afdwingen.

- Selecteer onder Gebruikerskenmerken en tokenclaims in de optie Kenmerk verzamelen de optie Email Adres.

- Voeg gebruikerskenmerken toe voor Microsoft Entra id die moet worden verzameld, met claims die Azure AD B2C retourneert naar de clienttoepassing.

- Selecteer Maken.

- Selecteer de nieuwe gebruikersstroom.

- Selecteer Toepassingsclaims in het linkerdeelvenster.

- Schakel onder opties het selectievakje E-mail in

- Selecteer Opslaan.

De gebruikersstroom testen

- Open de Azure AD B2C-tenant en selecteer onder Beleid de optie Identity Experience Framework.

- Selecteer de gemaakte SignUpSignIn.

- Selecteer Gebruikersstroom uitvoeren.

- Selecteer bij Toepassing de geregistreerde app. Het voorbeeld is JWT.

- Selecteer bij Antwoord-URL de omleidings-URL.

- Selecteer Gebruikersstroom uitvoeren.

- Voer een registratiestroom uit en maak een account.

- Nadat het gebruikerskenmerk is gemaakt, wordt Nok Nok aangeroepen.

Als de stroom onvolledig is, controleert u of de gebruiker wel of niet is opgeslagen in de map.