Zelfstudie voor het configureren van Jumio met Azure Active Directory B2C

In deze zelfstudie leert u hoe u Azure Active Directory B2C (Azure AD B2C) integreert met Jumio, een id-verificatieservice die realtime geautomatiseerde id-verificatie mogelijk maakt om klantgegevens te beschermen.

Vereisten

U hebt u het volgende nodig om aan de slag te gaan:

Een Azure-abonnement

- Als u nog geen account hebt, kunt u een gratis Azure-account krijgen.

- Een Azure AD B2C-tenant die is gekoppeld aan uw Azure-abonnement

Scenariobeschrijving

De Jumio-integratie bevat de volgende onderdelen:

- Azure AD B2C: de autorisatieserver die gebruikersreferenties verifieert, ook wel id-provider (IdP) genoemd

- Jumio - Controleert de details van de gebruikers-id

- Tussenliggende REST API: deze gebruiken om Azure AD B2C- en Jumio-integratie te implementeren

- Azure Blob Storage: gebruik deze om aangepaste UI-bestanden te verkrijgen voor het Azure AD B2C-beleid

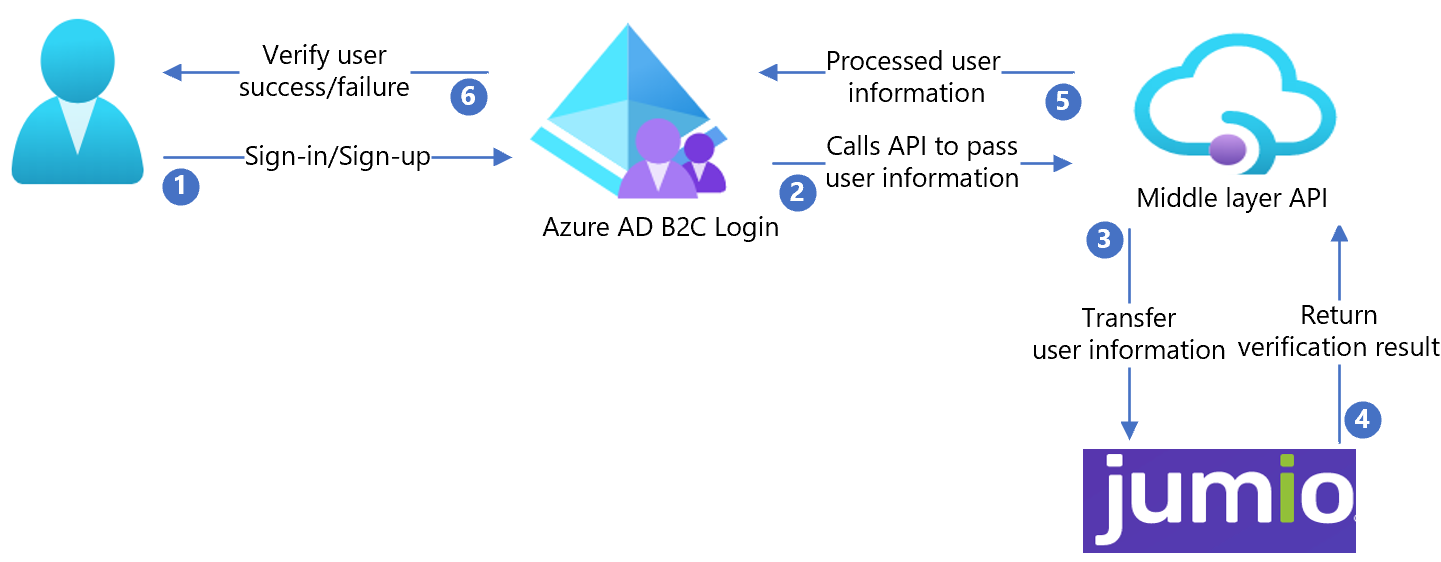

In het volgende architectuurdiagram wordt de implementatie weergegeven.

- De gebruiker meldt zich aan of registreert zich en maakt een account. Azure AD B2C verzamelt gebruikerskenmerken.

- Azure AD B2C roept de API van de middelste laag aan en geeft de gebruikerskenmerken door.

- De API in de middelste laag converteert gebruikerskenmerken naar een Jumio API-indeling en verzendt de kenmerken naar Jumio.

- Jumio verwerkt de kenmerken en retourneert resultaten naar de API in de middelste laag.

- De api van de middelste laag verwerkt de resultaten en verzendt relevante informatie naar Azure AD B2C.

- Azure AD B2C ontvangt de informatie. Als het antwoord mislukt, wordt er een foutbericht weergegeven. Als het antwoord slaagt, wordt de gebruiker geverifieerd en naar de map geschreven.

Een Jumio-account maken

Als u een Jumio-account wilt maken, gaat u naar de pagina jumio.com Contactpersoon .

Azure AD B2C configureren met Jumio

Nadat u een Jumio-account hebt gemaakt, gebruikt u dit om Azure AD B2C te configureren.

De API implementeren

Implementeer de code vanuit samples/Jumio/API/Jumio.Api/ naar een Azure-service. U kunt de code publiceren vanuit Visual Studio.

Notitie

Als u Microsoft Entra-id wilt configureren, hebt u de url van de geïmplementeerde service nodig.

Het clientcertificaat implementeren

Een clientcertificaat helpt de Jumio API-aanroep te beveiligen.

Maak een zelfondertekend certificaat met behulp van de volgende PowerShell-voorbeeldcode:

$cert = New-SelfSignedCertificate -Type Custom -Subject "CN=Demo-SigningCertificate" -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.3") -KeyUsage DigitalSignature -KeyAlgorithm RSA -KeyLength 2048 -NotAfter (Get-Date).AddYears(2) -CertStoreLocation "Cert:\CurrentUser\My" $cert.Thumbprint $pwdText = "Your password" $pwd = ConvertTo-SecureString -String $pwdText -Force -AsPlainText Export-PfxCertificate -Cert $Cert -FilePath "{your-local-path}\Demo-SigningCertificate.pfx" -Password $pwd.Het certificaat wordt geëxporteerd naar de locatie die is opgegeven voor

{your-local-path}.Zie Een persoonlijk certificaat uploaden als u het certificaat wilt importeren in Azure App Service.

Een ondertekenings-/versleutelingssleutel maken

Maak een willekeurige tekenreeks met een lengte van meer dan 64 tekens (alleen letters en cijfers).

Bijvoorbeeld:

C9CB44D98642A7062A0D39B94B6CDC1E54276F2E7CFFBF44288CEE73C08A8A65Gebruik het volgende PowerShell-script om de tekenreeks te maken:

-join ((0x30..0x39) + ( 0x41..0x5A) + ( 0x61..0x7A) + ( 65..90 ) | Get-Random -Count 64 | % {[char]$_})

De API configureren

U kunt toepassingsinstellingen in Azure App Service configureren zonder ze in te checken in een opslagplaats. U moet de volgende instellingen opgeven voor de REST API:

| Toepassingsinstellingen | Bron | Notities |

|---|---|---|

| JumioSettings:AuthUsername | Configuratie van Jumio-account | N.v.t. |

| JumioSettings:AuthPassword | Configuratie van Jumio-account | N.v.t. |

| AppSettings:SigningCertThumbprint | De gemaakte vingerafdruk van het zelfondertekende certificaat | N.v.t. |

| AppSettings:IdTokenSigningKey | Ondertekeningssleutel gemaakt met behulp van PowerShell | N.v.t. |

| AppSettings:IdTokenEncryptionKey | Versleutelingssleutel gemaakt met behulp van PowerShell | N.v.t. |

| AppSettings:IdTokenIssuer | Verlener voor het JWT-token (een GUID-waarde heeft de voorkeur) | N.v.t. |

| AppSettings:IdTokenAudience | Doelgroep voor het JWT-token (een GUID-waarde heeft de voorkeur) | N.v.t. |

| AppSettings:BaseRedirectUrl | basis-URL voor B2C-beleid Azure AD | https://{your-tenant-name}.b2clogin.com/{your-application-id} |

| WEBSITE_LOAD_CERTIFICATES | De gemaakte vingerafdruk van het zelfondertekende certificaat | N.v.t. |

De gebruikersinterface implementeren

- Stel een Blob-opslagcontainer in uw opslagaccount in.

- Sla de UI-bestanden uit de /samples/Jumio/UI/ op in uw blobcontainer.

UI-bestanden bijwerken

- Ga in de UI-bestanden naar /samples/Jumio/UI/ocean_blue/.

- Open elk HTML-bestand.

- Zoek en vervang door

{your-ui-blob-container-url}de URL van uw blobcontainer. - Zoek en vervang door

{your-intermediate-api-url}de tussenliggende URL van de API-app-service.

Notitie

U wordt aangeraden toestemmingsmeldingen toe te voegen op de pagina voor het verzamelen van kenmerken. Stel gebruikers op de hoogte dat de informatie naar services van derden gaat voor identiteitsverificatie.

Het Azure AD B2C-beleid configureren

- Ga naar de Azure AD B2C-beleid in /samples/Jumio/Policies/.

- Gebruik de instructies in Het starterspakket voor aangepast beleid om het starterspakket LocalAccounts te downloaden.

- Configureer het beleid voor de Azure AD B2C-tenant.

Notitie

Werk beleidsregels bij die betrekking hebben op uw tenant.

De gebruikersstroom testen

- Open de Azure AD B2C-tenant.

- Selecteer onder Beleid het Identity Experience Framework.

- Selecteer uw gemaakte SignUpSignIn.

- Selecteer Gebruikersstroom uitvoeren.

- Selecteer bij Toepassing de geregistreerde app (bijvoorbeeld JWT).

- Selecteer voor Antwoord-URL de omleidings-URL.

- Selecteer Gebruikersstroom uitvoeren.

- Voltooi de registratiestroom.

- Maak een account.

- Nadat het gebruikerskenmerk is gemaakt, wordt Jumio aangeroepen.

Tip

Als de stroom onvolledig is, controleert u of de gebruiker wel of niet is opgeslagen in de map.