Zelfstudie: Beveiligde hybride toegang inschakelen voor toepassingen met Azure Active Directory B2C en F5 BIG-IP

Meer informatie over het integreren van Azure Active Directory B2C (Azure AD B2C) met F5 BIG-IP Access Policy Manager (APM). U kunt verouderde toepassingen veilig beschikbaar maken op internet via BIG-IP-beveiliging, met Azure AD B2C-verificatie vooraf, voorwaardelijke toegang (CA) en eenmalige aanmelding (SSO). F5 Inc. richt zich op levering, beveiliging, prestaties en beschikbaarheid van verbonden services, waaronder computing, opslag en netwerkresources. Het biedt hardware-, modulaire software- en cloudklare oplossingen voor virtuele apparaten.

Implementeer F5 BIG-IP Application Delivery Controller (ADC) als een beveiligde gateway tussen particuliere netwerken en internet. Er zijn functies voor inspectie op toepassingsniveau en aanpasbare toegangscontroles. Als deze is geïmplementeerd als een omgekeerde proxy, gebruikt u big-IP om beveiligde hybride toegang tot zakelijke toepassingen in te schakelen, met een federatieve identiteitstoegangslaag die wordt beheerd door APM.

Ga naar f5.com resources en technische documenten voor: Eenvoudig beveiligde toegang tot al uw toepassingen configureren via Microsoft Entra-id

Vereisten

Om aan de slag te gaan, hebt u het volgende nodig:

- Een Azure-abonnement

- Als u nog geen account hebt, kunt u een gratis Azure-account krijgen

- Een Azure AD B2C-tenant die is gekoppeld aan het Azure-abonnement

- Een BIG-IP of een geïmplementeerde proefversie van BIG-IP Virtual Environment (VE) in Azure

- Een van de volgende F5 BIG-IP-licenties:

- F5 BIG-IP® Best bundle

- F5 BIG-IP Access Policy Manager™ zelfstandige licentie

- F5 BIG-IP Access Policy Manager-invoegtoepassingslicentie™ op een BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licentie voor volledige proefversie van BIG-IP van 90 dagen

- Een webtoepassing op basis van headers of een IIS-app voor testen

- SSL-certificaat voor het publiceren van services via HTTPS of het gebruik van de standaardwaarde tijdens het testen

- Zie SSL-profiel

Scenariobeschrijving

Het volgende scenario is gebaseerd op headers, maar u kunt deze methoden gebruiken om eenmalige aanmelding van Kerberos te bereiken.

Voor dit scenario is toegang voor een interne toepassing afhankelijk van het ontvangen van HTTP-autorisatieheaders van een verouderd brokersysteem. Verkoopagenten kunnen worden doorgestuurd naar de respectieve inhoudsgebieden. De service moet worden uitgebreid naar een breder consumentenbestand. De toepassing wordt bijgewerkt voor opties voor consumentenverificatie of wordt vervangen.

Idealiter ondersteunt een toepassingsupgrade direct beheer en governance met een modern besturingsvlak. Tijd en moeite om te moderniseren brengt echter kosten en mogelijke downtime met zich mee. Implementeer in plaats daarvan een BIG-IP Virtual Edition (VE) tussen het openbare internet en het interne virtuele Azure-netwerk (VNet) om toegang te gateen met Azure AD B2C. BIG-IP vóór de toepassing maakt overlay van de service mogelijk met Azure AD B2C-verificatie vooraf en eenmalige aanmelding op basis van headers, waardoor de app-beveiligingspostuur wordt verbeterd.

De oplossing voor beveiligde hybride toegang heeft de volgende onderdelen:

- Toepassing : back-endservice die wordt beveiligd door Azure AD B2C en beveiligde hybride toegang met BIG-IP

- Azure AD B2C- id-provider (IdP) en OIDC-autorisatieserver (OpenID Connect) waarmee gebruikersreferenties, meervoudige verificatie en eenmalige aanmelding bij big-IP APM worden geverifieerd

- BIG-IP : omgekeerde proxy voor de toepassing. De BIG-IP APM is de OIDC-client, die verificatie delegeert aan de OIDC-autorisatieserver, vóór eenmalige aanmelding op basis van headers naar de back-endservice.

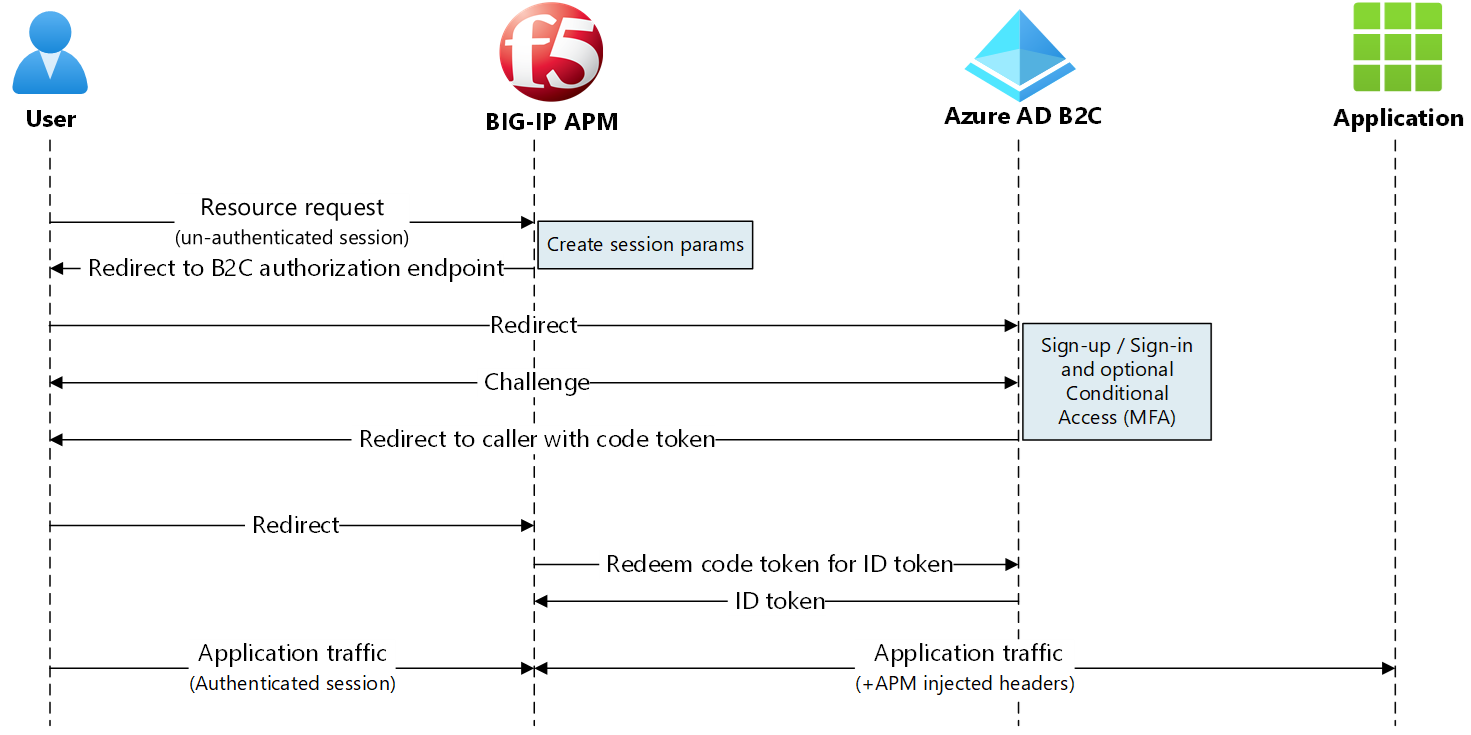

In het volgende diagram ziet u de door de serviceprovider (SP) geïnitieerde stroom voor dit scenario.

- Gebruiker maakt verbinding met het eindpunt van de toepassing. BIG-IP is een serviceprovider.

- BIG-IP APM OIDC-client leidt de gebruiker om naar Azure AD B2C-tenanteindpunt, de OIDC-autorisatieserver

- Azure AD B2C-tenant verifieert de gebruiker vooraf en past beleid voor voorwaardelijke toegang toe

- Azure AD B2C leidt de gebruiker om naar de SP met de autorisatiecode

- OIDC-client vraagt de autorisatieserver de autorisatiecode uit te wisselen voor een id-token

- BIG-IP APM verleent gebruikerstoegang en injecteert de HTTP-headers in de clientaanvraag die wordt doorgestuurd naar de toepassing

Azure AD B2C-configuratie

Als u een BIG-IP met Azure AD B2C-verificatie wilt inschakelen, gebruikt u een Azure AD B2C-tenant met een gebruikersstroom of aangepast beleid.

Zie Zelfstudie: Gebruikersstromen en aangepaste beleidsregels maken in Azure AD B2C

Aangepaste kenmerken definiëren

Verkrijg aangepaste kenmerken van Azure AD B2C-gebruikersobjecten, federatieve id's, API-connectors of gebruikersaanmelding. Neem kenmerken op in het token dat naar de toepassing gaat.

Verouderde toepassingen verwachten specifieke kenmerken, dus neem deze op in uw gebruikersstroom. U kunt deze vervangen door kenmerken die uw toepassing vereist. Of als u een test-app instelt met behulp van de instructies, gebruikt u eventuele headers.

- Meld u als globale beheerder aan bij de Azure Portal.

- Selecteer Gebruikerskenmerken in het linkerdeelvenster.

- Selecteer Toevoegen om twee aangepaste kenmerken te maken.

- Selecteer voor Agent-id de optie Gegevenstype tekenreeks.

- Selecteer voor Agent Geo de optie Gegevenstype tekenreeks.

Kenmerken toevoegen aan gebruikersstroom

- Navigeer in het linkermenu naar Beleid>Gebruikersstromen.

- Selecteer uw beleid, bijvoorbeeld B2C_1_SignupSignin.

- Selecteer Gebruikerskenmerken.

- Voeg beide aangepaste kenmerken toe.

- Voeg het kenmerk Weergavenaam toe. Deze kenmerken worden verzameld tijdens het registreren van gebruikers.

- Selecteer Toepassingsclaims.

- Voeg beide aangepaste kenmerken toe.

- Voeg de weergavenaam toe. Deze kenmerken gaan naar het BIG-IP-adres.

- Selecteer Gebruikersstroom uitvoeren.

- Controleer in het menu gebruikersstroom op de linkernavigatiebalk de aanwijzingen voor gedefinieerde kenmerken.

Meer informatie: Zelfstudie: Gebruikersstromen en aangepaste beleidsregels maken in Azure AD B2C

Azure AD B2C-federatie

Feder BIG-IP en Azure AD B2C voor wederzijds vertrouwen. Registreer het BIG-IP-adres in de Azure AD B2C-tenant als een OIDC-toepassing.

- Selecteer in de portal App-registraties>Nieuwe registratie.

- Voer een app-naam in, bijvoorbeeld HeaderApp1.

- Selecteer onder Ondersteunde accounttypenAccounts in een identiteitsprovider of organisatieadreslijst (voor het verifiëren van gebruikers met gebruikersstromen) .

- Selecteer onder Omleidings-URIde optie Web.

- Voer de openbare FQDN van de beveiligde service in.

- Voer het pad in.

- Laat de resterende selecties staan.

- Selecteer Registreren.

- Navigeer naar Certificatengeheimen &>+ Nieuw clientgeheim.

- Voer een beschrijvende naam in

- Voer een TTL in voor het geheim dat wordt gebruikt door het BIG-IP-adres.

- Noteer het clientgeheim voor BIG-IP-configuratie.

De omleidings-URI is het BIG-IP-eindpunt. Na verificatie stuurt de autorisatieserver (Azure AD B2C) gebruikers naar het eindpunt.

Meer informatie: Zelfstudie: Een webtoepassing registreren in Azure AD B2C voor Azure AD B2C.

BIG-IP-configuratie

Gebruik begeleide configuratie v.7/8 voor BIG-IP-configuratie. Het werkstroomframework is afgestemd op toegang tot topologieën en zorgt voor snelle publicatie van webservices.

Versie van begeleide configuratie

- Als u de versie wilt bevestigen, meldt u zich aan bij de BIG-IP-webconfiguratie met een beheerdersaccount.

- Ga naarBegeleide configuratie voortoegang>.

- De versie wordt weergegeven in de rechterbovenhoek.

Als u de begeleide configuratie wilt upgraden, gaat u naar my.f5.com voor K85454683: Upgrade F5 BIG-IP Guided Configuration on the BIG-IP system.

SSL-profielen

Gebruik BIG-IP geconfigureerd met een client-SSL-profiel om verkeer aan de clientzijde via TLS te beveiligen. Importeer een certificaat dat overeenkomt met de domeinnaam die wordt gebruikt door de openbare URL voor uw app. U wordt aangeraden een openbare certificeringsinstantie te gebruiken, maar u kunt zelfondertekende BIG-IP-certificaten gebruiken voor tests.

Als u certificaten wilt toevoegen en beheren in de BIG-IP VE, gaat u naar techdocs.f5.com voor BIG-IP-systeem: SSL-beheer.

Begeleide configuratie

- Als u de implementatiewizard wilt starten, gaat u in de webconfiguratie naarBegeleide configuratie voortoegang>.

- Selecteer Federatie>F5 als OAuth-client en resourceserver.

- Bekijk het stroomoverzicht voor dit scenario.

- Selecteer Next.

- De wizard wordt gestart.

OAuth-eigenschappen

Definieer in de volgende secties eigenschappen om federatie in te schakelen tussen de BIG-IP APM en de OAuth-autorisatieserver, de Azure AD B2C-tenant. Er wordt verwezen naar OAuth in de hele BIG-IP-configuratie. De oplossing maakt gebruik van OIDC, een identiteitslaag op het OAuth 2.0-protocol. OIDC-clients verifiëren de gebruikersidentiteit en verkrijgen andere profielgegevens.

Configuratienaam

Met een weergavenaam van de configuratie kunt u onderscheid maken tussen implementatieconfiguraties in de begeleide configuratie. U kunt de naam niet wijzigen en deze wordt alleen weergegeven in de weergave Begeleide configuratie.

Modus

De BIG-IP APM is een OIDC-client. Selecteer daarom de optie Client.

DNS-oplosser

Het opgegeven doel moet de openbare IP-adressen van de Azure AD B2C-eindpunten omzetten. Selecteer een openbare DNS-resolver of maak een nieuwe.

Providerinstellingen

Configureer Azure AD B2C als de OAuth2 IdP. De begeleide configuratie heeft Azure AD B2C-sjablonen, maar niet bepaalde bereiken.

Voeg een nieuwe provider toe en configureer deze:

Oauth algemene eigenschappen

| Eigenschappen | Description |

|---|---|

| OAuth-type | Aangepast telefoonnummer |

| OAuth-provider kiezen | Nieuwe maken of een OAuth-provider gebruiken |

| Name | Een weergavenaam voor de B2C IdP. Deze naam wordt weergegeven voor gebruikers als provideroptie bij het aanmelden |

| Tokentype | JSON Web Token (JWT) |

OAuth-beleidsinstellingen

| Eigenschappen | Description |

|---|---|

| Bereik | Leeg laten. Het OpenID-bereik voor gebruikersaanmelding wordt automatisch toegevoegd |

| Toekenningstype | Autorisatiecode |

| OpenID Connect inschakelen | Selecteer de optie om de APM OAuth-client in de OIDC-modus te plaatsen |

| Stroomtype | Autorisatiecode |

OAuth-providerinstellingen

De volgende OpenID-URI verwijst naar het eindpunt voor metagegevens dat door OIDC-clients wordt gebruikt om IdP-gegevens te detecteren, zoals rollover van handtekeningcertificaten.

- Zoek het eindpunt voor metagegevens voor uw Azure AD B2C-tenant. Navigeren naar App-registraties>Eindpunten.

- Kopieer de Azure AD B2C OpenID Connect-metagegevensdocument-URI. Bijvoorbeeld

https://wacketywackb2c .b2clogin.com/<tenantname>.onmicrosoft.com/<policyname>/v2.0/.well-known/openid-configuration. - Werk de URI bij met uw eigenschappen,

https://<tenantname>.b2clogin.com/WacketywackB2C.onmicrosoft.com/B2C_1_SignUpIn/v2.0/.well-known/openid-configuration. - Plak de URI in de browser.

- Bekijk de OIDC-metagegevens voor uw Azure AD B2C-tenant.

| Eigenschap | Description |

|---|---|

| Doelgroep | De client-id van de toepassing die het BIG-IP-adres vertegenwoordigt in de Azure AD B2C-tenant |

| Verificatie-URI | Het autorisatie-eindpunt in uw B2C OIDC-metagegevens |

| Token-URI | Het tokeneindpunt in uw Azure AD B2C-metagegevens |

| Gebruikersinfo-aanvraag-URI | Leeg laten. Azure AD B2C biedt geen ondersteuning voor deze functie |

| OpenID-URI | Het OpenID URI-metagegevenseindpunt dat u hebt gemaakt |

| Verlopen certificaatvalidatie negeren | Schakel dit selectievakje niet in |

| Zelfondertekend JWK-configuratiecertificaat toestaan | Selecteren |

| Vertrouwde CA-bundel | Selecteer ca-bundle.crt om de standaard vertrouwde F5-instanties te gebruiken |

| Detectie-interval | Geef een interval op voor het BIG-IP-adres om op uw Azure AD B2C-tenant te zoeken naar updates. Het minimale interval in AGC-versie 16.1 0.0.19 is 5 minuten. |

OAuth-serverinstellingen

Voor de OIDC-autorisatieserver, als uw Azure AD B2C-tenant.

| Eigenschap | Beschrijvingen |

|---|---|

| Client-id | De client-id van de toepassing die het BIG-IP-adres vertegenwoordigt in de Azure AD B2C-tenant |

| Clientgeheim | Het clientgeheim van de toepassing |

| SSL-profiel voor clientserver | Stel een SSL-profiel in om ervoor te zorgen dat APM communiceert met de Azure AD B2C IdP via TLS. Selecteer de standaardserverssl. |

OAuth-aanvraaginstellingen

Het BIG-IP-adres heeft Azure AD B2C-aanvragen in de vooraf geconfigureerde aanvraagset vereist. De aanvragen zijn echter onjuist ingedeeld en er ontbreken belangrijke parameters. We hebben ze dus handmatig gemaakt.

Tokenaanvraag: ingeschakeld

| Eigenschap | Description |

|---|---|

| OAuth-aanvraag kiezen | Nieuwe maken |

| HTTP-methode | POST |

| Headers inschakelen | Niet ingeschakeld |

| Parameters inschakelen | Ingeschakeld |

| Parameter | Parameternaam | Parameterwaarde |

|---|---|---|

| client_id | client_id | N.v.t. |

| nonce | nonce | N.v.t. |

| redirect_uri | redirect_uri | N.v.t. |

| scope | scope | N.v.t. |

| response_type | response_type | N.v.t. |

| client_secret | client_secret | N.v.t. |

| aangepast | grant_type | autorisatiecode |

Aanvraag voor omleiding voor verificatie: ingeschakeld

| Eigenschap | Description |

|---|---|

| OAuth-aanvraag kiezen | Nieuwe maken |

| HTTP-methode | GET |

| Type prompt | Geen |

| Headers inschakelen | Niet ingeschakeld |

| Parameters inschakelen | Ingeschakeld |

| Parameter | Parameternaam | Parameterwaarde |

|---|---|---|

| client_id | client_id | N.v.t. |

| redirect_uri | redirect_uri | N.v.t. |

| response_type | response_type | N.v.t. |

| scope | scope | N.v.t. |

| nonce | nonce | N.v.t. |

Aanvraag voor tokenvernieuwing: uitgeschakeld U kunt indien nodig inschakelen en configureren.

OpenID UserInfo-aanvraag: Uitgeschakeld niet ondersteund in globale Azure AD B2C-tenants.

Eigenschappen van virtuele server

Maak een virtuele BIG-IP-server om externe clientaanvragen te onderscheppen voor de back-endservice die wordt beveiligd door beveiligde hybride toegang. Wijs aan de virtuele server een IP-adres toe dat is toegewezen aan de openbare DNS-record voor het BIG-IP-service-eindpunt dat de toepassing vertegenwoordigt. Gebruik een virtuele server indien beschikbaar, geef anders de volgende eigenschappen op.

| Eigenschap | Description |

|---|---|

| Doeladressen | Privé of openbaar IP-adres dat het BIG-IP-service-eindpunt voor de back-endtoepassing wordt |

| Servicepoort | HTTPS |

| Omleidingspoort inschakelen | Selecteer zodat gebruikers automatisch van http naar https worden omgeleid |

| Omleidingspoort | HTTP |

| Client-SSL-profiel | Vervang het vooraf gedefinieerde clientssl profiel met het profiel dat uw SSL-certificaat heeft. U kunt testen met het standaardprofiel. maar dit veroorzaakt waarschijnlijk een browserwaarschuwing. |

Groepseigenschappen

Back-endservices worden in big-IP weergegeven als een groep, met een of meer toepassingsservers waarnaar virtuele servers binnenkomend verkeer omleiden. Selecteer een pool, anders maakt u een nieuwe pool.

| Eigenschap | Description |

|---|---|

| Taakverdelingsmethode | Round Robin selecteren |

| Groepsserver | Intern IP-adres van de back-endtoepassing |

| Poort | Servicepoort van de back-endtoepassing |

Notitie

Zorg ervoor dat het BIG-IP-adres zicht heeft op het adres van de poolserver.

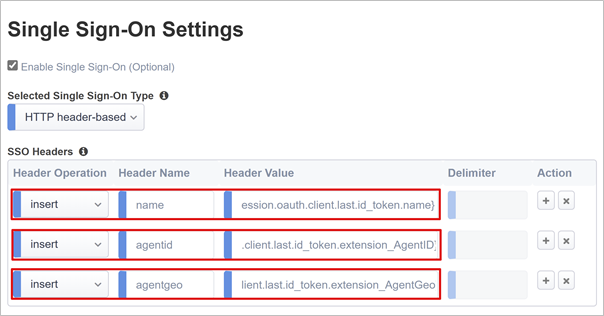

Instellingen voor eenmalige aanmelding

Een BIG-IP ondersteunt SSO-opties, maar in de OAuth-clientmodus is de begeleide configuratie beperkt tot Kerberos- of HTTP-headers. Schakel eenmalige aanmelding in en gebruik de volgende informatie voor de APM om gedefinieerde binnenkomende kenmerken toe te wijzen aan uitgaande headers.

| Eigenschap | Description |

|---|---|

| Headerbewerking | Invoegen |

| Naam header | naam |

| Waarde header | %{session.oauth.client.last.id_token.name} |

| Headerbewerking | Invoegen |

| Naam header | agentid |

| Waarde header | %{session.oauth.client.last.id_token.extension_AgentGeo} |

Notitie

APM-sessievariabelen tussen accolades zijn hoofdlettergevoelig. Het invoeren van agentid, wanneer de Azure AD B2C-kenmerknaam wordt verzonden als AgentID, veroorzaakt een kenmerktoewijzingsfout. Kenmerken definiëren in kleine letters. In Azure AD B2C vraagt de gebruikersstroom de gebruiker om meer kenmerken met behulp van de kenmerknaam in de portal. Gebruik daarom zinsvoorbeeld in plaats van kleine letters.

Eigenschappen voor aanpassing

Pas de taal en weergave van schermen aan die gebruikers zien in de APM-toegangsbeleidsstroom. Schermberichten en aanwijzingen bewerken, schermindelingen, kleuren en afbeeldingen wijzigen en bijschriften, beschrijvingen en berichten lokaliseren.

Vervang in het tekstveld Formulierkoptekst de F5 Networks tekenreeks door de gewenste naam.

Sessiebeheer eigenschappen

Gebruik de instellingen voor BIG-IP-sessiebeheer om voorwaarden te definiëren waarmee sessies worden beëindigd of kunnen worden voortgezet. Stel limieten in voor gebruikers en IP-adressen en foutpagina's. We raden u aan om single log out (SLO) te implementeren, waardoor sessies veilig worden beëindigd, waardoor de risico's van onbevoegde toegang worden verminderd.

Instellingen implementeren

Selecteer Implementeren om instellingen door te voeren en BIG-IP- en APM-objecten te maken met beveiligde hybride toegang tot de toepassing. De toepassing wordt weergegeven als een doelresource in Voorwaardelijke toegang. Voor betere beveiliging blokkeert u de directe toegang tot de toepassing, waardoor een pad via het BIG-IP-adres wordt afgedwongen.

Meer informatie: Identiteitsbeveiliging en voorwaardelijke toegang voor Azure AD B2C

De aanmeldingsstroom testen

- Ga als gebruiker naar de externe URL van de toepassing.

- De aanmeldingspagina van de OAuth-client van BIG-IP wordt weergegeven.

- Meld u aan met de autorisatiecodetoestemming. Als u deze stap wilt verwijderen, raadpleegt u de sectie Aanvullende configuraties .

- Registreer en verifieer uw Azure AD B2C-tenant.

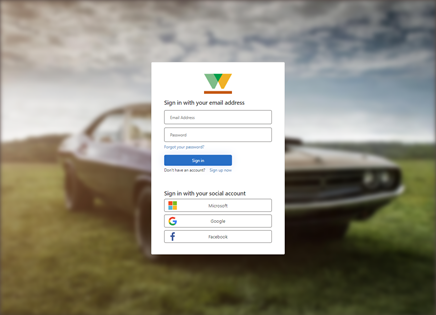

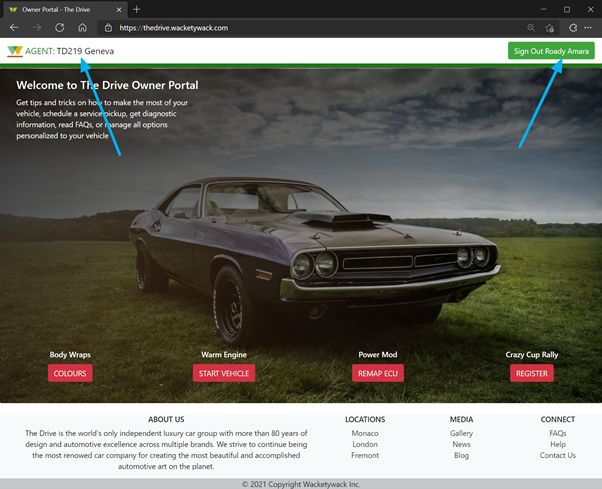

De volgende afbeeldingen zijn het aanmeldingsdialoogvenster van de gebruiker en de welkomstpagina voor aanmelding.

Voor betere beveiliging blokkeert u de directe toegang tot de toepassing, waardoor een pad via het BIG-IP-adres wordt afgedwongen.

Aanvullende configuraties

Eenmalige afmelding (SLO)

Azure AD B2C ondersteunt id-provider (IdP) en afmelden van toepassingen. Zie Eenmalige afmelding.

Als u SLO wilt bereiken, schakelt u de afmeldingsfunctie van uw toepassing in om het Azure AD B2C-afmeldingseindpunt aan te roepen. Vervolgens geeft Azure AD B2C een laatste omleiding naar het BIG-IP-adres uit. Deze actie zorgt ervoor dat de APM-sessie van de gebruikerstoepassing wordt beëindigd.

Een alternatief SLO-proces is om het BIG-IP-adres in te schakelen om naar de aanvraag te luisteren wanneer u de knop Afmelden van toepassingen selecteert. Wanneer de aanvraag wordt gedetecteerd, wordt het Azure AD B2C-afmeldingseindpunt aangeroepen. Deze benadering voorkomt het aanbrengen van wijzigingen in de toepassing.

Ga voor meer informatie big-IP iRules naar support.f5.com voor K42052145: Automatische sessie-beëindiging configureren (afmelden) op basis van een bestandsnaam waarnaar wordt verwezen met een URI.

Notitie

Zorg ervoor dat de Azure AD B2C-tenant het APM-afmeldingseindpunt kent, ongeacht de aanpak.

- Navigeer in de portal naar Manifest beheren>.

- Zoek de

logoutUrleigenschap. Er wordt null gelezen. - Voeg de APM-URI na afmelding toe:

https://<mysite.com>/my.logout.php3

Notitie

<mysite.com> is de BIG-IP FQDN voor uw header-gebaseerde toepassing.

Geoptimaliseerde aanmeldingsstroom

Als u de gebruikersaanmeldingservaring wilt verbeteren, onderdrukt u de OAuth-aanmeldingsprompt die wordt weergegeven voordat Microsoft Entra verificatie vooraf wordt uitgevoerd.

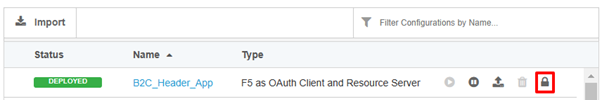

Navigeer naarBegeleide configuratie voortoegang>.

Selecteer helemaal rechts van de rij het hangslotpictogram .

De toepassing op basis van headers ontgrendelt de strikte configuratie.

Als u de strikte configuratie ontgrendelt, voorkomt u wijzigingen met de gebruikersinterface van de wizard. BIG-IP-objecten zijn gekoppeld aan het gepubliceerde exemplaar van de toepassing en zijn geopend voor direct beheer.

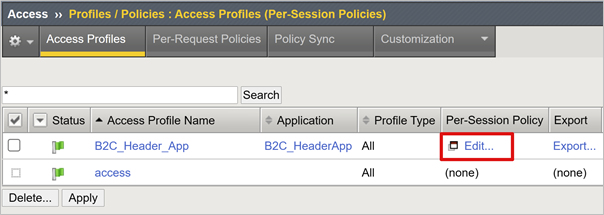

Navigeer naar Toegangsprofielen>/beleidsregels>Toegangsprofielen (beleid per sessie).

Voor het toepassingsbeleidsobject selecteert u bewerken in de kolom Beleid per sessie.

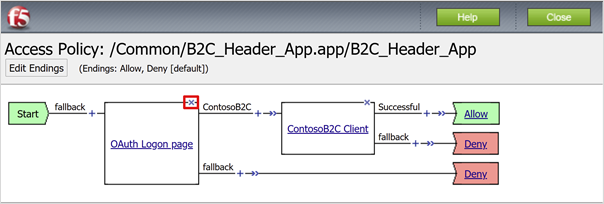

Als u het beleidsobject OAuth-aanmeldingspagina wilt verwijderen, selecteert u X.

Maak bij de prompt verbinding met het vorige knooppunt.

Selecteer in de linkerbovenhoek Toegangsbeleid toepassen.

Sluit het tabblad Visuele editor.

Wanneer u verbinding probeert te maken met de toepassing, wordt de Azure AD B2C-aanmeldingspagina weergegeven.

Notitie

Als u de strikte modus opnieuw inschakelt en een configuratie implementeert, worden instellingen die buiten de gebruikersinterface van de begeleide configuratie worden uitgevoerd, overschreven. Implementeer dit scenario door handmatig configuratieobjecten voor productieservices te maken.

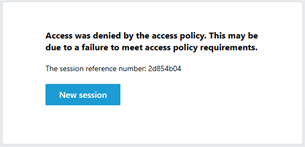

Problemen oplossen

Gebruik de volgende richtlijnen voor probleemoplossing als toegang tot de beveiligde toepassing wordt verhinderd.

Uitgebreidheid van logboek

BIG-IP-logboeken bevatten informatie voor het isoleren van verificatie- en SSO-problemen. Verhoog het uitgebreidheidsniveau van het logboek.

- Ga naar Toegangsbeleid>Overzicht>Gebeurtenislogboek>Instellingen.

- Selecteer de rij voor uw gepubliceerde toepassing en vervolgens Bewerken>Toegangssysteemlogboeken.

- Selecteer Fouten opsporen in de lijst SSO.

- Selecteer OK.

- Reproduceer uw probleem voordat u de logboeken bekijkt.

Wanneer u klaar bent, kunt u de vorige instellingen terugzetten.

BIG-IP-foutbericht

Als u een BIG-IP-foutbericht ziet na Azure AD B2C-verificatie, kan het probleem te maken hebben met eenmalige aanmelding van Microsoft Entra-id naar het BIG-IP-adres.

- Navigeer naar Toegang>Overzicht>Toegangsrapporten.

- Het rapport voor het afgelopen uur uitvoeren

- Bekijk logboeken voor aanwijzingen.

- Selecteer de koppeling Sessievariabelen weergeven .

- Bepaal of de APM de verwachte Microsoft Entra claims ontvangt.

Geen BIG-IP-foutbericht

Als er geen BIG-IP-foutbericht wordt weergegeven, kan het probleem te maken hebben met de back-endaanvraag of eenmalige aanmelding van big-IP naar de toepassing.

- Ga naarToegangsbeleid>Overzicht>Actieve sessies.

- Selecteer de koppeling voor uw actieve sessie.

- Selecteer de koppeling Variabelen weergeven .

- Controleer om de hoofdoorzaak te bepalen, met name als de BIG-IP APM onnauwkeurige sessiekenmerken verkrijgt.

- Gebruik de toepassingslogboeken om te begrijpen of de kenmerken als headers zijn ontvangen.

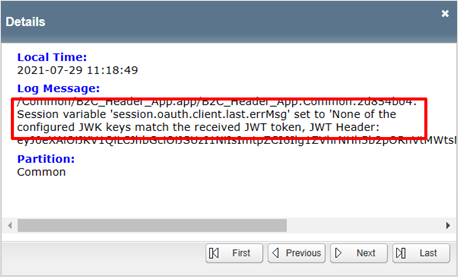

Bekend probleem met begeleide configuratie v8

Als u begeleide configuratie v8 gebruikt, genereert een bekend probleem de volgende fout na een geslaagde Azure AD B2C-verificatie. Het probleem kan zijn dat AGC de automatische JWT-instelling niet inschakelt tijdens de implementatie. De APM kan de huidige tokenondertekeningssleutels niet verkrijgen. F5-engineering onderzoekt de hoofdoorzaak.

Hetzelfde toegangslogboek biedt details.

De instelling handmatig inschakelen

- Navigeer naarBegeleide configuratie voortoegang>.

- Selecteer helemaal rechts van de rij voor uw toepassing op basis van kopteksten het hangslot.

- Navigeer naar Access>Federation>OAuth Client/Resource Server>Providers.

- Selecteer de provider voor uw Azure AD B2C-configuratie.

- Schakel het selectievakje Auto JWT gebruiken in.

- Selecteer Ontdekken.

- Selecteer Opslaan.

- Het veld Sleutel (JWT) bevat de id van de certificaatsleutel voor tokenondertekening (KID) van de OpenID URI-metagegevens.

- Selecteer in de linkerbovenhoek Toegangsbeleid toepassen.

- Selecteer Toepassen.

Ga voor meer informatie naar techdocs.f5.com voor tips voor het oplossen van problemen met OAuth-clients en -resourceservers