Risico's onderzoeken met Identity Protection in Azure AD B2C

Identiteitsbeveiliging biedt voortdurende risicodetectie voor uw Azure AD B2C-Tenant. Hiermee kunnen organisaties risico's op basis van identiteiten detecteren, onderzoeken en oplossen. Identity Protection wordt geleverd met risicorapporten die kunnen worden gebruikt om identiteitsrisico's in Azure AD B2C-tenants te onderzoeken. In dit artikel leert u hoe u risico's kunt onderzoeken en beperken.

Overzicht

Azure AD B2C Identity Protection biedt twee rapporten. In het rapport Riskante gebruikers kunnen beheerders vinden welke gebruikers risico lopen en informatie over detecties. Het rapport over risicodetecties bevat informatie over elke risicodetectie, inclusief het type, andere risico's die tegelijkertijd worden geactiveerd, de locatie van de aanmeldingspoging en meer.

Elk rapport begint met een lijst met alle detecties voor de periode die boven aan het rapport wordt weergegeven. Rapporten kunnen worden gefilterd met behulp van de filters bovenaan het rapport. Beheer istrators kunnen ervoor kiezen om de gegevens te downloaden of te gebruiken MS Graph API en Microsoft Graph PowerShell SDK om de gegevens continu te exporteren.

Beperkingen en overwegingen ten aanzien van de service

Houd bij het gebruik van Identity Protection rekening met het volgende:

- Identiteitsbeveiliging is standaard ingeschakeld.

- Identity Protection is beschikbaar voor zowel lokale als sociale identiteiten, zoals Google of Facebook. Voor sociale identiteiten moet Voorwaardelijke toegang worden geactiveerd. Detectie is beperkt omdat referenties voor het sociale account door de externe id-provider worden beheerd.

- In Azure AD B2C-tenants is alleen een subset van de risicodetecties van Microsoft Entra ID Protection beschikbaar. De volgende risicodetecties worden ondersteund door Azure AD B2C:

| Risicodetectietype | Omschrijving |

|---|---|

| Ongewoon traject | Meld u aan vanaf een atypische locatie op basis van de recente aanmeldingen van de gebruiker. |

| Anoniem IP-adres | Meld u aan vanaf een anoniem IP-adres (bijvoorbeeld: Tor browser, anonymizer VPN's). |

| Aan malware gekoppeld IP-adres | Meld u aan vanaf een aan malware gekoppeld IP-adres. |

| Onbekende aanmeldingseigenschappen | Aanmelden met eigenschappen die we onlangs niet hebben gezien voor de opgegeven gebruiker. |

| Door beheerder bevestigd misbruik van gebruiker | Een beheerder heeft aangegeven dat er misbruik is gemaakt een gebruiker. |

| Wachtwoordspray | Meld u aan via een wachtwoordspray-aanval. |

| Bedreigingsinformatie van Microsoft Entra | De interne en externe bedreigingsinformatiebronnen van Microsoft hebben een bekend aanvalspatroon geïdentificeerd. |

Prijscategorie

Azure AD B2C Premium P2 is vereist voor sommige Identity Protection-functies. Wijzig indien nodig uw Azure AD B2C-prijscategorie in Premium P2. De volgende tabel bevat een overzicht van identity protection-functies en de vereiste prijscategorie.

| Functie | P1 | P2 |

|---|---|---|

| Rapport over riskante gebruikers | ✓ | ✓ |

| Details van riskante gebruikers rapporteren | ✓ | |

| Riskante gebruikers melden herstel | ✓ | ✓ |

| Rapport risicodetecties | ✓ | ✓ |

| Rapportdetails van risicodetecties | ✓ | |

| Rapport downloaden | ✓ | ✓ |

| MS Graph API-toegang | ✓ | ✓ |

Vereisten

- Maak een gebruikersstroom, zodat gebruikers zich bij uw toepassing kunnen registreren en aanmelden.

- Registreer een web-app.

- Voer de stappen in Aan de slag met aangepast beleid in Active Directory B2C uit.

- Registreer een web-app.

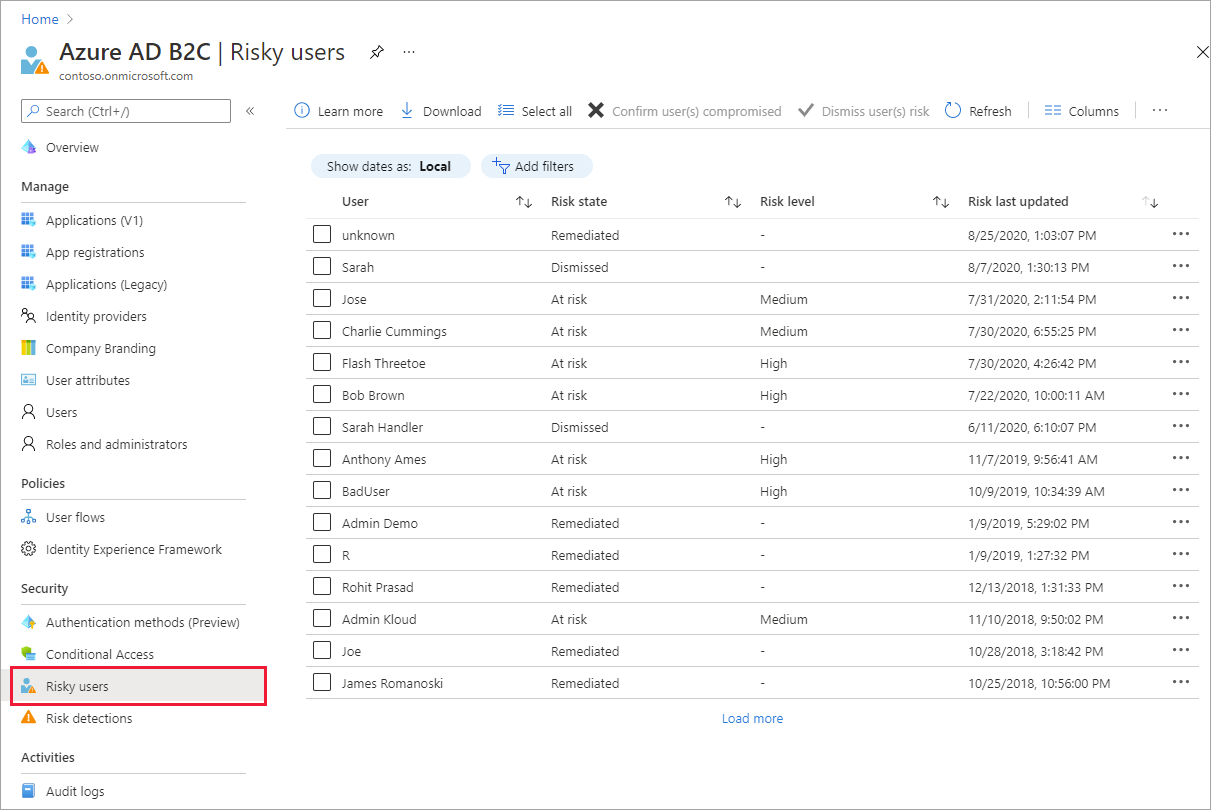

Riskante gebruikers onderzoeken

Met de verstrekte informatie in het rapport met riskante gebruikers kunnen beheerders het volgende vinden:

- De risicostatus, die aangeeft welke gebruikers risico lopen, risico's hebben opgelost of risico's hebben gesloten

- Details van detecties

- Geschiedenis van alle riskante aanmeldingen

- Risicogeschiedenis

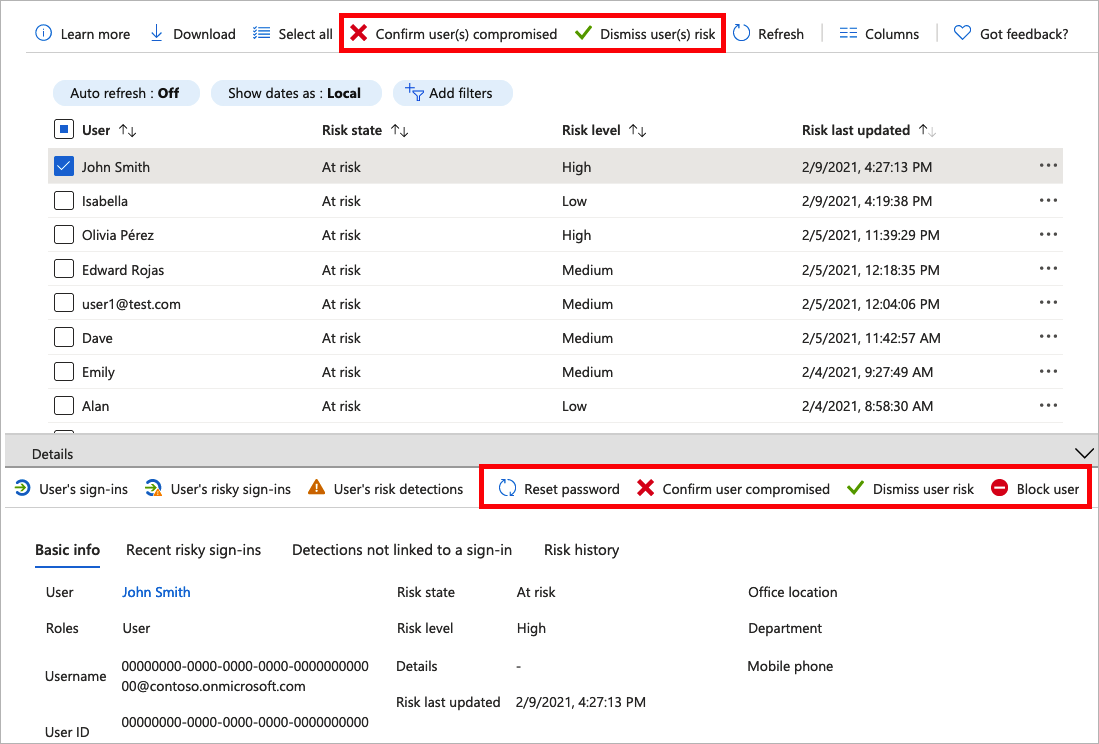

Beheerders kunnen er vervolgens voor kiezen om actie te ondernemen voor deze gebeurtenissen. Beheerders kunnen kiezen voor het volgende:

- Het gebruikerswachtwoord opnieuw instellen

- Gebruikersinbreuk bevestigen

- Gebruikersrisico negeren

- Voorkomen dat een gebruiker zich aanmeldt

- Verder onderzoek doen met behulp van Azure ATP

Een beheerder kan ervoor kiezen om het risico van een gebruiker in Azure Portal te sluiten of programmatisch via de Microsoft Graph API Gebruikersrisico sluiten. Beheer machtigingen zijn vereist om het risico van een gebruiker te negeren. Het oplossen van een risico kan worden uitgevoerd door de riskante gebruiker of door een beheerder namens de gebruiker, bijvoorbeeld via het opnieuw instellen van een wachtwoord.

Navigeren in het rapport riskante gebruikers

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Selecteer onder Azure-services de optie Azure AD B2C. Of gebruik het zoekvak om naar Azure AD B2C te gaan en dat te selecteren.

Selecteer onder Beveiliging riskante gebruikers.

Als u afzonderlijke vermeldingen selecteert, wordt een detailvenster onder de detecties uitgevouwen. Met de detailweergave kunnen beheerders acties voor elke detectie onderzoeken en uitvoeren.

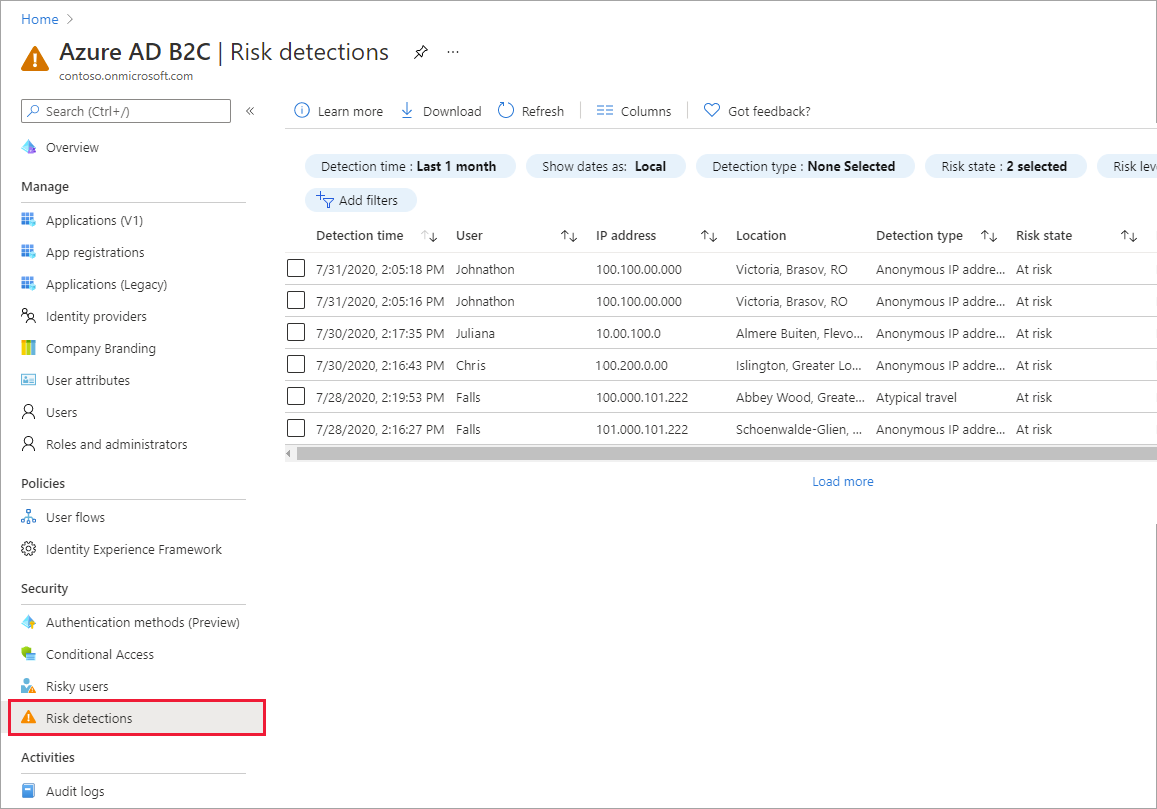

Rapport risicodetecties

Het rapport met risicodetecties bevat filterbare gegevens voor de afgelopen 90 dagen (drie maanden).

Met de verstrekte informatie in het rapport met riskante risicodetecties kunnen beheerders het volgende vinden:

- Informatie over elke risicodetectie, inclusief het type.

- Andere risico's die tegelijkertijd worden geactiveerd.

- Locatie van aanmeldingspoging.

Beheerders kunnen er vervolgens voor kiezen om terug te keren naar het risico- of aanmeldingsrapport van de gebruiker om actie te ondernemen op basis van verzamelde gegevens.

Navigeren in het rapport risicodetecties

Zoek en selecteer Azure AD B2C in de Azure-portal.

Selecteer onder Beveiliging risicodetecties.