Een aanmeldingsstroom instellen in Azure Active Directory B2C

Voordat u begint, gebruikt u de selector Een beleidstype kiezen om het type beleid te kiezen dat u instelt. U kunt in Azure Active Directory B2C op twee manieren definiëren hoe gebruikers met uw toepassingen communiceren: via vooraf gedefinieerde gebruikersstromen of via volledig configureerbaar aangepast beleid. De stappen die in dit artikel zijn vereist, verschillen voor elke methode.

Overzicht van aanmeldingsstroom

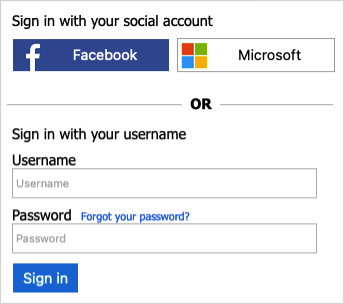

Met het aanmeldingsbeleid kunnen gebruikers:

- Aanmelden met een lokaal Azure AD B2C-account

- Gebruikers kunnen zich aanmelden met een sociaal account

- Wachtwoord opnieuw instellen

- Gebruikers kunnen zich niet registreren voor een lokaal Azure AD B2C-account. Als u een account wilt maken, kan een beheerder Azure Portal of Microsoft Graph API gebruiken.

Vereisten

- Als u dit nog niet hebt gedaan, registreert u een webtoepassing in Azure Active Directory B2C.

- Voer de stappen uit in Gebruikersstromen en aangepast beleid maken in Azure Active Directory B2C.

Een gebruikersstroom voor aanmelden maken

Aanmeldingsbeleid toevoegen:

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Zoek en selecteer Azure AD B2C in de Azure-portal.

Selecteer onder Beleid de optie Gebruikersstromen en selecteer vervolgens Nieuwe gebruikersstroom.

Selecteer op de pagina Een gebruikersstroom maken de gebruikersstroom Aanmelden .

Onder Selecteer een versie selecteert u Aanbevolen en vervolgens Maken. (Meer informatie over gebruikersstroomversies.)

Voer een Naam in voor de gebruikersstroom. Bijvoorbeeld signupsignin1.

Selecteer onder Id-providers ten minste één id-provider:

- Selecteer onder Lokale accounts een van de volgende opties: Aanmelding via e-mail, aanmelding via gebruikers-id, Telefoon aanmelding, Telefoon/e-mailaanmelding, gebruikers-id/e-mailaanmelding of Geen. Meer informatie.

- Selecteer onder Sociale id-providers een van de externe id-providers voor sociale netwerken of zakelijke id-providers die u hebt ingesteld. Meer informatie.

Als u onder Meervoudige verificatie wilt vereisen dat gebruikers hun identiteit verifiëren met een tweede verificatiemethode, kiest u het methodetype en wanneer u meervoudige verificatie (MFA) wilt afdwingen. Meer informatie.

Als u onder Voorwaardelijke toegang beleidsregels voor voorwaardelijke toegang hebt geconfigureerd voor uw Azure AD B2C-tenant en u deze wilt inschakelen voor deze gebruikersstroom, schakelt u het selectievakje Beleid voor voorwaardelijke toegang afdwingen in. U hoeft geen beleidsnaam op te geven. Meer informatie.

Kies onder Toepassingsclaims de claims die u wilt retourneren naar de toepassing in het token. Voor de volledige lijst met waarden selecteert u Meer weergeven, kiest u de waarden en selecteert u VERVOLGENS OK.

Notitie

U kunt ook aangepaste kenmerken maken voor gebruik in uw Azure AD B2C-tenant.

Klik op Maken om de gebruikersstroom toe te voegen. Het voorvoegsel B2C_1 wordt automatisch voor de naam geplaatst.

De gebruikersstroom testen

- Selecteer de gebruikersstroom die u hebt gemaakt om de overzichtspagina te openen en selecteer Gebruikersstroom uitvoeren.

- Selecteer voor Toepassing de webtoepassing met de naam webapp1 die u eerder hebt geregistreerd. De antwoord-URL moet

https://jwt.msweergeven. - Klik op Gebruikersstroom uitvoeren.

- U moet zich kunnen aanmelden met het account dat u hebt gemaakt (met behulp van MS Graph API), zonder de registratiekoppeling. Het geretourneerde token bevat de claims die u hebt geselecteerd.

De registratiekoppeling verwijderen

Het technische profiel SelfAsserted-LocalAccountSignin-Email is een zelf-assertie die wordt aangeroepen tijdens de aanmeldings- of aanmeldingsstroom. Als u de registratiekoppeling wilt verwijderen, stelt u de setting.showSignupLink metagegevens in op false. Overschrijf de technische profielen selfAsserted-LocalAccountSignin-Email in het extensiebestand.

Open het uitbreidingsbestand van uw beleid. Bijvoorbeeld

SocialAndLocalAccounts/TrustFrameworkExtensions.xml.Zoek het

ClaimsProviderselement. Als het element niet aanwezig is, voegt u het toe.Voeg de volgende claimprovider toe aan het

ClaimsProviderselement:<!-- <ClaimsProviders> --> <ClaimsProvider> <DisplayName>Local Account</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email"> <Metadata> <Item Key="setting.showSignupLink">false</Item> </Metadata> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <!-- </ClaimsProviders> -->Voeg

<BuildingBlocks>binnen het element de volgende ContentDefinition toe om te verwijzen naar versie 1.2.0 of nieuwere gegevens-URI:<!-- <BuildingBlocks> <ContentDefinitions>--> <ContentDefinition Id="api.localaccountsignup"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:1.2.0</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Uw beleid bijwerken en testen

- Meld u aan bij de Azure-portal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

- Kies linksboven in de Azure Portal Alle services, zoek App-registraties en selecteer deze.

- Selecteer Identity Experience Framework.

- Selecteer Aangepast beleid uploaden en upload vervolgens het beleidsbestand dat u hebt gewijzigd, TrustFrameworkExtensions.xml.

- Selecteer het aanmeldingsbeleid dat u hebt geüpload en klik op de knop Nu uitvoeren .

- U moet zich kunnen aanmelden met het account dat u hebt gemaakt (met behulp van MS Graph API), zonder de registratiekoppeling.

Volgende stappen

- Voeg een aanmelding met id-provider voor sociale netwerken toe.

- Stroom voor wachtwoordherstel instellen.