Instellingen configureren voor VPN-gateway voor Azure Stack Hub

Een VPN-gateway is een type virtuele netwerkgateway waarmee versleuteld verkeer tussen uw virtuele netwerk in Azure Stack Hub en een externe VPN-gateway wordt verzonden. De externe VPN-gateway kan zich in Azure bevinden, een apparaat in uw datacenter of een apparaat op een andere site. Als er een netwerkverbinding tussen de twee eindpunten is, kunt u een beveiligde site-naar-site-VPN-verbinding (S2S) tussen de twee netwerken tot stand brengen.

Een VPN-gateway is afhankelijk van de configuratie van meerdere resources, die elk configureerbare instellingen bevatten. In dit artikel worden de resources en instellingen beschreven die betrekking hebben op een VPN-gateway voor een virtueel netwerk dat u maakt in het Resource Manager-implementatiemodel. U vindt beschrijvingen en topologiediagrammen voor elke verbindingsoplossing in VPN-gateways maken voor Azure Stack Hub.

VPN-gatewayinstellingen

Gatewaytypen

Elk virtueel Azure Stack Hub-netwerk ondersteunt één virtuele netwerkgateway, die van het type Vpn moet zijn. Deze ondersteuning verschilt van Azure, die ondersteuning biedt voor extra typen.

Wanneer u een virtuele netwerkgateway maakt, moet u ervoor zorgen dat het gatewaytype juist is voor uw configuratie. Voor een VPN-gateway is de -GatewayType Vpn vlag vereist, bijvoorbeeld:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased

Gateway-SKU's zonder vpn-snelpad ingeschakeld

Wanneer u een gateway voor een virtueel netwerk maakt, moet u de SKU opgeven die u wilt gebruiken. Selecteer de SKU's die voldoen aan uw vereisten op basis van de typen workloads, doorvoer, functies en SLA's.

U kunt 10 gateways met hoge prestaties of 20 basis- en standaardgateways hebben voordat u de maximale capaciteit bereikt.

Azure Stack Hub biedt de VPN-gateway-SKU's die worden weergegeven in de volgende tabel:

| SKU | Maximale doorvoer van VPN-verbinding | Maximum aantal verbindingen per actieve GW-VM | Maximum aantal VPN-verbindingen per stempel |

|---|---|---|---|

| Basic | 100 Mbps Tx/Rx | 10 | 20 |

| Standaard | 100 Mbps Tx/Rx | 10 | 20 |

| Hoge prestaties | 200 Mbps Tx/Rx | 5 | 10 |

Gateway-SKU's waarvoor VPN-snelpad is ingeschakeld

Met de release van de openbare preview van vpn Fast Path ondersteunt Azure Stack Hub drie nieuwe SKU's met een hogere doorvoer.

Nieuwe limieten en doorvoer worden ingeschakeld zodra VPN Fast Path is ingeschakeld op uw Azure Stack-stempel.

Azure Stack Hub biedt de VPN-gateway-SKU's die worden weergegeven in de volgende tabel:

| SKU | Maximale doorvoer van VPN-verbinding | Maximum aantal verbindingen per actieve GW-VM | Maximum aantal VPN-verbindingen per stempel |

|---|---|---|---|

| Basic | 100 Mbps Tx/Rx | 25 | 50 |

| Standaard | 100 Mbps Tx/Rx | 25 | 50 |

| Hoge prestaties | 200 Mbps Tx/Rx | 12 | 24 |

| VPNGw1 | 650 Mbps Tx/Rx | 3 | 6 |

| VPNGw2 | 1000 Mbps Tx/Rx | 2 | 4 |

| VPNGw3 | 1250 Mbps Tx/Rx | 2 | 4 |

Het formaat van SKU's voor virtuele netwerkgateways wijzigen

Azure Stack Hub biedt geen ondersteuning voor het wijzigen van de grootte van een ondersteunde verouderde SKU (Basic, Standard en HighPerformance) naar een nieuwere SKU die wordt ondersteund door Azure (VpnGw1, VpnGw2 en VpnGw3).

Er moeten nieuwe virtuele netwerkgateways en verbindingen worden gemaakt om de nieuwe SKU's te kunnen gebruiken die zijn ingeschakeld door VPN Fast Path.

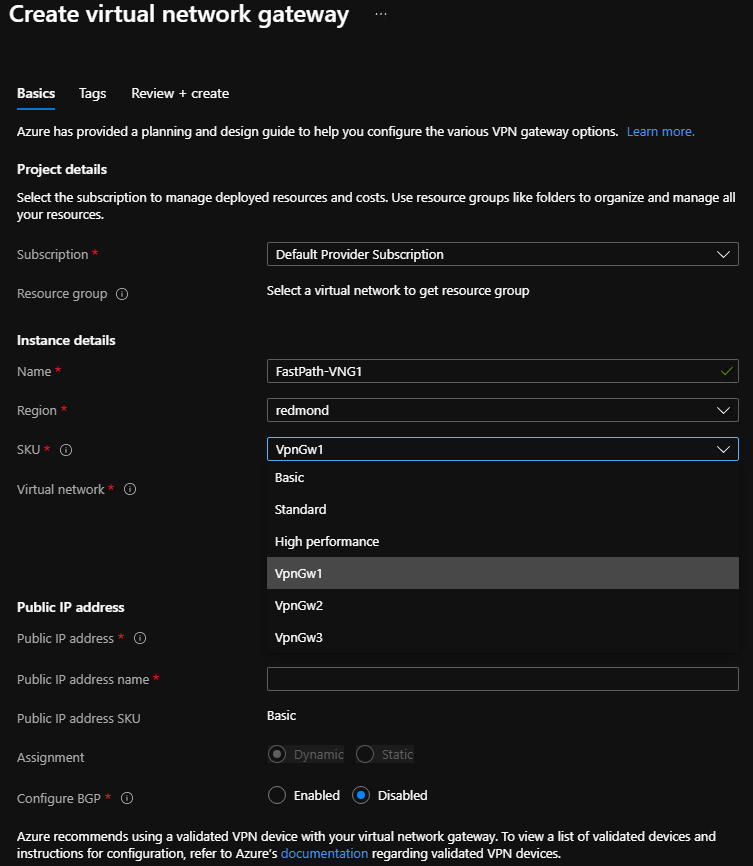

De gateway-SKU van het virtuele netwerk configureren

Azure Stack Hub-portal

Als u de Azure Stack Hub-portal gebruikt om een gateway voor een virtueel netwerk te maken, kan de SKU worden geselecteerd met behulp van de vervolgkeuzelijst. De nieuwe VPN Fast Path-SKU's (VpnGw1, VpnGw2, VpnGw3) zijn alleen zichtbaar na het toevoegen van de queryparameter '?azurestacknewvpnskus=true' aan de URL en vernieuwen.

In het volgende URL-voorbeeld worden de nieuwe gateway-SKU's van het virtuele netwerk zichtbaar in de Azure Stack Hub-gebruikersportal:

https://portal.local.azurestack.local/?azurestacknewvpnskus=true

Voordat u deze resources maakt, moet de operator VPN Fast Path hebben ingeschakeld op de Azure Stack Hub-zegel. Zie VPN Fast Path voor operators voor meer informatie.

Powershell

In het volgende PowerShell-voorbeeld wordt de -GatewaySku parameter opgegeven als Standaard:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewaySku Standard `

-GatewayType Vpn -VpnType RouteBased

Verbindingstypen

In het Resource Manager-implementatiemodel is voor elke configuratie een specifiek verbindingstype voor de virtuele netwerkgateway vereist. De beschikbare PowerShell-waarden voor -ConnectionType Resource Manager zijn IPsec.

In het volgende PowerShell-voorbeeld wordt een S2S-verbinding gemaakt waarvoor het IPsec-verbindingstype is vereist:

New-AzVirtualNetworkGatewayConnection -Name localtovon -ResourceGroupName testrg `

-Location 'West US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -RoutingWeight 10 -SharedKey 'abc123'

VPN-typen

Wanneer u de virtuele netwerkgateway voor een VPN-gatewayconfiguratie maakt, moet u een VPN-type opgeven. Het VPN-type dat u kiest, is afhankelijk van de verbindingstopologie die u wilt maken. Een VPN-type kan ook afhankelijk zijn van de hardware die u gebruikt. Voor S2S-configuraties is een VPN-apparaat vereist. Sommige VPN-apparaten ondersteunen alleen een bepaald VPN-type.

Belangrijk

Momenteel ondersteunt Azure Stack Hub alleen het op route gebaseerde VPN-type. Als uw apparaat alleen VPN's op basis van beleid ondersteunt, worden verbindingen met deze apparaten vanuit Azure Stack Hub niet ondersteund.

Bovendien biedt Azure Stack Hub op dit moment geen ondersteuning voor het gebruik van op beleid gebaseerde verkeerskiezers voor op route gebaseerde gateways, omdat Azure Stack Hub geen ondersteuning biedt voor op beleid gebaseerde verkeerskiezers, hoewel ze worden ondersteund in Azure.

PolicyBased: op beleid gebaseerde VPN's versleutelen en directe pakketten via IPsec-tunnels op basis van het IPsec-beleid dat is geconfigureerd met de combinaties van adresvoorvoegsels tussen uw on-premises netwerk en het VNet van Azure Stack Hub. Het beleid of de verkeerskiezer is meestal een toegangslijst in de configuratie van het VPN-apparaat.

Notitie

PolicyBased wordt ondersteund in Azure, maar niet in Azure Stack Hub.

RouteBased: op route gebaseerde VPN's maken gebruik van routes die zijn geconfigureerd in de doorsturen- of routeringstabel voor IP om pakketten naar hun bijbehorende tunnelinterfaces te sturen. De tunnelinterfaces versleutelen of ontsleutelen de pakketten vervolgens naar en vanuit de tunnels. Het beleid of de verkeersselector voor routegebaseerde VPN's worden geconfigureerd als any-to-any (of gebruik jokertekens). Ze kunnen standaard niet worden gewijzigd. De waarde voor een RouteBased VPN-type is RouteBased.

In het volgende PowerShell-voorbeeld wordt de -VpnType als RouteBased opgegeven. Wanneer u een gateway maakt, moet u ervoor zorgen dat de -VpnType configuratie juist is.

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig `

-GatewayType Vpn -VpnType RouteBased

Ondersteunde configuraties voor virtuele netwerkgateways wanneer VPN Fast Path niet is ingeschakeld

| SKU | VPN-type | Connection type | Ondersteuning voor actieve routering (BGP) | Extern eindpunt NAT-T ingeschakeld |

|---|---|---|---|---|

| Eenvoudige VNG-SKU | Op route gebaseerde VPN | Vooraf gedeelde IPSec-sleutel | Niet ondersteund | Niet vereist |

| Standaard-VNG-SKU | Op route gebaseerde VPN | Vooraf gedeelde IPSec-sleutel | Ondersteund, maximaal 150 routes | Niet vereist |

| Krachtige VNG-SKU | Op route gebaseerde VPN | Vooraf gedeelde IPSec-sleutel | Ondersteund, maximaal 150 routes | Niet vereist |

Ondersteunde configuraties voor virtuele netwerkgateways wanneer VPN Fast Path is ingeschakeld

| SKU | VPN-type | Connection type | Ondersteuning voor actieve routering (BGP) | Extern eindpunt NAT-T ingeschakeld |

|---|---|---|---|---|

| Eenvoudige VNG-SKU | Op route gebaseerde VPN | Vooraf gedeelde IPSec-sleutel | Niet ondersteund | Vereist |

| Standaard-VNG-SKU | Op route gebaseerde VPN | Vooraf gedeelde IPSec-sleutel | Ondersteund, maximaal 150 routes | Vereist |

| Krachtige VNG-SKU | Op route gebaseerde VPN | Vooraf gedeelde IPSec-sleutel | Ondersteund, maximaal 150 routes | Vereist |

| VPNGw1 VNG-SKU | Op route gebaseerde VPN | Vooraf gedeelde IPSec-sleutel | Ondersteund, maximaal 150 routes | Vereist |

| VPNGw2 VNG SKU | Op route gebaseerde VPN | Vooraf gedeelde IPSec-sleutel | Ondersteund, maximaal 150 routes | Vereist |

| VPNGw2 VNG SKU | Op route gebaseerde VPN | Vooraf gedeelde IPSec-sleutel | Ondersteund, maximaal 150 routes | Vereist |

Gatewaysubnet

Voordat u een VPN-gateway maakt, moet u een gatewaysubnet maken. Het gatewaysubnet heeft de IP-adressen die de virtuele netwerkgateway-VM's en -services gebruiken. Wanneer u uw virtuele netwerkgateway en de verbinding maakt, wordt de gateway-VM die eigenaar is van de verbinding gekoppeld aan het gatewaysubnet en wordt deze geconfigureerd met de vereiste VPN-gatewayinstellingen. Implementeer niets anders (bijvoorbeeld extra VM's) naar het gatewaysubnet.

Belangrijk

Voor een goede werking moet het gatewaysubnet de naam GatewaySubnet krijgen. Azure Stack Hub gebruikt deze naam om het subnet te identificeren waarop de virtuele netwerkgateway-VM's en -services moeten worden geïmplementeerd.

Wanneer u het gatewaysubnet maakt, geeft u op hoeveel IP-adressen het subnet bevat. De IP-adressen in het gatewaysubnet worden toegewezen aan de gateway-VM's en gatewayservices. Sommige configuraties vereisen meer IP-adressen dan andere. Bekijk de instructies voor de configuratie die u wilt maken en controleer of het gatewaysubnet dat u wilt maken aan deze vereisten voldoet.

Bovendien moet u ervoor zorgen dat uw gatewaysubnet voldoende IP-adressen heeft om aanvullende toekomstige configuraties af te handelen. Hoewel u een gatewaysubnet zo klein als /29 kunt maken, raden we u aan om een gatewaysubnet van /28 of groter te maken (/28, /27, /26, enzovoort.) Als u in de toekomst functionaliteit toevoegt, hoeft u de gateway niet te verwijderen en vervolgens het gatewaysubnet te verwijderen en opnieuw te maken om meer IP-adressen toe te staan.

In het volgende PowerShell-voorbeeld van Resource Manager ziet u een gatewaysubnet met de naam GatewaySubnet. U kunt zien dat de CIDR-notatie een /27 opgeeft, waardoor er voldoende IP-adressen zijn voor de meeste configuraties die momenteel bestaan.

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

Belangrijk

Als u met gatewaysubnetten werkt, vermijd dan om een netwerkbeveiligingsgroep (NSG) te koppelen aan het gatewaysubnet. Als u een netwerkbeveiligingsgroep aan dit subnet koppelt, werkt uw VPN-gateway mogelijk niet meer zoals verwacht. Zie Wat is een netwerkbeveiligingsgroep? voor meer informatie over netwerkbeveiligingsgroepen.

Lokale netwerkgateways

Bij het maken van een VPN-gatewayconfiguratie in Azure vertegenwoordigt de lokale netwerkgateway vaak uw on-premises locatie. In Azure Stack Hub vertegenwoordigt het een extern VPN-apparaat dat zich buiten Azure Stack Hub bevindt. Dit apparaat kan een VPN-apparaat zijn in uw datacenter (of een extern datacenter) of een VPN-gateway in Azure.

U geeft de lokale netwerkgateway een naam, het openbare IP-adres van het externe VPN-apparaat en geeft de adresvoorvoegsels op die zich op de on-premises locatie bevinden. Azure Stack Hub bekijkt de voorvoegsels van het doeladres voor netwerkverkeer, raadpleegt de configuratie die u hebt opgegeven voor uw lokale netwerkgateway en routeert pakketten dienovereenkomstig.

In dit PowerShell-voorbeeld wordt een nieuwe lokale netwerkgateway gemaakt:

New-AzLocalNetworkGateway -Name LocalSite -ResourceGroupName testrg `

-Location 'West US' -GatewayIpAddress '198.51.100.101' -AddressPrefix '10.5.51.0/24'

Soms moet u de instellingen van de lokale netwerkgateway wijzigen; Als u bijvoorbeeld het adresbereik toevoegt of wijzigt of als het IP-adres van het VPN-apparaat wordt gewijzigd. Zie Instellingen voor lokale netwerkgateway wijzigen met behulp van PowerShell voor meer informatie.

IPSec-/IKE-parameters

Wanneer u een VPN-verbinding instelt in Azure Stack Hub, moet u de verbinding aan beide uiteinden configureren. Als u een VPN-verbinding configureert tussen Azure Stack Hub en een hardwareapparaat, zoals een switch of router die fungeert als een VPN-gateway, kan dat apparaat u om aanvullende instellingen vragen.

In tegenstelling tot Azure, dat meerdere aanbiedingen ondersteunt als zowel een initiator als een responder, ondersteunt Azure Stack Hub standaard slechts één aanbieding. Als u verschillende IPSec-/IKE-instellingen moet gebruiken om met uw VPN-apparaat te werken, zijn er meer instellingen beschikbaar om uw verbinding handmatig te configureren. Zie IPsec-/IKE-beleid configureren voor site-naar-site-VPN-verbindingen voor meer informatie.

Belangrijk

Wanneer u de S2S-tunnel gebruikt, worden pakketten verder ingekapseld met extra headers die de totale grootte van het pakket vergroten. In deze scenario's moet u TCP MSS klemmen op 1350. Als uw VPN-apparaten MSS-klemming niet ondersteunen, kunt u de MTU op de tunnelinterface ook instellen op 1400 bytes. Zie Virutal Network TCPIP-prestaties afstemmen voor meer informatie.

Parameters voor IKE Phase 1 (Main Mode)

| Eigenschappen | Weergegeven als |

|---|---|

| IKE-versie | IKEv2 |

| Diffie-Hellman Group* | ECP384 |

| Authenticatiemethode | Vooraf gedeelde sleutel |

| Algoritmen voor versleuteling en hashing* | AES256, SHA384 |

| SA-levensduur (tijd) | 28.800 seconden |

Parameters voor IKE Phase 2 (Quick Mode)

| Eigenschappen | Weergegeven als |

|---|---|

| IKE-versie | IKEv2 |

| Algoritmen voor versleuteling en hashing (versleuteling) | GCMAES256 |

| Algoritmen voor versleuteling en hashing (verificatie) | GCMAES256 |

| SA-levensduur (tijd) | 27.000 seconden |

| SA-levensduur (kilobytes) | 33,553,408 |

| Perfect Forward Secrecy (PFS)* | ECP384 |

| Dead Peer Detection | Ondersteund |

* Nieuwe of gewijzigde parameter.