VNet-naar-VNet-connectiviteit met Fortigate

In dit artikel wordt beschreven hoe u een verbinding maakt tussen twee virtuele netwerken in dezelfde omgeving. Wanneer u de verbindingen instelt, leert u hoe VPN-gateways in Azure Stack Hub werken. Verbind twee VNET's binnen dezelfde Azure Stack Hub-omgeving met behulp van Fortinet FortiGate. Met deze procedure worden twee VNET's geïmplementeerd met een FortiGate NVA, een virtueel netwerkapparaat, in elk VNET binnen een afzonderlijke resourcegroep. Ook worden de wijzigingen vermeld die nodig zijn voor het instellen van een IPSec VPN tussen de twee VNET's. Herhaal de stappen in dit artikel voor elke VNET-implementatie.

Vereisten

Toegang tot een systeem met beschikbare capaciteit voor het implementeren van de vereiste reken-, netwerk- en resourcevereisten die nodig zijn voor deze oplossing.

Een NVA-oplossing (virtueel netwerkapparaat) is gedownload en gepubliceerd naar Azure Stack Hub Marketplace. Een NVA bepaalt de stroom van netwerkverkeer van een perimeternetwerk naar andere netwerken of subnetten. Deze procedure maakt gebruik van de Fortinet FortiGate Next-Generation Firewall Single VM-oplossing.

Ten minste twee beschikbare FortiGate-licentiebestanden om de FortiGate NVA te activeren. Zie het artikel Fortinet Document Library registreren en downloaden van uw licentie voor informatie over het verkrijgen van deze licenties.

Deze procedure maakt gebruik van de implementatie van één FortiGate-VM. U vindt stappen voor het verbinden van de FortiGate NVA met het VNET van Azure Stack Hub in uw on-premises netwerk.

Zie het artikel Fortinet-documentbibliotheek voor FortiGate-VM in Azure voor meer informatie over het implementeren van de FortiGate-oplossing in een actief-passief (HA).

Implementatieparameters

De volgende tabel bevat een overzicht van de parameters die worden gebruikt in deze implementaties ter referentie:

Implementatie één: Forti1

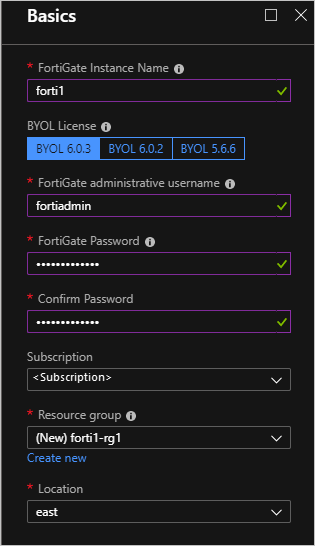

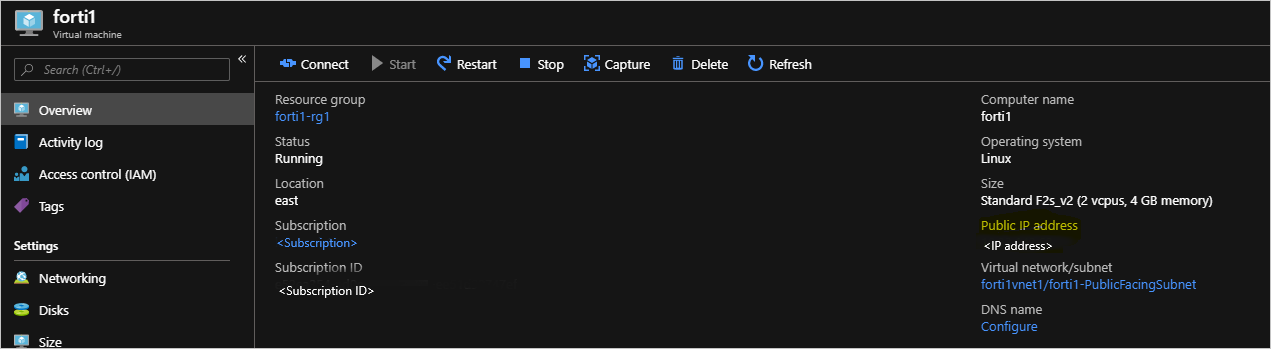

| Naam van fortiGate-exemplaar | Forti1 |

|---|---|

| BYOL-licentie/versie | 6.0.3 |

| Gebruikersnaam voor FortiGate-beheerders | fortiadmin |

| Naam resourcegroep | forti1-rg1 |

| Naam van virtueel netwerk | forti1vnet1 |

| VNET-adresruimte | 172.16.0.0/16* |

| Naam van openbaar VNET-subnet | forti1-PublicFacingSubnet |

| Voorvoegsel van openbaar VNET-adres | 172.16.0.0/24* |

| Binnen de naam van het VNET-subnet | forti1-InsideSubnet |

| Binnen het VNET-subnetvoorvoegsel | 172.16.1.0/24* |

| VM-grootte van FortiGate NVA | Standard-F2s_v2 |

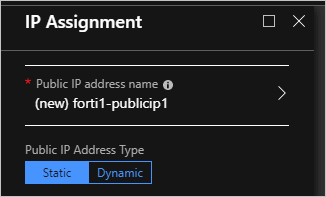

| Naam openbaar IP-adres | forti1-publicip1 |

| Type openbaar IP-adres | Statisch |

Implementatie twee: Forti2

| Naam van fortiGate-exemplaar | Forti2 |

|---|---|

| BYOL-licentie/versie | 6.0.3 |

| Gebruikersnaam voor FortiGate-beheerders | fortiadmin |

| Naam resourcegroep | forti2-rg1 |

| Naam van virtueel netwerk | forti2vnet1 |

| VNET-adresruimte | 172.17.0.0/16* |

| Naam van openbaar VNET-subnet | forti2-PublicFacingSubnet |

| Voorvoegsel van openbaar VNET-adres | 172.17.0.0/24* |

| Binnen de naam van het VNET-subnet | Forti2-InsideSubnet |

| Binnen het VNET-subnetvoorvoegsel | 172.17.1.0/24* |

| VM-grootte van FortiGate NVA | Standard-F2s_v2 |

| Naam openbaar IP-adres | Forti2-publicip1 |

| Type openbaar IP-adres | Statisch |

Notitie

* Kies een andere set adresruimten en subnetvoorvoegsels als de bovenstaande elkaar overlappen met de on-premises netwerkomgeving, inclusief de VIP-pool van een van beide Azure Stack Hubs. Zorg er ook voor dat de adresbereiken elkaar niet overlappen.

De FortiGate NGFW implementeren

Open de Azure Stack Hub-gebruikersportal.

Selecteer Een resource maken en zoek naar

FortiGate.

Selecteer de FortiGate NGFW en selecteer Maken.

Voltooi de basisbeginselen met behulp van de parameters uit de tabel Implementatieparameters .

Selecteer OK.

Geef de details van het virtuele netwerk, subnetten en vm-grootte op met behulp van de tabel Implementatieparameters .

Waarschuwing

Als het on-premises netwerk overlapt met het IP-bereik

172.16.0.0/16, moet u een ander netwerkbereik en subnetten selecteren en instellen. Als u verschillende namen en bereiken wilt gebruiken dan de namen en bereiken in de tabel Implementatieparameters , gebruikt u parameters die niet conflicteren met het on-premises netwerk. Zorg ervoor dat u het IP-adresbereik en subnetbereik van het VNET instelt binnen het VNET. U wilt niet dat het bereik overlapt met de IP-bereiken die aanwezig zijn in uw on-premises netwerk.Selecteer OK.

Configureer het openbare IP-adres voor de Fortigate NVA:

Selecteer OK. En selecteer vervolgens OK.

Selecteer Maken.

De implementatie duurt ongeveer 10 minuten.

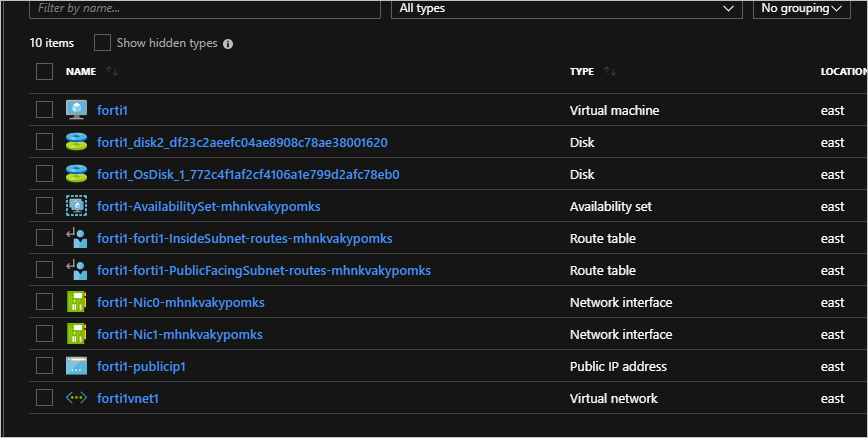

Routes (UDR's) configureren voor elk VNET

Voer deze stappen uit voor beide implementaties, forti1-rg1 en forti2-rg1.

Open de Azure Stack Hub-gebruikersportal.

Selecteer Resourcegroepen. Typ

forti1-rg1het filter en dubbelklik op de resourcegroep forti1-rg1.

Selecteer de resource forti1-forti1-InsideSubnet-routes-xxxx .

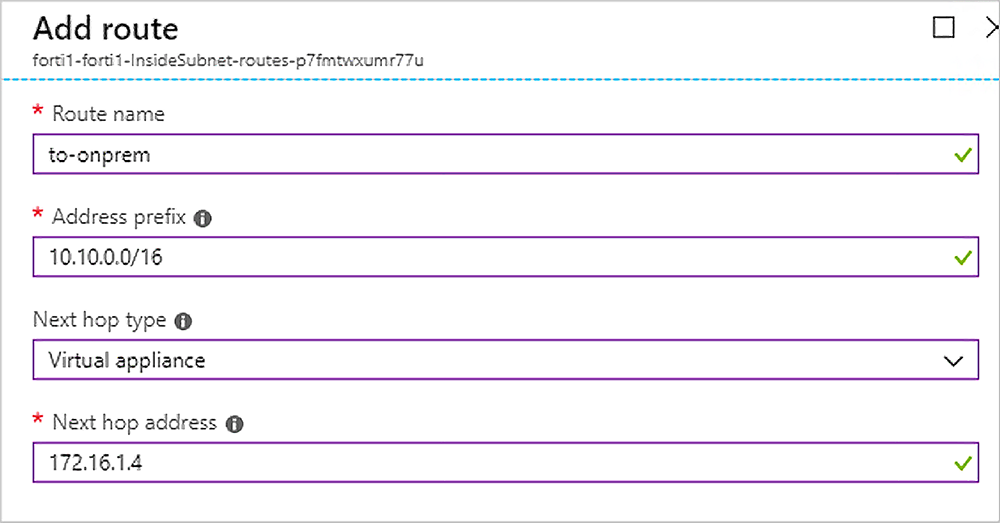

Selecteer Routes onder Instellingen.

Verwijder de route naar internet .

Selecteer Ja.

Selecteer Toevoegen om een nieuwe route toe te voegen.

Geef de route

to-onpremeen naam.Voer het IP-netwerkbereik in dat het netwerkbereik definieert van het on-premises netwerk waarmee de VPN verbinding maakt.

Selecteer het virtuele apparaat voor het type Volgende hop en

172.16.1.4. Gebruik uw IP-bereik als u een ander IP-bereik gebruikt.

Selecteer Opslaan.

U hebt een geldig licentiebestand van Fortinet nodig om elke FortiGate NVA te activeren. De NVA's werken pas als u elke NVA hebt geactiveerd. Zie het artikel Fortinet-documentbibliotheek registreren en downloaden van uw licentie voor meer informatie over het verkrijgen van een licentiebestand en de stappen voor het activeren van de NVA.

Er moeten twee licentiebestanden worden verkregen: één voor elke NVA.

Een IPSec VPN tussen de twee NVA's maken

Zodra de NVA's zijn geactiveerd, volgt u deze stappen om een IPSec VPN tussen de twee NVA's te maken.

Volg de onderstaande stappen voor zowel de forti1 NVA als forti2 NVA:

Haal het toegewezen openbare IP-adres op door te navigeren naar de overzichtspagina van de fortiX-VM:

Kopieer het toegewezen IP-adres, open een browser en plak het adres in de adresbalk. Uw browser waarschuwt u mogelijk dat het beveiligingscertificaat niet wordt vertrouwd. Ga toch door.

Voer de gebruikersnaam en het wachtwoord van de FortiGate-beheerder in die u tijdens de implementatie hebt opgegeven.

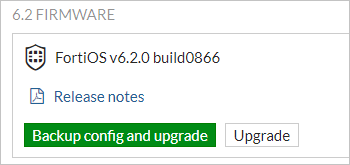

Selecteer Systeemfirmware>.

Selecteer het vak met de meest recente firmware,

FortiOS v6.2.0 build0866bijvoorbeeld.

Selecteer Back-upconfiguratie en upgrade>Continue.

De NVA werkt de firmware bij naar de nieuwste build en start opnieuw op. Het proces duurt ongeveer vijf minuten. Meld u weer aan bij de FortiGate-webconsole.

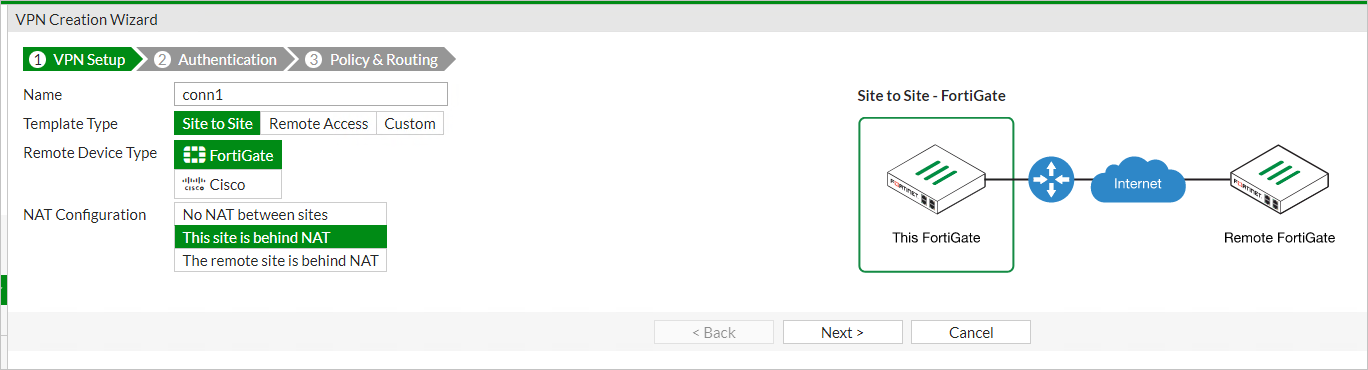

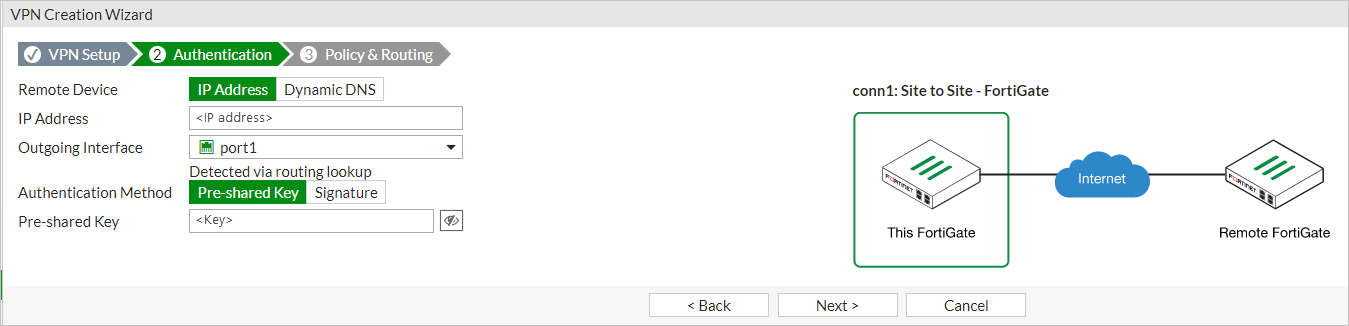

Klik op de wizard VPN>IPSec.

Voer een naam in voor het VPN, bijvoorbeeld

conn1in de wizard VPN maken.Selecteer Deze site bevindt zich achter NAT.

Selecteer Volgende.

Voer het externe IP-adres in van het on-premises VPN-apparaat waarmee u verbinding gaat maken.

Selecteer poort1 als de uitgaande interface.

Selecteer Vooraf gedeelde sleutel en voer een vooraf gedeelde sleutel in (en record).

Notitie

U hebt deze sleutel nodig om de verbinding op het on-premises VPN-apparaat in te stellen, dat wil zeggen dat deze exact overeenkomen.

Selecteer Volgende.

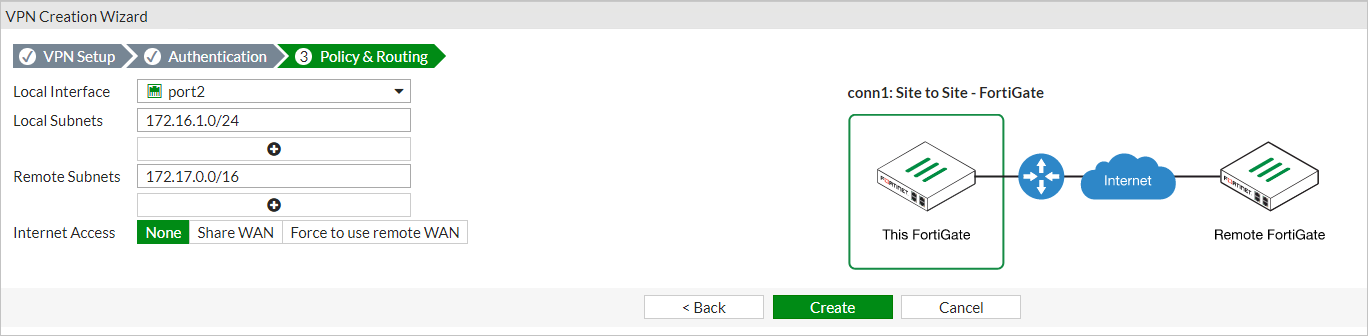

Selecteer poort2 voor de lokale interface.

Voer het lokale subnetbereik in:

- forti1: 172.16.0.0/16

- forti2: 172.17.0.0/16

Gebruik uw IP-bereik als u een ander IP-bereik gebruikt.

Voer de juiste externe subnetten in die het on-premises netwerk vertegenwoordigen, waarmee u verbinding maakt via het on-premises VPN-apparaat.

- forti1: 172.16.0.0/16

- forti2: 172.17.0.0/16

Gebruik uw IP-bereik als u een ander IP-bereik gebruikt.

Selecteer Maken.

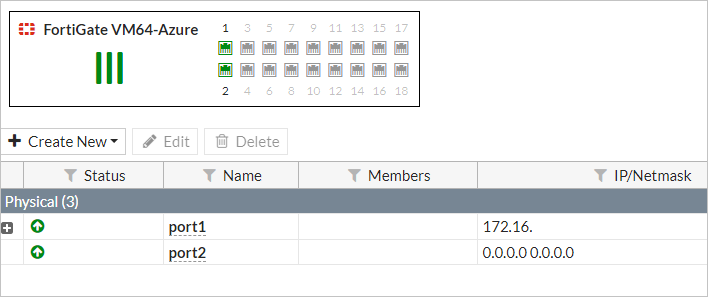

Selecteer Netwerkinterfaces>.

Dubbelklik op poort2.

Kies LAN in de lijst met rollen en DHCP voor de adresseringsmodus.

Selecteer OK.

Herhaal de stappen voor de andere NVA.

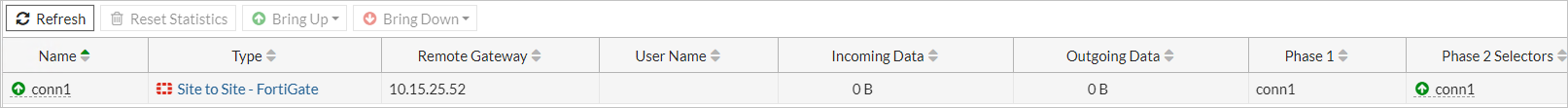

Alle fase 2-selectors weergeven

Zodra het bovenstaande is voltooid voor beide NVA's:

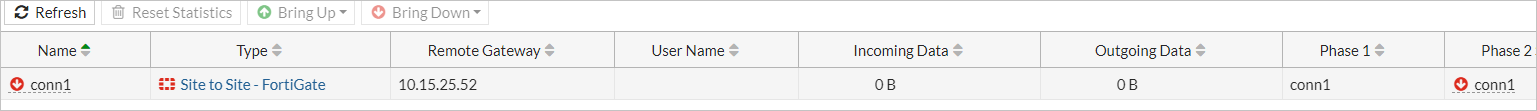

Selecteer in de forti2 FortiGate-webconsole de optie IPsec Monitor bewaken>.

Markeer

conn1en selecteer de >kiezers Voor alle fasen 2 weergeven.

Connectiviteit testen en valideren

U moet nu tussen elk VNET kunnen routeren via de FortiGate NVA's. Als u de verbinding wilt valideren, maakt u een Azure Stack Hub-VM in het InsideSubnet van elk VNET. U kunt een Azure Stack Hub-VM maken via de portal, Azure CLI of PowerShell. Bij het maken van de VM's:

De Azure Stack Hub-VM's worden in het InsideSubnet van elk VNET geplaatst.

U past geen NSG's toe op de virtuele machine bij het maken (dat wil gezegd, verwijder de NSG die standaard wordt toegevoegd als u de VIRTUELE machine maakt vanuit de portal.

Zorg ervoor dat de firewallregels voor VMS de communicatie toestaan die u gaat gebruiken om de connectiviteit te testen. Voor testdoeleinden wordt aanbevolen om de firewall volledig binnen het besturingssysteem uit te schakelen, indien mogelijk.

Volgende stappen

Verschillen en overwegingen voor Azure Stack Hub-netwerken

Een netwerkoplossing aanbieden in Azure Stack Hub met Fortinet FortiGate