VM-beveiliging inschakelen in Azure Site Recovery

Zodra het doel en de bronomgevingen zijn geconfigureerd, kunt u beginnen met het inschakelen van de beveiliging van VM's (van de bron naar het doel). Alle configuratie wordt uitgevoerd in de doelomgeving, in de Site Recovery kluis zelf.

Vereisten

U kunt het replicatiebeleid configureren voor de respectieve VM's die u wilt beveiligen in de Site Recovery-kluis. Deze VM's bevinden zich in de bronomgeving, waar ze een specifieke resourcegroepstructuur, virtuele netwerken, openbare IP-adressen en NSG's hebben geconfigureerd.

Site Recovery helpt bij het repliceren van alle VM-gegevens zelf, maar voordat u daarmee begint, moet u ervoor zorgen dat aan de volgende vereisten wordt voldaan:

De doelnetwerkverbinding is geconfigureerd.

De virtuele doelnetwerken zijn geconfigureerd, waarbij elk van de beveiligde VM's is verbonden wanneer er een failover optreedt.

Het doelgebruikersabonnement heeft voldoende rekenquotumtoewijzing voor alle VM's die u van plan bent om een failover uit te voeren.

Deze virtuele netwerken kunnen op dezelfde manier worden geconfigureerd als de bronnetwerken, of ze kunnen een ander ontwerp hebben, afhankelijk van uw noodherstelplan en doel.

Zorg ervoor dat de nieuwe openbare en privé-IP-adressen werken zoals verwacht voor de specifieke workloads die u beveiligt (wanneer failovers optreden, hebben de failover-VM's IP-adressen van de doelomgeving).

De gewenste configuratie van de resourcegroep wordt gemaakt.

Wanneer u de replicatie configureert, kunt u ook de resourcegroepen maken, maar voor een productieomgeving moet u ze vooraf maken volgens uw naamgevingsbeleid en -structuur.

Zorg ervoor dat de juiste RBAC is toegewezen en dat de tag is ingesteld, allemaal volgens uw bedrijfsbeleid.

Het 'cacheopslagaccount' is gemaakt en beschikbaar.

Het 'cacheopslagaccount' is een tijdelijk opslagaccount dat wordt gebruikt in het replicatieproces.

Notitie

Het bereik van dit opslagaccount is complex en het artikel Capaciteit plannen voor herstel na noodgevallen van Hyper-V-VM's verduidelijkt deze concepten. Zie het artikel Capaciteitsplanning voor Azure Site Recovery op Azure Stack Hub.

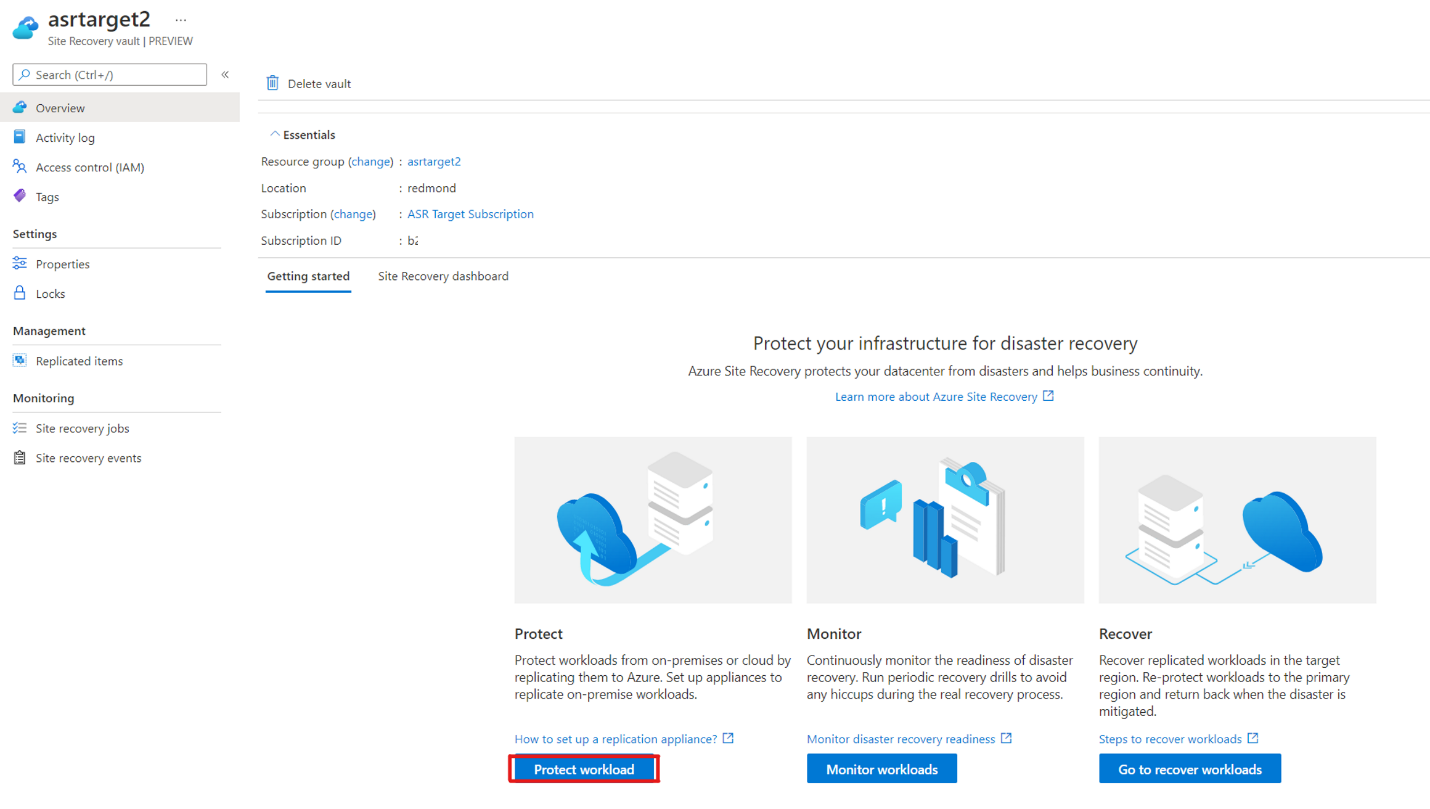

Replicatie inschakelen

Open in de doelomgeving in de Azure Stack Hub-gebruikersportal de Site Recovery kluis en selecteer Workloads beveiligen:

Selecteer het apparaat dat u hebt geconfigureerd en controleer of het in orde is:

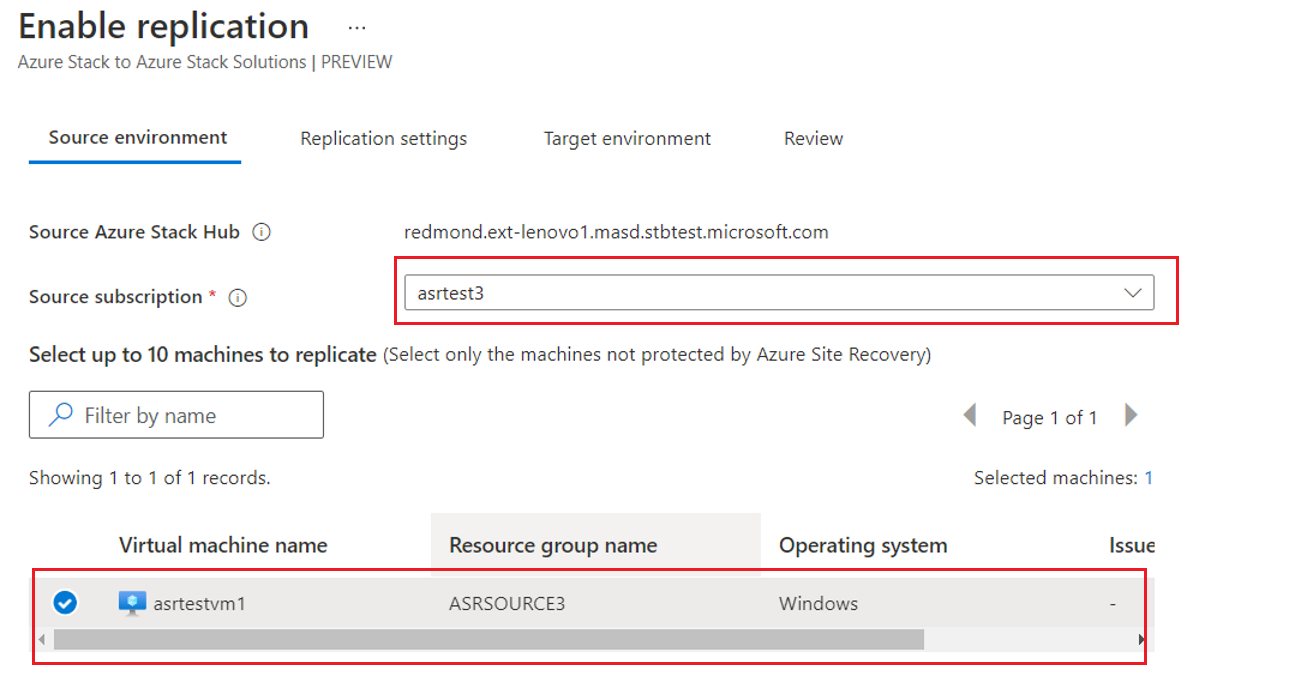

Op de blade wordt u vervolgens gevraagd om de bronomgeving en het bronabonnement te selecteren. U ziet nu alle Azure Stack Hub-gebruikersabonnementen waartoe de gebruiker (of SPN) die u hebt geconfigureerd, toegang heeft.

Selecteer het abonnement met de bronworkloads en selecteer de VM's waarvoor u beveiliging wilt inschakelen. U kunt maximaal 10 VM's tegelijk beveiligen. Er zijn PowerShell-scripts beschikbaar waarmee grotere implementaties kunnen worden ingeschakeld.

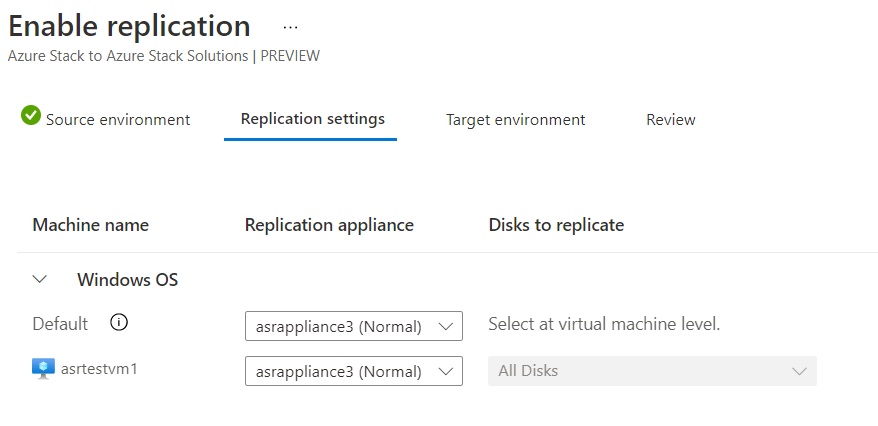

Azure Site Recovery repliceert alle schijven die aan de vm zijn gekoppeld. In deze versie zijn alle schijven beveiligd.

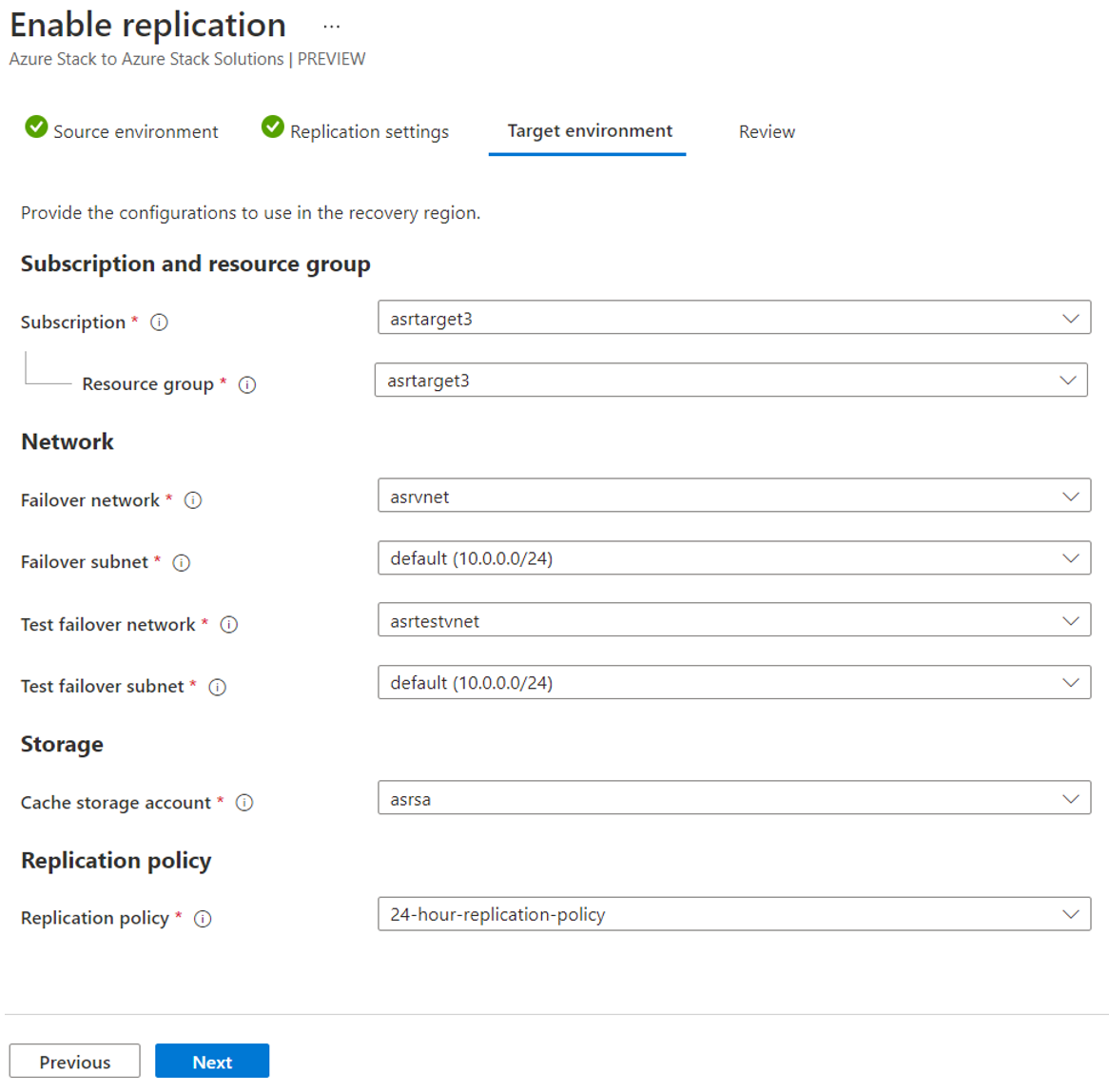

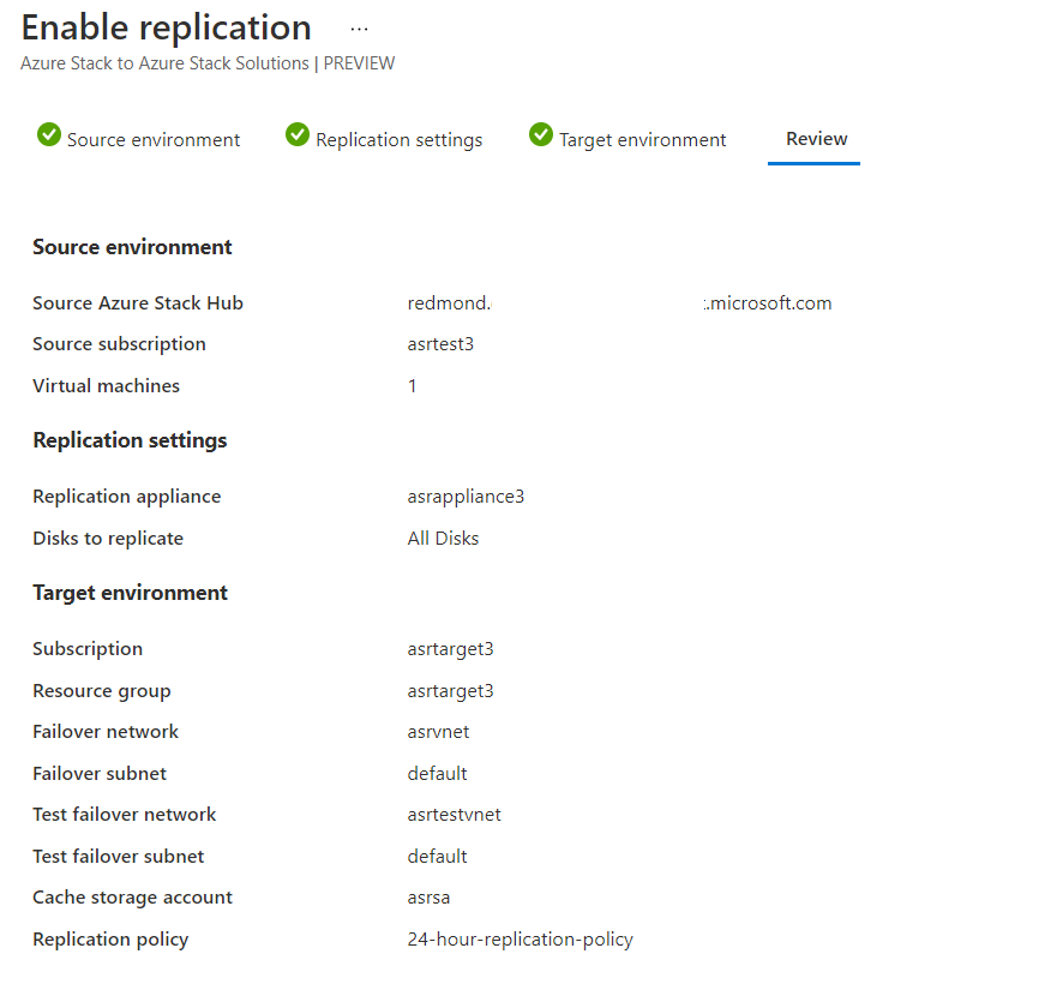

Selecteer in de volgende stap de configuratie van de doelomgeving. Deze configuratie omvat de netwerken waarmee de VM's verbinding maken en het cacheopslagaccount dat ze gebruiken. U moet PowerShell gebruiken om het replicatiebeleid te configureren. Er zijn scripts beschikbaar waarmee u het aanpassingsproces kunt starten.

Controleer de geselecteerde configuratie en schakel de replicatie in:

De voortgang van de replicatie controleren en instellingen bewerken

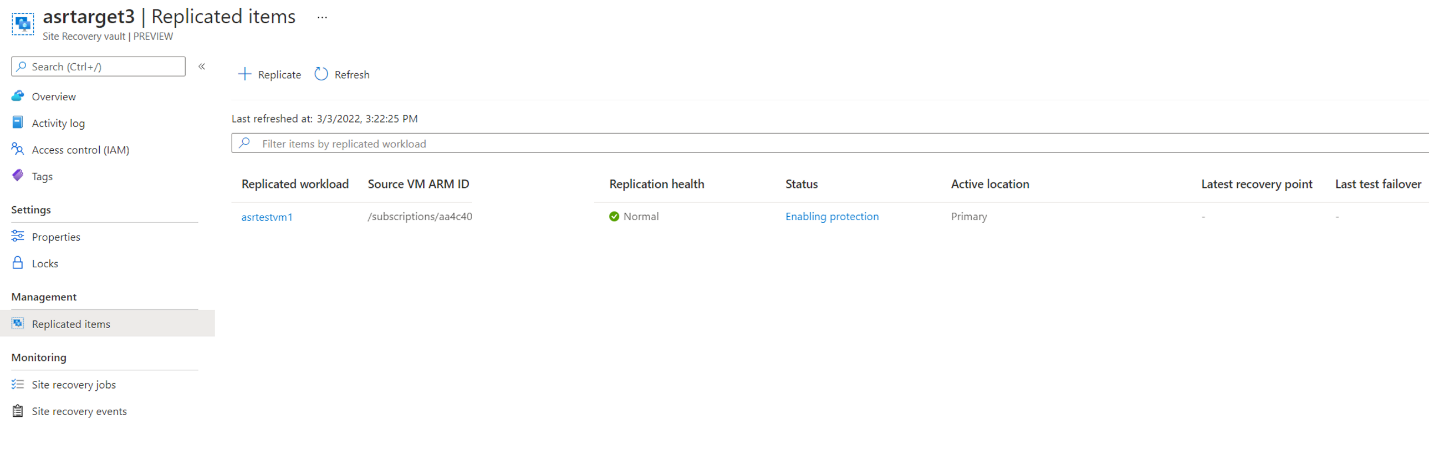

In de Site Recovery kluis, op de blade Gerepliceerde items, ziet u alle VM's waarvoor u replicatie hebt ingeschakeld:

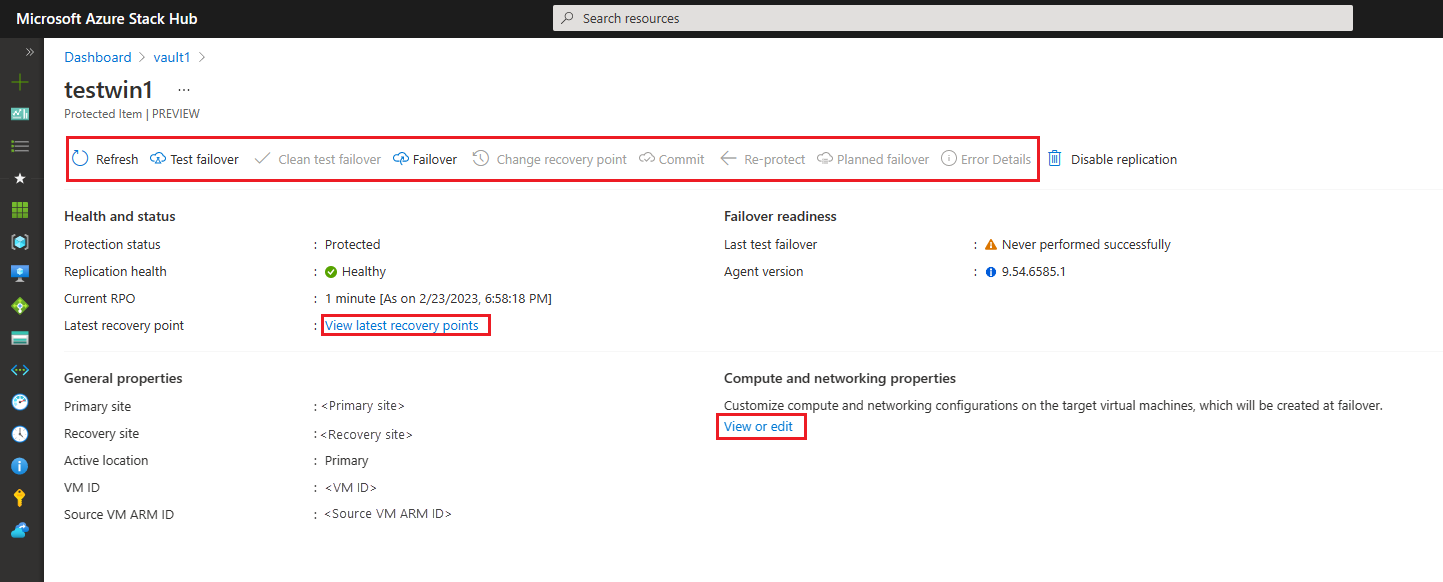

Als u deze items selecteert, kunt u de huidige status bekijken, de instellingen van dat beveiligde item bewerken of acties zoals een testfailover activeren:

Inzicht in de verschillende statussen voor beveiligde VM's

Zodra een VM is beveiligd en de gegevens zijn gerepliceerd, zijn er nog meer taken die u kunt uitvoeren:

Voer een testfailover uit:

- U kunt een testfailover uitvoeren om uw strategie voor replicatie en herstel na noodgevallen te valideren, zonder gegevensverlies of downtime. Een testfailover heeft geen invloed op de lopende replicatie of uw productieomgeving. U kunt een testfailover uitvoeren op een specifieke VM of op basis van een herstelplan met meerdere VM's.

Een testfailover simuleert de failover van deze VM (van de bron naar het doel) door de doel-VM te maken. Wanneer u een testfailover uitvoert, kunt u het volgende selecteren:

Het herstelpunt voor failover naar:

- Laatste herstelpunt (laagste RPO): met deze optie worden eerst alle gegevens verwerkt die naar de Site Recovery-service zijn verzonden om een herstelpunt te maken voor elke VM voordat er een failover naar wordt uitgevoerd. Deze optie biedt de laagste RPO (Recovery Point Objective), omdat op de VM die na een failover is gemaakt, alle gegevens worden gerepliceerd naar Site Recovery wanneer de failover wordt geactiveerd.

- Laatst verwerkt (laagste RTO): hiermee wordt een failover uitgevoerd van alle VM's in het plan naar het meest recente herstelpunt dat is verwerkt door Site Recovery. Als u het meest recente herstelpunt voor een specifieke VM wilt zien, controleert u Laatste herstelpunten in de VM-instellingen. Deze optie heeft een lage RTO (Recovery Time Objective), omdat er geen tijd wordt besteed aan het verwerken van niet-verwerkte gegevens.

- Nieuwste app-consistent: een failover van alle VM's in het plan naar het meest recente toepassingsconsistente herstelpunt dat is verwerkt door Site Recovery. Als u het meest recente herstelpunt voor een specifieke VM wilt zien, controleert u Laatste herstelpunten in de VM-instellingen.

- Aangepast: gebruik deze optie om een failover van een specifieke VM naar een bepaald herstelpunt uit te voeren.

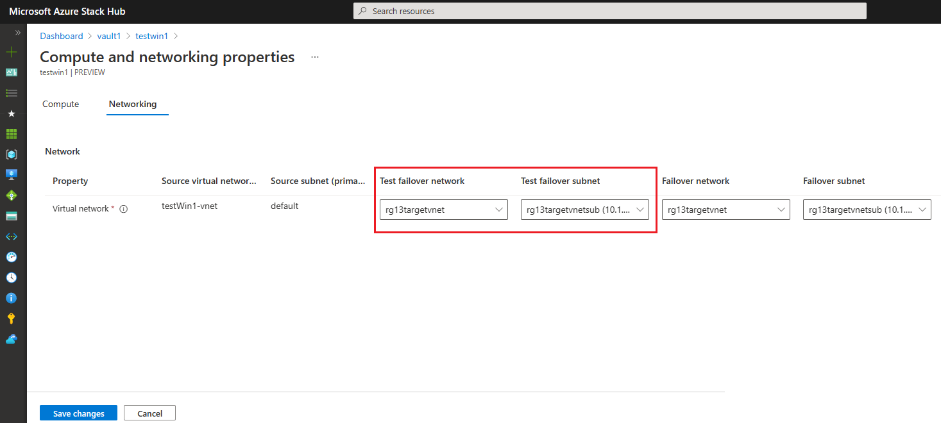

U kunt het netwerk op dit moment niet selecteren. Het testfailovernetwerk is geconfigureerd voor elke beveiligde VM. Als u deze wilt wijzigen, gaat u terug naar de eigenschappen van de beveiligde VM en selecteert u Weergeven of bewerken.

De testfailover kan helpen bij het controleren van het gedrag van de toepassing wanneer er een failover wordt uitgevoerd. De bron-VM wordt echter mogelijk nog steeds uitgevoerd. U moet rekening houden met dit gedrag wanneer u een testfailover uitvoert.

Notitie

Azure Site Recovery repliceert de VM volledig bij het uitvoeren van een testfailover. De VM wordt uitgevoerd in zowel bron- als doelomgevingen. U moet hier rekening mee houden, omdat dit van invloed kan zijn op het gedrag van uw app.

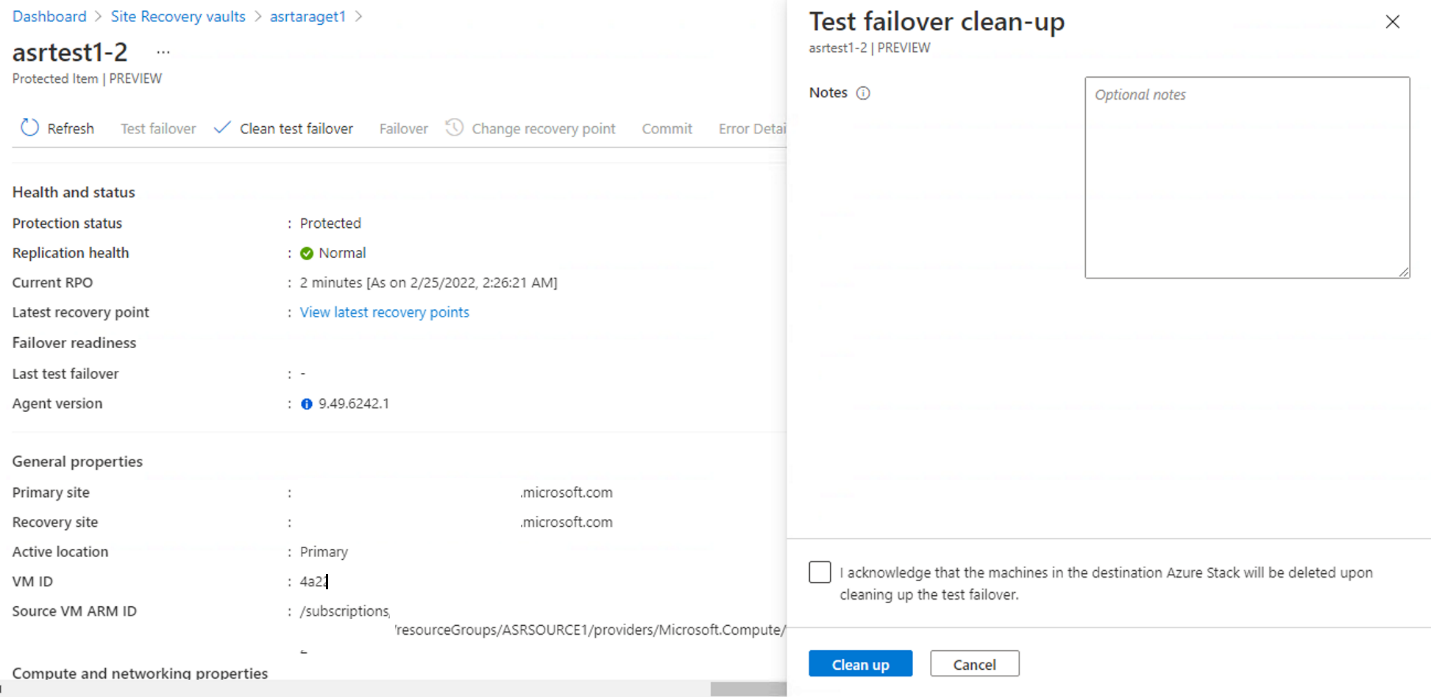

Wanneer de testfailover is voltooid, kunt u Testfailover opschonen selecteren. Met deze optie verwijdert u de testfailover-VM en alle testresources

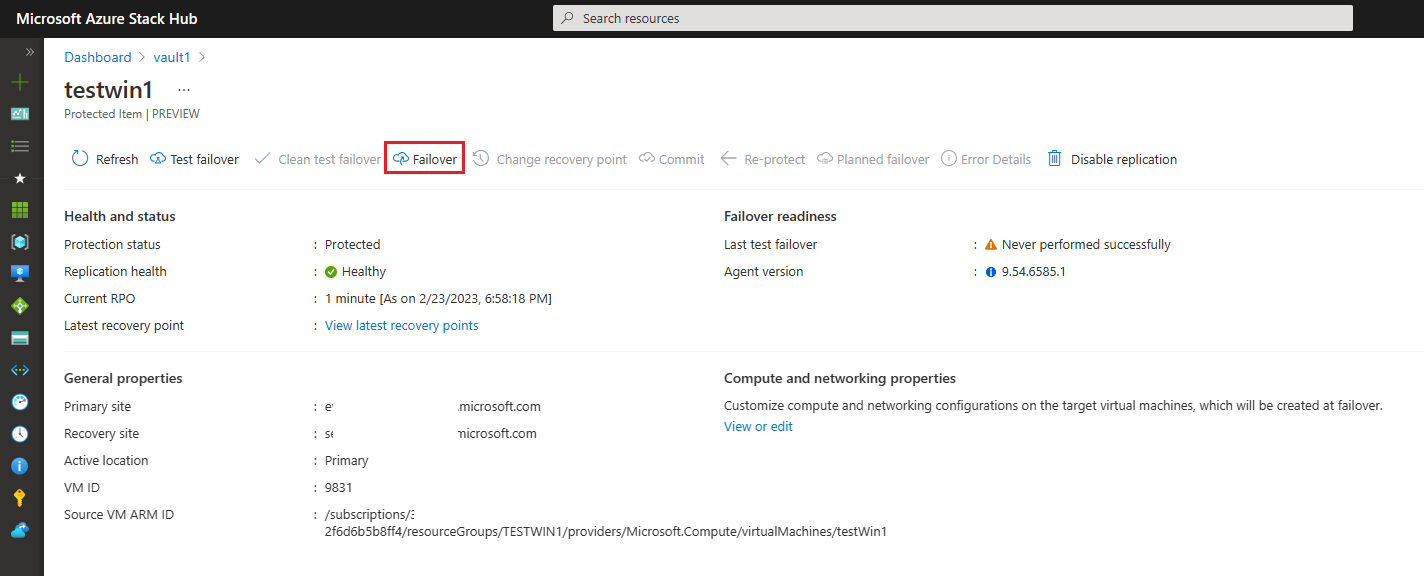

Failover:

In het geval van een probleem in de bronomgeving, kunt u ervoor kiezen om een failover van de VM's naar de doelomgeving uit te voeren.

Wanneer u het failoverproces start, kunt u de machine afsluiten voordat de failover wordt gestart. Omdat met deze optie de hele VM van de bron naar het doel wordt verplaatst, moet de bron-VM worden afgesloten voordat u deze optie selecteert.

Notitie

Als er in de afgelopen 180 dagen geen testfailover is uitgevoerd, wordt Site Recovery aangeraden er een uit te voeren voordat er daadwerkelijk een failover wordt uitgevoerd. Het overslaan van validatie van de replicatie via testfailover kan leiden tot gegevensverlies of onvoorspelbare downtime.

Zodra het failoverproces is voltooid, moet u de wijzigingen doorvoeren om het failoverproces volledig te voltooien. Als u niet eerst doorvoert, probeert u vervolgens opnieuw te beveiligen. De actie voor opnieuw beveiligen activeert eerst een doorvoer en gaat vervolgens verder met het opnieuw beveiligen (daarom duurt het langer omdat beide bewerkingen vereist zijn).

Nadat de bronomgeving weer in orde is, kunt u een 'failback'-proces starten. Dit proces wordt uitgevoerd in twee stappen:

- Voer opnieuw beveiligen uit om te beginnen met het repliceren van de gegevens naar de bron.

- Zodra de gegevens volledig zijn gerepliceerd, voert u de geplande failover uit om de resource terug te verplaatsen naar de oorspronkelijke omgeving.

U kunt de volgende sectie controleren voor een lijst met overwegingen die nodig zijn tijdens elk van deze fasen.

Notitie

Op dit moment bieden we geen ondersteuning voor het opnieuw inschakelen van beveiliging (na een failbackproces). U moet de beveiliging uitschakelen, de agent verwijderen en vervolgens de beveiliging opnieuw inschakelen voor deze VM. Dit proces kan worden geautomatiseerd en we bieden scripts om u op weg te helpen.

Azure Site Recovery VM-extensie verwijderen

Wanneer u de Azure Site Recovery-extensie verwijdert, wordt standaard de Mobility-service die wordt uitgevoerd binnen die VM niet verwijderd. Dit blokkeert toekomstige beveiliging en vereist handmatige stappen om de beveiliging voor die VM opnieuw in te schakelen.

Nadat u de Azure Site Recovery VM-extensie hebt verwijderd, moet u de Mobility-service verwijderen die binnen die VM wordt uitgevoerd. Als u dit wilt doen, raadpleegt u deze stappen om Mobility-service te verwijderen.

Notitie

Als u van plan bent om de beveiliging voor die VM opnieuw in te schakelen, moet u na het uitvoeren van de vorige stappen de VM opnieuw opstarten voordat u probeert beveiliging toe te voegen met behulp van Azure Site Recovery.

Overwegingen

De volgende informatie is niet nodig voor normale bewerkingen. Deze notities kunnen u echter helpen een beter inzicht te krijgen in de processen die achter de schermen plaatsvinden.

Voor elk van de statussen zijn er verschillende overwegingen:

Opnieuw beveiligen:

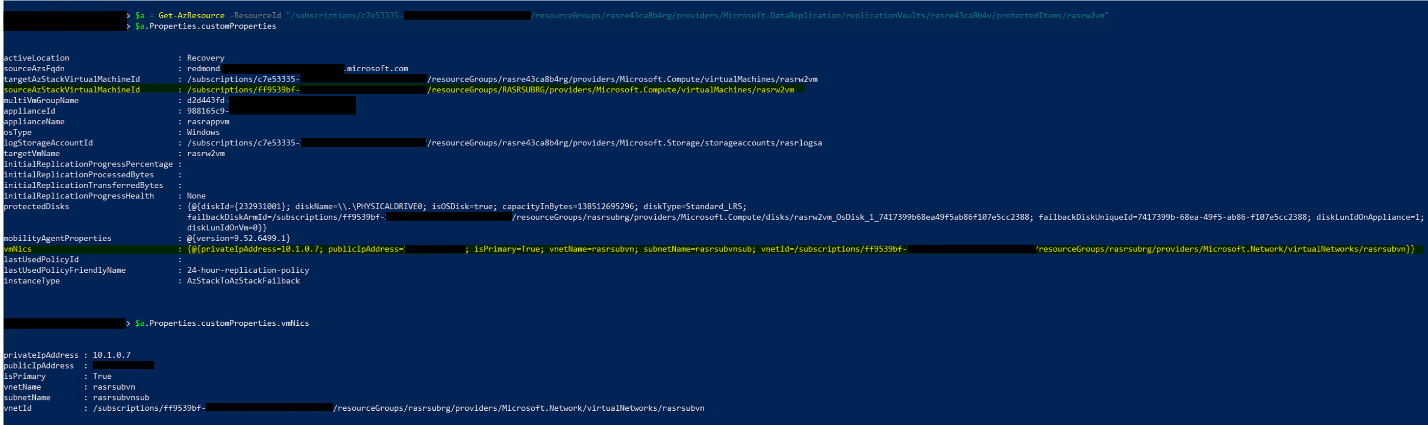

Zorg ervoor dat het oorspronkelijke bronabonnement, de oorspronkelijke resourcegroep en het virtuele netwerk/subnet van de oorspronkelijke primaire NIC nog steeds aanwezig zijn op de primaire zegel. U kunt deze informatie ophalen uit het beveiligde item met behulp van PowerShell:

Get-AzResource -ResourceID "/subscriptions/<subID>/resourceGroups/<RGname>/providers/Microsoft.DataReplication/replicationVaults/<vaultName>/protectedItems/<vmName>"In de volgende afbeelding ziet u voorbeelduitvoer van deze opdracht:

Voordat u opnieuw beveiligen voor Linux-VM's uitvoert, moet u ervoor zorgen dat het certificaat van de Site Recovery-service wordt vertrouwd op de Linux-VM's die u opnieuw wilt beveiligen. Met deze vertrouwensrelatie wordt de VM-registratie bij de Site Recovery-service gedeblokkeerd. Deze beveiliging is vereist.

Voor ubuntu-/Debian-VM's:

sudo cp /var/lib/waagent/Certificates.pem /usr/local/share/ca-certificates/Certificates.crt sudo update-ca-certificatesVoor Red Hat-VM's:

sudo update-ca-trust force-enable sudo cp /var/lib/waagent/Certificates.pem /etc/pki/ca-trust/source/anchors/ sudo update-ca-trust extractZorg ervoor dat de Site Recovery apparaat-VM voldoende gegevensschijfsleuven beschikbaar heeft. De replicaschijven voor opnieuw beveiligen zijn gekoppeld aan het apparaat (zie Capaciteitsplanning voor meer informatie).

Tijdens het herbeveiligingsproces wordt de bron-VM (die de bronAzStackVirtualMachineId op de bronstempel zou hebben) afgesloten zodra de herbeveiliging is geactiveerd en worden de besturingssysteemschijf en de gegevensschijven die eraan zijn gekoppeld, losgekoppeld en gekoppeld aan het apparaat als replicaschijven als deze de oude zijn. De besturingssysteemschijf wordt vervangen door een tijdelijke besturingssysteemschijf van 1 GB.

Zelfs als een schijf opnieuw kan worden gebruikt als replica bij opnieuw beveiligen, maar deze zich in een ander abonnement bevindt dan de vm van het apparaat, wordt er een nieuwe schijf gemaakt in hetzelfde abonnement en dezelfde resourcegroep als het apparaat, zodat de nieuwe schijf aan het apparaat kan worden gekoppeld.

De gekoppelde gegevensschijven van het apparaat mogen niet handmatig worden gewijzigd/gekoppeld/losgekoppeld/gewijzigd, omdat handmatig opnieuw synchroniseren van beveiliging niet wordt ondersteund in de openbare preview (zie het artikel over bekende problemen). De herbeveiliging kan niet worden hersteld als de replicaschijven worden verwijderd.

Failback (geplande failover): failback van een opnieuw beveiligd item van de doelstempel naar de bronstempel:

- Zorg ervoor dat het oorspronkelijke bronabonnement, de oorspronkelijke resourcegroep en het virtuele netwerk/subnet van de oorspronkelijke primaire NIC nog steeds aanwezig zijn op de bronstempel. U kunt deze informatie ophalen uit het beveiligde item met behulp van PowerShell.

- De VM met de bronAzStackVirtualMachineId op de bronstempel wordt gemaakt met de replicaschijven en nieuw gemaakte NIC's als deze niet bestaat; of deze wordt vervangen door een replica van het besturingssysteem en gegevensschijven als deze bestaat.

- Als de VM met de bronAzStackVirtualMachineId op de primaire stempel bestaat, worden alle schijven die eraan zijn gekoppeld, losgekoppeld, maar niet verwijderd en blijven de NIC's hetzelfde.

- Als de VM met de bronAzStackVirtualMachineId op de primaire zegel bestaat en als deze zich in een ander abonnement bevindt dan de apparaat-VM, worden nieuwe schijven gemaakt in hetzelfde abonnement en dezelfde resourcegroep als de failback-VM van de replica's die zijn losgekoppeld van het apparaat, zodat de nieuwe schijven kunnen worden gekoppeld aan de failback-VM.

Voer door dat de failover/failback is voltooid. De failover-VM op de herstelstempel wordt verwijderd nadat de failback is doorgevoerd.

Wanneer u de Azure Site Recovery-resourceprovider verwijdert, worden alle kluizen die in deze Azure Stack Hub-doelstempels zijn gemaakt, ook verwijderd. Dit is een Azure Stack Hub-operatoractie, zonder waarschuwingen of waarschuwingen voor gebruikers wanneer dit gebeurt.