Certificaten verkrijgen en implementeren voor EAP-TLS-netwerken

Belangrijk

Dit is de Documentatie voor Azure Sphere (verouderd). Azure Sphere (verouderd) wordt op 27 september 2027 buiten gebruik gesteld en gebruikers moeten tegen deze tijd migreren naar Azure Sphere (geïntegreerd). Gebruik de versiekiezer boven de inhoudsweergave om de Documentatie van Azure Sphere (geïntegreerd) weer te geven.

Voordat een Azure Sphere-apparaat verbinding kan maken met een EAP-TLS-netwerk, moet het een clientcertificaat hebben dat de RADIUS-server kan gebruiken om het apparaat te verifiëren. Als voor uw netwerk wederzijdse verificatie is vereist, moet elk apparaat ook een basis-CA-certificaat hebben, zodat de RADIUS-server kan worden geverifieerd.

Hoe u deze certificaten verkrijgt en implementeert, is afhankelijk van de netwerkbronnen die beschikbaar zijn voor uw apparaten.

- Als het EAP-TLS-netwerk het enige netwerk is dat beschikbaar is, moet u de certificaten handmatig implementeren.

- Als een andere vorm van netwerken, zoals een open netwerk, beschikbaar is, kunt u een bootstrap-benadering gebruiken. In de bootstrapping-benadering verkrijgt een Azure Sphere-toepassing op hoog niveau de certificaten van het open netwerk en gebruikt deze vervolgens om verbinding te maken met het EAP-TLS-netwerk.

Let op

Omdat certificaat-id's systeembreed zijn, kan een azsphere-opdracht of een functieaanroep waarmee een nieuw certificaat wordt toegevoegd, een certificaat overschrijven dat is toegevoegd door een eerdere opdracht of functieaanroep, wat mogelijk netwerkverbindingsfouten veroorzaakt. We raden u ten zeerste aan duidelijke procedures voor certificaatupdates te ontwikkelen en zorgvuldig certificaat-id's te kiezen. Zie certificaat-id's voor meer informatie.

Handmatige implementatie

Als het EAP-TLS-netwerk het enige netwerk is dat beschikbaar is voor uw apparaten, moet u de certificaten handmatig implementeren. Handmatige implementatie omvat het verkrijgen van de certificaten met behulp van een pc of Linux-computer in het netwerk en het vervolgens laden van de certificaten op elk Azure Sphere-apparaat met behulp van de Azure Sphere CLI. Voor deze aanpak is een fysieke verbinding tussen de pc of Linux-machine en het Azure Sphere-apparaat vereist.

De certificaten handmatig verkrijgen

De basis-CA- en clientcertificaten moeten zich in de . PEM-indeling die moet worden geladen op het Azure Sphere-apparaat. U moet het basis-CA-certificaat ophalen van de juiste server, samen met het clientcertificaat en de persoonlijke sleutel (en eventueel een wachtwoord voor uw persoonlijke sleutel) voor uw apparaat. Elk certificaat moet worden gegenereerd en ondertekend door de juiste server in uw EAP-TLS-netwerk. Uw netwerkbeheerder of beveiligingsteam kan de details opgeven die u nodig hebt om de certificaten op te halen.

Sla de certificaten op in de . PEM-indeling op uw pc of Linux-computer en gebruik vervolgens de Azure Sphere CLI om ze op het Azure Sphere-apparaat op te slaan.

De certificaten opslaan met behulp van de CLI

Koppel het Azure Sphere-apparaat aan uw pc of Linux-computer in het netwerk en gebruik de azsphere-opdracht om de certificaten op het apparaat op te slaan.

Het basis-CA-certificaat opslaan op het Azure Sphere-apparaat:

azsphere device certificate add --cert-id "server-key-xyz" --cert-type rootca --public-key-file <filepath_to_server_ca_public.pem>

Het clientcertificaat opslaan op het Azure Sphere-apparaat:

azsphere device certificate add --cert-id "client-key-abc" --cert-type client --public-key-file <filepath_to_client_public.pem> --private-key-file <filepath_to_client_private.pem> --private-key-password "_password_"

Bootstrap-implementatie

Als u Azure Sphere-apparaten in grote aantallen of op veel locaties wilt verbinden, kunt u overwegen om een bootstrap-benadering te gebruiken. Als u deze methode wilt gebruiken, moeten uw apparaten verbinding kunnen maken met een netwerk waarmee ze toegang hebben tot een server die de certificaten kan leveren. Uw Azure Sphere-toepassing op hoog niveau maakt verbinding met de server via het beschikbare netwerk, vraagt de certificaten aan en slaat deze op het apparaat op.

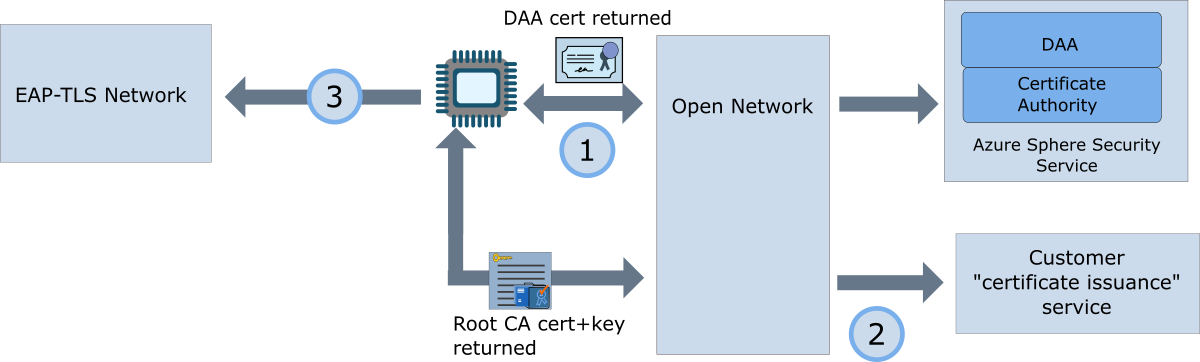

In de volgende afbeelding wordt dit proces samengevat.

De toepassing op het Azure Sphere-apparaat maakt verbinding met het open netwerk en neemt contact op met de Azure Sphere-beveiligingsservice om het DAA-certificaat op te halen. Vervolgens wordt het DAA-certificaat op het apparaat geïnstalleerd. Het apparaat moet dit certificaat gebruiken om te verifiëren bij de certificaatuitgevende service.

De toepassing maakt vervolgens verbinding met de certificaatuitgevende service die de netwerkbeheerder heeft aangewezen. Het daa-certificaat wordt gepresenteerd om de identiteit te valideren met de server en vraagt het basis-CA-certificaat voor de RADIUS-server op het EAP-TLS-netwerk, samen met het clientcertificaat en de persoonlijke sleutel. De service kan indien nodig andere informatie doorgeven aan de toepassing, zoals de clientidentiteit en het wachtwoord voor de persoonlijke sleutel. De toepassing installeert vervolgens het clientcertificaat, de persoonlijke clientsleutel en het basis-CA-certificaat op het apparaat. Vervolgens kan de verbinding met het geopende netwerk worden verbroken.

De toepassing configureert en schakelt het EAP-TLS-netwerk in. Het levert het clientcertificaat en de persoonlijke sleutel om de identiteit van het apparaat te bewijzen. Als het netwerk wederzijdse verificatie ondersteunt, verifieert de toepassing ook de RADIUS-server met behulp van het basis-CA-certificaat.

Het apparaat verifiëren en het clientcertificaat ophalen tijdens het opstarten

Een Azure Sphere-apparaat kan het DAA-certificaat (Device Authentication and Attestation) gebruiken om te verifiëren bij een service die de andere vereiste certificaten kan leveren. Het DAA-certificaat is beschikbaar via de Azure Sphere-beveiligingsservice.

Het DAA-certificaat ophalen:

- Geef de Azure Sphere-tenant-id op in de sectie DeviceAuthentication van het toepassingsmanifest voor de toepassing op hoog niveau.

- Roep DeviceAuth_CurlSslFunc aan vanuit de toepassing op hoog niveau om de certificaatketen voor de huidige Azure Sphere-tenant op te halen.

Als het toepassingsmanifest de Azure Sphere-tenant-id voor het huidige apparaat bevat, gebruikt de DeviceAuth_CurlSslFunc-functie de daA-clientcertificaatketen om te verifiëren, als voor de doelservice wederzijdse TLS-verificatie is vereist.

Het basis-CA-certificaat voor de RADIUS-server ophalen

Om het basis-CA-certificaat voor de RADIUS-server op te halen, maakt de toepassing verbinding met een certificaatservereindpunt dat toegankelijk is in het netwerk en kan het certificaat worden opgegeven. De netwerkbeheerder moet informatie kunnen opgeven over het maken van verbinding met het eindpunt en het ophalen van het certificaat.

De certificaten installeren met behulp van de CertStore-API

De toepassing gebruikt de CertStore-API om de certificaten op het apparaat te installeren. De functie CertStore_InstallClientCertificate installeert het clientcertificaat en CertStore_InstallRootCACertificate installeert het basis-CA-certificaat voor de RADIUS-server. Certificaten beheren in toepassingen op hoog niveau biedt aanvullende informatie over het gebruik van de CertStore-API voor certificaatbeheer.

In de voorbeeldtoepassing Certificaten ziet u hoe een toepassing deze functies kan gebruiken.