ATA installeren - stap 8

Van toepassing op: Advanced Threat Analytics versie 1.9

Stap 8: IP-adresuitsluitingen en Honeytoken-gebruiker configureren

MET ATA kunt u specifieke IP-adressen of gebruikers uitsluiten van een aantal detecties.

Een uitsluiting van DNS Reconnaissance kan bijvoorbeeld een beveiligingsscanner zijn die GEBRUIKMAAKT van DNS als een scanmechanisme. De uitsluiting helpt ATA dergelijke scanners te negeren. Een voorbeeld van een Pass-the-Ticket-uitsluiting is een NAT-apparaat .

ATA maakt ook de configuratie van een Honeytoken-gebruiker mogelijk, die wordt gebruikt als een val voor kwaadwillende actoren. Elke verificatie die is gekoppeld aan dit (normaal slapende) account activeert een waarschuwing.

Volg deze stappen om dit te configureren:

Klik in de ATA-console op het instellingenpictogram en selecteer Configuratie.

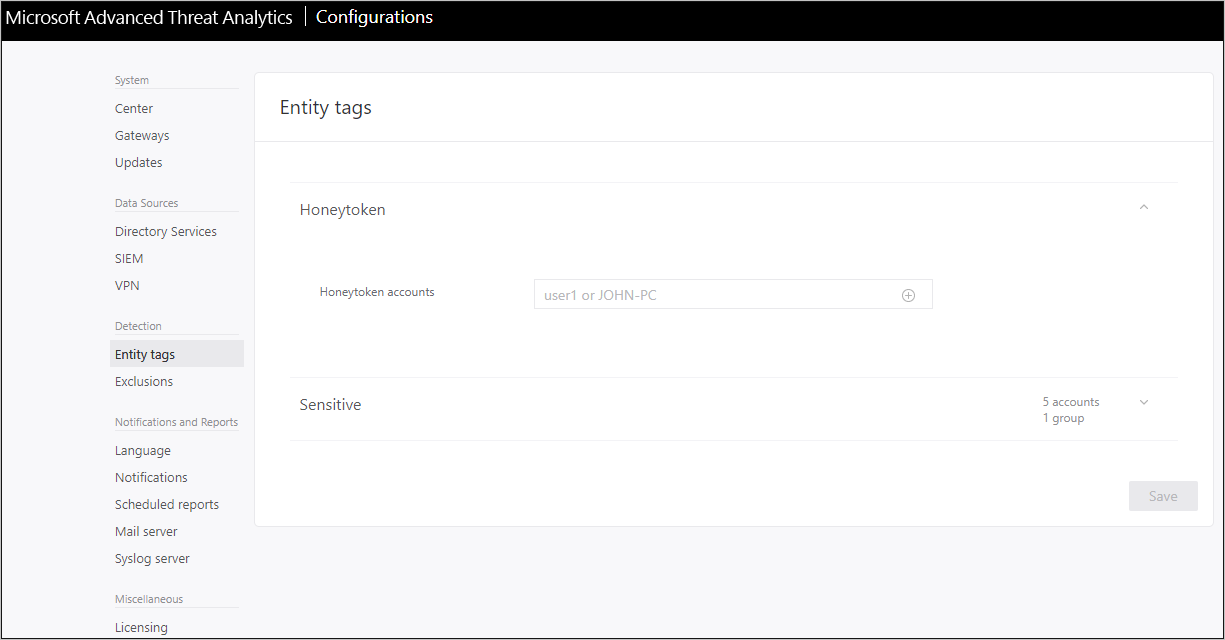

Klik onder Detectie op Entiteitstags.

Voer onder Honeytoken-accounts de naam van het Honeytoken-account in. Het veld Honeytoken-accounts kan worden doorzocht en geeft automatisch entiteiten in uw netwerk weer.

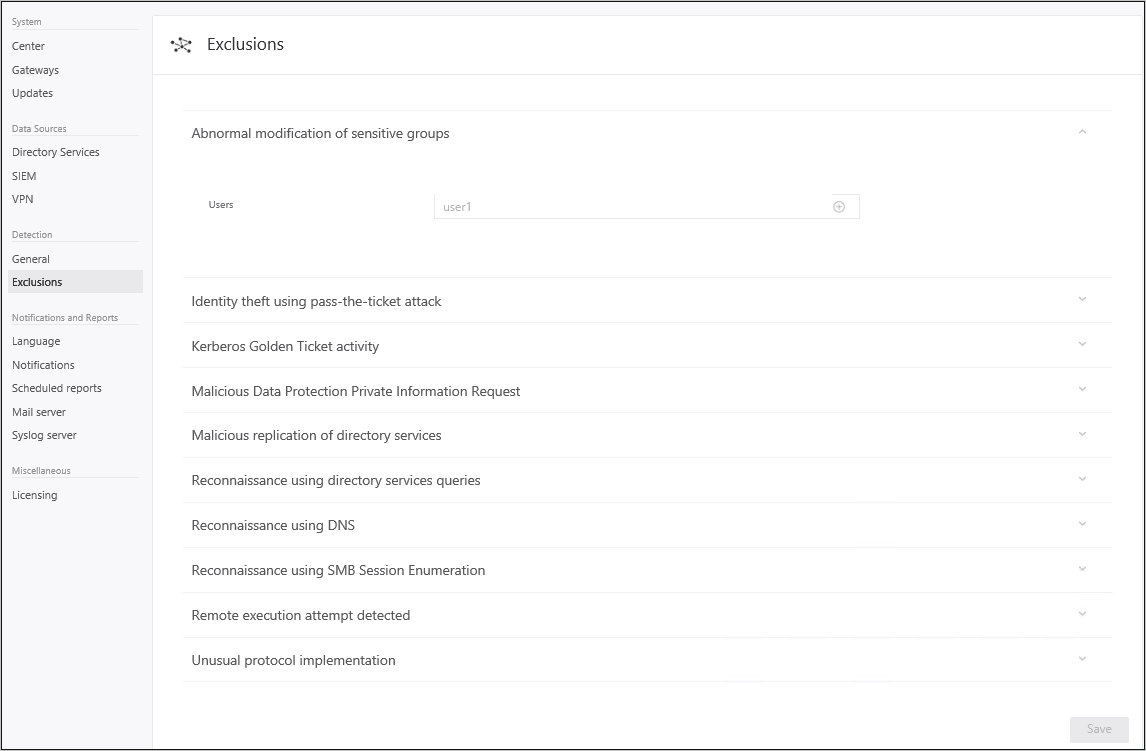

Klik op Uitsluitingen. Voer voor elk type bedreiging een gebruikersaccount of IP-adres in dat moet worden uitgesloten van de detectie van deze bedreigingen en klik op het plusteken . Het veld Entiteit toevoegen (gebruiker of computer) kan worden doorzocht en wordt automatisch ingevuld met entiteiten in uw netwerk. Zie Entiteiten uitsluiten van detecties voor meer informatie

Klik op Opslaan.

Gefeliciteerd, u hebt Microsoft Advanced Threat Analytics geïmplementeerd.

Controleer de tijdlijn voor aanvallen om gedetecteerde verdachte activiteiten te bekijken en zoek naar gebruikers of computers en bekijk hun profielen.

ATA begint onmiddellijk met scannen op verdachte activiteiten. Sommige activiteiten, zoals sommige verdachte gedragsactiviteiten, zijn pas beschikbaar als ATA tijd heeft gehad om gedragsprofielen op te bouwen (minimaal drie weken).

Als u wilt controleren of ATA actief is en inbreuken in uw netwerk vastloopt, kunt u het playbook voor ata-aanvalssimulatie bekijken.