ATA installeren - stap 6

Van toepassing op: Advanced Threat Analytics versie 1.9

Stap 6: gebeurtenisverzameling configureren

Gebeurtenisverzameling configureren

Om de detectiemogelijkheden te verbeteren, heeft ATA de volgende Windows-gebeurtenissen nodig: 4776, 4732, 4733, 4728, 4729, 4756, 4757 en 7045. Deze Windows-gebeurtenissen worden automatisch gelezen door de ATA Lightweight-gateway of als de ATA Lightweight-gateway niet is geïmplementeerd, kunnen ze op twee manieren worden doorgestuurd naar de ATA-gateway: door de ATA Gateway te configureren om te luisteren naar SIEM-gebeurtenissen of door Windows Event Forwarding te configureren.

Opmerking

Voor ATA versie 1.8 en hoger is configuratie van Windows-gebeurtenisverzameling niet meer nodig voor ATA Lightweight-gateways. De ATA Lightweight-gateway leest nu gebeurtenissen lokaal, zonder dat het doorsturen van gebeurtenissen hoeft te worden geconfigureerd.

Naast het verzamelen en analyseren van netwerkverkeer van en naar de domeincontrollers, kan ATA Windows-gebeurtenissen gebruiken om detecties verder te verbeteren. Het maakt gebruik van gebeurtenis 4776 voor NTLM, waarmee verschillende detecties en gebeurtenissen 4732, 4733, 4728, 4729, 4756 en 4757 worden verbeterd om de detectie van gevoelige groepswijzigingen te verbeteren. Dit kan worden ontvangen van uw SIEM of door Windows Event Forwarding in te stellen vanaf uw domeincontroller. Verzamelde gebeurtenissen bieden ATA aanvullende informatie die niet beschikbaar is via het netwerkverkeer van de domeincontroller.

SIEM/Syslog

Als u wilt dat ATA gegevens van een Syslog-server kan gebruiken, moet u de volgende stappen uitvoeren:

- Configureer uw ATA Gateway-servers om gebeurtenissen te beluisteren en te accepteren die zijn doorgestuurd vanaf de SIEM-/Syslog-server.

Opmerking

ATA luistert alleen op IPv4 en niet op IPv6.

- Configureer uw SIEM/Syslog-server om specifieke gebeurtenissen door te sturen naar de ATA-gateway.

Belangrijk

- Stuur niet alle Syslog-gegevens door naar de ATA-gateway.

- ATA ondersteunt UDP-verkeer vanaf de SIEM/Syslog-server.

Raadpleeg de productdocumentatie van uw SIEM/Syslog-server voor informatie over het configureren van het doorsturen van specifieke gebeurtenissen naar een andere server.

Opmerking

Als u geen SIEM/Syslog-server gebruikt, kunt u uw Windows-domeincontrollers configureren om Windows-gebeurtenis-id 4776 door te sturen om te worden verzameld en geanalyseerd door ATA. Windows-gebeurtenis-id 4776 bevat gegevens met betrekking tot NTLM-verificaties.

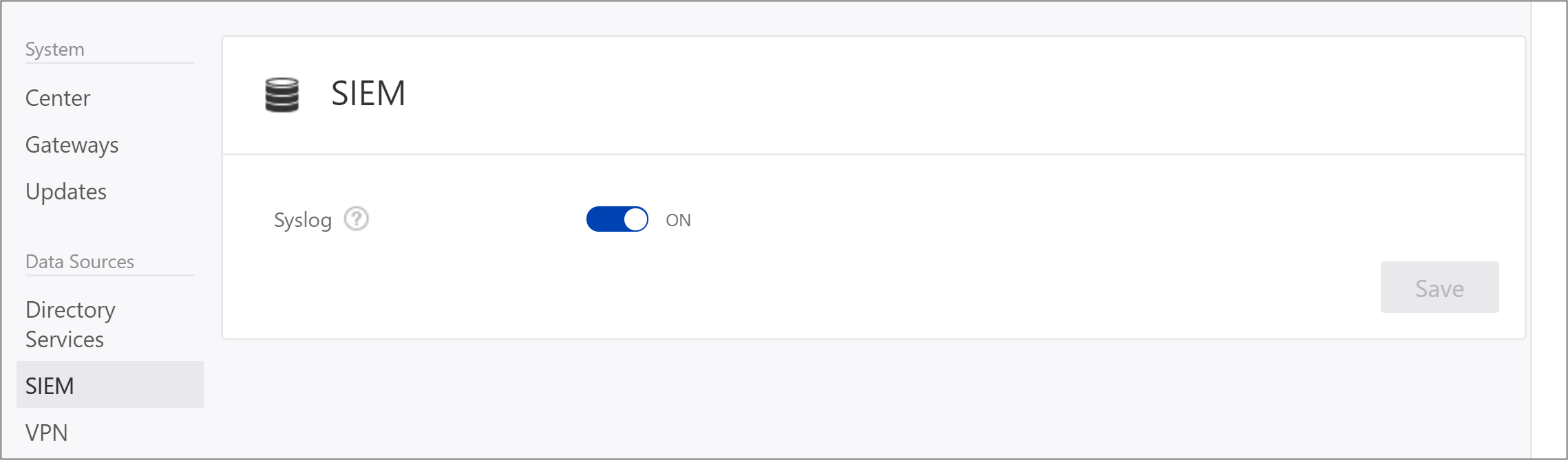

De ATA-gateway configureren om te luisteren naar SIEM-gebeurtenissen

Klik in ATA-configuratie onder Gegevensbronnen op SIEM , schakel Syslog in en klik op Opslaan.

Configureer uw SIEM- of Syslog-server om Windows-gebeurtenis-id 4776 door te sturen naar het IP-adres van een van de ATA-gateways. Zie voor meer informatie over het configureren van uw SIEM de opties voor online help of technische ondersteuning voor specifieke opmaakvereisten voor elke SIEM-server.

ATA ondersteunt SIEM-gebeurtenissen in de volgende indelingen:

RSA Security Analytics

<Syslog Header>RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nJJJJ$\nMMMMM \n0x0

Syslog-header is optioneel.

Het tekenscheidingsteken '\n' is vereist tussen alle velden.

De velden, in volgorde, zijn:

- RsaSA-constante (moet worden weergegeven).

- De tijdstempel van de werkelijke gebeurtenis (zorg ervoor dat dit niet de tijdstempel is van de aankomst in de EM of wanneer deze naar ATA wordt verzonden). Bij voorkeur in milliseconden nauwkeurigheid, dit is belangrijk.

- De Windows-gebeurtenis-id

- De naam van de Windows-gebeurtenisprovider

- De naam van het Windows-gebeurtenislogboek

- De naam van de computer die de gebeurtenis ontvangt (in dit geval de DC)

- De naam van de gebruiker die zich verificeert

- De naam van de bronhostnaam

- De resultaatcode van de NTLM

De volgorde is belangrijk en er mag niets anders in het bericht worden opgenomen.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|De domeincontroller heeft geprobeerd de referenties voor een account te valideren.|Laag | externalId=4776 cat=Security rt=1426218619000 shost=KKKKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason or Error Code

Moet voldoen aan de protocoldefinitie.

Geen syslog-header.

Het koptekstgedeelte (het deel dat wordt gescheiden door een pijp) moet bestaan (zoals vermeld in het protocol).

De volgende sleutels in het onderdeel Extensie moeten aanwezig zijn in de gebeurtenis:

- externalId = de Windows-gebeurtenis-id

- rt = de tijdstempel van de werkelijke gebeurtenis (zorg ervoor dat dit niet de tijdstempel is van de aankomst in de SIEM of wanneer deze naar ATA wordt verzonden). Bij voorkeur in milliseconden nauwkeurigheid, dit is belangrijk.

- cat = de naam van het Windows-gebeurtenislogboek

- shost = de naam van de bronhost

- dhost = de computer die de gebeurtenis ontvangt (in dit geval de DC)

- duser = de gebruiker die zich verificeert

De volgorde is niet belangrijk voor het extensiedeel

Er moeten een aangepaste sleutel en keyLable zijn voor deze twee velden:

- "EventSource"

- 'Reden of foutcode' = De resultaatcode van de NTLM

Splunk

<Syslog-header>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=JJJJ\r\nMessage=

De computer heeft geprobeerd de referenties voor een account te valideren.

Verificatiepakket: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Aanmeldingsaccount: Beheerder

Bronwerkstation: SIEM

Foutcode: 0x0

Syslog-header is optioneel.

Er is een tekenscheidingsteken '\r\n' tussen alle vereiste velden. Houd er rekening mee dat dit de besturingstekens CRLF (0D0A in hex) zijn en geen letterlijke tekens.

De velden hebben de notatie key=value.

De volgende sleutels moeten bestaan en een waarde hebben:

- EventCode = de Windows-gebeurtenis-id

- Logfile = de naam van het Windows-gebeurtenislogboek

- SourceName = De naam van de Windows-gebeurtenisprovider

- TimeGenerated = de tijdstempel van de werkelijke gebeurtenis (zorg ervoor dat dit niet de tijdstempel is van de aankomst naar de SIEM of wanneer deze naar ATA wordt verzonden). De indeling moet overeenkomen met jjjjMMddHHHmmss.FFFFFF, bij voorkeur in milliseconden nauwkeurigheid. Dit is belangrijk.

- ComputerName = de hostnaam van de bron

- Bericht = de oorspronkelijke gebeurtenistekst van de Windows-gebeurtenis

De berichtsleutel en -waarde MOETEN laatste zijn.

De volgorde is niet belangrijk voor de sleutel=waardeparen.

QRadar

QRadar schakelt het verzamelen van gebeurtenissen via een agent in. Als de gegevens worden verzameld met behulp van een agent, wordt de tijdnotatie verzameld zonder milliseconden. Omdat ATA millisecondegegevens vereist, is het noodzakelijk om QRadar in te stellen voor het gebruik van windows-gebeurtenisverzameling zonder agent. Zie QRadar: Windows Events Collection zonder agent met behulp van het MSRPC-protocol voor meer informatie.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

De benodigde velden zijn:

Het agenttype voor de verzameling

De naam van de Windows-gebeurtenislogboekprovider

De windows-gebeurtenislogboekbron

De volledig gekwalificeerde DC-domeinnaam

De Windows-gebeurtenis-id

TimeGenerated is de tijdstempel van de werkelijke gebeurtenis (zorg ervoor dat dit niet de tijdstempel is van de aankomst naar de SIEM of wanneer deze naar ATA wordt verzonden). De indeling moet overeenkomen met jjjjMMddHHHmmss.FFFFFF, bij voorkeur in milliseconden nauwkeurigheid. Dit is belangrijk.

Bericht is de oorspronkelijke gebeurtenistekst van de Windows-gebeurtenis

Zorg ervoor dat u \t tussen de sleutel=waardeparen hebt.

Opmerking

Het gebruik van WinCollect voor Windows-gebeurtenisverzameling wordt niet ondersteund.