Wachtwoordgebruik beperken

De meeste computersystemen gebruiken tegenwoordig gebruikersreferenties als basis voor beveiliging, waardoor ze afhankelijk zijn van herbruikbare, door de gebruiker gemaakte wachtwoorden. Dit heeft ertoe geleid dat wachtwoorden ook de meest voorkomende oorzaak van inbreuk op accounts en gegevensschendingen worden. Als voorbeeld hiervan kunnen wachtwoorden worden onderschept tijdens verzending of worden gestolen van een server (door phishing- of wachtwoordsprayaanvallen) en worden gecompromitteerd om toegang te krijgen tot een gebruikersaccount.

Om de beveiliging en accountbeveiliging te verbeteren, beschikt HoloLens 2 over de mogelijkheid om sterke hardware-ondersteunde referenties zonder wachtwoord (inclusief Windows Hello) in te schakelen voor aanmelding op apparaten, waardoor naadloze toegang tot de Microsoft-cloud wordt geboden.

Aanmelden vanaf een ander apparaat

HoloLens 2 biedt aanmeldingsopties voor externe apparaten voor Microsoft Entra ID werkaccounts tijdens de eerste installatie van het apparaat en het aanmelden van gebruikers om de noodzaak om complexe wachtwoorden te typen te verminderen en de noodzaak van wachtwoorden als referenties te minimaliseren. Gebruikers en organisaties die smartcards gebruiken om te verifiëren, hebben problemen met het gebruik van deze referenties op apparaten zoals HoloLens 2. Organisaties ontwikkelen vaak complexe systemen en dure processen om het probleem te omzeilen. Om dit probleem op te lossen, biedt Microsoft Entra ID twee opties voor aanmelden zonder wachtwoord op HoloLens 2.

De eerste verificatiemethode is afhankelijk van nieuwe mogelijkheden in de Microsoft Authenticator-app om verificatie op basis van sleutels te bieden waarmee een gebruikersreferentie kan worden gekoppeld aan een apparaat. Zodra de beheerder een tenant heeft ingeschakeld, krijgen gebruikers tijdens de installatie van het HoloLens-apparaat een bericht te zien waarin wordt aangegeven dat ze op een nummer in hun app moeten tikken. Ze moeten vervolgens overeenkomen met het nummer in hun verificator-app, Goedkeuren kiezen, hun pincode of een biometrische en volledige verificatie opgeven om door te gaan met hun HoloLens-installatie. Dit wordt gedetailleerder beschreven in aanmelden zonder wachtwoord.

De tweede is een apparaatcodestroom die intuïtief is voor gebruikers en waarvoor geen extra infrastructuur is vereist. Dit gedrag voor externe aanmelding is afhankelijk van een ander vertrouwd apparaat dat ondersteuning biedt voor het voorkeursverificatiemechanisme van de organisatie. Wanneer dit is voltooid, worden tokens teruggegeven aan de HoloLens om de aanmelding of het instellen van het apparaat te voltooien. De stappen in deze stroom zijn:

- Een gebruiker die de eerste apparaatinstallatie- of aanmeldingsstromen op OOBE doorloopt, krijgt een koppeling 'Aanmelden vanaf een ander apparaat' te zien en tikt erop. Hiermee wordt een sessie voor aanmelden op afstand gestart.

- De gebruiker krijgt vervolgens een pollingpagina te zien, die een korte URI (https://microsoft.com/devicelogin) bevat die verwijst naar het apparaatverificatie-eindpunt van de Microsoft Entra ID Sts (Secure Token Service). De gebruiker krijgt ook een eenmalige code te zien die veilig wordt gegenereerd in de cloud en een maximale levensduur van 15 minuten heeft. Naast het genereren van code maakt Microsoft Entra ID ook een versleutelde sessie bij het initiëren van de aanvraag voor externe aanmelding in de vorige stap. Samen worden de URI en code gebruikt om de aanvraag voor externe aanmelding goed te keuren.

- De gebruiker navigeert vervolgens naar de URI vanaf een ander apparaat en wordt gevraagd de code in te voeren die wordt weergegeven op het HoloLens 2 apparaat.

- Zodra de gebruiker de code invoert, wordt Microsoft Entra STS een pagina weergegeven met het HoloLens 2 apparaat van de gebruiker dat de aanvraag voor externe aanmelding heeft geactiveerd en het genereren van de code heeft aangevraagd. De gebruiker wordt vervolgens om bevestiging gevraagd om phishingaanvallen te voorkomen.

- Als de gebruiker ervoor kiest om zich aan te melden bij de weergegeven 'toepassing', vraagt Microsoft Entra STS de gebruiker om zijn referenties. Als de verificatie is geslaagd, werkt Microsoft Entra STS de externe sessie in de cache bij als 'goedgekeurd', samen met een autorisatiecode.

- Ten slotte ontvangt de pollingpagina op het HoloLens 2-apparaat van de gebruiker een geautoriseerd antwoord van Microsoft Entra ID, waarna de gebruikerscode en de bijbehorende opgeslagen autorisatiecode worden gevalideerd en OAuth-tokens worden gegenereerd zoals aangevraagd om de installatie van het apparaat te voltooien. Het gemaakte verificatietoken is 1 uur geldig en het vernieuwingstoken heeft een levensduur van 90 dagen.

De algoritmen voor het genereren van code en versleuteling die in deze stroom worden gebruikt, zijn beide FIPS-compatibel, maar de HoloLens 2 is op dit moment niet FIPS-gecertificeerd. HoloLens 2-apparaten gebruiken de TPM om apparaatsleutels te beveiligen en tokens te versleutelen die worden gegenereerd na gebruikersverificatie met behulp van met hardware beveiligde sleutels. Meer informatie over tokenbeveiliging op HoloLens 2 wordt gedeeld in Wat is een primair vernieuwingstoken (PRT).

Apparaat aanmelden met Windows Hello

Windows Hello biedt opties zonder wachtwoord die rechtstreeks in het besturingssysteem zijn ingebouwd, zodat gebruikers zich met iris of pincode kunnen aanmelden bij het apparaat. De pincode is altijd beschikbaar als referentie en is vereist voor het instellen van het apparaat, terwijl Iris optioneel is en mogelijk wordt overgeslagen. Gebruikers kunnen zich aanmelden bij HoloLens-apparaten met hun persoonlijke Microsoft-account of Microsoft Entra ID werkaccount zonder een wachtwoord in te voeren. Opties zoals deze bieden gebruikers snelle, beveiligde toegang tot hun volledige Windows-ervaring, apps, gegevens, websites en services. De strategie van Microsoft voor ervaringen zonder wachtwoord wordt hier beschreven.

Wanneer een Windows Hello referentie wordt gemaakt, wordt er een vertrouwde relatie met een id-provider tot stand gebracht en wordt een asymmetrisch sleutelpaar voor verificatie gemaakt. Een Windows Hello gebaar (zoals iris of pincode) biedt entropie voor het ontsleutelen van een persoonlijke sleutel die wordt ondersteund door de TPM-chip (Trusted Platform Module) van het apparaat. Deze persoonlijke sleutel wordt vervolgens gebruikt voor het ondertekenen van aanvragen die naar een verificatieserver worden verzonden. Na een geslaagde verificatie krijgt de gebruiker toegang tot zijn of haar e-mail, afbeeldingen en andere accountinstellingen.

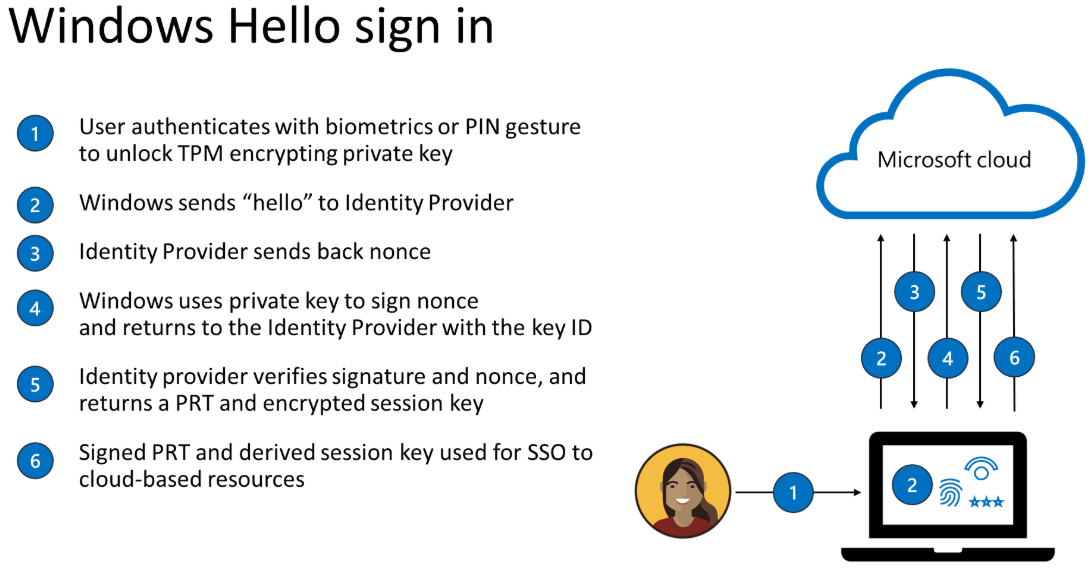

Zie de volgende infographic voor meer informatie:

In de bovenstaande afbeelding ziet u dat nonce staat voor 'getal eenmaal' en een willekeurig of semi-willekeurig gegenereerd getal is. Zodra de Windows Hello biometrische of pincode is ingesteld, blijft het apparaat waarop het is ingericht, nooit meer achter. Zelfs als de Windows Hello pincode van de gebruiker wordt gestolen, zoals via een phishing-aanval, is deze nutteloos zonder het fysieke apparaat van de gebruiker.

Voor extra beveiliging worden Windows Hello referenties beveiligd door de Trusted Platform Module (TPM) om manipulatie van de referenties tegen te gaan en aangevuld met bescherming tegen meerdere onjuiste vermeldingen en bescherming tegen schadelijke software om blootstelling te voorkomen. Lees dit overzicht van SSO-methoden voor meer informatie over Single Sign-On (SSO).

Irisverificatie valt terug op de pincode. Als u een nieuwe pincode (een sterke verificator) op het apparaat wilt instellen, moet de gebruiker onlangs meervoudige verificatie (MFA) hebben doorlopen om het proces te voltooien.

Eenmalige aanmelding met Web Account Manager

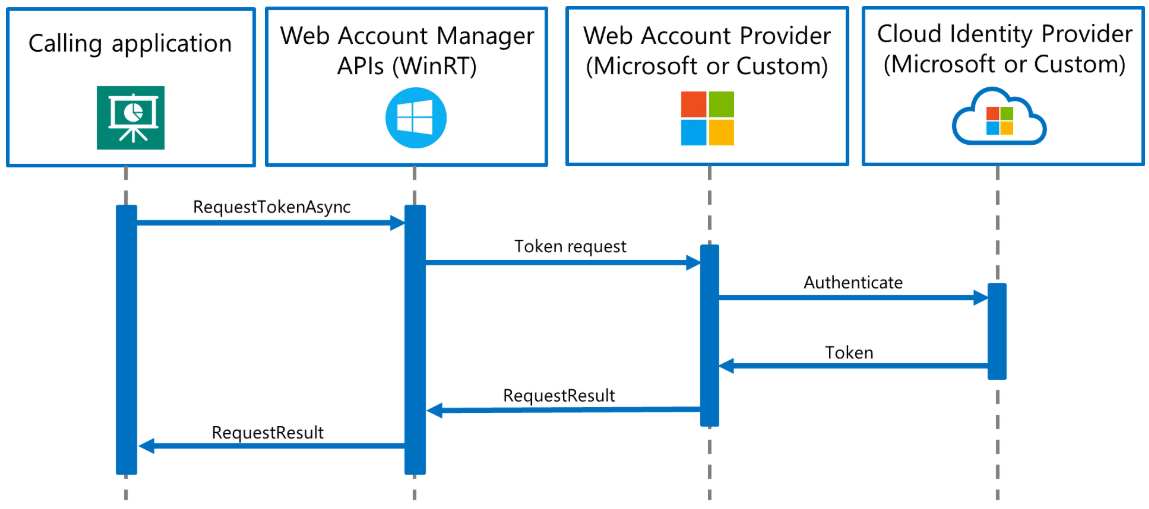

Met eenmalige aanmelding (SSO) kunnen gebruikers zonder wachtwoord zich aanmelden bij het apparaat, met behulp van het persoonlijke account van de gebruiker of hun werk- of schoolaccount. De gebruiker wordt automatisch geautoriseerd met eenmalige aanmelding voor alle geïntegreerde apps en services via de Web Account Manager-API's.

Zodra een identiteit via één toepassing is toegevoegd, kan deze, met toestemming van de gebruiker, beschikbaar worden voor alle apps en services met behulp van integratie op systeemniveau. Dit vermindert de aanmeldingslast van de app aanzienlijk en biedt gebruikers een naadloze identiteitservaring.

Ga naar Web Account Manager-API's implementeren voor meer informatie over het implementeren van Web Account Manager-API's.

Voor app-suites met gespecialiseerde verificatievereisten kan het WAM-framework (Web Account Manager) worden uitgebreid naar aangepaste id-providers. Gebruikers kunnen de aangepaste id-provider downloaden, verpakt als een Universeel Windows-platform-app (UWP) in de Microsoft Store, om eenmalige aanmelding in te schakelen voor andere apps die zijn geïntegreerd met die id-provider.

Windows Hello- en FIDO2-aanmelding met WebAuthn

HoloLens 2 kunt gebruikersreferenties zonder wachtwoord (zoals Windows Hello of FIDO2-beveiligingssleutels) gebruiken om u veilig aan te melden op het web via Microsoft Edge en bij websites die ondersteuning bieden voor WebAuthn. MET FIDO2 kunnen gebruikersreferenties gebruikmaken van op standaarden gebaseerde apparaten om zich te verifiëren bij onlineservices.

Notitie

De specificaties van WebAuthn en FIDO2 CTAP2 worden geïmplementeerd in services. De ondertekende metagegevens die zijn opgegeven door WebAuthn en FIDO2 bieden informatie, zoals of de gebruiker aanwezig was, en verifiëren de verificatie via de lokale beweging.

Net als bij Windows Hello, genereert het apparaat (HoloLens 2 of de FIDO2-beveiligingssleutel) een persoonlijke en openbare sleutel op het apparaat wanneer de gebruiker een FIDO2-referentie maakt en registreert. De persoonlijke sleutel wordt veilig opgeslagen op het apparaat en kan alleen worden gebruikt nadat deze is ontgrendeld met behulp van een lokaal gebaar, zoals een biometrische of pincode. Wanneer de persoonlijke sleutel wordt opgeslagen, wordt de openbare sleutel verzonden naar het Microsoft-accountsysteem in de cloud en geregistreerd bij het gekoppelde gebruikersaccount.

Nadat u zich hebt aangemeld met een MSA- en Microsoft Entra-account, verzendt het systeem een gegenereerde getal- of gegevensvariabele naar het HoloLens 2- of FIDO2-apparaat. De HoloLens 2 of het apparaat gebruikt de persoonlijke sleutel om de identificatie te ondertekenen. De ondertekende identificatie en metagegevens worden teruggestuurd naar het Microsoft-accountsysteem en geverifieerd met behulp van de openbare sleutel.

Windows Hello- en FIDO2-apparaten implementeren referenties op basis van het HoloLens-apparaat, met name de ingebouwde beveiligde enclave trusted platformmodule. De TPM-enclave slaat de persoonlijke sleutel op en vereist een biometrische sleutel of een pincode om deze te ontgrendelen. Op dezelfde manier is een FIDO2-beveiligingssleutel een klein extern apparaat met een ingebouwde beveiligde enclave waarin de persoonlijke sleutel wordt opgeslagen en waarvoor een biometrische of pincode is vereist om deze te ontgrendelen.

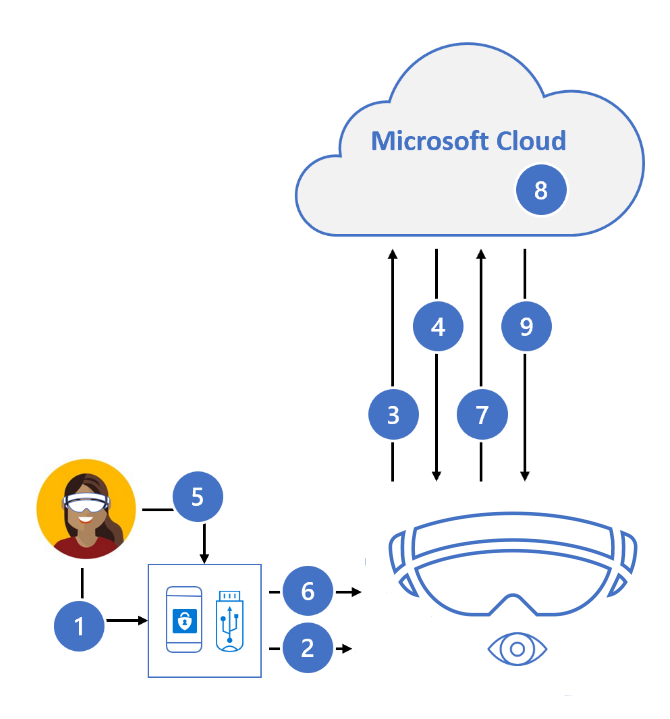

Beide opties bieden tweeledige verificatie in één stap, waarbij zowel een geregistreerd apparaat als een biometrische pincode vereist is om u aan te melden. Zie de afbeelding en het volgende proces voor sterke verificatie met FIDO2-beveiligingssleutel voor meer informatie.

Sterke verificatie met FIDO2-beveiligingssleutel

- Gebruiker sluit de FIDO2-beveiligingssleutel aan op HoloLens 2

- Windows detecteert FIDO2-beveiligingssleutel

- HoloLens verzendt verificatieaanvraag

- Microsoft Entra ID stuurt nonce terug

- Gebruiker voltooit gebaar om persoonlijke-sleutelarchieven te ontgrendelen in de beveiligde enclave van de beveiligingssleutel

- FIDO2-beveiligingssleutel tekent nonce met persoonlijke sleutel

- PRT-tokenaanvraag met ondertekende nonce wordt verzonden naar Microsoft Entra ID

- Microsoft Entra ID controleert de FIDO-sleutel

- Microsoft Entra ID retourneert PRT en TGT om toegang tot resources in te schakelen

MSA en Microsoft Entra ID behoren tot de eerste relying party's die verificatie zonder wachtwoord ondersteunen door WebAuthn te implementeren.

Ga voor meer informatie over het gebruik van WebAuthn met toepassingen en/of SDK's naar WebAuthn-API's voor verificatie zonder wachtwoord op Windows 10.

HoloLens 2 ondersteunt FIDO2-beveiligingsapparaten die zijn geïmplementeerd om specificatie te geven en te voldoen aan de vereisten die worden vermeld in Microsoft Entra zonder wachtwoord aanmelden: FIDO2-beveiligingssleutels moeten worden ondersteund. Met de 23H2-release kunnen NFC-lezers worden gebruikt om de FIDO2-beveiligingssleutel te lezen, waarbij de gebruiker tweemaal op de beveiligingsbadge moet tikken om zich aan te melden.

Ondersteuning voor NFC-lezers

De 23H2-release van HoloLens biedt gebruikers de mogelijkheid om te profiteren van NFC-lezers. Met behulp van een USB-C NFC-lezer kan het HoloLens 2 apparaat worden geïntegreerd met NFC FIDO2-kaarten, zoals ondersteund door Azure AD. Voor gebruikers in cleanroomomgevingen of waar id-badges FIDO-technologie bevatten, kan deze methode een 'Tik & pincode'-ervaring inschakelen voor aanmelden bij HoloLens. Met deze functie kunnen gebruikers zich sneller aanmelden.

Ondersteuning voor USB NFC-lezer

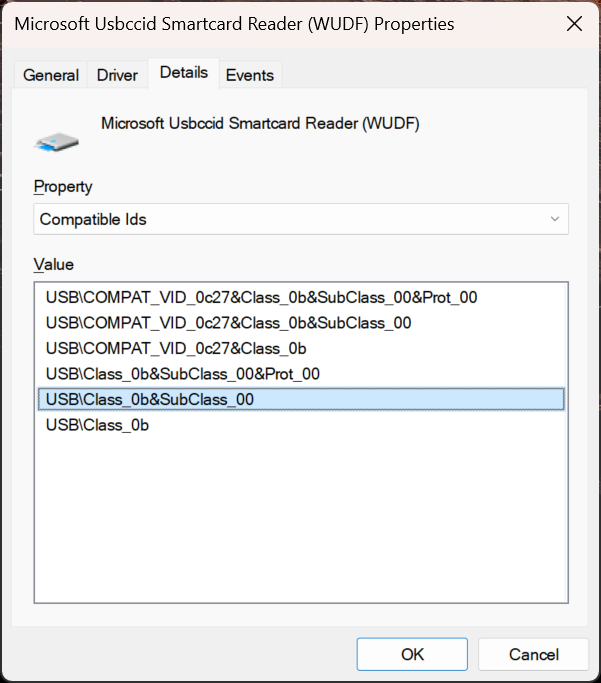

USB-CCID(Chip Card Interface Device) compatibele NFC FIDO2-lezers met USB-basisklasse '0B' en subklasse '00' worden ondersteund. Raadpleeg Microsoft Class Drivers voor USB CCID-smartcards voor meer informatie over Microsoft-klassestuurprogramma's voor USB CCID-apparaten. Als u wilt bepalen of uw NFC-lezer compatibel is met HoloLens, kunt u de documentatie van de fabrikant van de lezer raadplegen of de Apparaatbeheer op uw pc als volgt gebruiken:

- Sluit de USB NFC-lezer aan op een Windows-pc.

- Zoek in Apparaatbeheer het lezerapparaat, klik er met de rechtermuisknop op en selecteer Eigenschappen.

- Selecteer op het tabblad Details de eigenschappen 'Compatibele id's' en controleer of 'USB\Class_0b&SubClass_00' in de lijst staat.

Notitie

Als een USB NFC-lezer werkt op Windows Desktop met het CCID-stuurprogramma voor Postvak IN, wordt verwacht dat diezelfde lezer compatibel is met de HoloLens 2. Als de lezer een stuurprogramma van derden vereist (van Windows Update of via handmatige installatie van stuurprogramma's), is de lezer niet compatibel met HoloLens 2.

Volg deze stappen om u aan te melden met een NFC-lezer, ongeacht of u zich aanmeldt bij een apparaat dat u eerder hebt gebruikt of bij een nieuw apparaat:

Voer in het scherm 'Andere gebruiker' de FIDO-toets in/tik op de NFC-toets tegen de lezer.

Voer de FIDO-pincode in.

Druk nogmaals op de knop op de FIDO-toets / tik nogmaals op de NFC-toets tegen de lezer.

Het apparaat meldt zich aan.

a. Opmerking: als de gebruiker nieuw is voor het apparaat, wordt het scherm voor één biometrische openbaarmaking weergegeven.

Vervolgens wordt het menu Start weergegeven.

Notitie

Ondersteuning voor NFC-lezer voor de HoloLens 2 ondersteunt alleen NFC CTAP voor FIDO2-aanmelding. Er is geen plan om hetzelfde niveau van Smartcard WinRT API-ondersteuning te bieden als op Windows Desktop. Dit wordt veroorzaakt door variaties in WinRT-API's voor Smartcard. Bovendien heeft de SCard-API die wordt gebruikt voor HoloLens 2 iets minder functionaliteit in vergelijking met de bureaubladversies en worden sommige typen lezers en functies mogelijk niet ondersteund.

Lokale accounts

Er kan één lokaal account worden geconfigureerd voor implementaties in de offlinemodus. Lokale accounts zijn niet standaard ingeschakeld en moeten worden geconfigureerd tijdens het inrichten van apparaten. Ze moeten zich aanmelden met een wachtwoord en bieden geen ondersteuning voor alternatieve verificatiemethoden (zoals Windows Hello voor Bedrijven of Windows Hello).

Meer informatie over HoloLens-gebruikersaccounts vindt u op HoloLens Identity.

IT-beheerders passen aan of de gebruiker een MSA-account mag gebruiken voor niet-e-mailgerelateerde verbindingsverificatie en -services via AllowMicrosoftAccountConnection. Zie Apparaatvergrendeling voor beleidsregels voor wachtwoordconfiguratie, beleid voor inactiviteit en beleid voor vergrendelingsschermen.