Azure Web Application Firewall en Azure Policy

Azure Web Application Firewall (WAF) in combinatie met Azure Policy kan helpen bij het afdwingen van organisatiestandaarden en het evalueren van naleving op schaal voor WAF-resources. Azure Policy is een beheerhulpprogramma dat een geaggregeerde weergave biedt om de algehele status van de omgeving te evalueren, met de mogelijkheid om in te zoomen op de granulariteit per resource en per beleid. Azure Policy helpt ook om uw resources aan de naleving te brengen via bulksgewijs herstel voor bestaande resources en automatisch herstel voor nieuwe resources.

Azure Policy voor Web Application Firewall

Er zijn meerdere ingebouwde Azure Policy definities voor het beheren van WAF-resources. Een uitsplitsing van de beleidsdefinities en hun functionaliteiten zijn als volgt:

Web Application Firewall (WAF) inschakelen

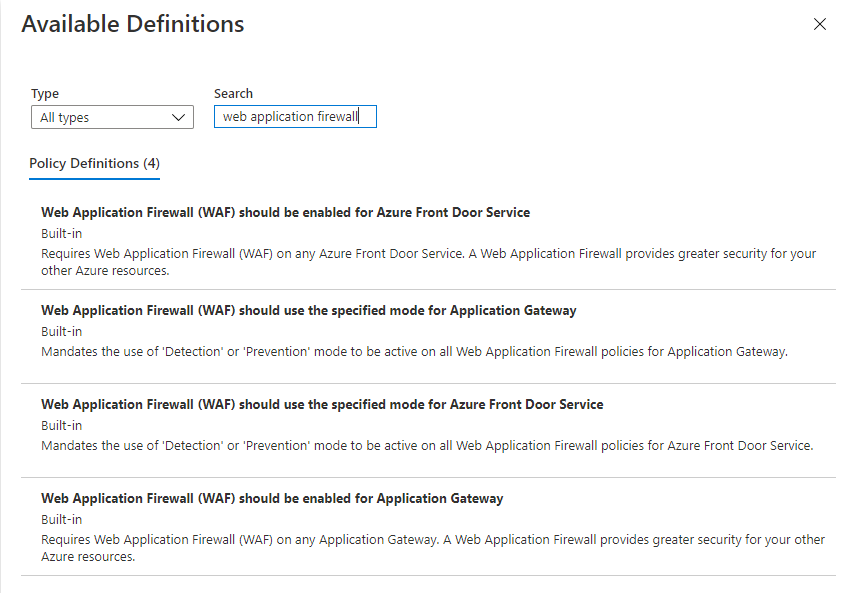

Azure Web Application Firewall moet zijn ingeschakeld voor Azure Front Door-toegangspunten: Azure Front Door Services wordt geëvalueerd op of er een WAF aanwezig is of niet. De beleidsdefinitie heeft drie effecten: Controleren, Weigeren en Uitschakelen. Controle houdt bij wanneer een Azure Front Door-service geen WAF heeft en laat gebruikers zien waaraan Azure Front Door Service niet voldoet. Met Weigeren voorkomt u dat een Azure Front Door-service wordt gemaakt als er geen WAF is gekoppeld. Met Uitgeschakeld wordt de beleidstoewijzing uitgeschakeld.

Web Application Firewall (WAF) moet zijn ingeschakeld voor Application Gateway: Application Gateways worden geëvalueerd op als er een WAF aanwezig is bij het maken van resources. De beleidsdefinitie heeft drie effecten: Controleren, Weigeren en Uitschakelen. Controle houdt bij wanneer een Application Gateway geen WAF heeft en laat gebruikers zien welke Application Gateway niet voldoet. Met Weigeren voorkomt u dat er Application Gateway worden gemaakt als er geen WAF is gekoppeld. Met Uitgeschakeld wordt de beleidstoewijzing uitgeschakeld.

Detectie- of preventiemodus voor mandaten

Web Application Firewall (WAF) moet de opgegeven modus voor Azure Front Door Service gebruiken: vereist dat de modus Detectie of Preventie actief is op alle Web Application Firewall-beleidsregels voor Azure Front Door Service. De beleidsdefinitie heeft drie effecten: Controleren, Weigeren en Uitschakelen. Controle houdt bij wanneer een WAF niet in de opgegeven modus past. Met Weigeren voorkomt u dat een WAF wordt gemaakt als deze zich niet in de juiste modus bevindt. Met Uitgeschakeld wordt de beleidstoewijzing uitgeschakeld.

Web Application Firewall (WAF) moet de opgegeven modus gebruiken voor Application Gateway: hiermee wordt het gebruik van de modus Detectie of Preventie verplicht om actief te zijn op alle Web Application Firewall beleidsregels voor Application Gateway. De beleidsdefinitie heeft drie effecten: Controleren, Weigeren en Uitschakelen. Controle houdt bij wanneer een WAF niet in de opgegeven modus past. Met Weigeren voorkomt u dat een WAF wordt gemaakt als deze zich niet in de juiste modus bevindt. Met Uitgeschakeld wordt de beleidstoewijzing uitgeschakeld.

Aanvraaginspectie vereisen

Voor Azure Web Application Firewall in Azure Front Door moet inspectie van de aanvraagbody zijn ingeschakeld: zorg ervoor dat voor Web Application Firewalls die zijn gekoppeld aan Azure Front Doors inspectie van aanvraagbody is ingeschakeld. Met deze functionaliteit kan de WAF eigenschappen in de HTTP-hoofdtekst inspecteren die mogelijk niet worden geëvalueerd in de HTTP-headers, cookies of URI.

Voor Azure Web Application Firewall op Azure Application Gateway moet inspectie van de aanvraagbody zijn ingeschakeld: Zorg ervoor dat voor webtoepassingsfirewalls die zijn gekoppeld aan Azure-toepassing-gateways, inspectie van aanvraagbody is ingeschakeld. Met deze functionaliteit kan de WAF eigenschappen in de HTTP-hoofdtekst inspecteren die mogelijk niet worden geëvalueerd in de HTTP-headers, cookies of URI.

Resourcelogboeken vereisen

Voor Azure Front Door moeten resourcelogboeken zijn ingeschakeld: vereist het inschakelen van resourcelogboeken en metrische gegevens in de klassieke Azure Front Door-service, inclusief WAF. De beleidsdefinitie heeft twee effecten: AuditIfNotExists en Disable. AuditIfNotExists houdt bij wanneer voor een Front Door-service geen resourcelogboeken en metrische gegevens zijn ingeschakeld en de gebruiker wordt gewaarschuwd dat de service niet voldoet. Met Uitgeschakeld wordt de beleidstoewijzing uitgeschakeld.

Voor Azure Front Door Standard of Premium (Plus WAF) moeten resourcelogboeken zijn ingeschakeld: vereist het inschakelen van resourcelogboeken en metrische gegevens op de Standaard- en Premium-services van Azure Front Door, inclusief WAF. De beleidsdefinitie heeft twee effecten: AuditIfNotExists en Disable. AuditIfNotExists houdt bij wanneer voor een Front Door-service geen resourcelogboeken en metrische gegevens zijn ingeschakeld en de gebruiker wordt gewaarschuwd dat de service niet voldoet. Met Uitgeschakeld wordt de beleidstoewijzing uitgeschakeld.

Azure Application Gateway resourcelogboeken moet zijn ingeschakeld: vereist het inschakelen van resourcelogboeken en metrische gegevens voor alle toepassingsgateways, inclusief WAF. De beleidsdefinitie heeft twee effecten: AuditIfNotExists en Disable. AuditIfNotExists houdt bij wanneer voor een Application Gateway geen resourcelogboeken en metrische gegevens zijn ingeschakeld en de gebruiker wordt gewaarschuwd dat de Application Gateway niet voldoet. Met Uitgeschakeld wordt de beleidstoewijzing uitgeschakeld.

Aanbevolen WAF-configuraties

Azure Front Door-profielen moeten gebruikmaken van de Premium-laag die ondersteuning biedt voor beheerde WAF-regels en private link: vereist dat al uw Azure Front Door-profielen zich in de Premium-laag bevinden in plaats van de Standard-laag. Azure Front Door Premium is geoptimaliseerd voor beveiliging en biedt u toegang tot de meest recente WAF-regelsets en -functionaliteit, zoals botbeveiliging.

Regel voor frequentielimiet inschakelen ter bescherming tegen DDoS-aanvallen op Azure Front Door WAF: snelheidsbeperking kan uw toepassing helpen beschermen tegen DDoS-aanvallen. De waf-frequentielimietregel (Azure Web Application Firewall) voor Azure Front Door helpt bescherming tegen DDoS door het aantal aanvragen te beheren dat van een bepaald client-IP-adres naar de toepassing is toegestaan tijdens een duur van de frequentielimiet.

WAF migreren van WAF-configuratie naar WAF-beleid op Application Gateway: als u WAF-configuratie hebt in plaats van WAF-beleid, kunt u overstappen op het nieuwe WAF-beleid. Web Application Firewall (WAF)-beleid een uitgebreidere set geavanceerde functies biedt via WAF-configuratie, een hogere schaal en betere prestaties biedt, en in tegenstelling tot verouderde WAF-configuraties, kan WAF-beleid eenmaal worden gedefinieerd en gedeeld tussen meerdere gateways, listeners en URL-paden. Vanaf nu zijn de nieuwste functies en toekomstige verbeteringen alleen beschikbaar via WAF-beleid.

Een Azure Policy maken

Typ beleid op de startpagina van Azure in de zoekbalk en selecteer het pictogram Azure Policy.

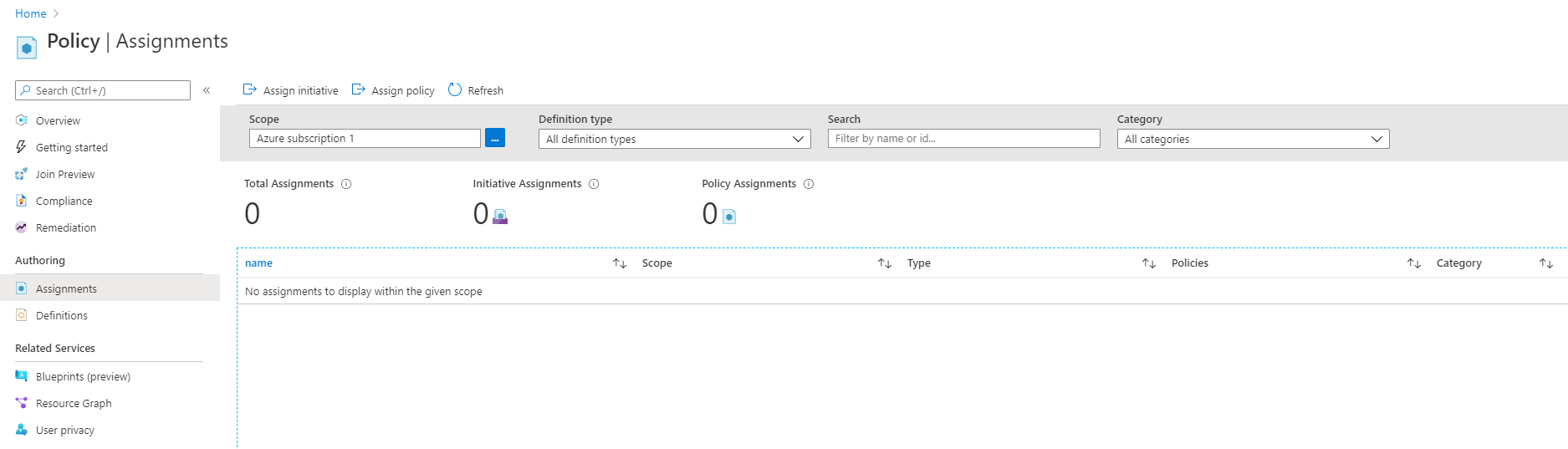

Selecteer op de Azure Policy-service onder Ontwerpende optie Toewijzingen.

- Selecteer op de pagina Toewijzingen het pictogram Beleid toewijzen bovenaan.

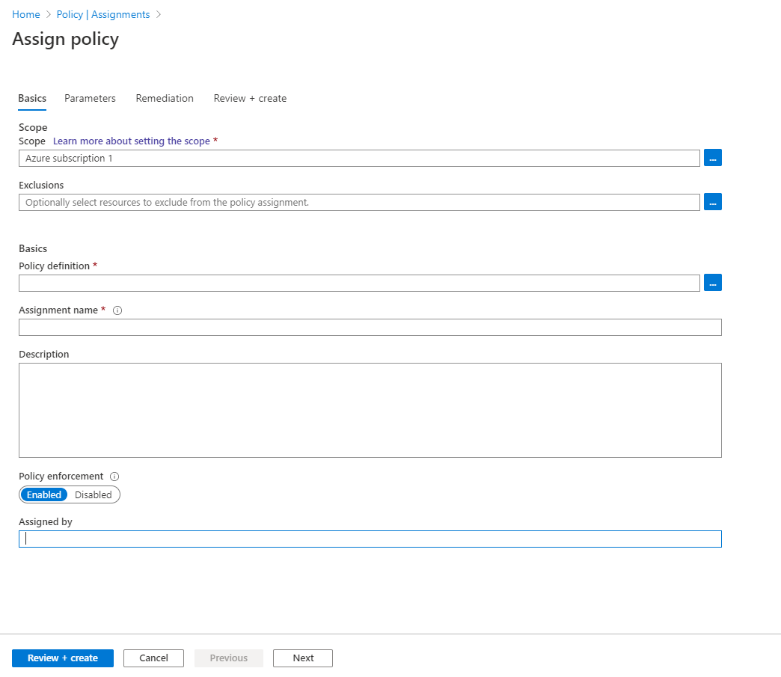

- Werk op het tabblad Basisbeginselen van de pagina Beleid toewijzen de volgende velden bij:

- Bereik: selecteer op welke Azure-abonnementen en resourcegroepen het beleid van toepassing is.

- Uitsluitingen: selecteer alle resources uit het bereik die u wilt uitsluiten van de beleidstoewijzing.

- Beleidsdefinitie: selecteer de beleidsdefinitie die moet worden toegepast op het bereik met uitsluitingen. Typ 'Web Application Firewall' in de zoekbalk om de relevante Web Application Firewall Azure Policy te kiezen.

Selecteer het tabblad Parameters en werk de parameters voor beleidstoewijzing bij. Als u verder wilt verduidelijken wat de parameter doet, beweegt u de muisaanwijzer over het infopictogram naast de parameternaam voor verdere uitleg.

Selecteer Beoordelen en maken om uw beleidstoewijzing te voltooien. Het duurt ongeveer 15 minuten voordat de beleidstoewijzing actief is voor nieuwe resources.