Een virtueel netwerkapparaat maken in een Azure Virtual WAN-hub

In dit artikel leest u hoe u een NVA (Integrated Network Virtual Appliance) implementeert in een Azure Virtual WAN-hub.

Achtergrond

NVA's die zijn geïmplementeerd in de Virtual WAN-hub, worden doorgaans onderverdeeld in drie categorieën:

- Connectiviteitsapparaten: wordt gebruikt om VPN- en SD-WAN-verbindingen van on-premises te beëindigen. Connectiviteitsapparaten gebruiken Border Gateway Protocol (BGP) om routes uit te wisselen met de Virtual WAN-hub.

- NGFW-apparaten (Next-Generation Firewall): wordt gebruikt met routeringsintentie om stoten in de draadinspectie te bieden voor verkeer dat de Virtual WAN-hub doorkruist.

- Connectiviteit met twee rollen en firewallapparaten: één apparaat dat on-premises apparaten verbindt met Azure en verkeer inspecteert dat de Virtual WAN-hub doorkruist met routeringsintentie.

Zie Virtual WAN NVA-partners voor de lijst met NVA's die kunnen worden geïmplementeerd in de Virtual WAN-hub en hun respectieve mogelijkheden.

Implementatiemechanismen

Virtuele netwerkapparaten kunnen worden geïmplementeerd via een aantal verschillende werkstromen. Verschillende partners van het virtuele netwerk ondersteunen verschillende implementatiemechanismen. Elke geïntegreerde NVA-partner van Virtual WAN ondersteunt de werkstroom voor beheerde Azure Marketplace-toepassingen . Raadpleeg de documentatie van uw NVA-provider voor meer informatie over andere implementatiemethoden.

- Beheerde Azure Marketplace-toepassing: alle Virtual WAN NVA-partners gebruiken Azure Managed Applications om geïntegreerde NVA's te implementeren in de Virtual WAN-hub. Azure Managed Applications biedt u een eenvoudige manier om NVA's te implementeren in de Virtual WAN-hub via een Azure Portal-ervaring die is gemaakt door de NVA-provider. De Azure Portal-ervaring verzamelt kritieke implementatie- en configuratieparameters die nodig zijn voor het implementeren en opstarten van de NVA. Zie de documentatie voor beheerde toepassingen voor beheerde toepassingen in Azure voor meer informatie. Raadpleeg de documentatie van uw provider over de volledige implementatiewerkstroom via Azure Managed Application.

- NVA-orchestratorimplementaties: Met bepaalde NVA-partners kunt u NVA's rechtstreeks vanuit de NVA-orchestration- of beheersoftware implementeren in de hub. Voor NVA-implementaties van NVA-indelingssoftware moet u doorgaans een Azure-service-principal leveren aan de NVA-indelingssoftware. De Azure-service-principal wordt gebruikt door de NVA-indelingssoftware om te communiceren met Azure-API's voor het implementeren en beheren van NVA's in de hub. Deze werkstroom is specifiek voor de implementatie van de NVA-provider. Raadpleeg de documentatie van uw provider voor meer informatie.

- Andere implementatiemechanismen: NVA-partners kunnen ook andere mechanismen bieden voor het implementeren van NVA's in de hub, zoals ARM-sjablonen en Terraform. Raadpleeg de documentatie van uw provider voor meer informatie over andere ondersteunde implementatiemechanismen.

Vereisten

In de volgende zelfstudie wordt ervan uitgegaan dat u een Virtual WAN-resource hebt geïmplementeerd met ten minste één Virtual WAN-hub. In de zelfstudie wordt ook ervan uitgegaan dat u NVA's implementeert via azure Marketplace Managed Application.

Vereiste machtigingen

Als u een virtueel netwerkapparaat in een Virtual WAN-hub wilt implementeren, moet de gebruiker of service-principal die de NVA maakt en beheert minimaal de volgende machtigingen hebben:

- Microsoft.Network/virtualHubs/read via de Virtual WAN-hub waarin de NVA is geïmplementeerd.

- Microsoft.Network/networkVirtualAppliances/write via de resourcegroep waarin de NVA is geïmplementeerd.

- Microsoft.Network/publicIpAddresses/join via de openbare IP-adresbronnen die zijn geïmplementeerd met het virtuele netwerkapparaat voor inkomende internetgebruiksscenario's.

Deze machtigingen moeten worden verleend aan de beheerde Azure Marketplace-toepassing om ervoor te zorgen dat implementaties slagen. Andere machtigingen zijn mogelijk vereist op basis van de implementatie van de implementatiewerkstroom die is ontwikkeld door uw NVA-partner.

Machtigingen toewijzen aan beheerde Azure-toepassing

Virtuele netwerkapparaten die zijn geïmplementeerd via azure Marketplace Managed Application, worden geïmplementeerd in een speciale resourcegroep in uw Azure-tenant, de beheerde resourcegroep. Wanneer u een beheerde toepassing in uw abonnement maakt, wordt er een bijbehorende en afzonderlijke beheerde resourcegroep gemaakt in uw abonnement. Alle Azure-resources die zijn gemaakt door de beheerde toepassing (inclusief het virtuele netwerkapparaat) worden geïmplementeerd in de beheerde resourcegroep.

Azure Marketplace is eigenaar van een eigen service-principal die de implementatie van resources uitvoert in de beheerde resourcegroep. Deze eerste principal heeft machtigingen voor het maken van resources in de beheerde resourcegroep, maar heeft geen machtigingen voor het lezen, bijwerken of maken van Azure-resources buiten de beheerde resourcegroep.

Om ervoor te zorgen dat uw NVA-implementatie wordt uitgevoerd met het voldoende machtigingsniveau, verleent u extra machtigingen aan de service-principal voor de Implementatieservice van Azure Marketplace door uw beheerde toepassing te implementeren met een door de gebruiker toegewezen beheerde identiteit die machtigingen heeft via de Virtual WAN-hub en het openbare IP-adres dat u wilt gebruiken met uw virtuele netwerkapparaat. Deze door de gebruiker toegewezen beheerde identiteit wordt alleen gebruikt voor de eerste implementatie van resources in de beheerde resourcegroep en wordt uitsluitend gebruikt in de context van die beheerde toepassingsimplementatie.

Notitie

Alleen door de gebruiker toegewezen systeemidentiteiten kunnen worden toegewezen aan Azure Managed Applications voor het implementeren van virtuele netwerkapparaten in de Virtual WAN-hub. Door het systeem toegewezen identiteiten worden niet ondersteund.

- Maak een nieuwe door de gebruiker toegewezen identiteit. Zie de documentatie voor beheerde identiteiten voor stappen voor het maken van nieuwe door de gebruiker toegewezen identiteiten. U kunt ook een bestaande door de gebruiker toegewezen identiteit gebruiken.

- Wijs machtigingen toe aan uw door de gebruiker toegewezen identiteit om minimaal de machtigingen te hebben die worden beschreven in de sectie Vereiste machtigingen naast machtigingen die uw NVA-provider nodig heeft. U kunt de door de gebruiker toegewezen identiteit ook een ingebouwde Azure-rol geven, zoals Netwerkbijdrager , die een superset van de benodigde machtigingen bevat.

U kunt ook een aangepaste rol maken met de volgende voorbeelddefinitie en de aangepaste rol toewijzen aan uw door de gebruiker toegewezen beheerde identiteit.

{

"Name": "Virtual WAN NVA Operator",

"IsCustom": true,

"Description": "Can perform deploy and manage NVAs in the Virtual WAN hub.",

"Actions": [

"Microsoft.Network/virtualHubs/read",

"Microsoft.Network/publicIPAddresses/join",

"Microsoft.Network/networkVirtualAppliances/*",

"Microsoft.Network/networkVirtualAppliances/inboundSecurityRules/*"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/subscriptions/{subscription where Virtual Hub and NVA is deployed}",

"/subscriptions/{subscription where Public IP used for NVA is deployed}",

]

}

De NVA implementeren

In de volgende sectie worden de stappen beschreven die nodig zijn voor het implementeren van een virtueel netwerkapparaat in de Virtual WAN-hub met azure Marketplace Managed Application.

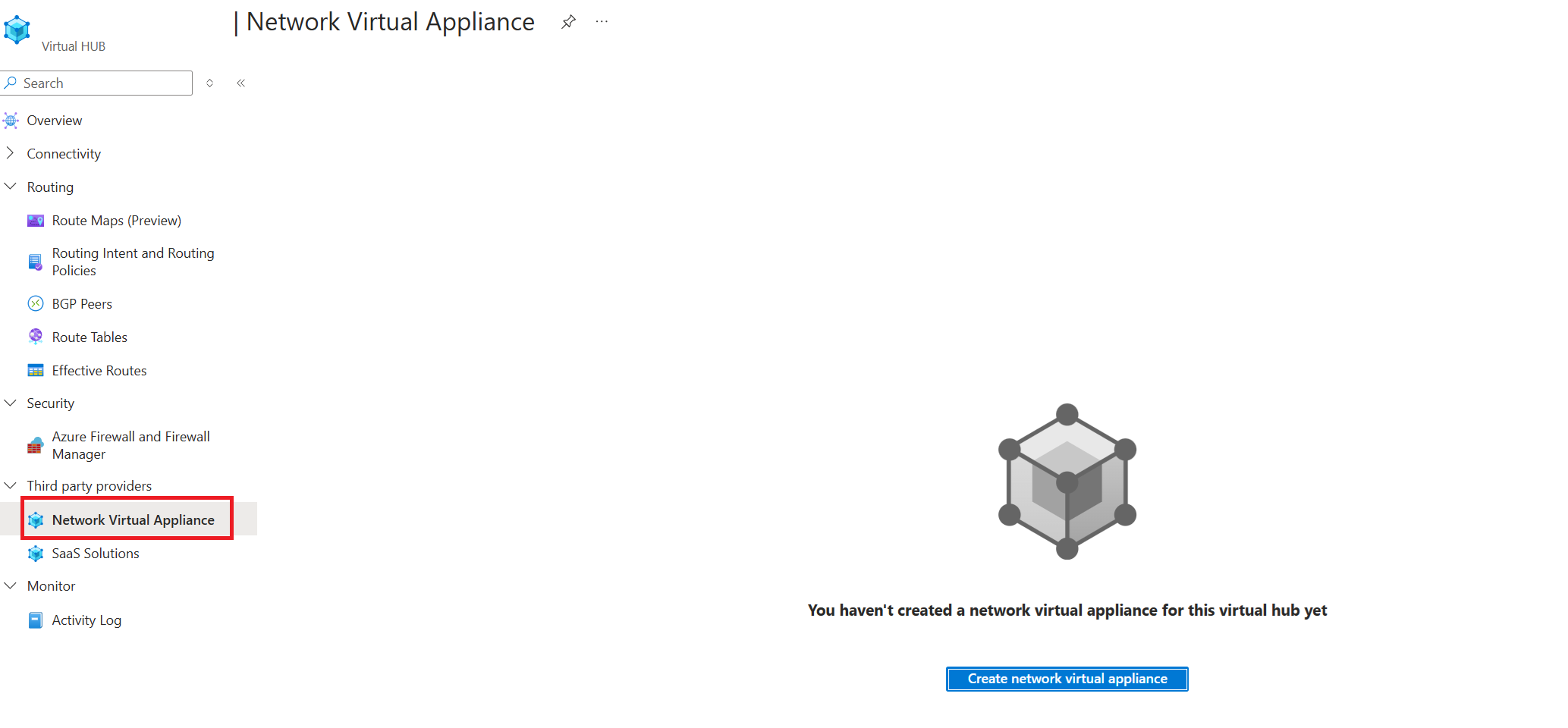

- Navigeer naar uw Virtual WAN-hub en selecteer Virtueel netwerkapparaat onder Externe providers.

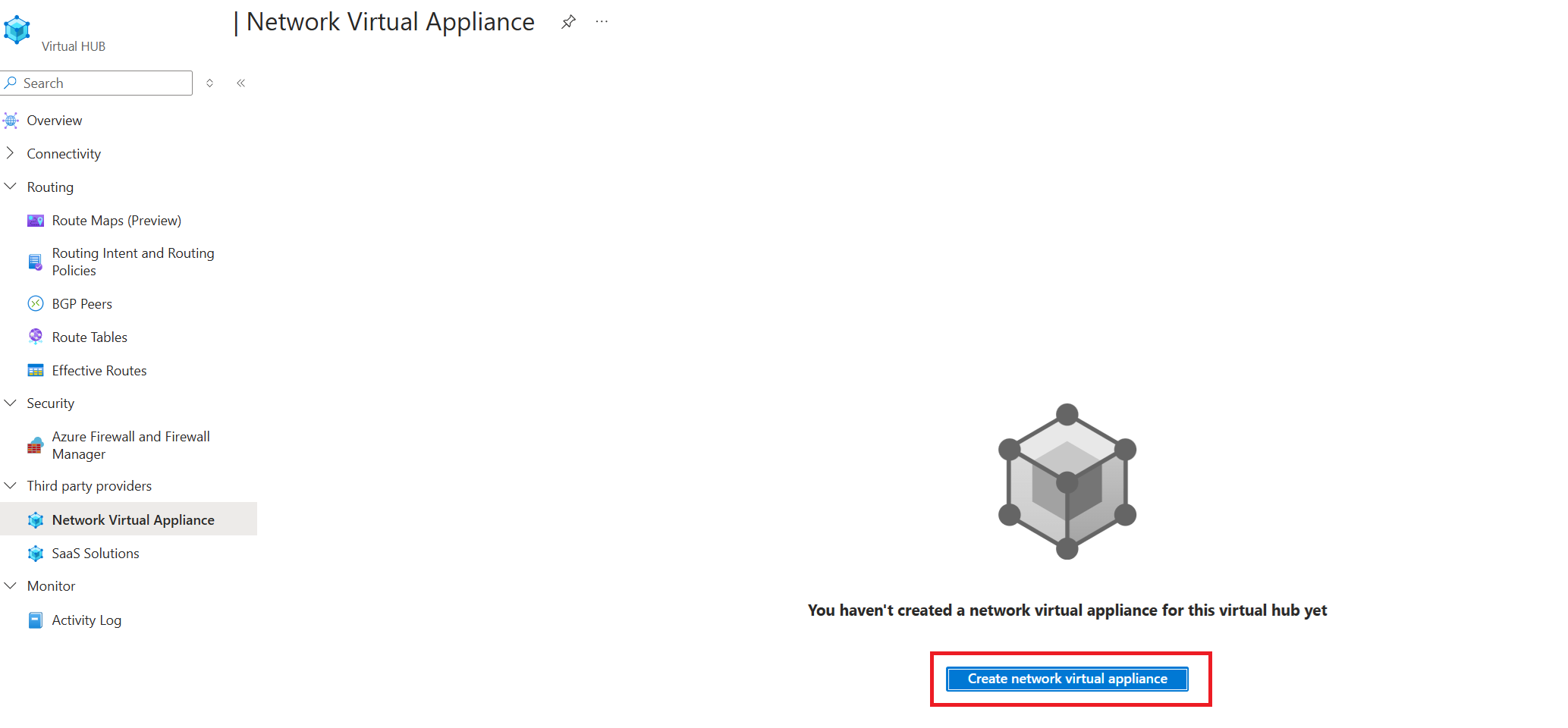

- Selecteer Virtueel netwerkapparaat maken.

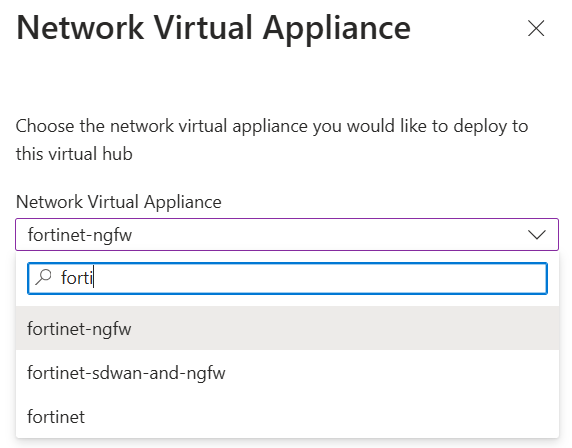

- Kies de NVA-leverancier. In dit voorbeeld is fortinet-ngfw geselecteerd en selecteert u Maken. Op dit moment wordt u omgeleid naar de beheerde Azure Marketplace-toepassing van de NVA-partner.

- Volg de ervaring voor het maken van beheerde toepassingen om uw NVA te implementeren en te verwijzen naar de documentatie van uw provider. Zorg ervoor dat de door de gebruiker toegewezen systeemidentiteit die in de vorige sectie is gemaakt, is geselecteerd als onderdeel van de werkstroom voor het maken van beheerde toepassingen.

Veelvoorkomende implementatiefouten

Machtigingsfouten

Notitie

In het foutbericht dat is gekoppeld aan een LinkedAuthorizationFailed wordt slechts één ontbrekende machtiging weergegeven. Als gevolg hiervan ziet u mogelijk een andere ontbrekende machtiging nadat u de machtigingen hebt bijgewerkt die zijn toegewezen aan uw service-principal, beheerde identiteit of gebruiker.

- Als er een foutbericht wordt weergegeven met de foutcode LinkedAuthorizationFailed, heeft de door de gebruiker toegewezen identiteit die is opgegeven als onderdeel van de implementatie van de beheerde toepassing, niet de juiste machtigingen toegewezen. De exacte machtigingen die ontbreken, worden beschreven in het foutbericht. Controleer in het volgende voorbeeld of de door de gebruiker toegewezen beheerde identiteit leesmachtigingen heeft voor de Virtual WAN-hub waarin u de NVA wilt implementeren.

The client with object id '<>' does not have authorization to perform action 'Microsoft.Network/virtualHubs/read' over scope '/subscriptions/<>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>' or the scope is invalid. If access was recently granted, please refresh your credentials