Uw Azure Stream Analytics-taak uitvoeren in een virtueel Azure-netwerk

In dit artikel wordt beschreven hoe u uw Azure Stream Analytics-taak (ASA) uitvoert in een virtueel Azure-netwerk.

Overzicht

Met ondersteuning voor virtuele netwerken kunt u de toegang tot Azure Stream Analytics tot uw virtuele netwerkinfrastructuur vergrendelen. Deze mogelijkheid biedt u de voordelen van netwerkisolatie en kan worden bereikt door een containerinstantie van uw ASA-taak in uw virtuele netwerk te implementeren. Uw in het virtuele netwerk geïnjecteerde ASA-taak kan vervolgens privé toegang krijgen tot uw resources in het virtuele netwerk via:

- Privé-eindpunten, waarmee uw virtuele netwerk een ASA-taak verbindt met uw gegevensbronnen via privékoppelingen, mogelijk gemaakt door Azure Private Link.

- Service-eindpunten, die uw gegevensbronnen verbinden met uw virtuele netwerk geïnjecteerde ASA-taak.

- Servicetags, waarmee verkeer naar Azure Stream Analytics wordt toegestaan of geweigerd.

Beschikbaarheid

Deze mogelijkheid is momenteel alleen beschikbaar in bepaalde regio's: VS - oost, VS - oost 2, VS - west, VS - centraal, VS - noord-centraal, Canada - centraal, Europa - west, Europa - noord, Azië - zuidoost, Brazilië - zuid, Japan - oost, VK - zuid, India - centraal, Australië - oost, Frankrijk - centraal, VS - west 2 en UAE - noord. Als u de integratie van virtuele netwerken in uw regio wilt inschakelen, vult u dit formulier in.

Vereisten voor ondersteuning voor integratie van virtuele netwerken

Een GPV2-opslagaccount (General purpose V2) is vereist voor asa-taken die zijn geïnjecteerd in een virtueel netwerk.

Voor virtuele netwerken die ASA-taken zijn geïnjecteerd, is toegang tot metagegevens vereist, zoals controlepunten die moeten worden opgeslagen in Azure-tabellen voor operationele doeleinden.

Als u al een GPV2-account hebt ingericht met uw ASA-taak, zijn er geen extra stappen vereist.

Gebruikers met hogere schaaltaken met Premium-opslag zijn nog steeds vereist om een GPV2-opslagaccount te bieden.

Als u opslagaccounts wilt beveiligen tegen openbare IP-toegang, kunt u deze ook configureren met beheerde identiteit en vertrouwde services.

Zie het overzicht van opslagaccounts en Een opslagaccount maken voor meer informatie over opslagaccounts.

Een virtueel Azure-netwerk, u kunt bestaande netwerken gebruiken of er een maken.

Een operationele Azure Nat Gateway, zie BELANGRIJKE opmerking hieronder.

Belangrijk

In het virtuele ASA-netwerk geïnjecteerde taken wordt gebruikgemaakt van een interne technologie voor containerinjectie die wordt geleverd door Azure-netwerken.

Als u de beveiliging en betrouwbaarheid van uw Azure Stream Analytics-taken wilt verbeteren, moet u het volgende doen:

Een NAT-gateway configureren: dit zorgt ervoor dat al het uitgaande verkeer van uw VNET wordt gerouteerd via een beveiligd en consistent openbaar IP-adres.

Standaard uitgaande toegang uitschakelen: Hiermee voorkomt u onbedoeld uitgaand verkeer van uw VNET, waardoor de beveiliging van uw netwerk wordt verbeterd.

Azure NAT Gateway is een volledig beheerde en zeer tolerante NAT-service (Network Address Translation). Wanneer deze is geconfigureerd op een subnet, gebruikt alle uitgaande connectiviteit de statische openbare IP-adressen van de NAT-gateway.

Zie Azure NAT Gateway voor meer informatie over Azure NAT Gateway.

Subnetvereisten

Integratie van virtuele netwerken is afhankelijk van een toegewezen subnet. Wanneer u een subnet maakt, verbruikt het Azure-subnet vanaf het begin vijf IP-adressen.

Houd rekening met het IP-bereik dat is gekoppeld aan uw gedelegeerde subnet, omdat u nadenkt over toekomstige behoeften die nodig zijn om uw ASA-workload te ondersteunen. Omdat de grootte van het subnet niet kan worden gewijzigd na de toewijzing, gebruikt u een subnet dat groot genoeg is om te voldoen aan de schaal die uw taak kan bereiken.

De schaalbewerking is van invloed op de werkelijke, beschikbare ondersteunde exemplaren voor een bepaalde subnetgrootte.

Overwegingen voor het schatten van IP-bereiken

- Zorg ervoor dat het subnetbereik niet in conflict komt met het subnetbereik van ASA. Vermijd IP-bereik 10.0.0.0 tot 10.0.255.255 omdat het wordt gebruikt door ASA.

- Reserveren:

- Vijf IP-adressen voor Azure-netwerken

- Eén IP-adres is vereist om functies zoals voorbeeldgegevens, testverbinding en metagegevensdetectie te vergemakkelijken voor taken die zijn gekoppeld aan dit subnet.

- Er zijn twee IP-adressen vereist voor elke zes streaming-eenheid (SU) of één SU V2 (ASA's V2-prijsstructuur van 1 juli 2023, zie hier voor meer informatie)

Wanneer u de integratie van virtuele netwerken met uw Azure Stream Analytics-taak aangeeft, wordt het subnet automatisch gedelegeerd aan de ASA-service. Azure Portal verwijdert het subnet in de volgende scenario's:

- U informeert ons dat integratie van virtuele netwerken niet meer nodig is voor de laatste taak die is gekoppeld aan het opgegeven subnet via de ASA-portal (zie de instructiessectie).

- U verwijdert de laatste taak die is gekoppeld aan het opgegeven subnet.

Laatste taak

Verschillende Stream Analytics-taken kunnen gebruikmaken van hetzelfde subnet. De laatste taak hier verwijst naar geen andere taken die gebruikmaken van het opgegeven subnet. Wanneer de laatste taak is verwijderd of verwijderd door de gekoppelde taak, publiceert Azure Stream Analytics het subnet als een resource, die is gedelegeerd aan ASA als een service. Het duurt enkele minuten voordat deze actie is voltooid.

Integratie van virtueel netwerk instellen

Azure Portal

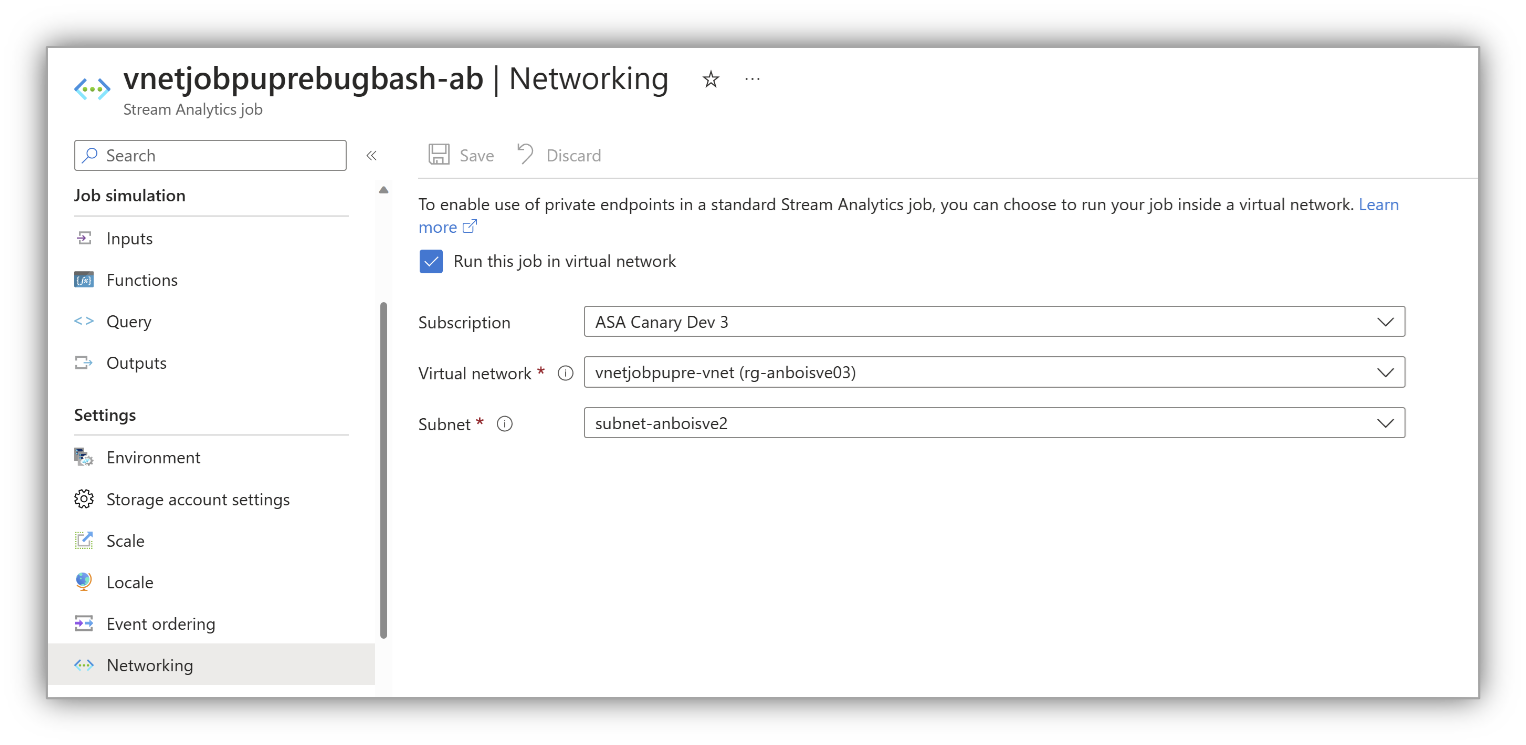

Ga in Azure Portal naar Netwerken in de menubalk en selecteer Deze taak uitvoeren in het virtuele netwerk. Deze stap informeert ons dat uw taak moet werken met een virtueel netwerk:

Configureer de instellingen zoals hierom wordt gevraagd en selecteer Opslaan.

VS Code

Verwijs in Visual Studio Code naar het subnet binnen uw ASA-taak. Met deze stap wordt aan uw taak aangegeven dat deze moet werken met een subnet.

Stel

VirtualNetworkConfigurationin de afbeelding hetJobConfig.jsonbestand in zoals wordt weergegeven in de volgende afbeelding.

Een gekoppeld opslagaccount instellen

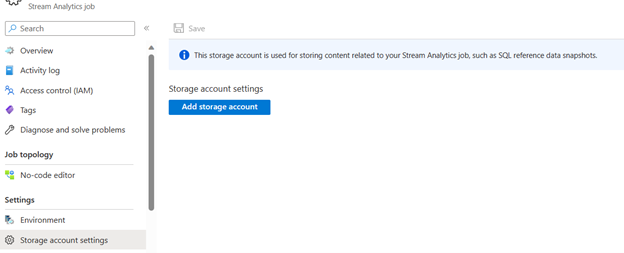

Selecteer op de pagina van de Stream Analytics-taak de instellingen van het opslagaccount onder Configureren in het menu links.

Selecteer Op de pagina Opslagaccountinstellingen de optie Opslagaccount toevoegen.

Volg de instructies voor het configureren van de instellingen van uw opslagaccount.

Belangrijk

- Als u wilt verifiëren met verbindingsreeks, moet u de firewallinstellingen van het opslagaccount uitschakelen.

- Als u wilt verifiëren met beheerde identiteit, moet u uw Stream Analytics-taak toevoegen aan de toegangsbeheerlijst van het opslagaccount voor de rol Inzender voor opslagblobgegevens en de rol Inzender voor opslagtabelgegevens. Als u uw taak geen toegang geeft, kan de taak geen bewerkingen uitvoeren. Zie Azure RBAC gebruiken om een beheerde identiteit toegang toe te wijzen aan een andere resource voor meer informatie over het verlenen van toegang.

Machtigingen

U moet ten minste de volgende machtigingen voor op rollen gebaseerd toegangsbeheer hebben voor het subnet of op een hoger niveau om de integratie van virtuele netwerken te configureren via Azure Portal, CLI of wanneer u de eigenschap virtualNetworkSubnetId-site rechtstreeks instelt:

| Actie | Beschrijving |

|---|---|

Microsoft.Network/virtualNetworks/read |

De definitie van het virtuele netwerk lezen |

Microsoft.Network/virtualNetworks/subnets/read |

Een subnetdefinitie voor een virtueel netwerk lezen |

Microsoft.Network/virtualNetworks/subnets/join/action |

Hiermee wordt een virtueel netwerk samengevoegd |

Microsoft.Network/virtualNetworks/subnets/write |

Optioneel. Vereist als u subnetdelegering moet uitvoeren |

Als het virtuele netwerk zich in een ander abonnement bevindt dan uw ASA-taak, moet u ervoor zorgen dat het abonnement met het virtuele netwerk is geregistreerd voor de Microsoft.StreamAnalytics resourceprovider. U kunt de provider expliciet registreren door deze documentatie te volgen, maar deze wordt automatisch geregistreerd bij het maken van de taak in een abonnement.

Beperkingen

- Voor virtuele netwerktaken is minimaal één SU V2 (nieuw prijsmodel) of zes SU's (huidig) vereist

- Zorg ervoor dat het subnetbereik niet conflicteert met het ASA-subnetbereik (gebruik dus geen subnetbereik 10.0.0.0/16).

- ASA-taken en het virtuele netwerk moeten zich in dezelfde regio bevinden.

- Het gedelegeerde subnet kan alleen worden gebruikt door Azure Stream Analytics.

- U kunt een virtueel netwerk niet verwijderen wanneer het is geïntegreerd met ASA. U moet de laatste taak* loskoppelen of verwijderen in het gedelegeerde subnet.

- Momenteel worden DNS-vernieuwingen (Domain Name System) niet ondersteund. Als DNS-configuraties van uw virtuele netwerk worden gewijzigd, moet u alle ASA-taken in dat virtuele netwerk opnieuw implementeren (subnetten moeten ook worden ontkoppeld van alle taken en opnieuw worden geconfigureerd). Zie Naamomzetting voor resources in virtuele Azure-netwerken voor meer informatie.

Toegang tot on-premises bronnen

Er is geen extra configuratie vereist om de integratiefunctie van het virtuele netwerk te bereiken via uw virtuele netwerk naar on-premises resources. U hoeft alleen uw virtuele netwerk te verbinden met on-premises resources met behulp van ExpressRoute of een site-naar-site-VPN.

Prijsdetails

Buiten de basisvereisten die in dit document worden vermeld, worden er geen extra kosten in rekening gebracht voor gebruik buiten de azure Stream Analytics-prijskosten.

Probleemoplossing

De functie is eenvoudig in te stellen, maar dat betekent niet dat uw ervaring probleemloos is. Als u problemen ondervindt bij het openen van het gewenste eindpunt, neemt u contact op met Microsoft Ondersteuning.

Notitie

Voor directe feedback over deze mogelijkheid neemt u contact op met askasa@microsoft.com.