Aangepaste logboeken via AMA-gegevensconnector - Gegevensopname configureren naar Microsoft Sentinel vanuit specifieke toepassingen

Aangepaste logboeken van Microsoft Sentinel via AMA-gegevensconnector ondersteunt het verzamelen van logboeken uit tekstbestanden uit verschillende netwerk- en beveiligingstoepassingen en -apparaten.

Dit artikel bevat de configuratie-informatie, uniek voor elke specifieke beveiligingstoepassing, die u moet opgeven bij het configureren van deze gegevensconnector. Deze informatie wordt verstrekt door de toepassingsproviders. Neem contact op met de provider voor updates, voor meer informatie of wanneer informatie niet beschikbaar is voor uw beveiligingstoepassing. Zie Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opnemen in Microsoft Sentinel voor de volledige instructies voor het installeren en configureren van de connector, maar raadpleeg dit artikel voor de unieke informatie die u voor elke toepassing kunt opgeven.

In dit artikel leest u ook hoe u gegevens uit deze toepassingen opneemt in uw Microsoft Sentinel-werkruimte zonder de connector te gebruiken. Deze stappen omvatten de installatie van de Azure Monitor-agent. Nadat de connector is geïnstalleerd, gebruikt u de instructies die geschikt zijn voor uw toepassing, zoals verderop in dit artikel wordt weergegeven, om de installatie te voltooien.

De apparaten van waaruit u aangepaste tekstlogboeken verzamelt, vallen in twee categorieën:

Toepassingen die zijn geïnstalleerd op Windows- of Linux-machines

De toepassing slaat de logboekbestanden op op de computer waarop deze is geïnstalleerd. Als u deze logboeken wilt verzamelen, wordt de Azure Monitor-agent op dezelfde computer geïnstalleerd.

Apparaten die op zichzelf staan op gesloten apparaten (meestal op Basis van Linux)

Deze apparaten slaan hun logboeken op een externe Syslog-server op. Voor het verzamelen van deze logboeken wordt de Azure Monitor Agentis geïnstalleerd op deze externe Syslog-server, ook wel een doorstuurserver voor logboeken genoemd.

Voor meer informatie over de gerelateerde Microsoft Sentinel-oplossing voor elk van deze toepassingen zoekt u in Azure Marketplace naar de oplossingssjablonen voor producttypen> of bekijkt u de oplossing vanuit de Inhoudshub in Microsoft Sentinel.

Belangrijk

De aangepaste logboeken via AMA-gegevensconnector zijn momenteel beschikbaar in PREVIEW. Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn.

-

Microsoft Sentinel is algemeen beschikbaar binnen het geïntegreerde beveiligingsbewerkingsplatform van Microsoft in de Microsoft Defender-portal. Voor preview is Microsoft Sentinel beschikbaar in de Defender-portal zonder Microsoft Defender XDR of een E5-licentie. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Algemene instructies

De stappen voor het verzamelen van logboeken van machines die toepassingen en apparaten hosten, volgen een algemeen patroon:

Maak de doeltabel in Log Analytics (of Geavanceerde opsporing als u zich in de Defender-portal bevindt).

Maak de regel voor gegevensverzameling (DCR) voor uw toepassing of apparaat.

Implementeer de Azure Monitor-agent op de computer die als host fungeert voor de toepassing of op de externe server (doorstuurserver voor logboeken) die logboeken verzamelt van apparaten als deze nog niet is geïmplementeerd.

Configureer logboekregistratie voor uw toepassing. Als een apparaat het apparaat configureert om de logboeken te verzenden naar de externe server (doorstuurserver voor logboeken) waarop de Azure Monitor-agent is geïnstalleerd.

Deze algemene stappen (met uitzondering van de laatste) worden geautomatiseerd wanneer u de aangepaste logboeken via AMA-gegevensconnector gebruikt en worden gedetailleerd beschreven in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opnemen in Microsoft Sentinel.

Specifieke instructies per toepassingstype

De informatie per toepassing die u nodig hebt om deze stappen uit te voeren, wordt weergegeven in de rest van dit artikel. Sommige van deze toepassingen bevinden zich op zelfstandige apparaten en vereisen een ander type configuratie, te beginnen met het gebruik van een logboekstuurserver.

Elke toepassingssectie bevat de volgende informatie:

- Unieke parameters voor de configuratie van de aangepaste logboeken via AMA-gegevensconnector als u deze gebruikt.

- Het overzicht van de procedure die nodig is om gegevens handmatig op te nemen, zonder de connector te gebruiken. Zie Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opnemen in Microsoft Sentinel voor meer informatie over deze procedure.

- Specifieke instructies voor het configureren van de oorspronkelijke toepassingen of apparaten zelf en/of koppelingen naar de instructies op de websites van de providers. Deze stappen moeten worden uitgevoerd, ongeacht of u de connector gebruikt of niet.

Apache HTTP-server

Volg deze stappen om logboekberichten van Apache HTTP Server op te nemen:

Tabelnaam:

ApacheHTTPServer_CLOpslaglocatie voor logboeken: logboeken worden opgeslagen als tekstbestanden op de hostcomputer van de toepassing. Installeer de AMA op dezelfde computer om de bestanden te verzamelen.

Standaardbestandslocaties ('filePatterns'):

- Windows:

"C:\Server\bin\log\Apache24\logs\*.log" - Linux:

"/var/log/httpd/*.log"

- Windows:

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de tijdelijke aanduidingen {TABLE_NAME} en {LOCAL_PATH_FILE} in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

Apache Tomcat

Volg deze stappen om logboekberichten van Apache Tomcat op te nemen:

Tabelnaam:

Tomcat_CLOpslaglocatie voor logboeken: logboeken worden opgeslagen als tekstbestanden op de hostcomputer van de toepassing. Installeer de AMA op dezelfde computer om de bestanden te verzamelen.

Standaardbestandslocaties ('filePatterns'):

- Linux:

"/var/log/tomcat/*.log"

- Linux:

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de tijdelijke aanduidingen {TABLE_NAME} en {LOCAL_PATH_FILE} in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

Cisco Meraki

Volg deze stappen om logboekberichten van Cisco Meraki op te nemen:

Tabelnaam:

meraki_CLOpslaglocatie voor logboeken: maak een logboekbestand op uw externe syslog-server. Verken de syslog-daemon schrijfmachtigingen voor het bestand. Installeer de AMA op de externe syslog-server als deze nog niet is geïnstalleerd. Voer deze bestandsnaam en pad in het veld Bestandspatroon in de connector in of in plaats van de

{LOCAL_PATH_FILE}tijdelijke aanduiding in de DCR.Configureer de syslog-daemon om de Meraki-logboekberichten te exporteren naar een tijdelijk tekstbestand, zodat de AMA deze kan verzamelen.

Maak een aangepast configuratiebestand voor de rsyslog-daemon en sla het op in

/etc/rsyslog.d/10-meraki.conf. Voeg de volgende filtervoorwaarden toe aan dit configuratiebestand:if $rawmsg contains "flows" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "urls" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ids-alerts" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "events" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ip_flow_start" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ip_flow_end" then { action(type="omfile" file="<LOG_FILE_Name>") stop }(Vervang door

<LOG_FILE_Name>de naam van het logboekbestand dat u hebt gemaakt.)Zie rsyslog: Filtervoorwaarden voor meer informatie over filtervoorwaarden voor rsyslog. We raden u aan de configuratie te testen en te wijzigen op basis van uw specifieke installatie.

Start rsyslog opnieuw. De typische syntaxis van de opdracht is

systemctl restart rsyslog.

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de kolomnaam

"RawData"door de kolomnaam"Message".Vervang de transformKql-waarde

"source"door de waarde"source | project-rename Message=RawData".Vervang de

{TABLE_NAME}tijdelijke{LOCAL_PATH_FILE}aanduidingen in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

Configureer de computer waarop de Azure Monitor-agent is geïnstalleerd om de syslog-poorten te openen en configureer de syslog-daemon daar om berichten van externe bronnen te accepteren. Zie De doorstuurserver configureren voor het accepteren van logboeken voor gedetailleerde instructies en een script voor het automatiseren van deze configuratie.

Configureer en verbind de Cisco Meraki-apparaten: volg de instructies van Cisco voor het verzenden van syslog-berichten. Gebruik het IP-adres of de hostnaam van de virtuele machine waarop de Azure Monitor-agent is geïnstalleerd.

JBoss Enterprise Application Platform

Volg deze stappen om logboekberichten op te nemen van JBoss Enterprise Application Platform:

Tabelnaam:

JBossLogs_CLOpslaglocatie voor logboeken: logboeken worden opgeslagen als tekstbestanden op de hostcomputer van de toepassing. Installeer de AMA op dezelfde computer om de bestanden te verzamelen.

Standaardbestandslocaties ('filePatterns') - alleen Linux:

- Zelfstandige server:

"{EAP_HOME}/standalone/log/server.log" - Beheerd domein:

"{EAP_HOME}/domain/servers/{SERVER_NAME}/log/server.log"

- Zelfstandige server:

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de tijdelijke aanduidingen {TABLE_NAME} en {LOCAL_PATH_FILE} in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

JuniperIDP

Volg deze stappen om logboekberichten van JuniperIDP op te nemen:

Tabelnaam:

JuniperIDP_CLOpslaglocatie voor logboeken: maak een logboekbestand op uw externe syslog-server. Verken de syslog-daemon schrijfmachtigingen voor het bestand. Installeer de AMA op de externe syslog-server als deze nog niet is geïnstalleerd. Voer deze bestandsnaam en pad in het veld Bestandspatroon in de connector in of in plaats van de

{LOCAL_PATH_FILE}tijdelijke aanduiding in de DCR.Configureer de syslog-daemon om de bijbehorende JuniperIDP-logboekberichten te exporteren naar een tijdelijk tekstbestand, zodat de AMA deze kan verzamelen.

Maak een aangepast configuratiebestand voor de rsyslog-daemon, in de

/etc/rsyslog.d/map, met de volgende filtervoorwaarden:# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Vervang door

<parameters>de werkelijke namen van de weergegeven objecten. <> LOG_FILE_NAME is het bestand dat u in stap 2 hebt gemaakt.)Start rsyslog opnieuw. De typische syntaxis van de opdracht is

systemctl restart rsyslog.

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de kolomnaam

"RawData"door de kolomnaam"Message".Vervang de

{TABLE_NAME}tijdelijke{LOCAL_PATH_FILE}aanduidingen in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.Vervang de transformKql-waarde

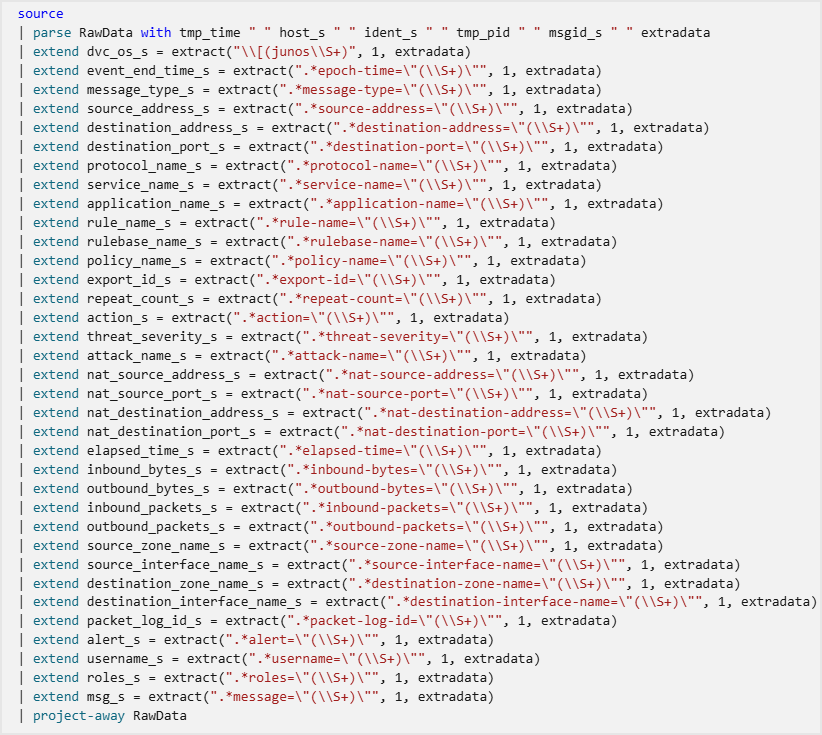

"source"door de volgende Kusto-query (tussen dubbele aanhalingstekens):source | parse RawData with tmp_time " " host_s " " ident_s " " tmp_pid " " msgid_s " " extradata | extend dvc_os_s = extract("\\[(junos\\S+)", 1, extradata) | extend event_end_time_s = extract(".*epoch-time=\"(\\S+)\"", 1, extradata) | extend message_type_s = extract(".*message-type=\"(\\S+)\"", 1, extradata) | extend source_address_s = extract(".*source-address=\"(\\S+)\"", 1, extradata) | extend destination_address_s = extract(".*destination-address=\"(\\S+)\"", 1, extradata) | extend destination_port_s = extract(".*destination-port=\"(\\S+)\"", 1, extradata) | extend protocol_name_s = extract(".*protocol-name=\"(\\S+)\"", 1, extradata) | extend service_name_s = extract(".*service-name=\"(\\S+)\"", 1, extradata) | extend application_name_s = extract(".*application-name=\"(\\S+)\"", 1, extradata) | extend rule_name_s = extract(".*rule-name=\"(\\S+)\"", 1, extradata) | extend rulebase_name_s = extract(".*rulebase-name=\"(\\S+)\"", 1, extradata) | extend policy_name_s = extract(".*policy-name=\"(\\S+)\"", 1, extradata) | extend export_id_s = extract(".*export-id=\"(\\S+)\"", 1, extradata) | extend repeat_count_s = extract(".*repeat-count=\"(\\S+)\"", 1, extradata) | extend action_s = extract(".*action=\"(\\S+)\"", 1, extradata) | extend threat_severity_s = extract(".*threat-severity=\"(\\S+)\"", 1, extradata) | extend attack_name_s = extract(".*attack-name=\"(\\S+)\"", 1, extradata) | extend nat_source_address_s = extract(".*nat-source-address=\"(\\S+)\"", 1, extradata) | extend nat_source_port_s = extract(".*nat-source-port=\"(\\S+)\"", 1, extradata) | extend nat_destination_address_s = extract(".*nat-destination-address=\"(\\S+)\"", 1, extradata) | extend nat_destination_port_s = extract(".*nat-destination-port=\"(\\S+)\"", 1, extradata) | extend elapsed_time_s = extract(".*elapsed-time=\"(\\S+)\"", 1, extradata) | extend inbound_bytes_s = extract(".*inbound-bytes=\"(\\S+)\"", 1, extradata) | extend outbound_bytes_s = extract(".*outbound-bytes=\"(\\S+)\"", 1, extradata) | extend inbound_packets_s = extract(".*inbound-packets=\"(\\S+)\"", 1, extradata) | extend outbound_packets_s = extract(".*outbound-packets=\"(\\S+)\"", 1, extradata) | extend source_zone_name_s = extract(".*source-zone-name=\"(\\S+)\"", 1, extradata) | extend source_interface_name_s = extract(".*source-interface-name=\"(\\S+)\"", 1, extradata) | extend destination_zone_name_s = extract(".*destination-zone-name=\"(\\S+)\"", 1, extradata) | extend destination_interface_name_s = extract(".*destination-interface-name=\"(\\S+)\"", 1, extradata) | extend packet_log_id_s = extract(".*packet-log-id=\"(\\S+)\"", 1, extradata) | extend alert_s = extract(".*alert=\"(\\S+)\"", 1, extradata) | extend username_s = extract(".*username=\"(\\S+)\"", 1, extradata) | extend roles_s = extract(".*roles=\"(\\S+)\"", 1, extradata) | extend msg_s = extract(".*message=\"(\\S+)\"", 1, extradata) | project-away RawDataIn de volgende schermopname ziet u de volledige query in het voorgaande voorbeeld in een beter leesbare indeling:

Zie de Kusto-documentatie voor meer informatie over de volgende items die in de voorgaande voorbeelden worden gebruikt:

Zie het overzicht van Kusto-querytaal (KQL) voor meer informatie over KQL.

Andere resources:

Configureer de computer waarop de Azure Monitor-agent is geïnstalleerd om de syslog-poorten te openen en configureer de syslog-daemon daar om berichten van externe bronnen te accepteren. Zie De doorstuurserver configureren voor het accepteren van logboeken voor gedetailleerde instructies en een script voor het automatiseren van deze configuratie.

Voor de instructies voor het configureren van het Juniper IDP-apparaat voor het verzenden van syslog-berichten naar een externe server, raadpleegt u SRX Getting Started - Configure System Logging..

MarkLogic-controle

Volg deze stappen om logboekberichten van MarkLogic Audit op te nemen:

Tabelnaam:

MarkLogicAudit_CLOpslaglocatie voor logboeken: logboeken worden opgeslagen als tekstbestanden op de hostcomputer van de toepassing. Installeer de AMA op dezelfde computer om de bestanden te verzamelen.

Standaardbestandslocaties ('filePatterns'):

- Windows:

"C:\Program Files\MarkLogic\Data\Logs\AuditLog.txt" - Linux:

"/var/opt/MarkLogic/Logs/AuditLog.txt"

- Windows:

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de tijdelijke aanduidingen {TABLE_NAME} en {LOCAL_PATH_FILE} in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

MarkLogic Audit configureren om logboeken te schrijven: (vanuit de MarkLogic-documentatie)

- Navigeer in uw browser naar de Interface van MarkLogic Admin.

- Open het scherm Controleconfiguratie onder Groepen > group_name > Controle.

- Het keuzerondje Controle ingeschakeld markeren. Zorg ervoor dat het is ingeschakeld.

- Configureer de gewenste controlegebeurtenis en/of beperkingen.

- Valideer door OK te selecteren.

- Raadpleeg de MarkLogic-documentatie voor meer informatie en configuratieopties.

MongoDB-controle

Volg deze stappen om logboekberichten van MongoDB Audit op te nemen:

Tabelnaam:

MongoDBAudit_CLOpslaglocatie voor logboeken: logboeken worden opgeslagen als tekstbestanden op de hostcomputer van de toepassing. Installeer de AMA op dezelfde computer om de bestanden te verzamelen.

Standaardbestandslocaties ('filePatterns'):

- Windows:

"C:\data\db\auditlog.json" - Linux:

"/data/db/auditlog.json"

- Windows:

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de tijdelijke aanduidingen {TABLE_NAME} en {LOCAL_PATH_FILE} in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

MongoDB configureren voor het schrijven van logboeken:

- Bewerk voor Windows het configuratiebestand

mongod.cfg. Voor Linux,mongod.conf. - Stel de

dbpathparameter in opdata/db. - Stel de

pathparameter in op/data/db/auditlog.json. - Raadpleeg de MongoDB-documentatie voor meer parameters en details.

- Bewerk voor Windows het configuratiebestand

NGINX HTTP-server

Volg deze stappen om logboekberichten van NGINX HTTP Server op te nemen:

Tabelnaam:

NGINX_CLOpslaglocatie voor logboeken: logboeken worden opgeslagen als tekstbestanden op de hostcomputer van de toepassing. Installeer de AMA op dezelfde computer om de bestanden te verzamelen.

Standaardbestandslocaties ('filePatterns'):

- Linux:

"/var/log/nginx.log"

- Linux:

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de tijdelijke aanduidingen {TABLE_NAME} en {LOCAL_PATH_FILE} in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

Oracle WebLogic Server

Volg deze stappen om logboekberichten op te nemen van Oracle WebLogic Server:

Tabelnaam:

OracleWebLogicServer_CLOpslaglocatie voor logboeken: logboeken worden opgeslagen als tekstbestanden op de hostcomputer van de toepassing. Installeer de AMA op dezelfde computer om de bestanden te verzamelen.

Standaardbestandslocaties ('filePatterns'):

- Windows:

"{DOMAIN_NAME}\Servers\{SERVER_NAME}\logs*.log" - Linux:

"{DOMAIN_HOME}/servers/{SERVER_NAME}/logs/*.log"

- Windows:

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de tijdelijke aanduidingen {TABLE_NAME} en {LOCAL_PATH_FILE} in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

PostgreSQL-gebeurtenissen

Volg deze stappen om logboekberichten van PostgreSQL-gebeurtenissen op te nemen:

Tabelnaam:

PostgreSQL_CLOpslaglocatie voor logboeken: logboeken worden opgeslagen als tekstbestanden op de hostcomputer van de toepassing. Installeer de AMA op dezelfde computer om de bestanden te verzamelen.

Standaardbestandslocaties ('filePatterns'):

- Windows:

"C:\*.log" - Linux:

"/var/log/*.log"

- Windows:

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de tijdelijke aanduidingen {TABLE_NAME} en {LOCAL_PATH_FILE} in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

Bewerk het configuratiebestand

postgresql.confpostgreSQL-gebeurtenissen om logboeken naar bestanden uit te voeren.- Set

log_destination='stderr' - Set

logging_collector=on - Raadpleeg de PostgreSQL-documentatie voor meer parameters en details.

- Set

SecurityBridge Threat Detection voor SAP

Volg deze stappen om logboekberichten op te nemen van SecurityBridge Threat Detection voor SAP:

Tabelnaam:

SecurityBridgeLogs_CLOpslaglocatie voor logboeken: logboeken worden opgeslagen als tekstbestanden op de hostcomputer van de toepassing. Installeer de AMA op dezelfde computer om de bestanden te verzamelen.

Standaardbestandslocaties ('filePatterns'):

- Linux:

"/usr/sap/tmp/sb_events/*.cef"

- Linux:

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de tijdelijke aanduidingen {TABLE_NAME} en {LOCAL_PATH_FILE} in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

SquidProxy

Volg deze stappen om logboekberichten op te nemen van SquidProxy:

Tabelnaam:

SquidProxy_CLOpslaglocatie voor logboeken: logboeken worden opgeslagen als tekstbestanden op de hostcomputer van de toepassing. Installeer de AMA op dezelfde computer om de bestanden te verzamelen.

Standaardbestandslocaties ('filePatterns'):

- Windows:

"C:\Squid\var\log\squid\*.log" - Linux:

"/var/log/squid/*.log"

- Windows:

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de tijdelijke aanduidingen {TABLE_NAME} en {LOCAL_PATH_FILE} in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

Ubiquiti UniFi

Volg deze stappen om logboekberichten van Ubiquiti UniFi op te nemen:

Tabelnaam:

Ubiquiti_CLOpslaglocatie voor logboeken: maak een logboekbestand op uw externe syslog-server. Verken de syslog-daemon schrijfmachtigingen voor het bestand. Installeer de AMA op de externe syslog-server als deze nog niet is geïnstalleerd. Voer deze bestandsnaam en pad in het veld Bestandspatroon in de connector in of in plaats van de

{LOCAL_PATH_FILE}tijdelijke aanduiding in de DCR.Configureer de syslog-daemon om de Ubiquiti-logboekberichten te exporteren naar een tijdelijk tekstbestand, zodat de AMA deze kan verzamelen.

Maak een aangepast configuratiebestand voor de rsyslog-daemon, in de

/etc/rsyslog.d/map, met de volgende filtervoorwaarden:# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Vervang door

<parameters>de werkelijke namen van de weergegeven objecten. <> LOG_FILE_NAME is het bestand dat u in stap 2 hebt gemaakt.)Start rsyslog opnieuw. De typische syntaxis van de opdracht is

systemctl restart rsyslog.

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de kolomnaam

"RawData"door de kolomnaam"Message".Vervang de transformKql-waarde

"source"door de waarde"source | project-rename Message=RawData".Vervang de

{TABLE_NAME}tijdelijke{LOCAL_PATH_FILE}aanduidingen in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

Configureer de computer waarop de Azure Monitor-agent is geïnstalleerd om de syslog-poorten te openen en configureer de syslog-daemon daar om berichten van externe bronnen te accepteren. Zie De doorstuurserver configureren voor het accepteren van logboeken voor gedetailleerde instructies en een script voor het automatiseren van deze configuratie.

Configureer en verbind de Ubiquiti-controller.

- Volg de instructies van Ubiquiti om syslog in te schakelen en optioneel logboeken voor foutopsporing in te schakelen.

- Selecteer Instellingen > systeeminstellingen > controller configuratie > externe logboekregistratie en schakel syslog in.

VMware vCenter

Volg deze stappen om logboekberichten van VMware vCenter op te nemen:

Tabelnaam:

vcenter_CLOpslaglocatie voor logboeken: maak een logboekbestand op uw externe syslog-server. Verken de syslog-daemon schrijfmachtigingen voor het bestand. Installeer de AMA op de externe syslog-server als deze nog niet is geïnstalleerd. Voer deze bestandsnaam en pad in het veld Bestandspatroon in de connector in of in plaats van de

{LOCAL_PATH_FILE}tijdelijke aanduiding in de DCR.Configureer de syslog-daemon om de vCenter-logboekberichten te exporteren naar een tijdelijk tekstbestand, zodat de AMA deze kan verzamelen.

Bewerk het configuratiebestand

/etc/rsyslog.confom de volgende sjabloonregel toe te voegen vóór de instructiesectie :$template vcenter,"%timestamp% %hostname% %msg%\ n"Maak een aangepast configuratiebestand voor de rsyslog-daemon, opgeslagen als

/etc/rsyslog.d/10-vcenter.confmet de volgende filtervoorwaarden:if $rawmsg contains "vpxd" then { action(type="omfile" file="/<LOG_FILE_NAME>") stop } if $rawmsg contains "vcenter-server" then { action(type="omfile" file="/<LOG_FILE_NAME>") stop }(Vervang door

<LOG_FILE_NAME>de naam van het logboekbestand dat u hebt gemaakt.)Start rsyslog opnieuw. De typische syntaxis van de opdracht is

sudo systemctl restart rsyslog.

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de kolomnaam

"RawData"door de kolomnaam"Message".Vervang de transformKql-waarde

"source"door de waarde"source | project-rename Message=RawData".Vervang de

{TABLE_NAME}tijdelijke{LOCAL_PATH_FILE}aanduidingen in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.dataCollectionEndpointId moet worden gevuld met uw DCE. Als u er nog geen hebt, definieert u een nieuwe. Zie Een eindpunt voor gegevensverzameling maken voor de instructies.

Configureer de computer waarop de Azure Monitor-agent is geïnstalleerd om de syslog-poorten te openen en configureer de syslog-daemon daar om berichten van externe bronnen te accepteren. Zie De doorstuurserver configureren voor het accepteren van logboeken voor gedetailleerde instructies en een script voor het automatiseren van deze configuratie.

Configureer en verbind de vCenter-apparaten.

- Volg de instructies van VMware voor het verzenden van Syslog-berichten.

- Gebruik het IP-adres of de hostnaam van de computer waarop de Azure Monitor-agent is geïnstalleerd.

Zscaler Private Access (ZPA)

Volg deze stappen om logboekberichten op te nemen van Zscaler Private Access (ZPA):

Tabelnaam:

ZPA_CLOpslaglocatie voor logboeken: maak een logboekbestand op uw externe syslog-server. Verken de syslog-daemon schrijfmachtigingen voor het bestand. Installeer de AMA op de externe syslog-server als deze nog niet is geïnstalleerd. Voer deze bestandsnaam en pad in het veld Bestandspatroon in de connector in of in plaats van de

{LOCAL_PATH_FILE}tijdelijke aanduiding in de DCR.Configureer de syslog-daemon om ZPA-logboekberichten te exporteren naar een tijdelijk tekstbestand, zodat de AMA deze kan verzamelen.

Maak een aangepast configuratiebestand voor de rsyslog-daemon, in de

/etc/rsyslog.d/map, met de volgende filtervoorwaarden:# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Vervang door

<parameters>de werkelijke namen van de weergegeven objecten.)Start rsyslog opnieuw. De typische syntaxis van de opdracht is

systemctl restart rsyslog.

Maak de DCR volgens de aanwijzingen in Logboeken verzamelen van tekstbestanden met de Azure Monitor-agent en opname naar Microsoft Sentinel.

Vervang de kolomnaam

"RawData"door de kolomnaam"Message".Vervang de transformKql-waarde

"source"door de waarde"source | project-rename Message=RawData".Vervang de

{TABLE_NAME}tijdelijke{LOCAL_PATH_FILE}aanduidingen in de DCR-sjabloon door de waarden in stap 1 en 2. Vervang de andere tijdelijke aanduidingen zoals aangegeven.

Configureer de computer waarop de Azure Monitor-agent is geïnstalleerd om de syslog-poorten te openen en configureer de syslog-daemon daar om berichten van externe bronnen te accepteren. Zie De doorstuurserver configureren voor het accepteren van logboeken voor gedetailleerde instructies en een script voor het automatiseren van deze configuratie.

Configureer en verbind de ZPA-ontvanger.

- Volg de instructies van ZPA. Selecteer JSON als logboeksjabloon.

- Selecteer Instellingen > systeeminstellingen > controller configuratie > externe logboekregistratie en schakel syslog in.