In aanmerking komende en tijdgebonden roltoewijzingen in Azure RBAC

Als u een Microsoft Entra ID P2- of Microsoft Entra ID-governance-licentie hebt, is Microsoft Entra Privileged Identity Management (PIM) geïntegreerd in de stappen voor roltoewijzing. U kunt bijvoorbeeld gedurende een beperkte periode rollen toewijzen aan gebruikers. U kunt gebruikers ook in aanmerking maken voor roltoewijzingen, zodat ze moeten activeren om de rol te kunnen gebruiken, zoals goedkeuring van de aanvraag. In aanmerking komende roltoewijzingen bieden Just-In-Time-toegang tot een rol gedurende een beperkte periode.

In dit artikel wordt de integratie van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) en Microsoft Entra Privileged Identity Management (PIM) beschreven om in aanmerking komende en tijdgebonden roltoewijzingen te maken.

PIM-functionaliteit

Als u PIM hebt, kunt u in aanmerking komende en tijdgebonden roltoewijzingen maken met behulp van de pagina Toegangsbeheer (IAM) in Azure Portal. U kunt in aanmerking komende roltoewijzingen maken voor gebruikers, maar u kunt geen in aanmerking komende roltoewijzingen maken voor toepassingen, service-principals of beheerde identiteiten omdat ze de activeringsstappen niet kunnen uitvoeren. Op de pagina Toegangsbeheer (IAM) kunt u in aanmerking komende roltoewijzingen maken voor beheergroep, abonnement en resourcegroep, maar niet voor het resourcebereik.

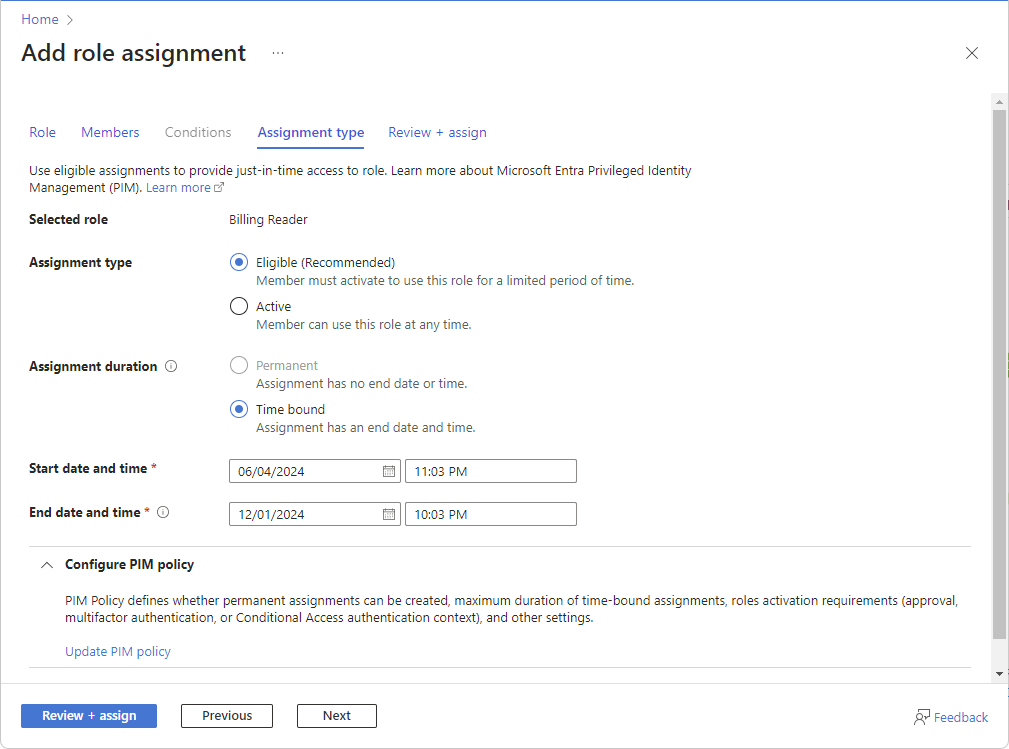

Hier volgt een voorbeeld van het tabblad Toewijzingstype wanneer u een roltoewijzing toevoegt met behulp van de pagina Toegangsbeheer (IAM). Deze mogelijkheid wordt in fasen geïmplementeerd, dus deze is mogelijk nog niet beschikbaar in uw tenant of uw interface kan er anders uitzien.

De beschikbare opties voor het toewijzingstype kunnen variëren, afhankelijk van of uw PIM-beleid. Pim-beleid bepaalt bijvoorbeeld of permanente toewijzingen kunnen worden gemaakt, maximale duur voor tijdgebonden toewijzingen, vereisten voor rolactivering (goedkeuring, meervoudige verificatie of verificatiecontext voor voorwaardelijke toegang) en andere instellingen. Zie Azure-resourcerolinstellingen configureren in Privileged Identity Management voor meer informatie.

Gebruikers met in aanmerking komende en/of tijdgebonden toewijzingen moeten een geldige licentie hebben. Als u de PIM-functionaliteit niet wilt gebruiken, selecteert u het type Actieve toewijzing en de opties voor de duur van de permanente toewijzing. Met deze instellingen maakt u een roltoewijzing waarbij de principal altijd machtigingen heeft voor de rol.

Als u PIM beter wilt begrijpen, moet u de volgende termen bekijken.

| Term of concept | Roltoewijzingscategorie | Beschrijving |

|---|---|---|

| in aanmerking komend | Type | Een roltoewijzing die vereist dat een gebruiker een of meer acties uitvoert om de rol te kunnen gebruiken. Als een gebruiker in aanmerking komt voor een rol, betekent dit dat de gebruiker de rol kan activeren wanneer deze nodig is om bevoegde taken uit te voeren. Er is geen verschil in de toegang voor iemand met een permanente roltoewijzing ten opzichte van iemand die in aanmerking komt voor een roltoewijzing. Het enige verschil is dat sommige gebruikers niet voortdurend toegang nodig hebben. |

| actief | Type | Een roltoewijzing die niet vereist dat een gebruiker een actie uitvoert om de rol te kunnen gebruiken. Gebruikers die zijn toegewezen als actief zijn in het bezit van de bevoegdheden die zijn toegewezen aan de rol. |

| activeren | Het proces van het uitvoeren van een of meer acties om de rol te kunnen gebruiken waarvoor de gebruiker in aanmerking komt. Acties kunnen bestaan uit het uitvoeren van een meervoudige verificatiecontrole (MFA), het verstrekken van een zakelijke reden of het aanvragen van goedkeuring van aangewezen goedkeurders. | |

| permanent in aanmerking komend | Duur | Een roltoewijzing waarbij een gebruiker altijd in aanmerking komt om de rol te activeren. |

| permanent actief | Duur | Een roltoewijzing waarbij een gebruiker de rol altijd kan gebruiken zonder acties te hoeven uitvoeren. |

| tijdsgebonden in aanmerking komende | Duur | Een roltoewijzing waarbij een gebruiker in aanmerking komt om de rol alleen binnen de begin- en einddatum te activeren. |

| tijdsgebonden actieve | Duur | Een roltoewijzing waarbij een gebruiker de rol alleen binnen begin- en einddatums kan gebruiken. |

| Just-in-time-toegang (JIT) | Een model waarbij gebruikers tijdelijke machtigingen ontvangen om bepaalde taken uit te mogen voeren, waardoor kwaadwillende of onbevoegde gebruikers geen toegang kunnen krijgen na het verlopen van deze machtigingen. Toegang wordt alleen verleend wanneer gebruikers deze nodig hebben. | |

| Principe van toegang met minimale bevoegdheden | Een aanbevolen beveiligingspraktijk waarbij elke gebruiker alleen de minimale bevoegdheden heeft die nodig zijn om de taken uit te voeren die ze mogen uitvoeren. Met deze procedure wordt het aantal globale beheerders tot het minimum beperkt en worden er specifieke beheerdersrollen gebruikt voor bepaalde scenario's. |

Zie Wat is Microsoft Entra Privileged Identity Management? voor meer informatie.

In aanmerking komende en tijdgebonden roltoewijzingen weergeven

Als u wilt zien welke gebruikers de PIM-functionaliteit gebruiken, zijn hier opties voor het weergeven van in aanmerking komende en tijdgebonden roltoewijzingen.

Optie 1: Lijst maken met behulp van Azure Portal

Meld u aan bij Azure Portal, open de pagina Toegangsbeheer (IAM) en selecteer het tabblad Roltoewijzingen .

Filter de in aanmerking komende en tijdgebonden roltoewijzingen.

U kunt groeperen en sorteren op status en zoeken naar roltoewijzingen die niet het permanente type Actief zijn.

Optie 2: Lijst maken met Behulp van PowerShell

Er is geen enkele PowerShell-opdracht waarmee zowel de in aanmerking komende als actieve tijdgebonden roltoewijzingen kunnen worden vermeld. Gebruik de opdracht Get-AzRoleEligibilitySchedule om uw in aanmerking komende roltoewijzingen weer te geven. Gebruik de opdracht Get-AzRoleAssignmentSchedule om uw actieve roltoewijzingen weer te geven.

In dit voorbeeld ziet u hoe u in aanmerking komende en tijdgebonden roltoewijzingen in een abonnement weergeeft, waaronder deze roltoewijzingstypen:

- In aanmerking komend permanent

- In aanmerking komende tijdsgrens

- Actieve tijdsgebonden

Met de Where-Object opdracht worden actieve permanente roltoewijzingen gefilterd die beschikbaar zijn met Azure RBAC-functionaliteit zonder PIM.

Get-AzRoleEligibilitySchedule -Scope /subscriptions/<subscriptionId>

Get-AzRoleAssignmentSchedule -Scope /subscriptions/<subscriptionId> | Where-Object {$_.EndDateTime -ne $null }

Zie Bereik voor Azure RBAC begrijpen voor meer informatie over hoe bereiken worden samengesteld.

In aanmerking komende en tijdgebonden roltoewijzingen converteren naar actief permanent

Als uw organisatie processen of nalevingsredenen heeft om het gebruik van PIM te beperken, zijn hier opties voor het converteren van deze roltoewijzingen naar actief permanent.

Optie 1: Converteren met behulp van Azure Portal

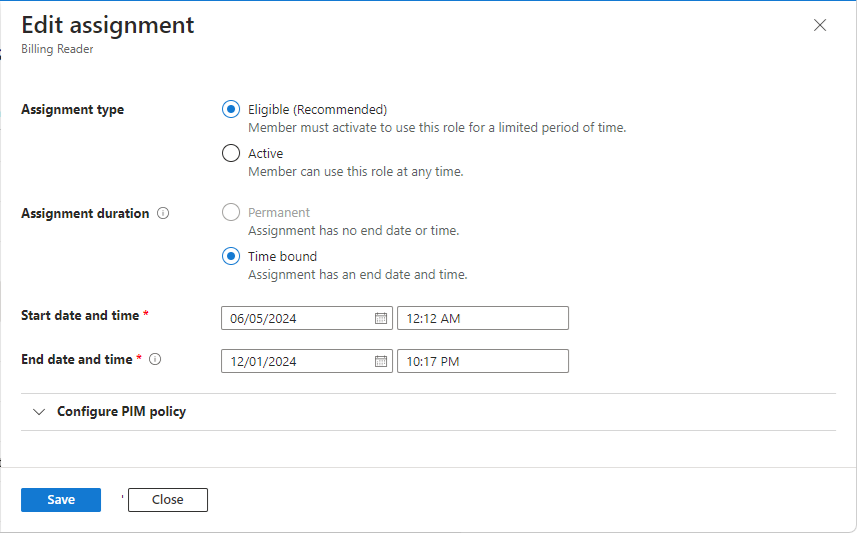

Selecteer in Azure Portal op het tabblad Roltoewijzingen en de kolom Status de in aanmerking komende permanente, in aanmerking komende tijdsgebonden en actieve tijdgebonden koppelingen voor elke roltoewijzing die u wilt converteren.

Selecteer in het deelvenster Toewijzing bewerken de optie Actief voor het toewijzingstype en Permanent voor de duur van de toewijzing.

Zie Opdracht bewerken voor meer informatie.

Selecteer Opslaan wanneer u klaar bent.

Het kan even duren voordat uw updates worden verwerkt en weergegeven in de portal.

Herhaal deze stappen voor alle roltoewijzingen in de bereiken van de beheergroep, het abonnement en de resourcegroep die u wilt converteren.

Als u roltoewijzingen hebt voor het resourcebereik dat u wilt converteren, moet u rechtstreeks wijzigingen aanbrengen in PIM.

Optie 2: Converteren met Behulp van PowerShell

Er is geen opdracht of API om roltoewijzingen rechtstreeks te converteren naar een andere status of een ander type, dus in plaats daarvan kunt u deze stappen volgen.

Belangrijk

Het verwijderen van roltoewijzingen kan leiden tot onderbrekingen in uw omgeving. Zorg ervoor dat u de impact begrijpt voordat u deze stappen uitvoert.

Haal de lijst met al uw in aanmerking komende en tijdgebonden roltoewijzing op en sla deze op een veilige locatie op om gegevensverlies te voorkomen.

Belangrijk

Het is belangrijk dat u de lijst met in aanmerking komende en tijdgebonden roltoewijzingen opslaat, omdat voor deze stappen u deze roltoewijzingen moet verwijderen voordat u dezelfde roltoewijzingen maakt als actief permanent.

Gebruik de opdracht New-AzRoleEligibilityScheduleRequest om uw in aanmerking komende roltoewijzingen te verwijderen.

In dit voorbeeld ziet u hoe u een in aanmerking komende roltoewijzing verwijdert.

$guid = New-Guid New-AzRoleEligibilityScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveGebruik de opdracht New-AzRoleAssignmentScheduleRequest om uw actieve tijdgebonden roltoewijzingen te verwijderen.

In dit voorbeeld ziet u hoe u een actieve tijdgebonden roltoewijzing verwijdert.

$guid = New-Guid New-AzRoleAssignmentScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveGebruik de opdracht Get-AzRoleAssignment om te controleren op een bestaande roltoewijzing en gebruik de opdracht New-AzRoleAssignment om een actieve permanente roltoewijzing met Azure RBAC te maken voor elke in aanmerking komende en tijdgebonden roltoewijzing.

In dit voorbeeld ziet u hoe u een bestaande roltoewijzing controleert en een actieve permanente roltoewijzing maakt met Azure RBAC.

$result = Get-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope; if($result -eq $null) { New-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope }

Het maken van in aanmerking komende of tijdgebonden roltoewijzingen beperken

Als uw organisatie processen of nalevingsredenen heeft om het gebruik van PIM te beperken, kunt u Azure Policy gebruiken om het maken van in aanmerking komende of tijdgebonden roltoewijzingen te beperken. Zie Wat is Azure Policy? voor meer informatie.

Hier volgt een voorbeeldbeleid waarmee het maken van in aanmerking komende en tijdgebonden roltoewijzingen wordt beperkt, met uitzondering van een specifieke lijst met identiteiten. Aanvullende parameters en controles kunnen worden toegevoegd voor andere voorwaarden voor toestaan.

{

"properties": {

"displayName": "Limit eligible and active time-bound role assignments except for allowed principal IDs",

"policyType": "Custom",

"mode": "All",

"metadata": {

"createdBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"createdOn": "2024-11-05T02:31:25.1246591Z",

"updatedBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"updatedOn": "2024-11-06T07:58:17.1699721Z"

},

"version": "1.0.0",

"parameters": {

"allowedPrincipalIds": {

"type": "Array",

"metadata": {

"displayName": "Allowed Principal IDs",

"description": "A list of principal IDs that can receive PIM role assignments."

},

"defaultValue": []

}

},

"policyRule": {

"if": {

"anyof": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleEligibilityScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleEligibilityScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleAssignmentScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleAssignmentScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

}

]

},

"then": {

"effect": "deny"

}

},

"versions": [

"1.0.0"

]

},

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4ef/providers/Microsoft.Authorization/policyDefinitions/1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"type": "Microsoft.Authorization/policyDefinitions",

"name": "1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"systemData": {

"createdBy": "test1@contoso.com",

"createdByType": "User",

"createdAt": "2024-11-05T02:31:25.0836273Z",

"lastModifiedBy": "test1@contoso.com",

"lastModifiedByType": "User",

"lastModifiedAt": "2024-11-06T07:58:17.1651655Z"

}

}

Zie de volgende REST API-documenten voor informatie over PIM-resource-eigenschappen:

Zie zelfstudie: Beleidsregels maken en beheren om naleving af te dwingen voor meer informatie over het toewijzen van een Azure Policy met parameters.