Gebruiksscenario's voor Traffic Analytics

In dit artikel leert u hoe u inzicht krijgt in uw verkeer nadat u traffic analytics in verschillende scenario's hebt geconfigureerd.

Verkeers hotspots zoeken

Zoeken

- Welke hosts, subnetten, virtuele netwerken en virtuele-machineschaalset verzenden of ontvangen het meeste verkeer, waarbij maximaal schadelijk verkeer wordt doorkruist en belangrijke stromen worden geblokkeerd?

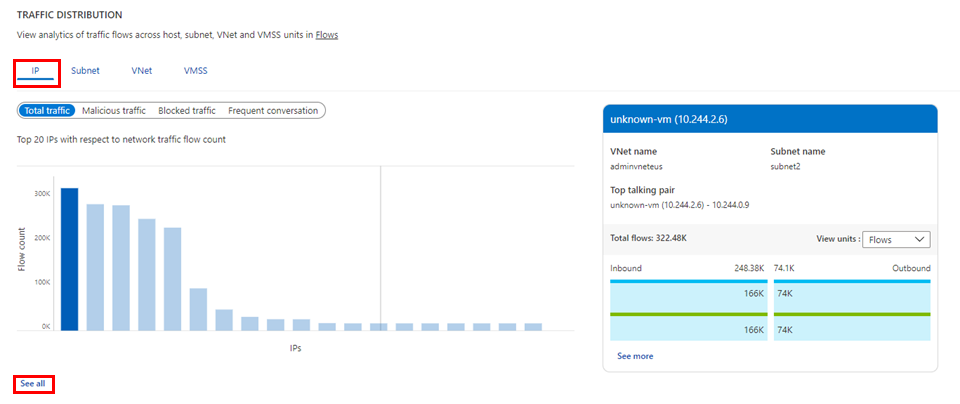

- Controleer de vergelijkende grafiek voor hosts, subnet, virtueel netwerk en virtuele-machineschaalset. Als u weet welke hosts, subnetten, virtuele netwerken en virtuele-machineschaalsets het meeste verkeer verzenden of ontvangen, kunt u de hosts identificeren die het meeste verkeer verwerken en of de distributie van verkeer correct wordt uitgevoerd.

- U kunt evalueren of het volume van het verkeer geschikt is voor een host. Is het volume van het verkeer normaal gedrag of verdient het nader onderzoek?

- Hoeveel inkomend/uitgaand verkeer is er?

- Wordt verwacht dat de host meer binnenkomend verkeer ontvangt dan uitgaand of omgekeerd?

- Statistieken van geblokkeerd verkeer.

- Waarom blokkeert een host een aanzienlijk volume goedaardig verkeer? Dit gedrag vereist verder onderzoek en waarschijnlijk optimalisatie van de configuratie

- Statistieken van schadelijk toegestaan/geblokkeerd verkeer

Waarom ontvangt een host schadelijk verkeer en waarom zijn stromen van schadelijke bronnen toegestaan? Dit gedrag vereist verder onderzoek en waarschijnlijk optimalisatie van de configuratie.

Selecteer Alles onder IP weergeven, zoals wordt weergegeven in de volgende afbeelding om tijdtrends te zien voor de top vijf gesprekshosts en de stroomgerelateerde details (toegestaan – inkomend/uitgaand en geweigerd - inkomende/uitgaande stromen) voor een host:

Zoeken

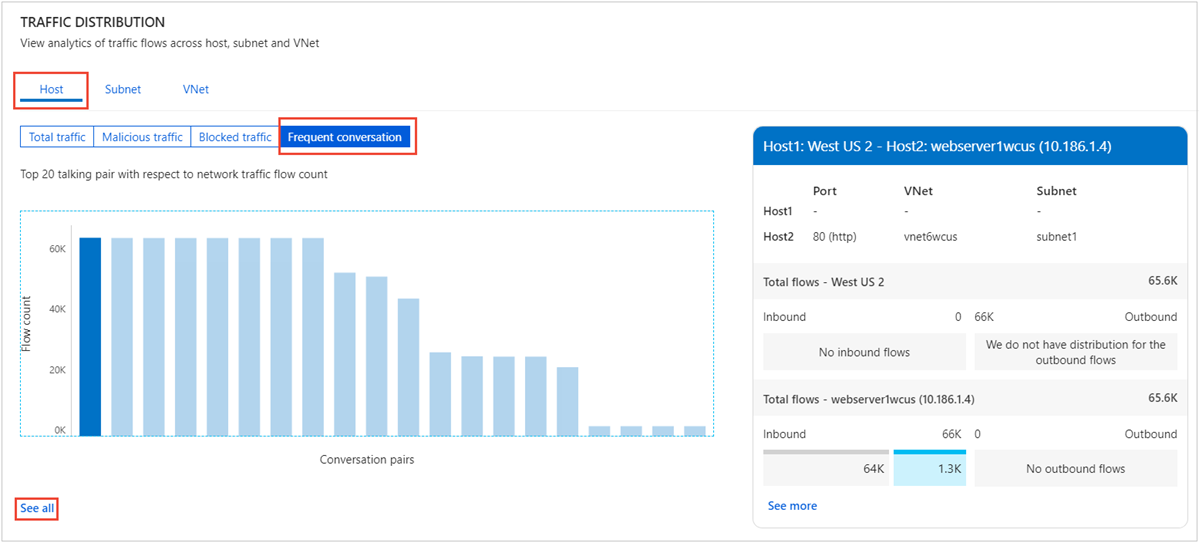

Wat zijn de meest conversing hostparen?

- Verwacht gedrag, zoals front-end- of back-endcommunicatie of onregelmatig gedrag, zoals internetverkeer in de back-end.

Statistieken van toegestaan/geblokkeerd verkeer

- Waarom een host een aanzienlijk verkeersvolume toestaat of blokkeert

Meestgebruikt toepassingsprotocol tussen de meeste conversing-hostparen:

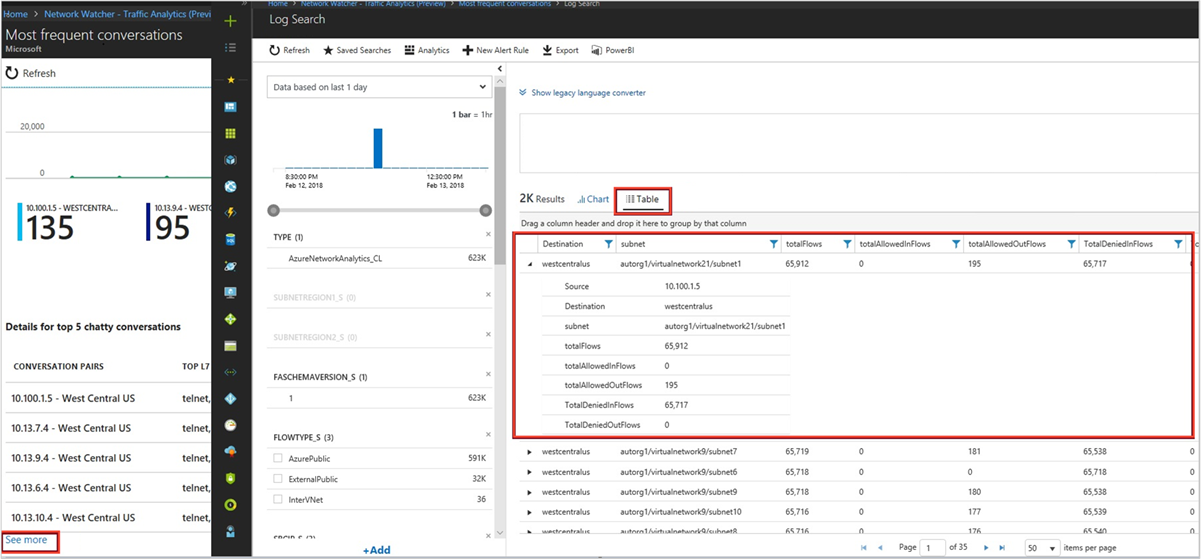

In de volgende afbeelding ziet u tijdtrending voor de vijf belangrijkste gesprekken en de stroomgerelateerde details, zoals toegestane en geweigerde binnenkomende en uitgaande stromen voor een gesprekspaar:

Zoeken

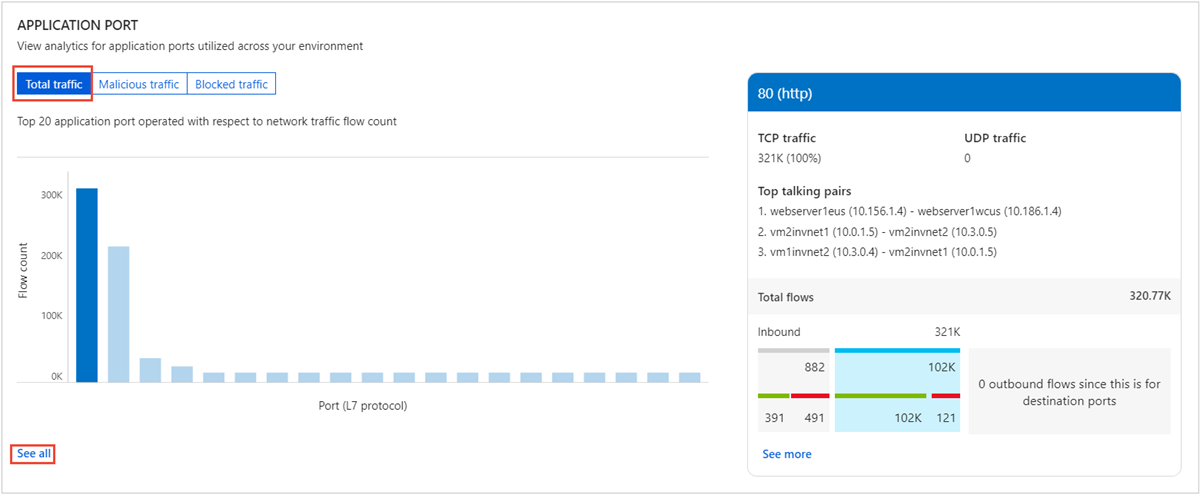

Welk toepassingsprotocol wordt het meest gebruikt in uw omgeving en welke converserende hostparen gebruiken het toepassingsprotocol het meest?

Zijn deze toepassingen toegestaan op dit netwerk?

Zijn de toepassingen correct geconfigureerd? Gebruiken ze het juiste protocol voor communicatie? Verwacht gedrag is gangbare poorten, zoals 80 en 443. Als er ongebruikelijke poorten worden weergegeven, is voor standaardcommunicatie mogelijk een configuratiewijziging vereist. Selecteer Alles weergeven onder toepassingspoort in de volgende afbeelding:

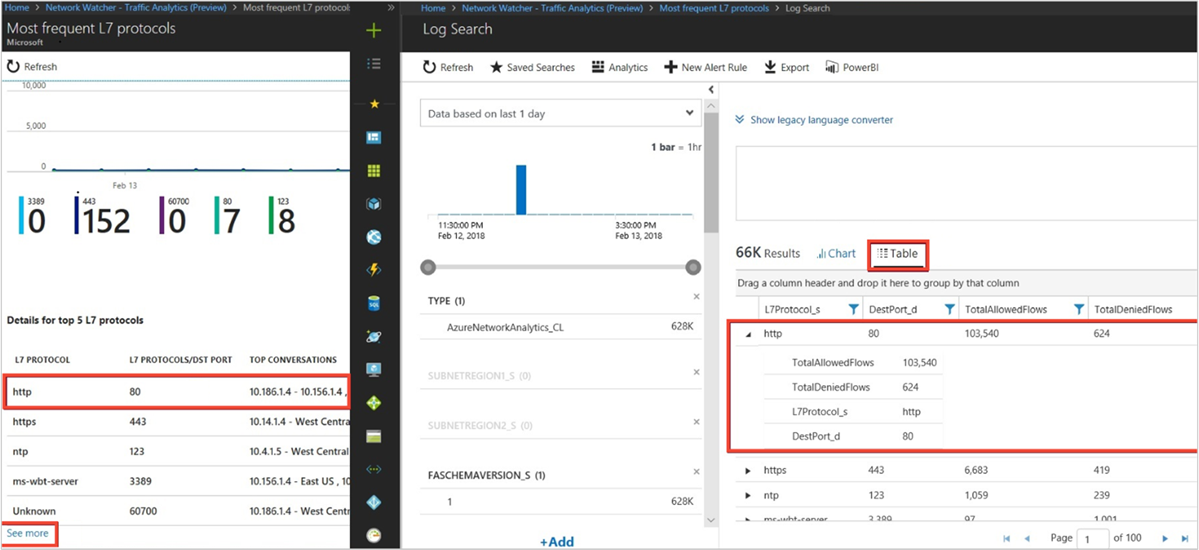

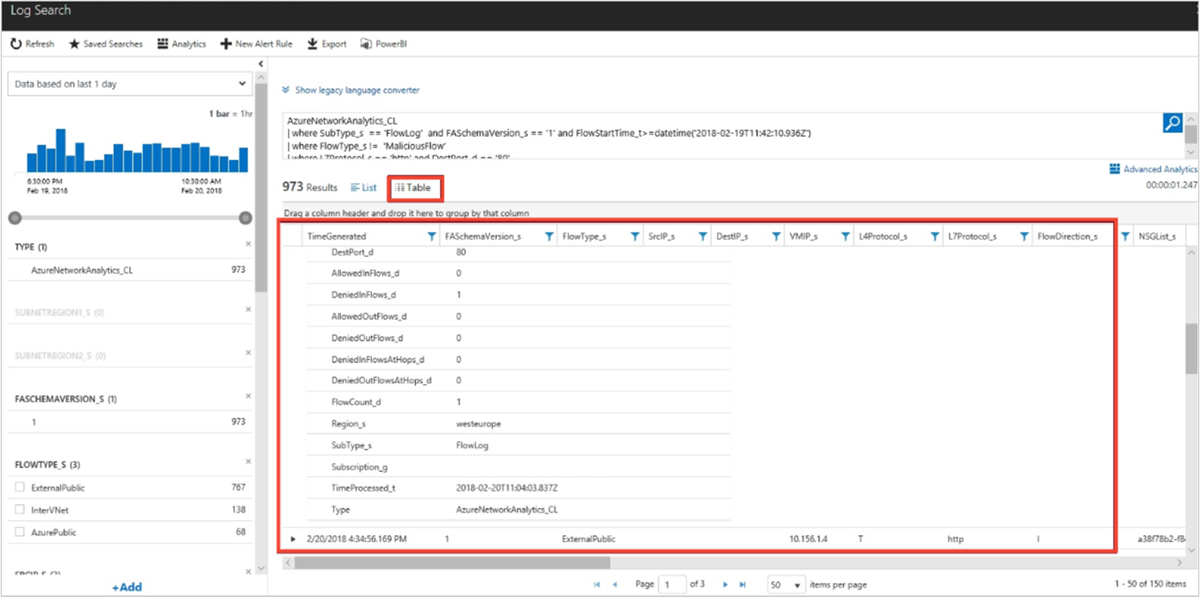

In de volgende afbeeldingen ziet u tijdtrending voor de top vijf L7-protocollen en de stroomgerelateerde details (bijvoorbeeld toegestane en geweigerde stromen) voor een L7-protocol:

Zoeken

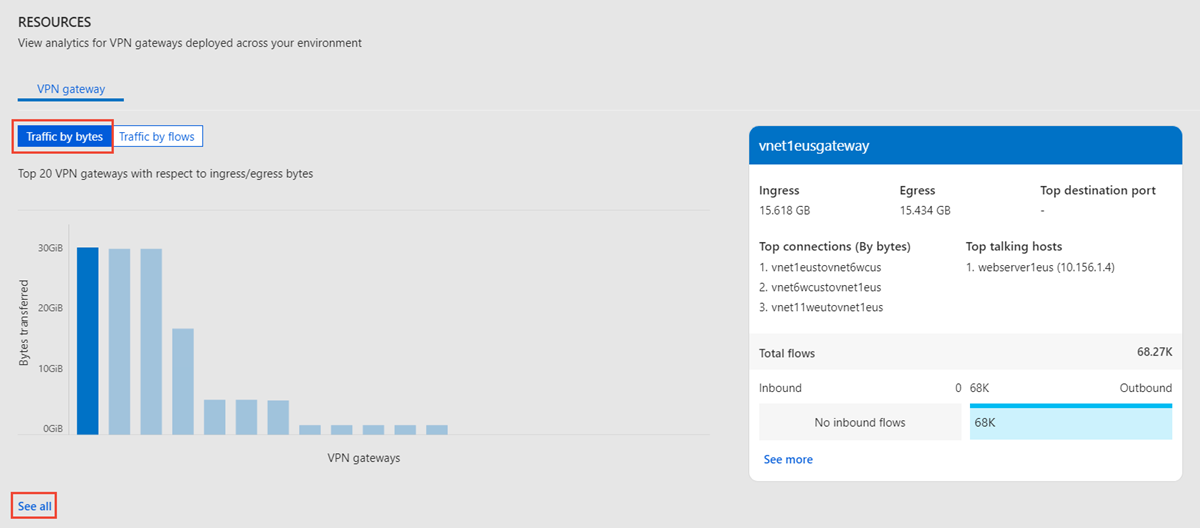

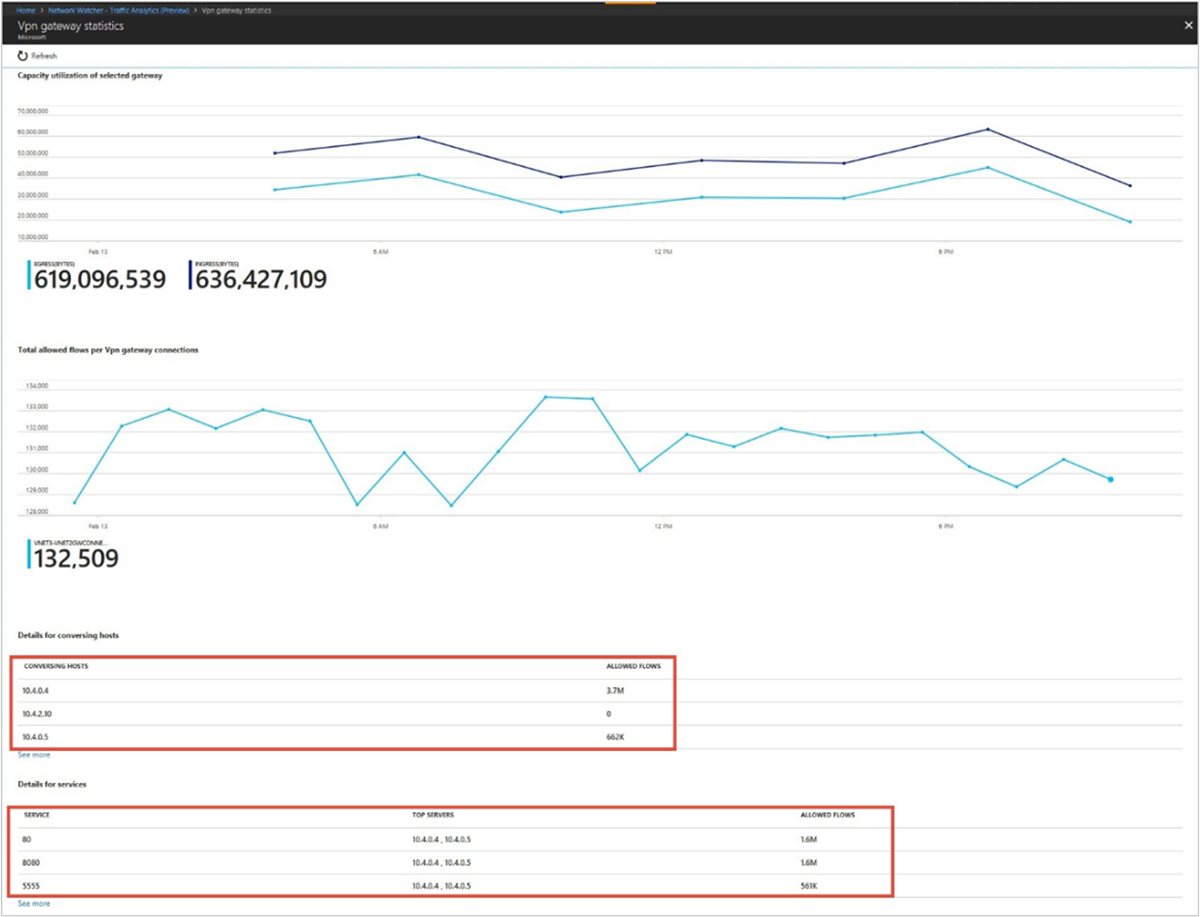

Trends in capaciteitsgebruik van een VPN-gateway in uw omgeving.

- Elke VPN-SKU staat een bepaalde hoeveelheid bandbreedte toe. Worden de VPN-gateways onderbenut?

- Bereiken uw gateways capaciteit? Moet u upgraden naar de volgende hogere SKU?

Welke zijn de meest conversing hosts, via welke VPN-gateway, via welke poort?

In de volgende afbeelding ziet u tijdtrending voor het capaciteitsgebruik van een Azure VPN Gateway en de stroomgerelateerde details (zoals toegestane stromen en poorten):

Verkeersdistributie visualiseren op geografie

Zoeken

Verkeersdistributie per datacenter, zoals de belangrijkste bronnen van verkeer naar een datacenter, de belangrijkste frauduleuze netwerken die met het datacenter worden verbonden en de belangrijkste converserende toepassingsprotocollen.

Als u meer belasting van een datacenter ziet, kunt u een efficiënte verkeersdistributie plannen.

Als malafide netwerken in het datacenter worden gebruikt, kunt u regels voor netwerkbeveiligingsgroepen instellen om ze te blokkeren.

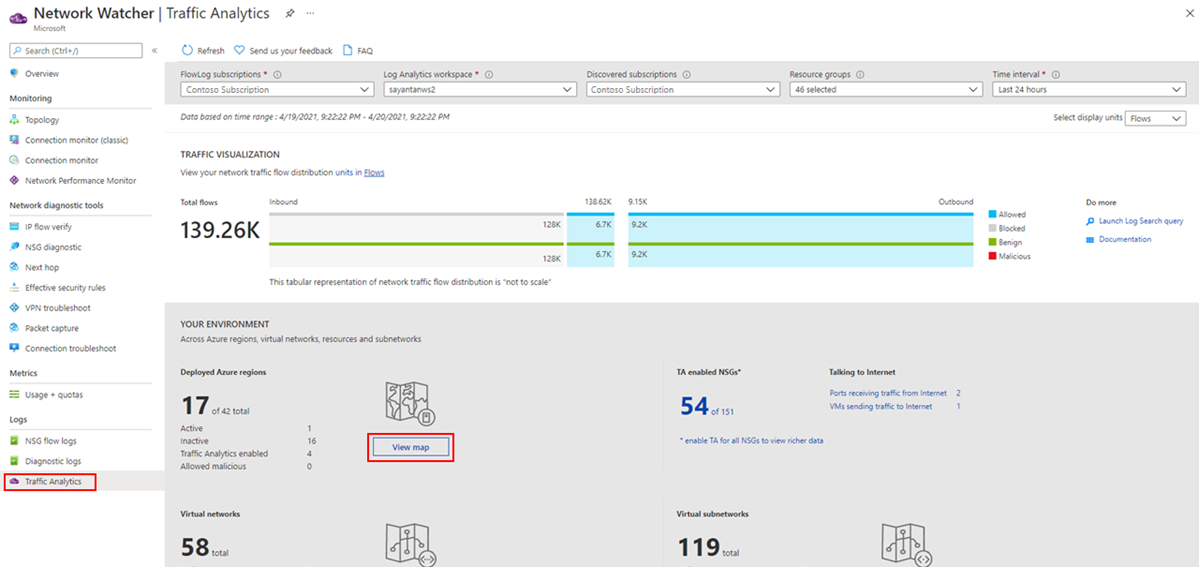

Selecteer Kaart weergeven onder Uw omgeving, zoals wordt weergegeven in de volgende afbeelding:

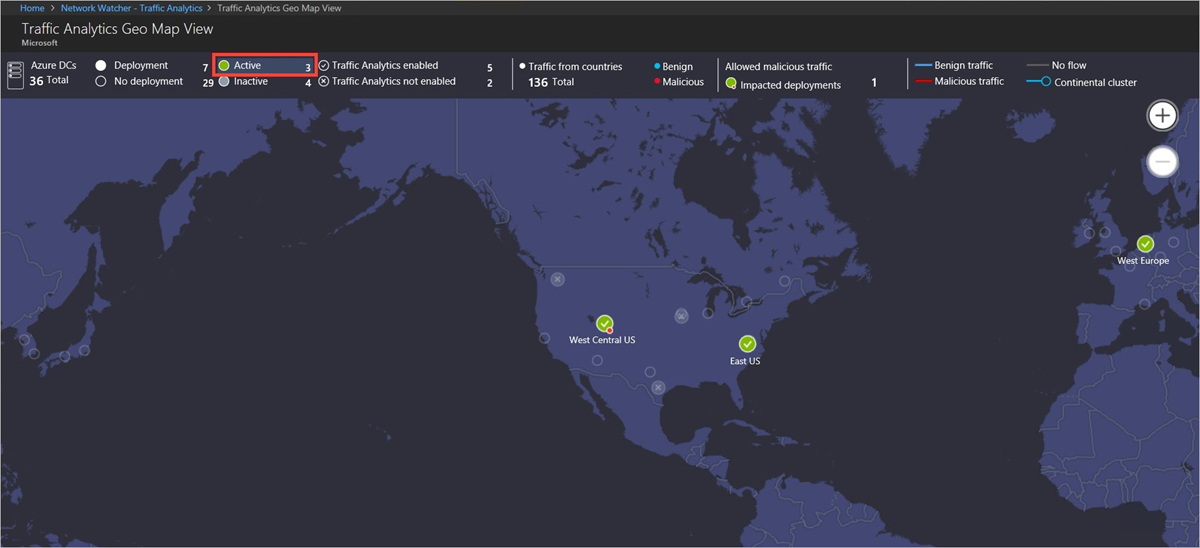

De geo-kaart toont het bovenste lint voor het selecteren van parameters zoals datacenters (Geïmplementeerd/Geen implementatie/Actief/Inactief/Traffic Analytics ingeschakeld/Traffic Analytics Niet ingeschakeld) en landen/regio's die goedaardig/schadelijk verkeer bijdragen aan de actieve implementatie:

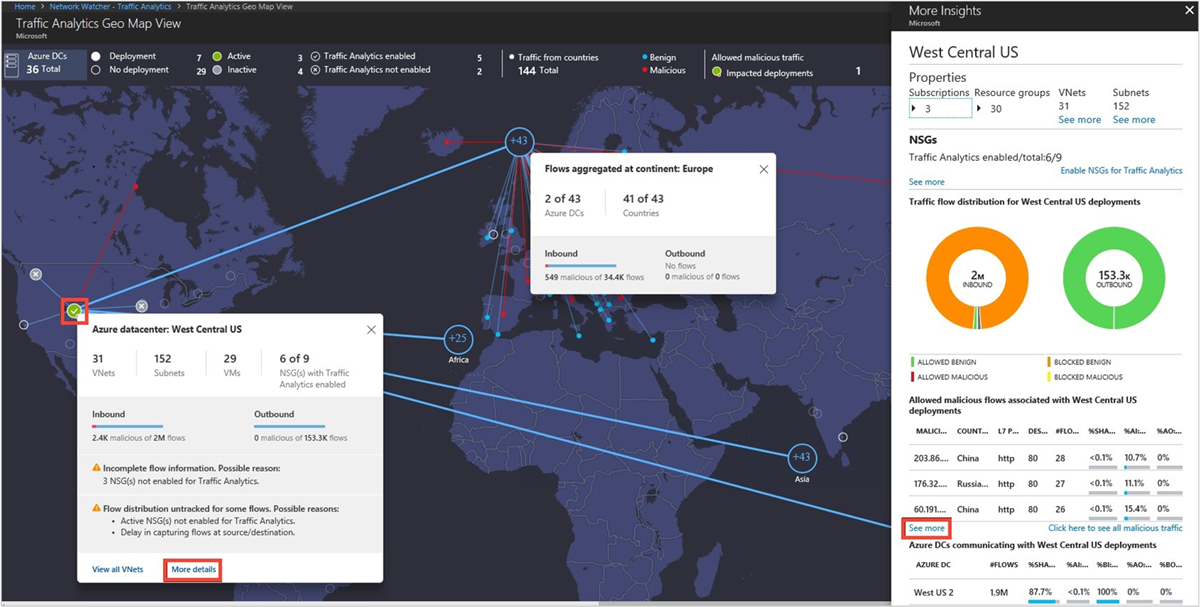

De geo-kaart toont de verkeersdistributie naar een datacenter van landen/regio's en continenten die er in blauw (goedaardig verkeer) en rode (schadelijk verkeer) gekleurde lijnen mee communiceren:

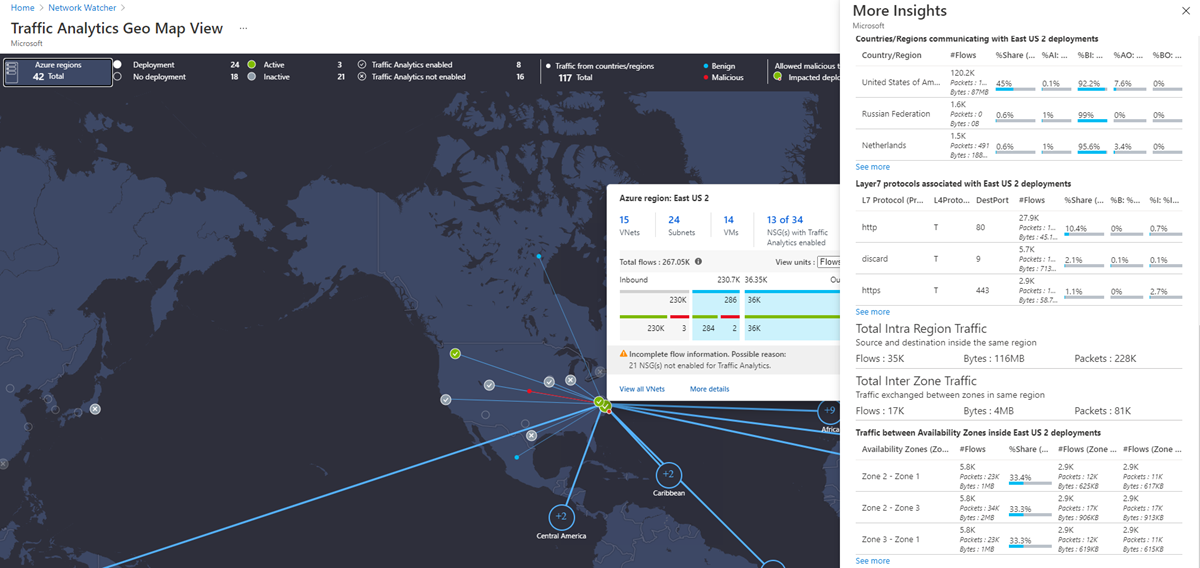

Op de blade Meer inzicht van een Azure-regio ziet u ook het totale verkeer dat binnen die regio resteert (dat wil gezegd, bron en bestemming in dezelfde regio). Het biedt verder inzicht in verkeer dat wordt uitgewisseld tussen beschikbaarheidszones van een datacenter.

Verkeersdistributie visualiseren door virtuele netwerken

Zoeken

Verkeersdistributie per virtueel netwerk, topologie, belangrijkste bronnen van verkeer naar het virtuele netwerk, de belangrijkste rogue netwerken die met het virtuele netwerk zijn verbonden, en de belangrijkste converserende toepassingsprotocollen.

Weten welk virtueel netwerk verbinding maakt met welk virtueel netwerk. Als het gesprek niet wordt verwacht, kan dit worden gecorrigeerd.

Als rogue netwerken met een virtueel netwerk worden verbonden, kunt u regels voor netwerkbeveiligingsgroepen corrigeren om de rogue netwerken te blokkeren.

Selecteer VNets weergeven onder Uw omgeving, zoals wordt weergegeven in de volgende afbeelding:

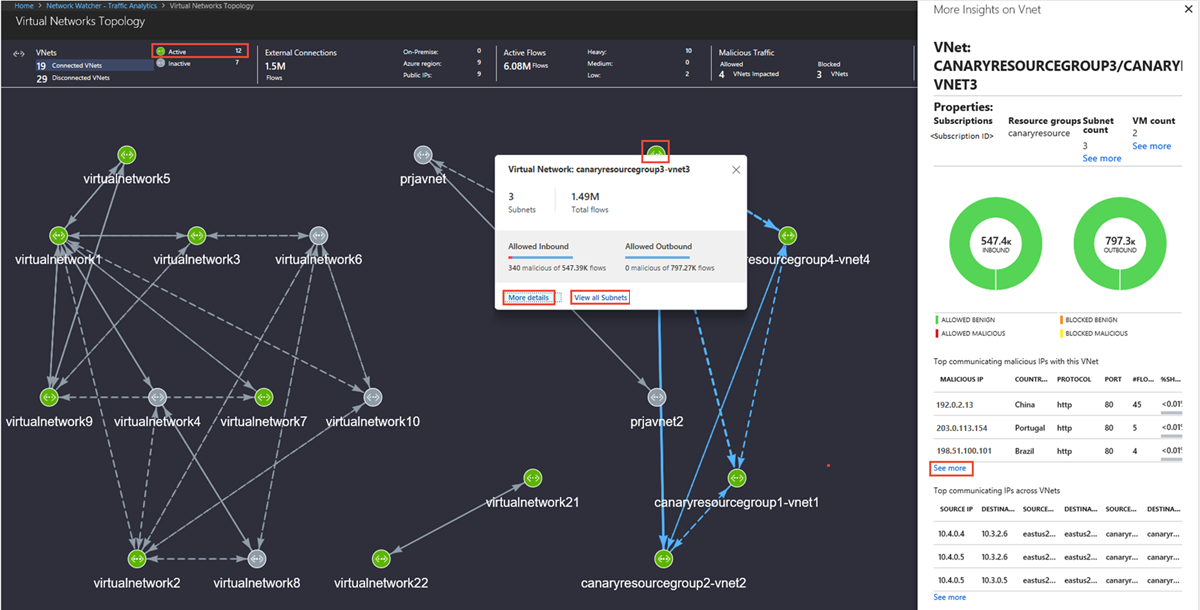

De topologie van het virtuele netwerk toont het bovenste lint voor het selecteren van parameters, zoals een virtueel netwerk (inter-virtuele netwerkverbindingen/actief/inactief), externe verbindingen, actieve stromen en schadelijke stromen van het virtuele netwerk.

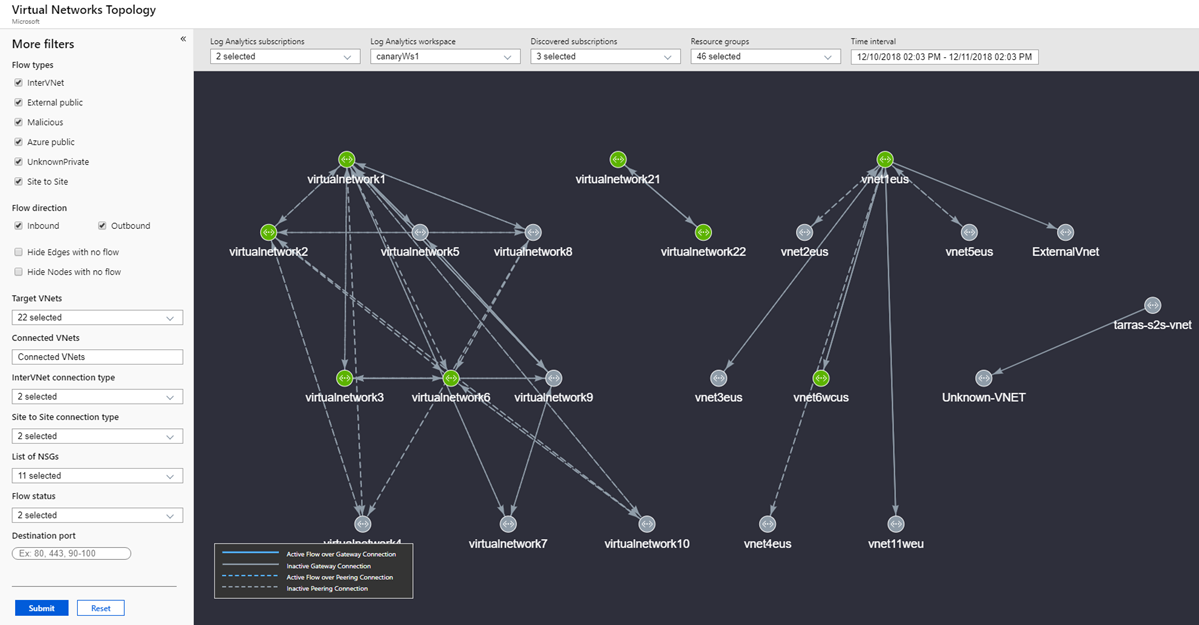

U kunt de topologie van het virtuele netwerk filteren op basis van abonnementen, werkruimten, resourcegroepen en tijdsinterval. Extra filters waarmee u inzicht krijgt in de stroom zijn: Stroomtype (InterVNet, IntraVNET, enzovoort), Stroomrichting (inkomend, uitgaand), Stroomstatus (Toegestaan, Geblokkeerd), VNET's (Doel en Verbonden), Verbindingstype (Peering of Gateway - P2S en S2S) en NSG. Gebruik deze filters om u te richten op VNets die u in detail wilt onderzoeken.

U kunt in- en uitzoomen tijdens het weergeven van de Topologie van virtuele netwerken met behulp van het muiswiel. Klik met de linkermuisknop en beweeg de muis om de topologie in de gewenste richting te slepen. U kunt ook sneltoetsen gebruiken om deze acties te bereiken: A (om naar links te slepen), D (om naar rechts te slepen), W (om omhoog te slepen), S (om omlaag te slepen), + (inzoomen), - (uitzoomen), R (om opnieuw in te zoomen).

De topologie van het virtuele netwerk toont de verkeersdistributie naar een virtueel netwerk naar stromen (toegestaan/geblokkeerd/binnenkomend/uitgaand/goedaardig/schadelijk), toepassingsprotocol en netwerkbeveiligingsgroepen, bijvoorbeeld:

Zoeken

Distributie van verkeer per subnet, topologie, belangrijkste bronnen van verkeer naar het subnet, top rogue netwerken die verbinding maken met het subnet en topconverserende toepassingsprotocollen.

- Weten welk subnet met welk subnet verbinding maakt. Als u onverwachte gesprekken ziet, kunt u uw configuratie corrigeren.

- Als rogue netwerken met een subnet worden verbonden, kunt u dit corrigeren door NSG-regels te configureren om de rogue netwerken te blokkeren.

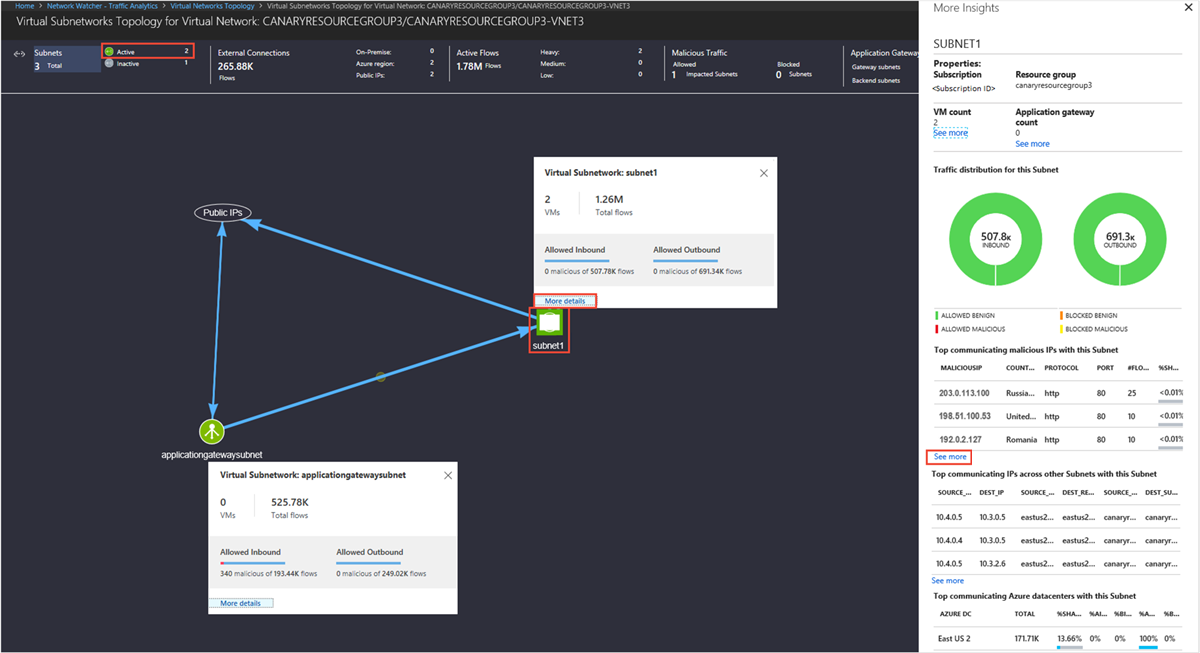

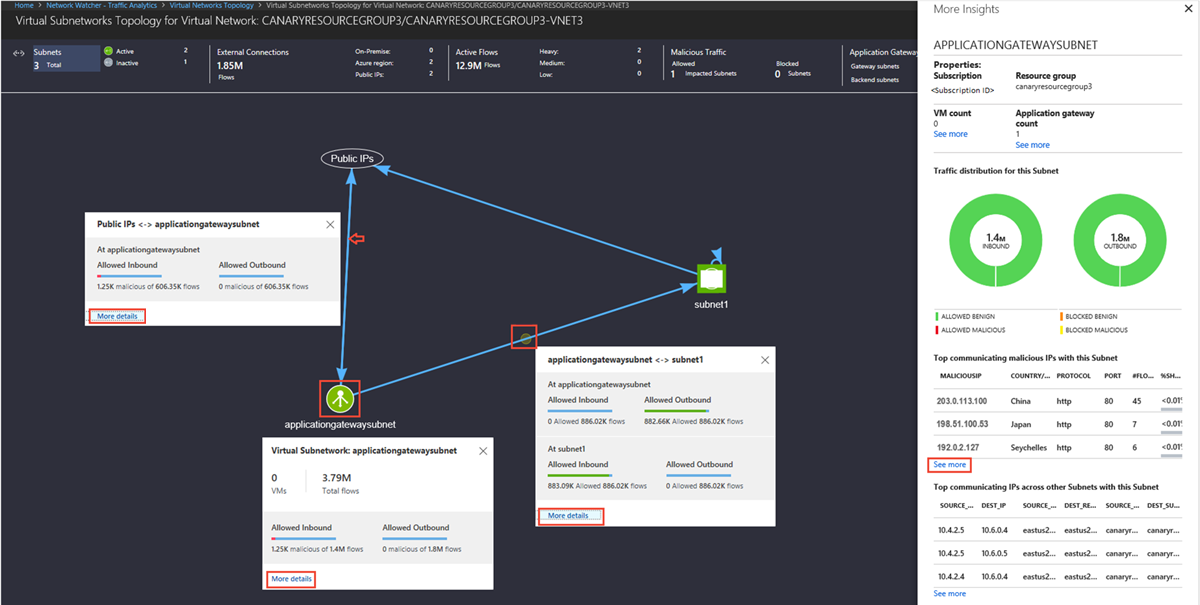

De subnettentopologie toont het bovenste lint voor het selecteren van parameters zoals actief/inactief subnet, externe verbindingen, actieve stromen en schadelijke stromen van het subnet.

U kunt in- en uitzoomen tijdens het weergeven van de Topologie van virtuele netwerken met behulp van het muiswiel. Klik met de linkermuisknop en beweeg de muis om de topologie in de gewenste richting te slepen. U kunt ook sneltoetsen gebruiken om deze acties te bereiken: A (om naar links te slepen), D (om naar rechts te slepen), W (om omhoog te slepen), S (om omlaag te slepen), + (inzoomen), - (uitzoomen), R (om opnieuw in te zoomen).

De subnettopologie toont de verkeersdistributie naar een virtueel netwerk met betrekking tot stromen (toegestaan/geblokkeerd/binnenkomend/uitgaand/goedaardig/schadelijk), toepassingsprotocol en NSG's, bijvoorbeeld:

Zoeken

Verkeersdistributie per Application Gateway & Load Balancer, topologie, belangrijkste bronnen van verkeer, topbronnen van verkeer, de belangrijkste rogue netwerken die verbinding maken met de Application Gateway & Load Balancer en de belangrijkste conversing-toepassingsprotocollen.

Weten welk subnet verbinding maakt met welke Toepassingsgateway of Load Balancer. Als u onverwachte gesprekken ziet, kunt u uw configuratie corrigeren.

Als rogue-netwerken met een Application Gateway of Load Balancer verbinding maken, kunt u deze corrigeren door NSG-regels te configureren om de rogue netwerken te blokkeren.

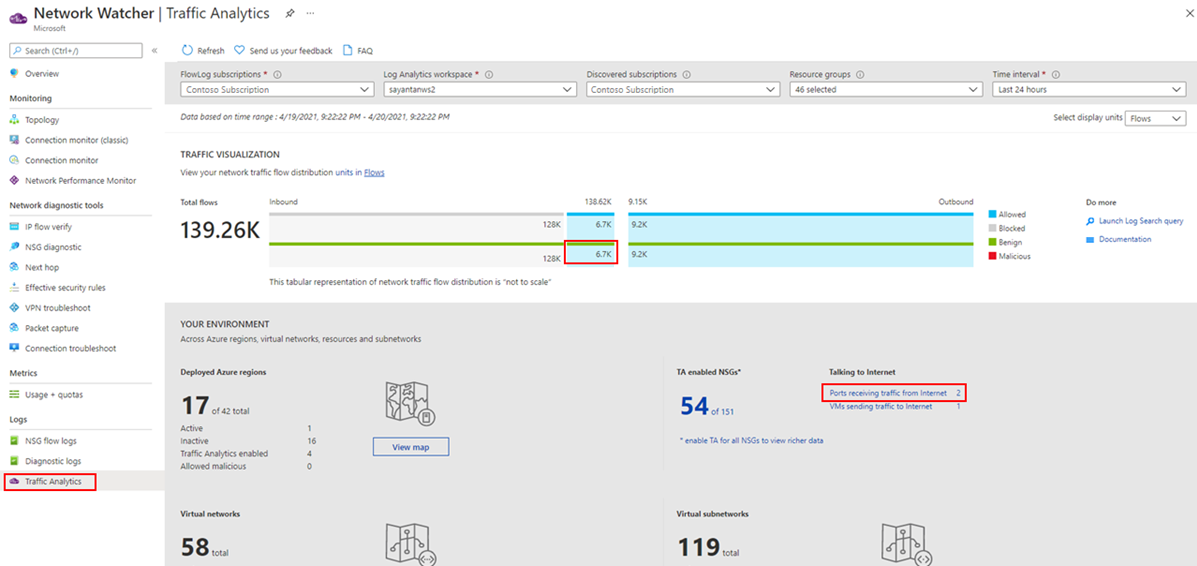

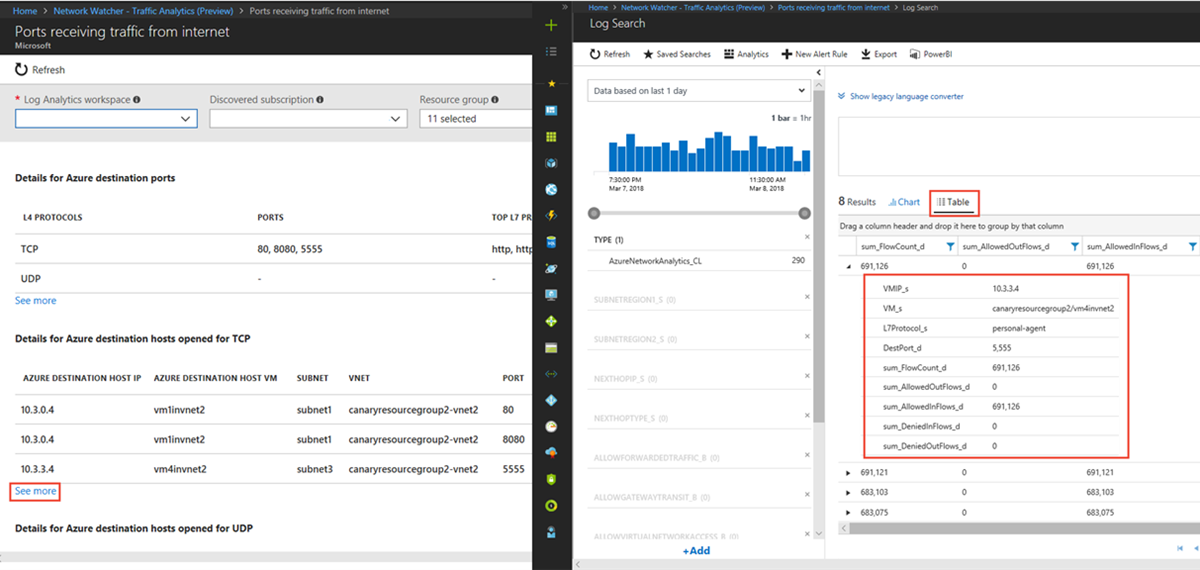

Poorten en virtuele machines weergeven die verkeer van internet ontvangen

Zoeken

- Welke open poorten worden via internet aan elkaar verbonden?

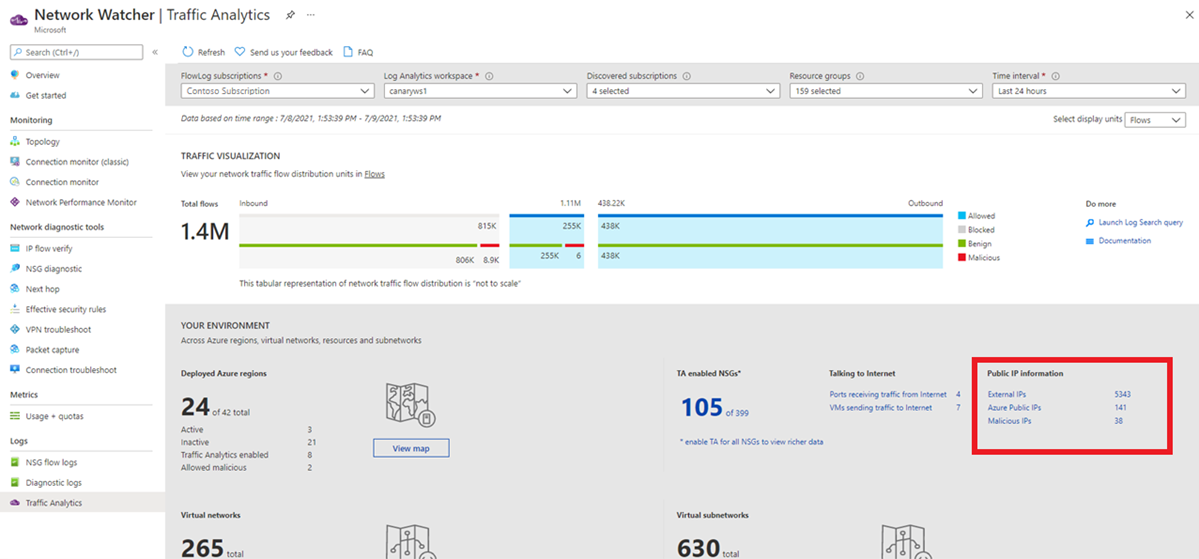

Informatie weergeven over openbare IP-adressen die communiceren met uw implementatie

Zoeken

- Welke openbare IP-adressen communiceren met mijn netwerk? Wat zijn de WHOIS-gegevens en geografische locatie van alle openbare IP-adressen?

- Welke schadelijke IP-adressen verzenden verkeer naar mijn implementaties? Wat is het bedreigingstype en de beschrijving van bedreigingen voor schadelijke IP-adressen?

De sectie Openbare IP-informatie geeft een overzicht van alle typen openbare IP-adressen die aanwezig zijn in uw netwerkverkeer. Selecteer het openbare IP-type dat van belang is om details weer te geven. Selecteer op het dashboard traffic analytics een IP-adres om de gegevens ervan weer te geven. Zie het schema voor openbare IP-details voor meer informatie over de weergegeven gegevensvelden.

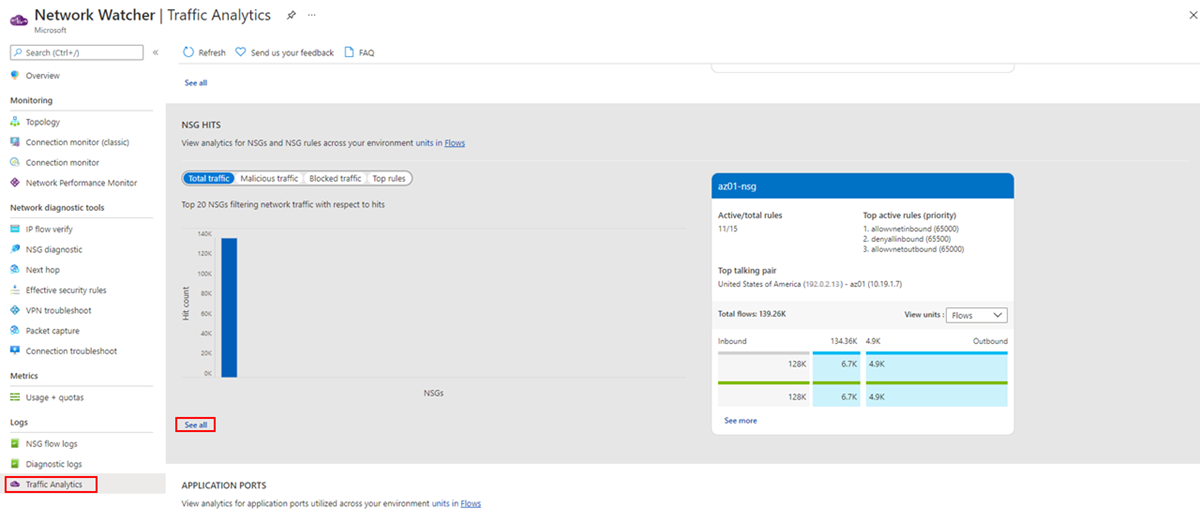

De trends in netwerkbeveiligingsgroep (NSG)/NSG-regels visualiseren

Zoeken

Welke NSG/NSG-regels hebben de meeste treffers in een vergelijkend diagram met de verdeling van stromen?

Wat zijn de belangrijkste bron- en doelgespreksparen per NSG/NSG-regels?

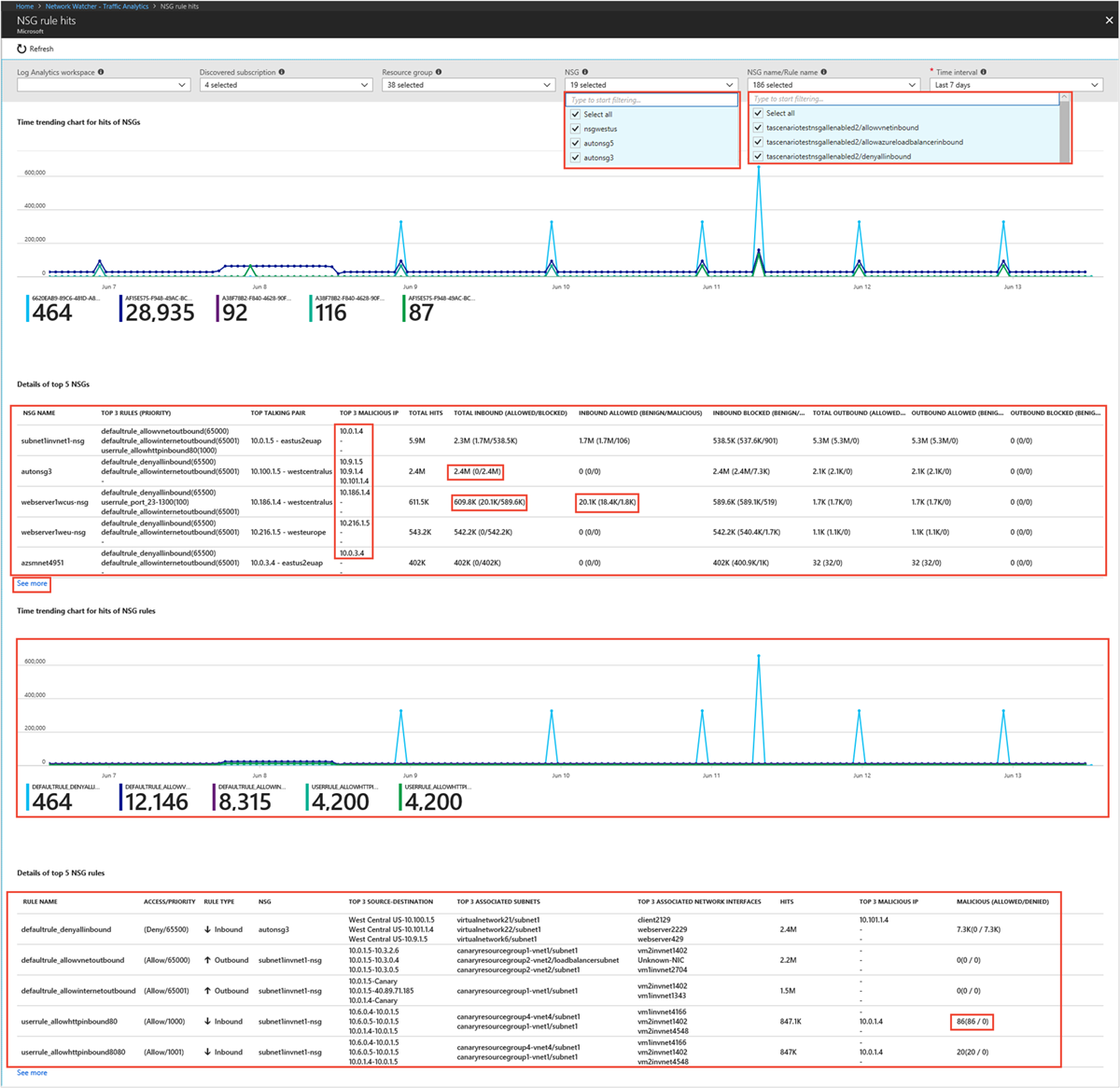

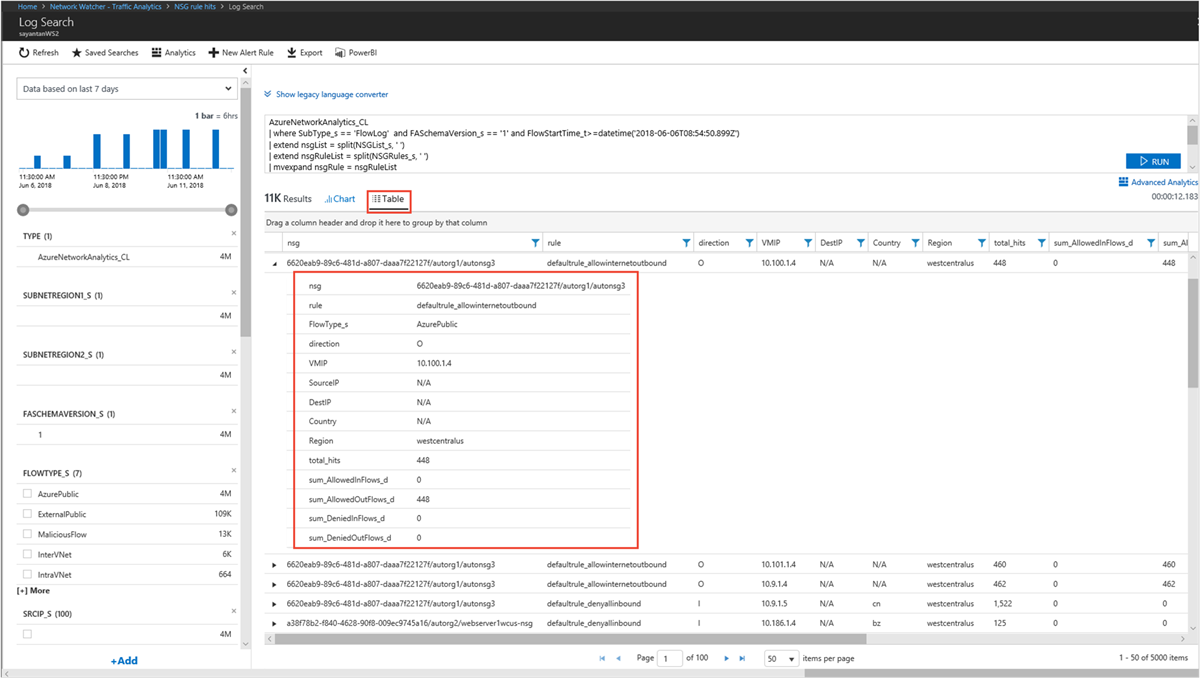

In de volgende afbeeldingen ziet u de tijdtrends voor treffers van NSG-regels en details van de bronbestemmingsstroom voor een netwerkbeveiligingsgroep:

Snel detecteren welke NSG's en NSG-regels schadelijke stromen doorlopen en welke de belangrijkste schadelijke IP-adressen zijn die toegang hebben tot uw cloudomgeving

Bepalen welke NSG/NSG-regels aanzienlijke netwerkverkeer toestaan/blokkeren

Topfilters selecteren voor gedetailleerde inspectie van een NSG- of NSG-regels