Azure Device Update voor IoT Hub-netwerkbeveiliging

In dit artikel wordt beschreven hoe Azure Device Update voor IoT Hub gebruikmaakt van de volgende netwerkbeveiligingsfuncties voor het beheren van updates:

- Servicetags in netwerkbeveiligingsgroepen en Azure Firewall

- Privé-eindpunten in Azure Virtual Network

Belangrijk

Device Update biedt geen ondersteuning voor het uitschakelen van openbare netwerktoegang in de gekoppelde IoT-hub.

Servicetags

Een servicetag vertegenwoordigt een groep IP-adresvoorvoegsels van een specifieke Azure-service. Microsoft beheert de adresvoorvoegsels die worden omvat door de servicetag en werkt de servicetag automatisch bij naarmate de adressen veranderen, waardoor de complexiteit van frequente updates voor netwerkbeveiligingsregels wordt geminimaliseerd. Zie het overzicht van servicetags voor meer informatie over servicetags.

U kunt servicetags gebruiken om netwerktoegangsbeheer voor netwerkbeveiligingsgroepen of Azure Firewall te definiëren. Gebruik servicetags in plaats van specifieke IP-adressen wanneer je beveiligingsregels maakt. Door de naam van de servicetag op te geven, bijvoorbeeld in AzureDeviceUpdatehet juiste source of destination veld van een regel, kunt u het verkeer voor de bijbehorende service toestaan of weigeren.

| Servicetag | Doel | Binnenkomend of uitgaand? | Kan het regionaal zijn? | Kan dit worden gebruikt met Azure Firewall? |

|---|---|---|---|---|

| AzureDeviceUpdate | Azure Device Update voor IoT Hub | Beide | Nee | Ja |

Regionale IP-bereiken

Omdat IP-regels van Azure IoT Hub geen ondersteuning bieden voor servicetags, moet u in plaats daarvan IP-voorvoegsels voor servicetags gebruiken AzureDeviceUpdate . De tag is globaal, dus de volgende tabel biedt regionale IP-bereiken voor het gemak.

De volgende IP-voorvoegsels worden waarschijnlijk niet gewijzigd, maar u moet de lijst maandelijks bekijken. Locatie betekent de locatie van de Resources voor Apparaatupdate.

| Locatie | IP-bereiken |

|---|---|

| Australië - oost | 20.211.71.192/26, 20.53.47.16/28, 20.70.223.192/26, 104.46.179.224/28, 20.92.5.128/25, 20.92.5.128/26 |

| VS - oost | 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28, 20.59.77.64/26, 20.59.81.64/26, 20.66.3.208/28 |

| VS - oost 2 | 20.119.155.192/26, 20.62.59.16/28, 20.98.195.192/26, 20.40.229.32/28, 20.98.148.192/26, 20.98.148.64/26 |

| VS - oost 2 EUAP | 20.47.236.192/26, 20.47.237.128/26, 20.51.20.64/28, 20.228.1.0/26, 20.45.241.192/26, 20.46.11.192/28 |

| Europa - noord | 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26, 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26 |

| VS - zuid-centraal | 20.65.133.64/28, 20.97.35.64/26, 20.97.39.192/26, 20.125.162.0/26, 20.49.119.192/28, 20.51.7.64/26 |

| Azië - zuidoost | 20.195.65.112/28, 20.195.87.128/26, 20.212.79.64/26, 20.195.72.112/28, 20.205.49.128/26, 20.205.67.192/26 |

| Zweden - centraal | 20.91.144.0/26, 51.12.46.112/28, 51.12.74.192/26, 20.91.11.64/26, 20.91.9.192/26, 51.12.198.96/28 |

| Verenigd Koninkrijk Zuid | 20.117.192.0/26, 20.117.193.64/26, 51.143.212.48/28, 20.58.67.0/28, 20.90.38.128/26, 20.90.38.64/26 |

| Europa -west | 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26, 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26 |

| VS - west 2 | 20.125.0.128/26, 20.125.4.0/25, 20.51.12.64/26, 20.83.222.128/26, 20.69.0.112/28, 20.69.4.128/26, 20.69.4.64/26, 20.69.8.192/26 |

| US - west 3 | 20.118.138.192/26, 20.118.141.64/26, 20.150.244.16/28, 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28 |

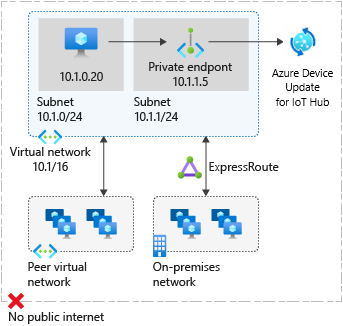

Privé-eindpunten

Een privé-eindpunt is een speciale netwerkinterface voor een Azure-service in uw virtuele netwerk. Met een privé-eindpunt kunt u verkeer van uw virtuele netwerk naar uw Device Update-accounts beveiligen via een privékoppeling, zonder via het openbare internet te gaan.

Een privé-eindpunt voor uw Device Update-account biedt beveiligde connectiviteit tussen clients in uw virtuele netwerk en uw Device Update-account. Aan het privé-eindpunt wordt een IP-adres toegewezen uit het IP-adresbereik van uw virtuele netwerk. De verbinding tussen het privé-eindpunt en Device Update-services maakt gebruik van een beveiligde privékoppeling.

U kunt privé-eindpunten voor uw Device Update-resources gebruiken om het volgende te doen:

- Veilig toegang krijgen tot uw Device Update-account vanuit een virtueel netwerk via het Microsoft backbone-netwerk in plaats van het openbare internet.

- Maak veilig verbinding vanuit on-premises netwerken die verbinding maken met het virtuele netwerk met behulp van vpn (virtual private network) of Azure ExpressRoute met persoonlijke peering.

Als u een privé-eindpunt maakt voor een Device Update-account in uw virtuele netwerk, wordt een toestemmingsaanvraag voor goedkeuring naar de resource-eigenaar verzonden. Als de gebruiker die het privé-eindpunt wil maken, ook eigenaar is van het account, wordt deze toestemmingsaanvraag automatisch goedgekeurd. Anders heeft de verbinding de status In behandeling totdat deze is goedgekeurd.

Toepassingen in het virtuele netwerk kunnen naadloos verbinding maken met de Device Update-service via het privé-eindpunt, met behulp van hun gebruikelijke hostnaam- en autorisatiemechanismen. Accounteigenaren kunnen toestemmingsaanvragen en privé-eindpunten beheren in Azure Portal op het tabblad Privétoegang op de pagina Netwerken voor de resource.

Verbinding maken met privé-eindpunten

Clients in een virtueel netwerk dat gebruikmaakt van het privé-eindpunt, moeten dezelfde hostnaam en autorisatiemechanismen van het account gebruiken als clients die verbinding maken met het openbare eindpunt. Dns-omzetting (Domain Name System) routeert automatisch verbindingen van het virtuele netwerk naar het account via een privékoppeling.

Device Update maakt standaard een privé-DNS-zone die is gekoppeld aan het virtuele netwerk met de benodigde update voor de privé-eindpunten. Als u uw eigen DNS-server gebruikt, moet u mogelijk wijzigingen aanbrengen in uw DNS-configuratie.

DNS-wijzigingen voor privé-eindpunten

Wanneer u een privé-eindpunt maakt, wordt de DNS CNAME-record voor de resource bijgewerkt naar een alias in een subdomein met het voorvoegsel privatelink. Standaard wordt een privé-DNS-zone gemaakt die overeenkomt met het subdomein van de privékoppeling.

Wanneer de eindpunt-URL van het account met het privé-eindpunt wordt geopend van buiten het virtuele netwerk, wordt deze omgezet in het openbare eindpunt van de service. De volgende DNS-bronrecords voor het account contoso, wanneer deze worden geopend buiten het virtuele netwerk dat als host fungeert voor het privé-eindpunt, worden omgezet in de volgende waarden:

| Resourcerecord | Type | Opgeloste waarde |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | Azure Traffic Manager-profiel |

Wanneer de URL van het accounteindpunt wordt geopend vanuit het virtuele netwerk dat als host fungeert voor het privé-eindpunt, wordt de URL van het accounteindpunt omgezet in het IP-adres van het privé-eindpunt. De DNS-bronrecords voor het account contoso, wanneer deze zijn omgezet vanuit het virtuele netwerk dat als host fungeert voor het privé-eindpunt, zijn als volgt:

| Resourcerecord | Type | Opgeloste waarde |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

Met deze methode hebt u toegang tot het account voor clients in het virtuele netwerk dat als host fungeert voor het privé-eindpunt en clients buiten het virtuele netwerk.

Als u een aangepaste DNS-server in uw netwerk gebruikt, kunnen clients de FQDN (Fully Qualified Domain Name) voor het eindpunt van het apparaatupdateaccount omzetten in het IP-adres van het privé-eindpunt. Configureer uw DNS-server om uw privékoppelingssubdomein te delegeren naar de privé-DNS-zone voor het virtuele netwerk of configureer de A-records voor accountName.api.privatelink.adu.microsoft.com met het IP-adres van het privé-eindpunt. De aanbevolen DNS-zonenaam is privatelink.adu.microsoft.com.

Privé-eindpunten en Apparaatupdatebeheer

Deze sectie is alleen van toepassing op Device Update-accounts waarvoor openbare netwerktoegang is uitgeschakeld en verbindingen met privé-eindpunten die handmatig zijn goedgekeurd. In de volgende tabel worden de verschillende statussen van de privé-eindpuntverbindingen en de effecten op het beheer van apparaatupdates beschreven, zoals importeren, groeperen en implementeren.

| Verbindingsstatus | Kan apparaatupdates beheren |

|---|---|

| Goedgekeurd | Ja |

| Afgewezen | Nee |

| In behandeling | Nee |

| Niet verbonden | Nee |

Om het updatebeheer te laten slagen, moet de verbindingsstatus van het privé-eindpunt zijn goedgekeurd. Als een verbinding wordt geweigerd, kan deze niet worden goedgekeurd met behulp van Azure Portal. U moet de verbinding verwijderen en een nieuwe maken.