Defender for IoT implementeren voor OT-bewaking

In dit artikel worden de stappen op hoog niveau beschreven die nodig zijn voor het implementeren van Defender for IoT voor OT-bewaking. Meer informatie over elke implementatiestap in de onderstaande secties, inclusief relevante kruisverwijzingen voor meer informatie.

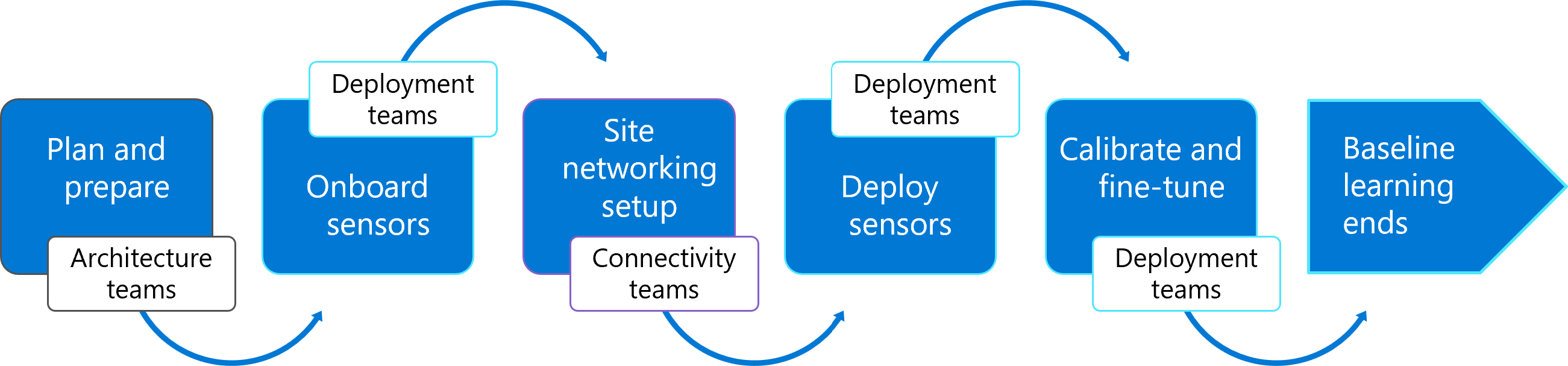

In de volgende afbeelding ziet u de fasen in een end-to-end OT-bewakingstraject, samen met het team dat verantwoordelijk is voor elke fase.

Hoewel teams en functietitels verschillen tussen verschillende organisaties, vereisen alle Defender for IoT-implementaties communicatie tussen de personen die verantwoordelijk zijn voor de verschillende gebieden van uw netwerk en infrastructuur.

Tip

Elke stap in het proces kan een andere hoeveelheid tijd in beslag nemen. Het downloaden van een OT-sensoractiveringsbestand kan bijvoorbeeld vijf minuten duren, terwijl het configureren van verkeersbewaking dagen of zelfs weken kan duren, afhankelijk van de processen van uw organisatie.

U wordt aangeraden het proces voor elke stap te starten zonder te wachten tot deze is voltooid voordat u verdergaat met de volgende stap. Zorg ervoor dat u doorgaat met het opvolgen van alle stappen die nog worden uitgevoerd om ervoor te zorgen dat deze zijn voltooid.

Vereisten

Voordat u begint met het plannen van uw OT-bewakingsimplementatie, moet u ervoor zorgen dat u een Azure-abonnement en een OT-plan hebt voor onboarding van Defender for IoT.

Zie Een proefversie van Microsoft Defender for IoT starten voor meer informatie.

Plannen en voorbereiden

In de volgende afbeelding ziet u de stappen die zijn opgenomen in de plannings- en voorbereidingsfase. Plannings- en voorbereidingsstappen worden afgehandeld door uw architectuurteams.

Uw OT-bewakingssysteem plannen

Basisdetails van uw bewakingssysteem plannen, zoals:

Sites en zones: Bepaal hoe u het netwerk segmenteer dat u wilt bewaken met behulp van sites en zones die locaties over de hele wereld kunnen vertegenwoordigen.

Sensorbeheer: Beslis of u gebruikmaakt van met de cloud verbonden of met lucht verbonden, lokaal beheerde OT-sensoren of een hybride systeem van beide. Als u met de cloud verbonden sensoren gebruikt, selecteert u een verbindingsmethode, zoals rechtstreeks verbinding maken of via een proxy.

Gebruikers en rollen: Lijst met de typen gebruikers die u nodig hebt voor elke sensor en de rollen die ze nodig hebben voor elke activiteit.

Zie Uw OT-bewakingssysteem plannen met Defender for IoT voor meer informatie.

Voorbereiden op een implementatie van een OT-site

Definieer aanvullende details voor elke site die in uw systeem is gepland, waaronder:

Een netwerkdiagram. Identificeer alle apparaten die u wilt bewaken en maak een goed gedefinieerde lijst met subnetten. Nadat u uw sensoren hebt geïmplementeerd, gebruikt u deze lijst om te controleren of alle subnetten die u wilt bewaken, worden gedekt door Defender for IoT.

Een lijst met sensoren: gebruik de lijst met verkeer, subnetten en apparaten die u wilt bewaken om een lijst te maken met de OT-sensoren die u nodig hebt en waar ze in uw netwerk worden geplaatst.

Methoden voor verkeerspiegeling: kies een methode voor verkeerspiegeling voor elke OT-sensor, zoals een SPAN-poort of TAP.

Apparaten: Bereid een implementatiewerkstation voor en alle hardware- of VM-apparaten die u gaat gebruiken voor elk van de OT-sensoren die u hebt gepland. Als u vooraf geconfigureerde apparaten gebruikt, moet u deze bestellen.

Zie Een OT-site-implementatie voorbereiden voor meer informatie.

Sensoren onboarden in Azure

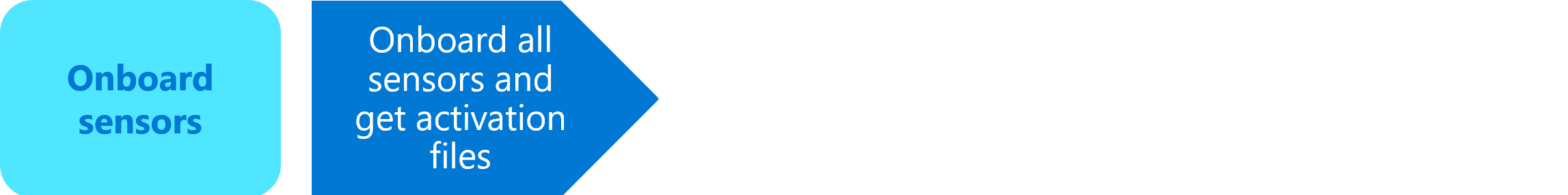

In de volgende afbeelding ziet u de stap die is opgenomen in de fase onboardsensoren. Sensoren worden door uw implementatieteams onboarding naar Azure uitgevoerd.

OT-sensoren onboarden in Azure Portal

Onboarding van zoveel OT-sensoren naar Defender for IoT als u hebt gepland. Zorg ervoor dat u de activeringsbestanden voor elke OT-sensor downloadt en opslaat op een locatie die toegankelijk is vanaf uw sensormachines.

Zie OT-sensoren onboarden voor Defender for IoT voor meer informatie.

Installatie van sitenetwerken

In de volgende afbeelding ziet u de stappen die zijn opgenomen in de sitenetwerkinstallatiezin. Sitenetwerkstappen worden afgehandeld door uw connectiviteitsteams.

Verkeerspiegeling configureren in uw netwerk

Gebruik de plannen die u eerder hebt gemaakt om verkeerspiegeling te configureren op de locaties in uw netwerk waar u OT-sensoren implementeert en verkeer spiegelt naar Defender for IoT.

Een kort overzicht van de informatie die nodig is om de beste locatie voor uw OT-sensor te kiezen en deze in uw netwerk te implementeren, is beschikbaar in het overzicht van verkeersspiegeling.

Zie voor meer informatie:

- Spiegeling configureren met een switch SPAN-poort

- Verkeersspiegeling configureren met een RSPAN-poort (Remote SPAN)

- Actieve of passieve aggregatie configureren (TAP)

- De bewakingsinterfaces van een sensor bijwerken (ERSPAN configureren)

- Verkeersspiegeling configureren met een ESXi vSwitch

- Verkeerspiegeling configureren met een Hyper-V vSwitch

Inrichten voor cloudbeheer

Configureer firewallregels om ervoor te zorgen dat uw OT-sensorapparaten toegang hebben tot Defender for IoT in de Azure-cloud. Als u van plan bent verbinding te maken via een proxy, configureert u deze instellingen pas nadat u de sensor hebt geïnstalleerd.

Sla deze stap over voor elke OT-sensor die is gepland om lucht-gapped te worden en lokaal te worden beheerd op de sensorconsole.

Zie OT-sensoren inrichten voor cloudbeheer voor meer informatie.

Uw OT-sensoren implementeren

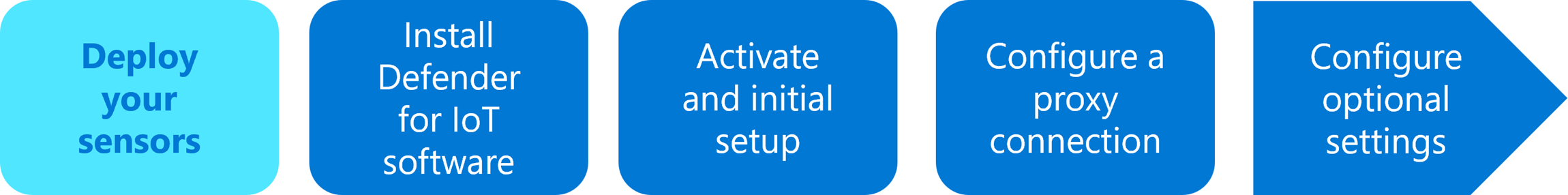

In de volgende afbeelding ziet u de stappen die zijn opgenomen in de implementatiefase van de sensor. OT-sensoren worden geïmplementeerd en geactiveerd door uw implementatieteam.

Uw OT-sensoren installeren

Als u Defender for IoT-software op uw eigen apparaten installeert, downloadt u installatiesoftware vanuit Azure Portal en installeert u deze op uw OT-sensorapparaat.

Nadat u de OT-sensorsoftware hebt geïnstalleerd, voert u verschillende controles uit om de installatie en configuratie te valideren.

Zie voor meer informatie:

Sla deze stappen over als u vooraf geconfigureerde apparaten koopt.

Uw OT-sensoren en de eerste installatie activeren

Gebruik een eerste installatiewizard om netwerkinstellingen te bevestigen, de sensor te activeren en SSH/TLS-certificaten toe te passen.

Zie Uw OT-sensor configureren en activeren voor meer informatie.

Proxyverbindingen configureren

Als u hebt besloten om een proxy te gebruiken om uw sensoren te verbinden met de cloud, stelt u uw proxy in en configureert u instellingen op uw sensor. Zie Proxy-instellingen configureren op een OT-sensor voor meer informatie.

Sla deze stap over in de volgende situaties:

- Voor elke OT-sensor waar u rechtstreeks verbinding maakt met Azure, zonder proxy

- Voor elke sensor die is gepland om lucht-gapped en lokaal te beheren rechtstreeks op de sensorconsole.

Optionele instellingen configureren

U wordt aangeraden een Active Directory-verbinding te configureren voor het beheren van on-premises gebruikers op uw OT-sensor en het instellen van sensorstatusbewaking via SNMP.

Als u deze instellingen niet configureert tijdens de implementatie, kunt u deze later ook retourneren en configureren.

Zie voor meer informatie:

Kalibreren en afstemmen van OT-bewaking

In de volgende afbeelding ziet u de stappen voor het kalibreren en afstemmen van OT-bewaking met uw zojuist geïmplementeerde sensor. Kalibratie- en afstemmingsactiviteiten worden uitgevoerd door uw implementatieteam.

CONTROLE OVER OT-bewaking op uw sensor

Standaard detecteert uw OT-sensor mogelijk niet de exacte netwerken die u wilt bewaken of identificeert deze op precies de manier waarop u ze wilt weergeven. Gebruik de lijsten die u eerder hebt gemaakt om de subnetten te verifiëren en handmatig te configureren, poort- en VLAN-namen aan te passen en DHCP-adresbereiken zo nodig te configureren.

Zie Het OT-verkeer beheren dat wordt bewaakt door Microsoft Defender for IoT voor meer informatie.

De gedetecteerde apparaatinventaris controleren en bijwerken

Nadat uw apparaten volledig zijn gedetecteerd, controleert u de apparaatinventaris en wijzigt u indien nodig de apparaatdetails. U kunt bijvoorbeeld dubbele apparaatvermeldingen identificeren die kunnen worden samengevoegd, apparaattypen of andere eigenschappen die u wilt wijzigen en meer.

Zie Uw gedetecteerde apparaatinventaris controleren en bijwerken voor meer informatie.

Ot-waarschuwingen leren om een netwerkbasislijn te maken

De waarschuwingen die door uw OT-sensor worden geactiveerd, bevatten mogelijk verschillende waarschuwingen die u regelmatig wilt negeren, of Learn, als geautoriseerd verkeer.

Bekijk alle waarschuwingen in uw systeem als eerste triage. Met deze stap maakt u een basislijn voor netwerkverkeer voor Defender for IoT om verder te werken.

Zie Een geleerde basislijn voor OT-waarschuwingen maken voor meer informatie.

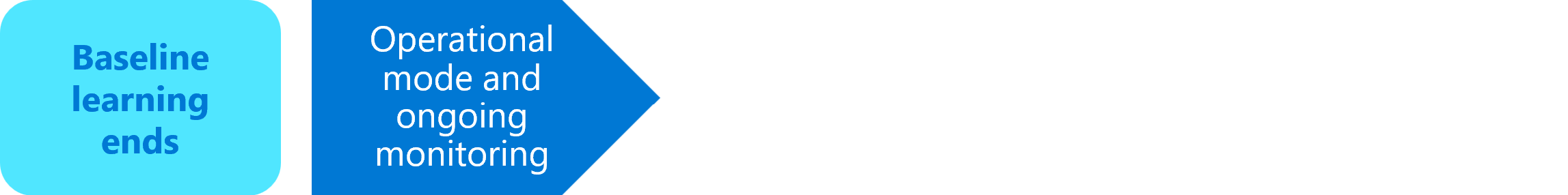

Einde van basislijnleer

Uw OT-sensoren blijven in de leermodus zolang er nieuw verkeer wordt gedetecteerd en u niet-verwerkte waarschuwingen hebt.

Wanneer de basislijn learning eindigt, is het implementatieproces voor OT-bewaking voltooid en gaat u verder in de operationele modus voor doorlopende bewaking. In de operationele modus activeert elke activiteit die verschilt van uw basislijngegevens een waarschuwing.

Tip

Schakel de leermodus handmatig uit wanneer de huidige waarschuwingen in Defender for IoT uw netwerkverkeer nauwkeurig weerspiegelen.

Defender for IoT-gegevens verbinden met uw SIEM

Zodra Defender for IoT is geïmplementeerd, verzendt u beveiligingswaarschuwingen en beheert u OT/IoT-incidenten door Defender for IoT te integreren met uw SIEM-platform (Security Information and Event Management) en bestaande SOC-werkstromen en -hulpprogramma's. Integreer Defender for IoT-waarschuwingen met uw ORGANISATIE SIEM door te integreren met Microsoft Sentinel en gebruik te maken van de kant-en-klare Microsoft Defender voor IoT-oplossing, of door doorstuurregels te maken naar andere SIEM-systemen. Defender for IoT integreert out-of-the-box met Microsoft Sentinel, evenals een breed scala aan SIEM-systemen, zoals Splunk, IBM QRadar, LogRhythm, Fortinet en meer.

Een kort overzicht van de informatie die nodig is om de beste locatie voor uw OT-sensor te kiezen en deze in uw netwerk te implementeren, is beschikbaar in het overzicht van verkeersspiegeling.

Zie voor meer informatie:

- OT-bedreigingsbewaking in enterprise-SOC's

- Zelfstudie: Microsoft Defender for IoT verbinden met Microsoft Sentinel

- On-premises OT-netwerksensoren verbinden met Microsoft Sentinel

- Integraties met Microsoft- en partnerservices

- Stream Defender for IoT-cloudwaarschuwingen naar een partner SIEM

Nadat u Defender for IoT-waarschuwingen hebt geïntegreerd met een SIEM, raden we u aan de volgende stappen uit te voeren om OT-/IoT-waarschuwingen te operationeel te maken en deze volledig te integreren met uw bestaande SOC-werkstromen en -hulpprogramma's:

Identificeer en definieer relevante IoT/OT-beveiligingsrisico's en SOC-incidenten die u wilt bewaken op basis van uw specifieke OT-behoeften en -omgeving.

Maak detectieregels en ernstniveaus in de SIEM. Alleen relevante incidenten worden geactiveerd, waardoor onnodig lawaai wordt verminderd. U definieert bijvoorbeeld PLC-codewijzigingen die worden uitgevoerd vanaf niet-geautoriseerde apparaten, of buiten werkuren, als een incident met hoge ernst vanwege de hoge beeldkwaliteit van deze specifieke waarschuwing.

In Microsoft Sentinel bevat de Microsoft Defender for IoT-oplossing een reeks out-of-the-box-detectieregels, die speciaal zijn gebouwd voor Defender for IoT-gegevens en waarmee u de incidenten kunt verfijnen die in Sentinel zijn gemaakt.

Definieer de juiste werkstroom voor risicobeperking en maak geautomatiseerde onderzoeksplaybooks voor elke use-case. In Microsoft Sentinel bevat de Microsoft Defender for IoT-oplossing out-of-the-box playbooks voor geautomatiseerde reactie op Defender for IoT-waarschuwingen.

Volgende stappen

Nu u de implementatiestappen van het OT-bewakingssysteem begrijpt, bent u klaar om aan de slag te gaan.