Een volume met twee protocollen maken voor Azure NetApp Files

Azure NetApp Files ondersteunt het maken van volumes met NFS (NFSv3 of NFSv4.1), SMB3 of dual protocol (NFSv3 en SMB, of NFSv4.1 en SMB). In dit artikel wordt beschreven hoe u een volume maakt dat gebruikmaakt van een dubbel protocol met ondersteuning voor LDAP-gebruikerstoewijzing.

Zie Een NFS-volume maken om NFS-volumes te maken. Zie Een SMB-volume maken om SMB-volumes te maken.

Voordat u begint

Belangrijk

Als u een aangepaste RBAC-/IAM-rol gebruikt, moet u beschikken over de Microsoft.Network/virtualNetworks/subnets/read machtiging die is geconfigureerd om een volume te maken of bij te werken.

Zie Aangepaste Azure-rollen maken of bijwerken met behulp van Azure Portal voor meer informatie over machtigingen en om de configuratie van machtigingen te bevestigen.

Belangrijk

Windows Server 2025 werkt momenteel niet met het SMB-protocol van Azure NetApp Files.

- U moet al een capaciteitspool hebben gemaakt.

Zie Een capaciteitspool maken. - Er moet een subnet zijn gedelegeerd aan Azure NetApp Files.

Raadpleeg Een subnet delegeren naar Azure NetApp Files.

Overwegingen

Zorg ervoor dat u voldoet aan de vereisten voor Active Directory-verbindingen.

Maak een zone voor reverse lookup op de DNS-server en voeg vervolgens een PTR-record (Pointer) toe van de AD-hostmachine in die zone voor reverse lookup. Anders mislukt het maken van het volume met twee protocollen.

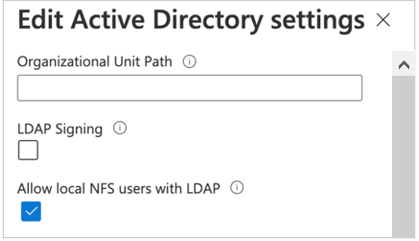

De optie Lokale NFS-gebruikers met LDAP toestaan in Active Directory-verbindingen is van plan af en toe en tijdelijke toegang te bieden tot lokale gebruikers. Wanneer deze optie is ingeschakeld, werken gebruikersverificatie en zoekopdrachten van de LDAP-server niet meer en is het aantal groepslidmaatschappen dat door Azure NetApp Files wordt ondersteund, beperkt tot 16. Daarom moet u deze optie uitgeschakeld houden voor Active Directory-verbindingen, behalve wanneer een lokale gebruiker toegang nodig heeft tot volumes met LDAP. In dat geval moet u deze optie uitschakelen zodra lokale gebruikerstoegang niet meer nodig is voor het volume. Zie Lokale NFS-gebruikers met LDAP toegang geven tot een volume met twee protocollen over het beheren van lokale gebruikerstoegang.

Zorg ervoor dat de NFS-client up-to-date is en de meest recente updates voor het besturingssysteem worden uitgevoerd.

Volumes met twee protocollen ondersteunen zowel Active Directory-domein Services (AD DS) als Microsoft Entra Domain Services.

Volumes met twee protocollen bieden geen ondersteuning voor het gebruik van LDAP via TLS met Microsoft Entra Domain Services. LDAP via TLS wordt ondersteund met Active Directory-domein Services (AD DS). Zie LDAP via TLS-overwegingen.

De NFS-versie die wordt gebruikt door een volume met twee protocollen kan NFSv3 of NFSv4.1 zijn. De volgende overwegingen zijn van toepassing:

Dual-protocol biedt geen ondersteuning voor uitgebreide Windows ACLS-kenmerken

set/getvan NFS-clients.NFS-clients kunnen geen machtigingen wijzigen voor de NTFS-beveiligingsstijl en Windows-clients kunnen geen machtigingen wijzigen voor VOLUMES met twee protocollen in UNIX-stijl.

In de volgende tabel worden de beveiligingsstijlen en de bijbehorende effecten beschreven:

Beveiligingsstijl Clients die machtigingen kunnen wijzigen Machtigingen die clients kunnen gebruiken Resulterende effectieve beveiligingsstijl Clients die toegang hebben tot bestanden UnixNFS NFSv3- of NFSv4.1-modus bits UNIX NFS en Windows NtfsWindows NTFS-ACL's NTFS NFS en Windows De richting waarin de naamtoewijzing plaatsvindt (Windows naar UNIX of UNIX naar Windows) is afhankelijk van welk protocol wordt gebruikt en welke beveiligingsstijl wordt toegepast op een volume. Voor een Windows-client is altijd een Windows-naar-UNIX-naamtoewijzing vereist. Of een gebruiker wordt toegepast om machtigingen te controleren, is afhankelijk van de beveiligingsstijl. Omgekeerd hoeft een NFS-client alleen een UNIX-naar-Windows-naamtoewijzing te gebruiken als de NTFS-beveiligingsstijl wordt gebruikt.

In de volgende tabel worden de naamtoewijzingen en beveiligingsstijlen beschreven:

Protocol Beveiligingsstijl Naamtoewijzingsrichting Toegepaste machtigingen MKB UnixWindows naar UNIX UNIX (modus bits of NFSv4.x ACL's) MKB NtfsWindows naar UNIX NTFS-ACL's (op basis van Windows SID-toegang tot share) NFSv3 UnixGeen UNIX (modus bits of NFSv4.x ACL's)

NFSv4.x ACL's kunnen worden toegepast met behulp van een NFSv4.x-beheerclient en gehonoreerd door NFSv3-clients.NFS NtfsUNIX naar Windows NTFS-ACL's (op basis van toegewezen Windows-gebruikers-SID)

De functie LDAP met uitgebreide groepen ondersteunt het dubbele protocol van zowel [NFSv3 als SMB] en [NFSv4.1 en SMB] met de Unix-beveiligingsstijl. Zie AD DS LDAP configureren met uitgebreide groepen voor toegang tot NFS-volumes voor meer informatie.

Als u grote topologieën hebt en u de Unix-beveiligingsstijl gebruikt met een volume met twee protocollen of LDAP met uitgebreide groepen, moet u de optie LDAP-zoekbereik gebruiken op de pagina Active Directory-verbindingen om fouten met toegang geweigerd te voorkomen op Linux-clients voor Azure NetApp Files. Zie AD DS LDAP configureren met uitgebreide groepen voor toegang tot NFS-volumes voor meer informatie.

U hebt geen basis-CA-certificaat voor de server nodig voor het maken van een volume met twee protocollen. Dit is alleen vereist als LDAP via TLS is ingeschakeld.

Een volume met dubbele protocollen maken

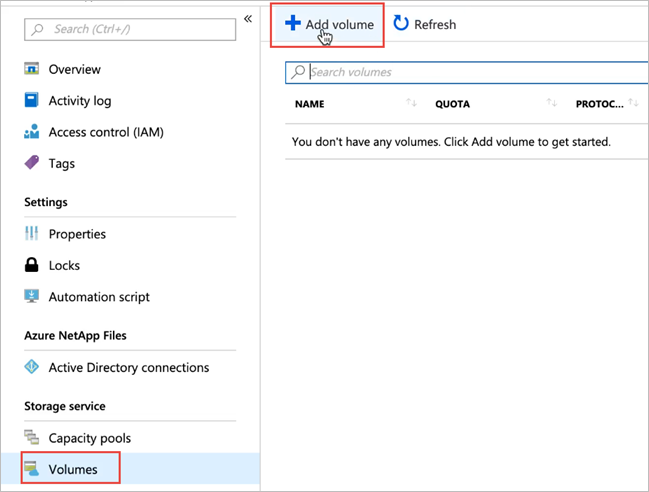

Selecteer de blade Volumes op de blade Capaciteitspools . Selecteer + Volume toevoegen om een volume te maken.

Selecteer in het venster Een volume maken de optie Maken en geef informatie op voor de volgende velden op het tabblad Basisbeginselen:

Volumenaam

Geef de naam op voor het volume dat u wilt maken.Raadpleeg naamgevingsregels en -beperkingen voor Azure-resources voor naamconventies voor volumes. Daarnaast kunt u de volumenaam niet gebruiken

defaultofbinals volumenaam.Capaciteitspool

Geef de capaciteitspool op waar u het volume wilt maken.Target

Geef de hoeveelheid logische opslag op die u wilt toewijzen aan het volume.Het veld Beschikbare quotum toont hoeveel ongebruikte ruimte er is in de gekozen capaciteitspool, die u kunt gebruiken om een nieuw volume te maken. De grootte van het nieuwe volume mag niet groter zijn dan het beschikbare quotum.

Groot volume

Quota voor reguliere volumes liggen tussen 50 GiB en 100 TiB. Grote volumequota variëren van 50 TiB tot 1 PiB in grootte. Als u van plan bent om het volumequotum in het grote volumebereik te laten vallen, selecteert u Ja. Volumequota worden ingevoerd in GiB.

Belangrijk

Als dit de eerste keer is dat u grote volumes gebruikt, moet u eerst de functie registreren en een verhoging van het regionale capaciteitsquotum aanvragen.

Reguliere volumes kunnen niet worden geconverteerd naar grote volumes. Grote volumes kunnen niet worden aangepast aan minder dan 50 TiB. Zie Vereisten en overwegingen voor grote volumes voor meer informatie over de vereisten en overwegingen voor grote volumes. Zie Resourcelimieten voor andere limieten.

Doorvoer (MiB/S)

Als het volume wordt gemaakt in een handmatige QoS-capaciteitspool, geeft u de gewenste doorvoer voor het volume op.Als het volume wordt gemaakt in een automatische QoS-capaciteitspool, is de waarde die in dit veld wordt weergegeven (quotum x doorvoer op serviceniveau).

Cool Access, Coolness Period en Cool Access Retrieval Policy inschakelen

Met deze velden configureert u Azure NetApp Files-opslag met statische toegang. Zie Azure NetApp Files-opslag beheren met statische toegang voor beschrijvingen.Virtueel netwerk

Geef het virtuele Azure-netwerk (VNet) op waaruit u toegang wilt krijgen tot het volume.Het VNet dat u opgeeft, moet een subnet hebben dat is gedelegeerd aan Azure NetApp Files. Azure NetApp Files kan alleen worden geopend vanuit hetzelfde VNet of vanuit een VNet dat zich in dezelfde regio bevindt als het volume via VNet-peering. U kunt het volume ook openen vanuit uw on-premises netwerk via Express Route.

Subnet

Geef het subnet op dat u wilt gebruiken voor het volume.

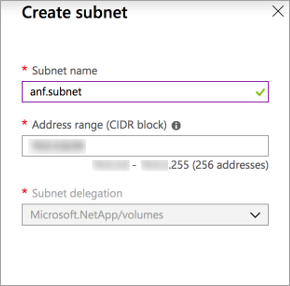

Het opgegeven subnet moet zijn gedelegeerd aan Azure NetApp Files.Als u geen subnet hebt gedelegeerd, kunt u Nieuw maken selecteren op de pagina Een volume maken. Geef vervolgens op de pagina Subnet maken de subnetgegevens op, en selecteer Microsoft.NetApp/volumes om het subnet te delegeren aan Azure NetApp Files. In elk VNet kan slechts één subnet worden gedelegeerd aan Azure NetApp Files.

Netwerkfuncties

In ondersteunde regio's kunt u opgeven of u Basic- of Standard-netwerkfuncties voor het volume wilt gebruiken. Zie Netwerkfuncties configureren voor een volume en richtlijnen voor azure NetApp Files-netwerkplanning voor meer informatie.Versleutelingssleutelbron u kunt selecteren

Microsoft Managed KeyofCustomer Managed Key. Zie Door de klant beheerde sleutels configureren voor volumeversleuteling van Azure NetApp Files en dubbele versleuteling in rust van Azure NetApp Files over het gebruik van dit veld.Beschikbaarheidszone

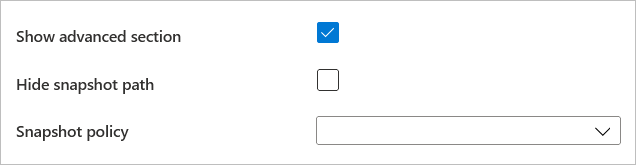

Met deze optie kunt u het nieuwe volume implementeren in de logische beschikbaarheidszone die u opgeeft. Selecteer een beschikbaarheidszone waarin Azure NetApp Files-resources aanwezig zijn. Zie De plaatsing van het volume van de beschikbaarheidszone beheren voor meer informatie.Als u een bestaand momentopnamebeleid wilt toepassen op het volume, selecteert u Geavanceerde sectie weergeven om het uit te vouwen, geeft u op of u het pad naar de momentopname wilt verbergen en selecteert u een momentopnamebeleid in de vervolgkeuzelijst.

Zie Momentopnamebeleid beheren voor informatie over het maken van een momentopnamebeleid.

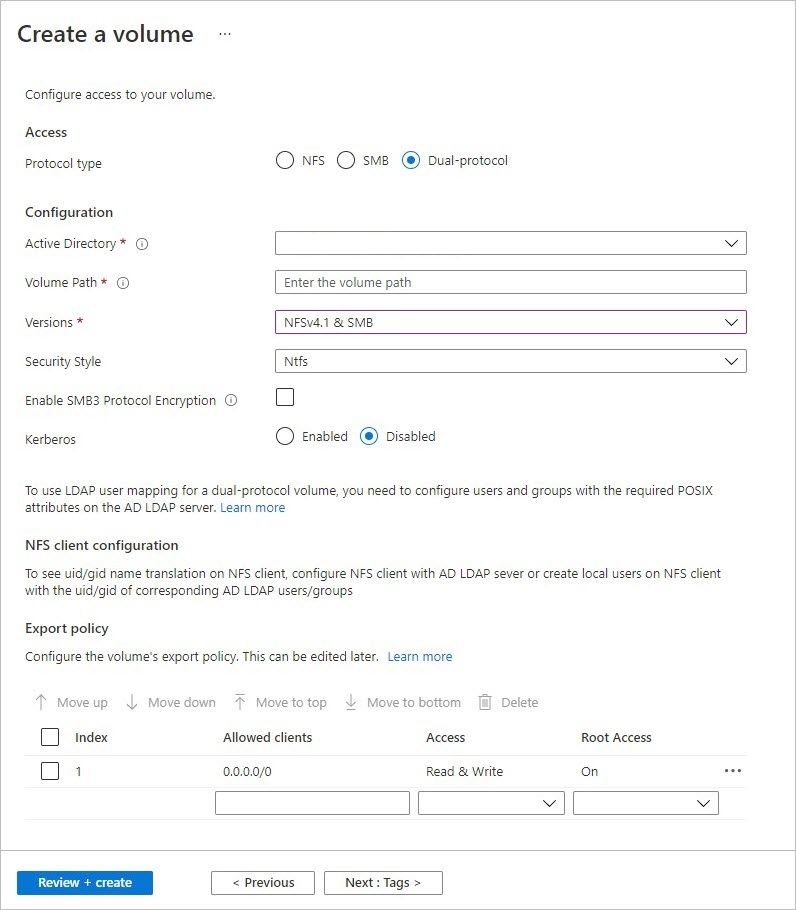

Selecteer het tabblad Protocol en voer de volgende acties uit:

Selecteer Dual-protocol als protocoltype voor het volume.

Geef de Active Directory-verbinding op die moet worden gebruikt.

Geef een uniek volumepad op. Dit pad wordt gebruikt wanneer u koppeldoelen maakt. De vereisten voor het pad zijn als volgt:

- Voor volumes die zich niet in een beschikbaarheidszone of volumes in dezelfde beschikbaarheidszone bevinden, moet het volumepad uniek zijn binnen elk subnet in de regio.

- Voor volumes in beschikbaarheidszones moet het volumepad uniek zijn binnen elke beschikbaarheidszone. Zie De plaatsing van het volume van de beschikbaarheidszone beheren voor meer informatie.

- Het moet beginnen met een alfabetisch teken.

- Het mag alleen letters, cijfers of streepjes (

-) bevatten. - De lengte mag niet langer zijn dan 80 tekens.

Geef de versies op die moeten worden gebruikt voor dubbel protocol: NFSv4.1 en SMB, of NFSv3 en SMB.

Geef de beveiligingsstijl op die moet worden gebruikt: NTFS (standaard) of UNIX.

Als u SMB3-protocolversleuteling wilt inschakelen voor het volume met twee protocollen, selecteert u SMB3-protocolversleuteling inschakelen.

Met deze functie wordt versleuteling ingeschakeld voor alleen in-flight SMB3-gegevens. Het versleutelt geen NFSv3-gegevens tijdens de vlucht. SMB-clients die geen SMB3-versleuteling gebruiken, hebben geen toegang tot dit volume. Data-at-rest wordt versleuteld, ongeacht deze instelling. Zie SMB-versleuteling voor meer informatie.

Als u NFSv4.1 en SMB hebt geselecteerd voor de volumeversies met twee protocollen, geeft u aan of u Kerberos-versleuteling voor het volume wilt inschakelen.

Aanvullende configuraties zijn vereist voor Kerberos. Volg de instructies in NFSv4.1 Kerberos-versleuteling configureren.

Als u opsomming op basis van toegang wilt inschakelen, selecteert u Op access gebaseerde opsomming inschakelen.

Op toegangsrechten gebaseerde inventarisatie verbergt mappen en bestanden die zijn gemaakt onder een share voor gebruikers die geen toegangsmachtigingen hebben. U kunt de share nog steeds bekijken. U kunt alleen opsomming op basis van toegang inschakelen als voor het volume met twee protocollen NTFS-beveiliging wordt gebruikt.

U kunt de functie voor niet-wenkbrauwbare delen inschakelen.

Met deze functie voorkomt u dat de Windows-client door de share bladert. De share wordt niet weergegeven in de Windows-bestandsbrowser of in de lijst met shares wanneer u de

net view \\server /allopdracht uitvoert.Pas indien nodig Unix-machtigingen aan om wijzigingsmachtigingen voor het koppelingspad op te geven. De instelling is niet van toepassing op de bestanden onder het koppelingspad. De standaardinstelling is

0770. Deze standaardinstelling verleent lees-, schrijf- en uitvoermachtigingen aan de eigenaar en de groep, maar er worden geen machtigingen verleend aan andere gebruikers.

Registratievereiste en overwegingen zijn van toepassing op het instellen van Unix-machtigingen. Volg de instructies in Unix-machtigingen configureren en wijzig de eigendomsmodus.Configureer eventueel exportbeleid voor het volume.

Selecteer Beoordelen en maken om de volumedetails te controleren. Selecteer Vervolgens Maken om het volume te maken.

Het volume dat u hebt gemaakt, wordt weergegeven op de pagina Volumes.

Een volume neemt het abonnement, de resourcegroep en de locatiekenmerken over van de bijbehorende capaciteitspool. U kunt de implementatiestatus van het volume controleren vanuit het tabblad Meldingen.

Lokale NFS-gebruikers met LDAP toegang geven tot een volume met twee protocollen

Met de optie Lokale NFS-gebruikers met LDAP toestaan in Active Directory-verbindingen kunnen lokale NFS-clientgebruikers die niet aanwezig zijn op de Windows LDAP-server toegang krijgen tot een volume met twee protocollen waarvoor LDAP is ingeschakeld met uitgebreide groepen.

Notitie

Voordat u deze optie inschakelt, moet u de overwegingen begrijpen.

De optie Lokale NFS-gebruikers met LDAP toestaan maakt deel uit van de FUNCTIE LDAP met uitgebreide groepen en vereist registratie. Zie AD DS LDAP configureren met uitgebreide groepen voor toegang tot NFS-volumes voor meer informatie.

Selecteer Active Directory-verbindingen. Selecteer op een bestaande Active Directory-verbinding het contextmenu (de drie puntjes

…) en vervolgens Bewerken.Selecteer in het venster Active Directory-instellingen bewerken dat wordt weergegeven de optie Lokale NFS-gebruikers met LDAP toestaan.

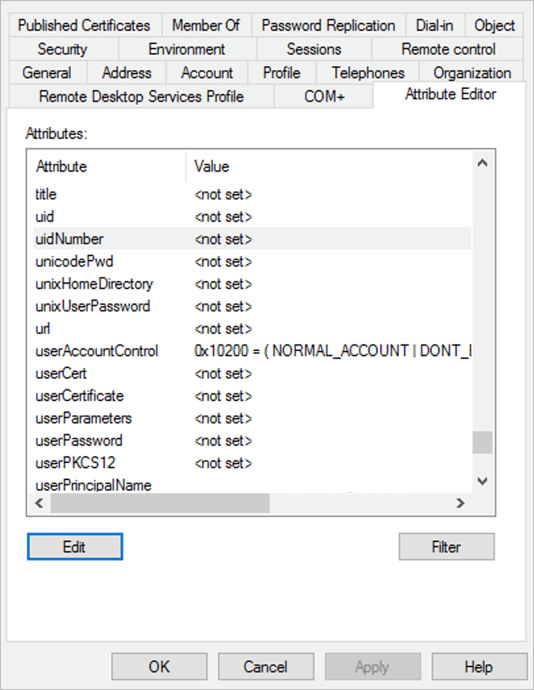

LDAP POSIX-kenmerken beheren

U kunt POSIX-kenmerken zoals UID, Basismap en andere waarden beheren met behulp van de mmc-module Active Directory. In het volgende voorbeeld ziet u de Active Directory-kenmerkeditor:

U moet de volgende kenmerken instellen voor LDAP-gebruikers en LDAP-groepen:

- Vereiste kenmerken voor LDAP-gebruikers:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Vereiste kenmerken voor LDAP-groepen:

objectClass: group, posixGroup,

gidNumber: 555 - Alle gebruikers en groepen moeten uniek en

gidNumberrespectievelijk uniekuidNumberzijn.

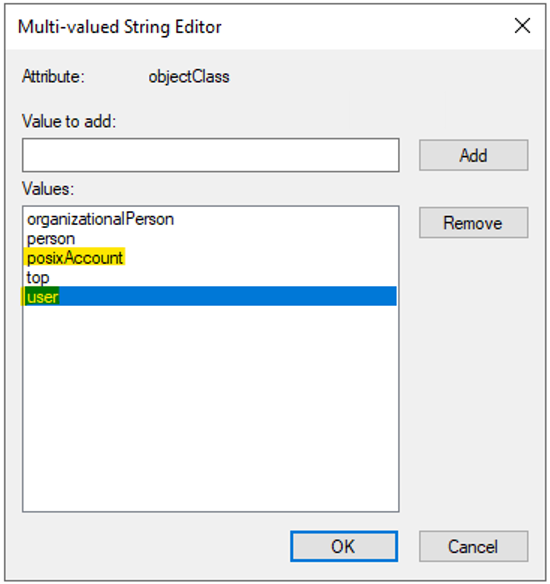

De opgegeven objectClass waarden zijn afzonderlijke vermeldingen. In de tekenreekseditor objectClass met meerdere waarden worden bijvoorbeeld afzonderlijke waarden (user en posixAccount) opgegeven als volgt voor LDAP-gebruikers:

Met Microsoft Entra Domain Services kunt u het kenmerk objectClass POSIX niet wijzigen voor gebruikers en groepen die zijn gemaakt in de organisatie-OE AADDC-gebruikers. Als tijdelijke oplossing kunt u een aangepaste organisatie-eenheid maken en gebruikers en groepen maken in de aangepaste organisatie-eenheid.

Als u de gebruikers en groepen in uw Microsoft Entraancy synchroniseert met gebruikers en groepen in de organisatie-eenheid AADDC-gebruikers, kunt u gebruikers en groepen niet verplaatsen naar een aangepaste organisatie-eenheid. Gebruikers en groepen die zijn gemaakt in de aangepaste organisatie-eenheid, worden niet gesynchroniseerd met uw AD-tenancy. Zie de microsoft Entra Domain Services Custom OU-overwegingen en -beperkingen voor meer informatie.

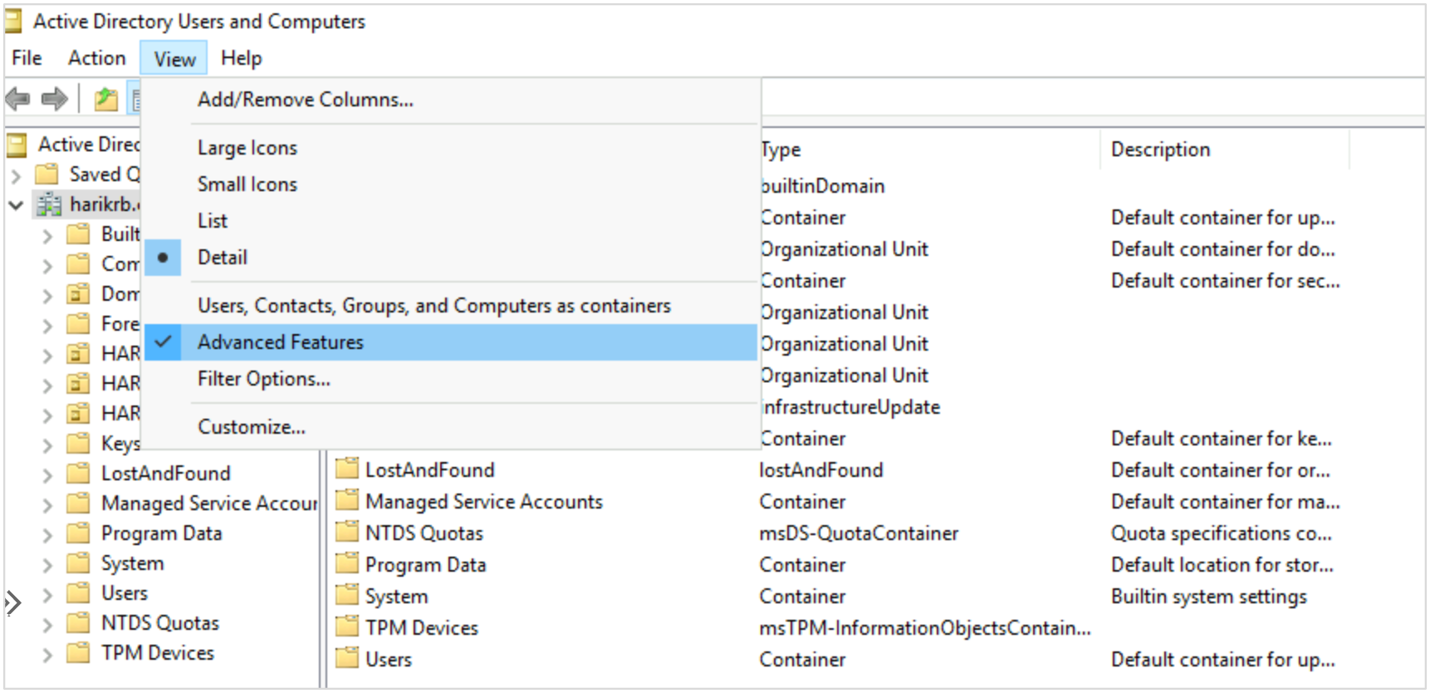

Access Active Directory Attribute Editor

Op een Windows-systeem hebt u als volgt toegang tot de Active Directory-kenmerkeditor:

- Selecteer Start, navigeer naar Windows-systeembeheer. Selecteer vervolgens Active Directory om het Active Directory venster te openen.

- Selecteer de domeinnaam die u wilt weergeven en vouw vervolgens de inhoud uit.

- Als u de geavanceerde kenmerkeditor wilt weergeven, schakelt u de optie Geavanceerde functies in het menu Weergave active Directory-gebruikerscomputers in.

- Selecteer Gebruikers in het linkerdeelvenster om de lijst met gebruikers weer te geven.

- Selecteer een bepaalde gebruiker om het tabblad Kenmerkeditor weer te geven.

De NFS-client configureren

Volg de instructies in Een NFS-client configureren voor Azure NetApp Files om de NFS-client te configureren.

Volgende stappen

- Overwegingen voor Azure NetApp Files-volumes met twee protocollen

- Volumeplaatsing van beschikbaarheidszone beheren voor Azure NetApp Files

- Vereisten en overwegingen voor grote volumes

- NFSv4.1 Kerberos-versleuteling configureren

- Een NFS-client voor Azure NetApp Files configureren

- Configureer Unix-machtigingen en wijzig de eigendomsmodus.

- AD DS LDAP configureren via TLS voor Azure NetApp Files

- AD DS LDAP configureren met uitgebreide groepen voor toegang tot NFS-volumes

- Volumefouten oplossen voor Azure NetApp Files

- Veelgestelde vragen over toepassingstoleranties voor Azure NetApp Files