De Azure Monitor-agent installeren op Windows-clientapparaten met behulp van het clientinstallatieprogramma

Gebruik het clientinstallatieprogramma om de Azure Monitor-agent op Windows-clientapparaten te installeren en bewakingsgegevens naar uw Log Analytics-werkruimte te verzenden.

Zowel de Azure Monitor Agent-extensie als het installatieprogramma installeren dezelfde onderliggende agent en gebruiken regels voor gegevensverzameling (DCR's) om gegevensverzameling te configureren.

In dit artikel wordt uitgelegd hoe u de Azure Monitor-agent installeert op Windows-clientapparaten met behulp van het clientinstallatieprogramma en hoe u DCR's koppelt aan uw Windows-clientapparaten.

Notitie

Dit artikel bevat specifieke richtlijnen voor het installeren van de Azure Monitor-agent op Windows-clientapparaten, afhankelijk van beperkingen. Zie de richtlijnen voor agentuitbreidingsbeheer voor standaardinstallatie- en beheerrichtlijnen voor de agent.

Vergelijking met de extensie van de virtuele machine

Hier volgt een vergelijking tussen het gebruik van het clientinstallatieprogramma en het gebruik van de extensie van de virtuele machine (VM) voor de Azure Monitor-agent:

| Functioneel onderdeel | Methode voor VM's of servers via de extensie | Methode voor clients via het installatieprogramma |

|---|---|---|

| Agentinstallatiemethode | VM-extensie | Clientinstallatieprogramma |

| Agent geïnstalleerd | Azure Monitor-agent | Azure Monitor-agent |

| Verificatie | Beheerde identiteit | Microsoft Entra-apparaattoken |

| Centrale configuratie | DCR's | DCR's |

| Configuratieregels koppelen aan agents | DCR's koppelen rechtstreeks aan afzonderlijke VM-resources | DCR's koppelen aan een bewaakt object, dat wordt toegewezen aan alle apparaten in de Microsoft Entra-tenant |

| Gegevens uploaden naar Log Analytics | Log Analytics-eindpunten | Log Analytics-eindpunten |

| Functieondersteuning | Alle gedocumenteerde functies | Functies die afhankelijk zijn van de Azure Monitor Agent-extensie waarvoor geen meer extensies nodig zijn (inclusief ondersteuning voor Microsoft Sentinel Windows-gebeurtenisfiltering) |

| Netwerkopties | Proxyondersteuning, ondersteuning voor private link | Alleen proxyondersteuning |

Ondersteunde apparaattypen

| Apparaattype | Ondersteund? | Installatiemethode | Aanvullende informatie |

|---|---|---|---|

| Windows 11, 10 desktops, werkstations | Ja | Clientinstallatieprogramma | Installeert de agent met behulp van een Windows MSI-installatieprogramma. |

| Windows 11, 10 laptops | Ja | Clientinstallatieprogramma | Installeert de agent met behulp van een Windows MSI-installatieprogramma (de installatie werkt op laptops, maar de agent is nog niet geoptimaliseerd voor batterij- of netwerkverbruik). |

| VM's, schaalsets | Nee | VM-extensie | Installeert de agent met behulp van het Azure-extensieframework. |

| On-premises servers | Nee | VM-extensie (met Azure Arc-agent) | Installeert de agent met behulp van het Azure-extensieframework dat on-premises wordt geleverd door de Azure Arc-agent te installeren. |

Vereisten

Op de computer moet Windows-client os versie 10 RS4 of hoger worden uitgevoerd.

Als u het installatieprogramma wilt downloaden, moet op de computer C++ Redistributable versie 2015 of hoger zijn geïnstalleerd.

De machine moet lid zijn van een domein aan een Microsoft Entra-tenant (gekoppelde of hybride gekoppelde machines). Wanneer de machine lid is van een domein, kan de agent Microsoft Entra-apparaattokens ophalen om DCR's uit Azure te verifiëren en op te halen.

Controleer of u tenantbeheerdersmachtigingen nodig hebt voor de Microsoft Entra-tenant.

Het apparaat moet toegang hebben tot de volgende HTTPS-eindpunten:

global.handler.control.monitor.azure.com<virtual-machine-region-name>.handler.control.monitor.azure.com(Voorbeeld:

westus.handler.control.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com(Voorbeeld:

12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)Als u privékoppelingen op de agent gebruikt, moet u ook de eindpunten voor gegevensverzameling toevoegen.

Een DCR die u aan de apparaten wilt koppelen. Als deze nog niet bestaat, maakt u een regel voor gegevensverzameling. Koppel de regel nog niet aan resources.

Voordat u een PowerShell-cmdlet gebruikt, moet u ervoor zorgen dat de PowerShell-module met betrekking tot cmdlets is geïnstalleerd en geïmporteerd.

Beperkingen

- De regels voor het verzamelen van gegevens die u voor Windows-clientcomputers maakt, kunnen alleen gericht zijn op het hele Microsoft Entra-tenantbereik. Een regel voor gegevensverzameling die u aan een bewaakt object koppelt, is van toepassing op alle Windows-clientcomputers waarop u Azure Monitor Agent installeert met behulp van dit clientinstallatieprogramma in de tenant. Gedetailleerde targeting met behulp van regels voor gegevensverzameling wordt nog niet ondersteund voor Windows-clientapparaten.

- Azure Monitor Agent biedt geen ondersteuning voor bewaking van Windows-machines die zijn verbonden via privékoppelingen van Azure.

- De agent die is geïnstalleerd met het Windows-clientinstallatieprogramma, is voornamelijk ontworpen voor Windows-desktops of werkstations die altijd zijn verbonden. Hoewel u Azure Monitor Agent op laptops kunt installeren met behulp van het installatieprogramma, is de agent niet geoptimaliseerd voor batterijverbruik en netwerkbeperkingen op een laptop.

- Metrische gegevens van Azure Monitor worden niet ondersteund als bestemming voor Windows-clientapparaten.

De agent installeren

Download het Windows MSI-installatieprogramma van de agent.

U kunt deze ook downloaden in Azure Portal. Ga in het portalmenu naar Regels voor gegevensverzameling> bewaken>, zoals wordt weergegeven in de volgende schermopname:

Open een opdrachtpromptvenster met verhoogde bevoegdheid en wijzig de map in de locatie waar u het installatieprogramma hebt gedownload.

Voer de volgende opdracht uit om te installeren met de standaardinstellingen:

msiexec /i AzureMonitorAgentClientSetup.msi /qnGebruik de volgende opdracht om te installeren met aangepaste bestandspaden, netwerkproxy-instellingen of in een niet-openbare cloud. Gebruik de waarden uit de volgende tabel.

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"Parameter Description INSTALLDIRMappad waarin de binaire bestanden van de agent zijn geïnstalleerd. DATASTOREDIRMappad waar de agent de operationele logboeken en gegevens opslaat. PROXYUSEMoet zijn ingesteld op truehet gebruik van een proxy.PROXYADDRESSIngesteld op het proxyadres. PROXYUSEmoet worden ingesteld omtruecorrect te worden toegepast.PROXYUSEAUTHInstellen op trueof voor een proxy verificatie is vereist.PROXYUSERNAMEStel deze in op de gebruikersnaam van de proxy. PROXYUSEenPROXYUSEAUTHmoet worden ingesteld optrue.PROXYPASSWORDIngesteld op het proxywachtwoord. PROXYUSEenPROXYUSEAUTHmoet worden ingesteld optrue.CLOUDENVInstellen op de cloudnaam: Azure Commercial,Azure China,Azure US Gov,Azure USNat, ofAzure USSec.Controleer of de installatie is geslaagd:

- Open Configuratiescherm Programma's> en onderdelen. Zorg ervoor dat de Azure Monitor-agent wordt weergegeven in de lijst met programma's.

- Open Services en controleer of de Azure Monitor-agent wordt weergegeven en de status wordt uitgevoerd.

Ga naar de volgende sectie om een bewaakt object te maken dat moet worden gekoppeld aan DCR's om de agent te starten.

Notitie

Als u de agent installeert met behulp van het clientinstallatieprogramma, kunt u de lokale agentinstellingen niet bijwerken nadat de agent is geïnstalleerd. Als u deze instellingen wilt bijwerken, verwijdert u de Azure Monitor-agent en installeert u deze opnieuw.

Een bewaakt object maken en koppelen

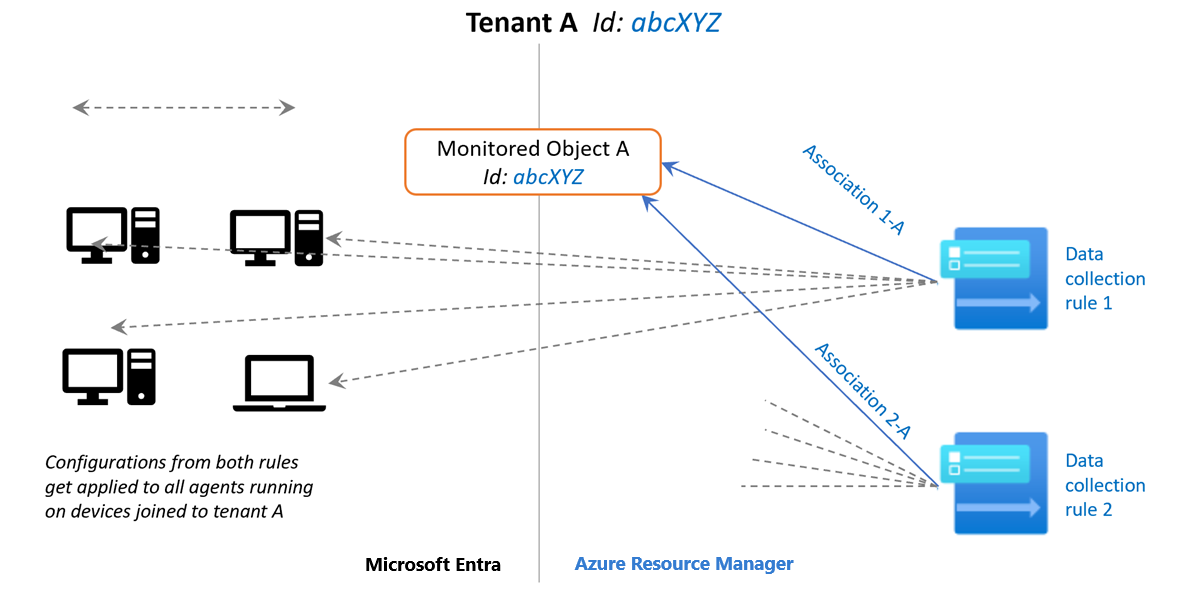

Maak vervolgens een bewaakt object dat de Microsoft Entra-tenant in Azure Resource Manager vertegenwoordigt. DCR's worden vervolgens gekoppeld aan de Azure Resource Manager-entiteit. Azure koppelt een bewaakt object aan alle Windows-clientcomputers in dezelfde Microsoft Entra-tenant.

Momenteel is het bereik van deze koppeling beperkt tot de Microsoft Entra-tenant. De configuratie die wordt toegepast op de Microsoft Entra-tenant, wordt toegepast op alle apparaten die deel uitmaken van de tenant en het uitvoeren van de agent die is geïnstalleerd via het clientinstallatieprogramma. Agents die zijn geïnstalleerd via de VM-extensie, vallen niet binnen het bereik en worden niet beïnvloed.

In de volgende afbeelding ziet u hoe de bewaakte objectkoppeling werkt:

Ga vervolgens door in de volgende sectie om DCR's te maken en te koppelen aan een bewaakt object met behulp van REST API's of Azure PowerShell-opdrachten.

Vereiste machtigingen

Omdat een bewaakt object een resource op tenantniveau is, is het bereik van machtigingen groter dan het bereik van de machtigingen die vereist zijn voor een abonnement. Mogelijk is een Azure-tenantbeheerder vereist om deze stap uit te voeren. Voer de stappen uit om een Microsoft Entra-tenantbeheerder uit te breiden als Azure-tenantbeheerder. Het geeft de Microsoft Entra-beheerder eigenaarsmachtigingen voor het hoofdbereik. Dit bereik van machtigingen is vereist voor alle methoden die in de volgende sectie worden beschreven.

REST-API's gebruiken

In de volgende secties worden de stappen beschreven voor het maken van een DCR en deze te koppelen aan een bewaakt object met behulp van de REST API:

- Wijs de rol Inzender bewaakte objecten toe aan de operator.

- Een bewaakt object maken.

- Koppel de DCR aan het bewaakte object.

Deze taken worden ook beschreven:

- Lijst met koppelingen naar het bewaakte object.

- Koppel de DCR los van het bewaakte object.

De rol Inzender voor bewaakte objecten toewijzen aan de operator

Deze stap verleent machtigingen voor het maken en koppelen van een bewaakt object aan een gebruiker of groep.

Aanvraag-URI

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

URI-parameters

| Naam | In | Type | Description |

|---|---|---|---|

roleAssignmentGUID |

path | tekenreeks | Geef een geldige GUID (Globally Unique Identifier) op. U kunt een GUID genereren met behulp van een GUID-generator. |

Kopteksten

- Autorisatie: Bearer-token van Azure Resource Manager (gebruik Get-AzAccessToken of een andere methode)

- Inhoudstype: Toepassing/json

Aanvraagbody

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

Hoofdtekstparameters

| Name | Beschrijving |

|---|---|

roleDefinitionId |

Vaste waarde: Roldefinitie-id van de rol Inzender voor bewaakte objecten: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

principalId |

Geef de Object Id waarde op van de identiteit van de gebruiker waaraan de rol moet worden toegewezen. Dit kan de gebruiker zijn die aan het begin van stap 1 of een andere gebruiker of groep verhoogde bevoegdheden heeft die latere stappen uitvoert. |

Nadat deze stap is voltooid, moet u uw sessie opnieuw verifiëren en uw Bearer-token van Azure Resource Manager opnieuw aanvragen .

Een bewaakt object maken

Met deze stap maakt u het bewaakte object voor het Bereik van de Microsoft Entra-tenant. Het wordt gebruikt om clientapparaten weer te geven die zijn ondertekend met die Microsoft Entra-tenant-identiteit.

Vereiste machtigingen: Iedereen met de rol Bewaakte objectbijdrager in een geschikt bereik kan deze bewerking uitvoeren, zoals is toegewezen in stap 1.

Aanvraag-URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

URI-parameters

| Naam | In | Type | Description |

|---|---|---|---|

AADTenantId |

path | tekenreeks | De id van de Microsoft Entra-tenant waartoe het apparaat behoort. Het bewaakte object wordt gemaakt met dezelfde id. |

Kopteksten

- Autorisatie: Bearer-token van Azure Resource Manager

- Inhoudstype: Toepassing/json

Aanvraagbody

{

"properties":

{

"location":"eastus"

}

}

Hoofdtekstparameters

| Name | Beschrijving |

|---|---|

location |

De Azure-regio waar het bewaakte object wordt opgeslagen. Dit moet dezelfde regio zijn als waar u de DCR hebt gemaakt. Deze regio is de locatie waar communicatie tussen agents plaatsvindt. |

De DCR koppelen aan het bewaakte object

Nu koppelt u de DCR aan het bewaakte object door dcr's (data collection rule associations) te maken.

Vereiste machtigingen: Iedereen met de rol Bewaakte objectbijdrager in een geschikt bereik kan deze bewerking uitvoeren, zoals is toegewezen in stap 1.

Aanvraag-URI

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Voorbeeld van aanvraag-URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI-parameters

| Naam | In | Type | Description |

|---|---|---|---|

MOResourceId |

path | tekenreeks | De volledige resource-id van het bewaakte object dat in stap 2 is gemaakt. Voorbeeld: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

Kopteksten

- Autorisatie: Bearer-token van Azure Resource Manager

- Inhoudstype: Toepassing/json

Aanvraagbody

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

Hoofdtekstparameters

| Name | Beschrijving |

|---|---|

dataCollectionRuleID |

De resource-id van een bestaande DCR die u in dezelfde regio hebt gemaakt als het bewaakte object. |

Koppelingen weergeven naar het bewaakte object

Als u de koppelingen wilt weergeven, kunt u de koppelingen voor het bewaakte object weergeven.

Vereiste machtigingen: iedereen met de rol Lezer in een geschikt bereik kan deze bewerking uitvoeren, vergelijkbaar met de machtigingen die zijn toegewezen in stap 1.

Aanvraag-URI

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

Voorbeeld van aanvraag-URI

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

De DCR loskoppelen van het bewaakte object

Als u een koppeling van een DCR uit het bewaakte object wilt verwijderen.

Vereiste machtigingen: Iedereen met de rol Bewaakte objectbijdrager in een geschikt bereik kan deze bewerking uitvoeren, zoals is toegewezen in stap 1.

Aanvraag-URI

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Voorbeeld van aanvraag-URI

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI-parameters

| Naam | In | Type | Description |

|---|---|---|---|

MOResourceId |

path | tekenreeks | De volledige resource-id van het bewaakte object dat in stap 2 is gemaakt. Voorbeeld: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

associationName |

path | tekenreeks | De naam van de koppeling. De naam is niet hoofdlettergevoelig. Voorbeeld: assoc01 |

Kopteksten

- Autorisatie: Bearer-token van Azure Resource Manager

- Inhoudstype: Toepassing/json

Azure PowerShell gebruiken voor onboarding

Met het volgende Azure PowerShell-script wordt een DCR gemaakt en gekoppeld aan een bewaakt object en worden de koppelingen vervolgens vermeld.

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resource group

#If the following cmdlet produces the error 'Interactive authentication is not supported in this session,' run

#cmdlet Connect-AzAccount -UseDeviceAuthentication

#uncomment -UseDeviceAuthentication on next line

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant access to the user at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#Create a monitored object

#The 'location' property value in the 'body' section should be the Azure region where the monitored object is stored. It should be the same region where you created the data collection rule. This is the region where agent communications occurs.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#Associate a DCR to the monitored object

#See reference documentation https://learn.microsoft.com/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom association name, but you must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-WindowsClientOS" #Your data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example) Associate another DCR to a monitored object. Remove comments around the following text to use it as a sample.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional) Get all the associations.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

Controleren of de installatie is geslaagd

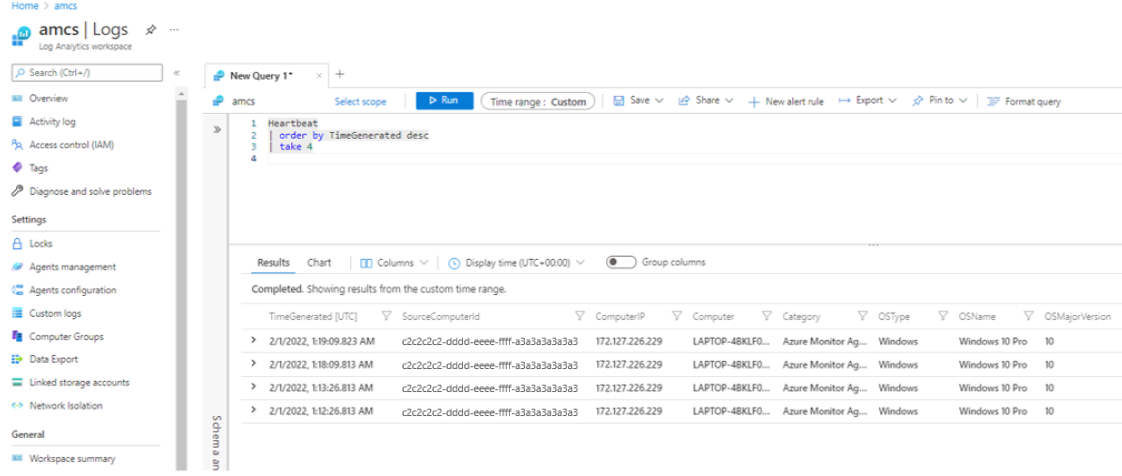

Controleer in de Log Analytics-werkruimte die u hebt opgegeven als bestemming in de DCR's de Heartbeat-tabel en andere tabellen die u in de regels hebt geconfigureerd.

De kolommen SourceComputerId, Computer en ComputerIP moeten allemaal overeenkomen met de gegevens van het clientapparaat en in de kolom Categorie moet Azure Monitor-agent worden vermeld.

PowerShell gebruiken voor offboarding

Met het volgende PowerShell-script wordt een DCR losgekoppeld van een bewaakt object.

#Remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get DCRs associated to the monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate the monitored object from all DCRs

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

De agent beheren

In de volgende secties ziet u hoe u de agent beheert:

- Controleer de agentversie

- Agent verwijderen

- De agent bijwerken

Controleer de agentversie

- Open Configuratiescherm Programma's> en onderdelen.

- Selecteer Azure Monitor Agent in de lijst met programma's.

- Controleer de waarde voor Versie.

U kunt ook de agentversie controleren in Instellingen.

Agent verwijderen

- Open Configuratiescherm Programma's> en onderdelen.

- Selecteer Azure Monitor Agent in de lijst met programma's.

- Selecteer Verwijderen in de menubalk.

U kunt de agent ook verwijderen in Instellingen.

Zie Problemen oplossen als u problemen ondervindt bij het verwijderen van de agent.

De agent bijwerken

Als u de versie wilt bijwerken, installeert u de nieuwe versie waarnaar u wilt bijwerken.

Problemen oplossen

Diagnostische logboeken van agent weergeven

Voer de installatie opnieuw uit met logboekregistratie ingeschakeld en geef de naam

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name>van het logboekbestand op.Runtimelogboeken worden automatisch verzameld op de standaardlocatie C:\Resources\Azure Monitor Agent\ of op het bestandspad dat tijdens de installatie is opgegeven.

- Als u het pad niet kunt vinden, wordt de exacte locatie aangegeven in het register zoals

AMADataRootDirPathopHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgent.

- Als u het pad niet kunt vinden, wordt de exacte locatie aangegeven in het register zoals

De map ServiceLogs bevat logboeken van de Windows-service azure Monitor Agent, waarmee Azure Monitor Agent-processen worden gestart en beheerd.

AzureMonitorAgent.MonitoringDataStorebevat gegevens en logboeken van Azure Monitor Agent-processen.

Installatie- en verwijderingsproblemen oplossen

In de volgende secties wordt beschreven hoe u installatie- en verwijderingsproblemen kunt oplossen.

Ontbrekende DLL

Foutbericht: 'Er is een probleem met dit Windows Installer-pakket. Een DLL die is vereist voor het voltooien van dit installatieprogramma, kan niet worden uitgevoerd...

Oplossing: Zorg ervoor dat u C++ Redistributable (>2015) hebt geïnstalleerd voordat u de Azure Monitor-agent hebt geïnstalleerd. Installeer het relevante herdistribueerbare bestand en probeer de installatie opnieuw uit te voeren.

Niet lid van Microsoft Entra

Foutbericht: 'Ophalen van tenant- en apparaat-id's is mislukt'

Oplossing: voer de opdracht dsregcmd /statusuit. De verwachte uitvoer bevindt zich AzureAdJoined : YES in de Device State sectie. Als deze uitvoer niet wordt weergegeven, voegt u het apparaat toe met een Microsoft Entra-tenant en probeert u de installatie opnieuw.

Installatie op de achtergrond vanaf de opdrachtprompt mislukt

Zorg ervoor dat u het installatieprogramma start met behulp van de optie Als administrator uitvoeren. Installatie op de achtergrond kan alleen worden gestart bij een opdrachtprompt van de beheerder.

Verwijderen mislukt omdat de service niet kan worden gestopt door het verwijderen

- Als er een optie is om het verwijderen opnieuw uit te voeren, probeert u het opnieuw.

- Als het opnieuw proberen van het installatieprogramma niet werkt, annuleert u het verwijderen en stopt u de Azure Monitor Agent-service bij Services>Desktop Applications.

- Probeer de oplossing opnieuw te verwijderen.

Handmatig verwijderen afdwingen wanneer het verwijderen niet werkt

- Stop de Azure Monitor Agent-service. Probeer vervolgens opnieuw te verwijderen. Als dit mislukt, gaat u verder met de volgende stappen.

- Verwijder de Azure Monitor Agent-service door uit te voeren

sc delete AzureMonitorAgentbij een opdrachtprompt van de beheerder. - Download een doelhulpprogramma en verwijder de Azure Monitor-agent.

- Verwijder binaire bestanden van de Azure Monitor-agent. De binaire agentbestanden worden standaard opgeslagen in Program Files\Azure Monitor Agent.

- Gegevens en logboeken van de Azure Monitor-agent verwijderen. Standaard worden de agentgegevens en logboeken opgeslagen in C:\Resources\Azure Monitor Agent.

- Open register. Controleer

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent. Als deze bestaat, verwijdert u de sleutel.

Problemen na installatie en operationele activiteiten

Nadat de agent is geïnstalleerd (dat wil gezegd, ziet u dat de agentservice wordt uitgevoerd, maar u ziet de verwachte gegevens niet), volgt u de standaardstappen voor probleemoplossing die worden vermeld voor een Windows-VM en een server met Windows Arc.

Veelgestelde vragen

Krijg antwoord op veelgestelde vragen.

Is Azure Arc vereist voor aan Microsoft Entra gekoppelde machines?

Nee Voor Windows 11- of 10 -computers met Windows 11 of 10 (client-besturingssysteem) die zijn toegevoegd aan Microsoft Entra (of aan Microsoft Entra hybride gekoppelde computers) hoeft Azure Arc niet te worden geïnstalleerd. In plaats daarvan kunt u het Windows MSI-installatieprogramma voor de Azure Monitor-agent gebruiken.

Vragen en feedback

Volg deze snelle enquête of deel uw feedback of vragen over het clientinstallatieprogramma.