Hente verdi fra datakoblingene

Microsoft Security Exposure Management konsoliderer sikkerhetsstillingsdata fra alle dine digitale eiendeler, slik at du kan kartlegge angrepsoverflaten og fokusere sikkerhetsarbeidet på områder med størst risiko. Dataene fra Microsoft-produkter blir inntatt automatisk når de er koblet til Exposure Management, og du kan legge til flere datakoblinger fra eksterne datakilder.

Importerte ressurser og datatyper

Hensikten med å koble til eksterne produkter er å skape fullstendig synlighet på tvers av alle digitale ressurser og eventuell sikkerhetskontekst som kan påvirke angrepsoverflaten. Følgende aktivatyper, kontekstberikelse og sikkerhetsprobleminformasjon tas inn for dette formålet:

- Enheter

- Skyressurser

- Sikkerhetsproblemer

- Informasjon om aktivakritiskhet

- Vurdering av aktivarisiko

- Nettverksdetaljer

- Eksponeringsinnsikt (for eksempel Internett-eksponering)

- Brukere (fremtidig)

- SaaS-apper (fremtiden)

Aktivainformasjonen og sikkerhetskonteksten importeres til Exposure Management og konsolideres for å gi et omfattende syn på sikkerhetsstillingen på tvers av alle digitale eiendeler. Eksterne datakilder som støttes for øyeblikket, inkluderer Qualys, Rapid7 InsightVM, Tenable Vulnerability Management og ServiceNow CMDB.

Data som tas inn fra koblingene blir normalisert og innlemmet i eksponeringsgrafen og enhetsbeholdningen. Exposure Management bruker verdifull kontekst og innsikt som oppnås for å generere en mer nøyaktig vurdering av angrepsoverflaten, og gir deg en dypere forståelse av eksponeringsrisikoen. Disse dataene kan brukes i enhetsbeholdningen, i utforskingsverktøy for Eksponeringsgraf, for eksempel Attack Surface Map og Avansert jakt, og i angrepsbaner som oppdages basert på berikelsesdata som inntatt av koblingene.

Etter hvert vil disse dataene i tillegg bidra til å forbedre sikkerhetsmålinger som måler eksponeringsrisikoen mot et bestemt vilkår, og det vil også påvirke bredere organisatoriske initiativer som måler eksponeringsrisiko på tvers av en arbeidsbelastning eller er relatert til et bestemt trusselområde.

Fordelene ved å bruke de eksterne datakoblingene inkluderer:

- Normalisert i eksponeringsgraf

- Forbedre enhetsbeholdningen

- Tilordne relasjoner

- Avslører nye angrepsbaner

- Gir omfattende synlighet for angrepsoverflaten

- Inkorporerer ressurskritisk

- Berike kontekst med forretningssøknad eller operasjonell tilknytning

- Visualisering gjennom angrepskartverktøyet

- Utforske ved hjelp av avanserte jaktspørringer via KQL

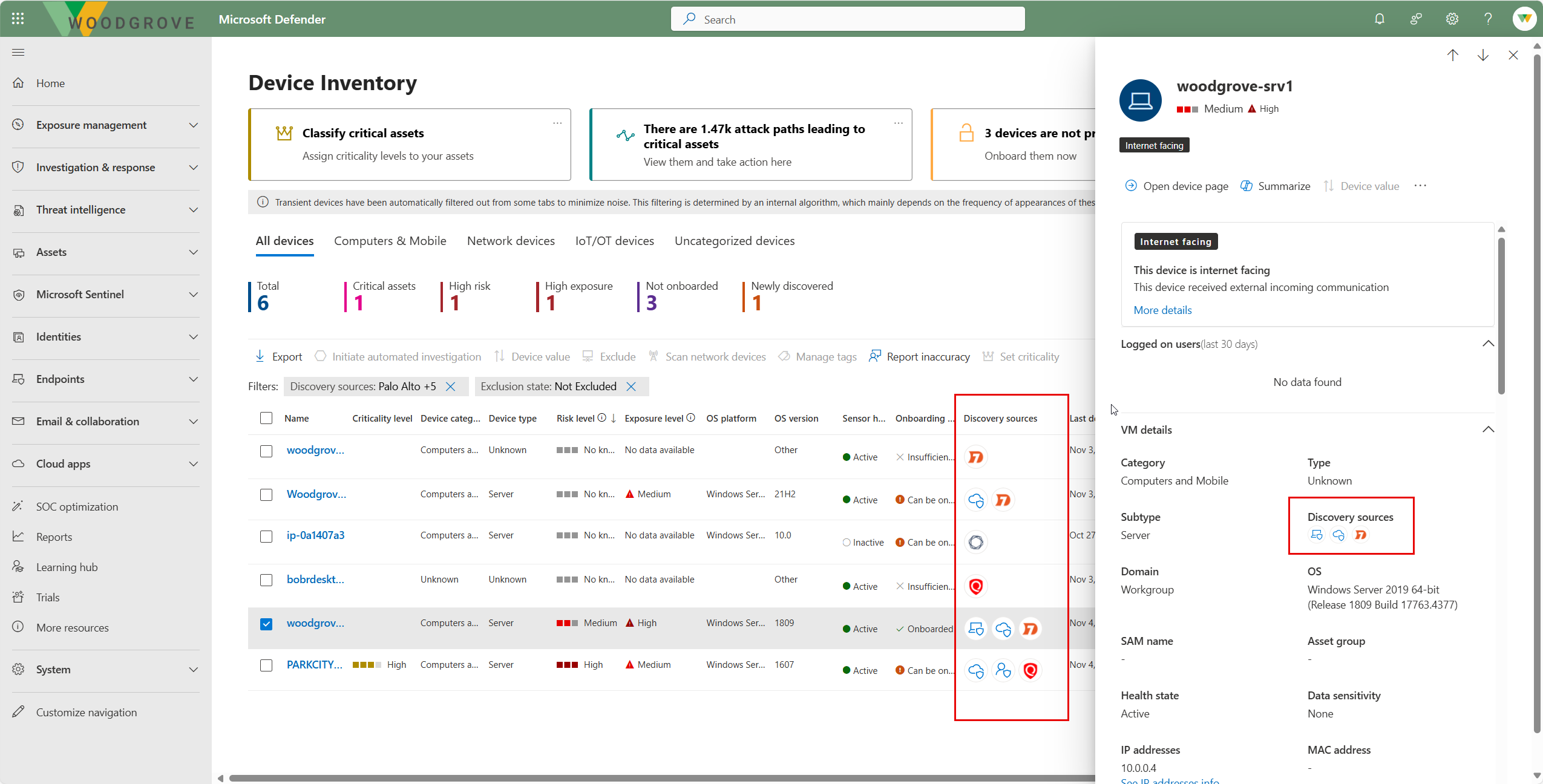

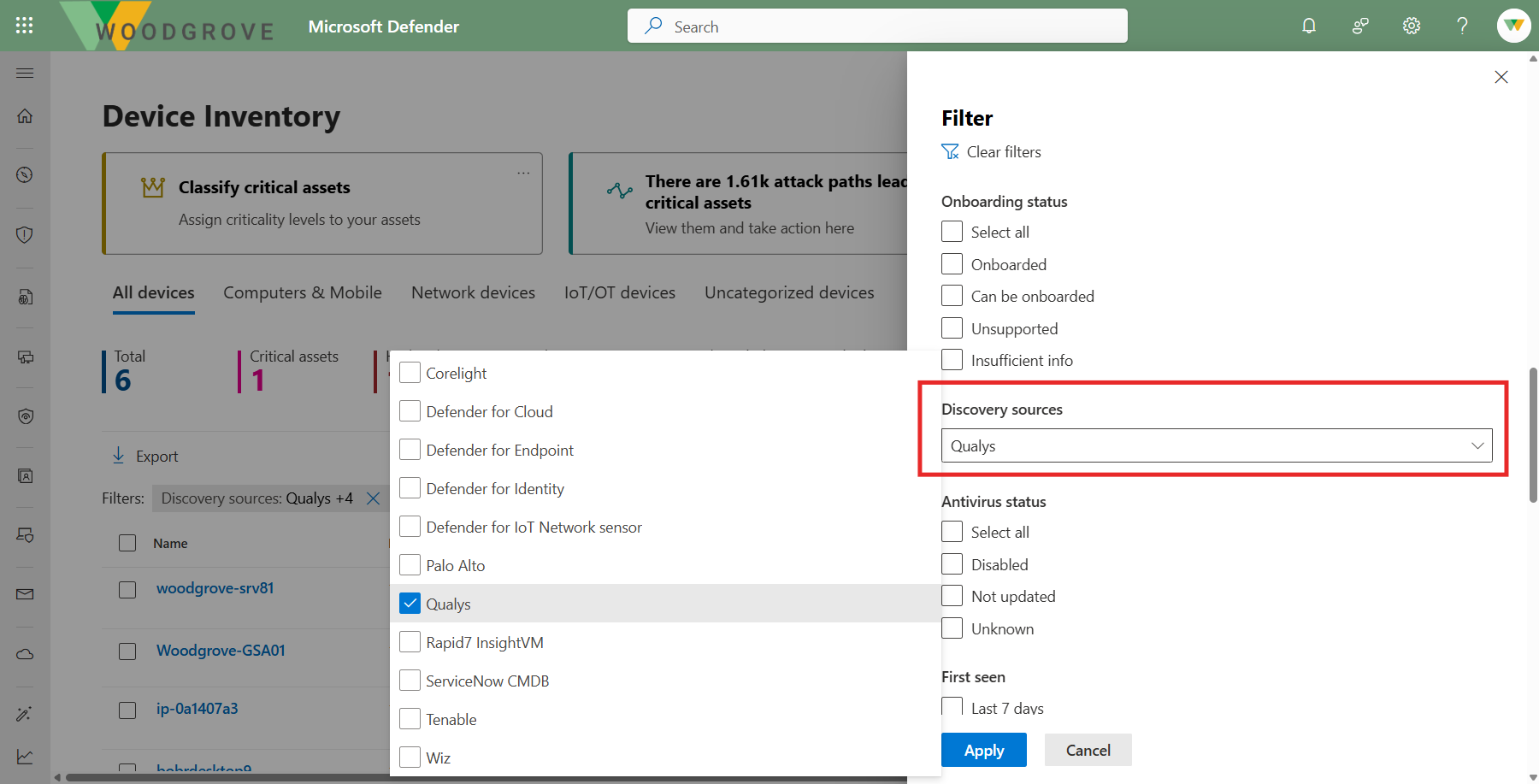

Koblingsdata i enhetsbeholdningen

I enhetsbeholdningen ser du søkekildene for hver enhet, som er produktene vi fikk en rapport fra på denne enheten. Disse kan omfatte Microsoft Security-produkter som MDE, MDC og MDI, og eksterne datakilder som Qualys eller ServiceNow CMDB. Du kan filtrere på én eller flere søkekilder i beholdningen for å vise enheter som ble oppdaget spesielt av disse kildene.

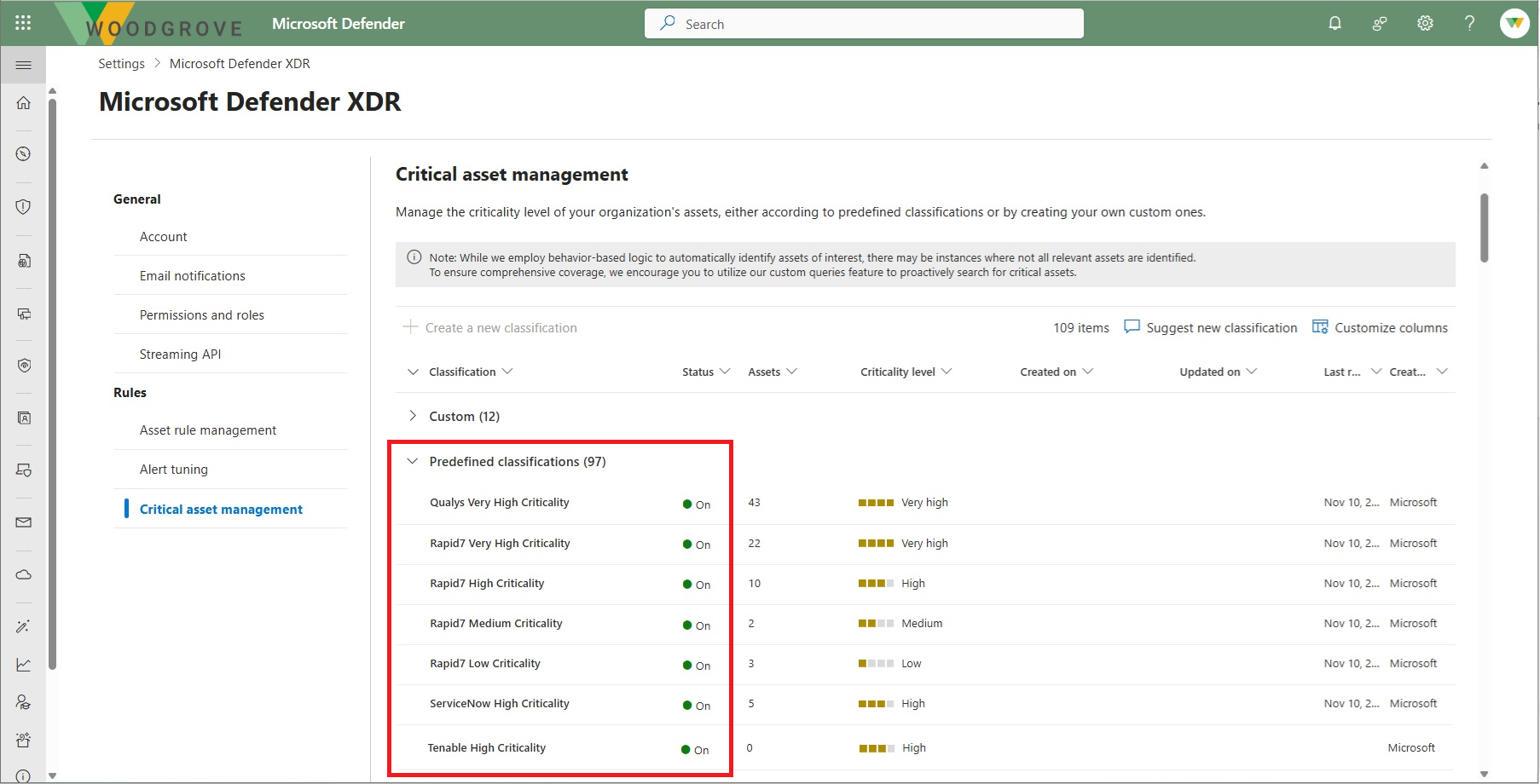

Kritisk ressursadministrasjon

Identifisering av kritiske ressurser er avgjørende for å sikre at de viktigste ressursene i organisasjonen er beskyttet mot risiko for databrudd og driftsforstyrrelser.

Berikelsesinformasjon om kritiskheten til aktiva hentes fra datakoblingene, basert på kritiskhetsvurderingene som beregnes i de eksterne produktene. Siden disse dataene tas inn, inneholder kritisk ressursadministrasjon innebygde regler for å transformere kritiskhetsverdien som hentes fra tredjepartsproduktet til kritisk verdi for eksponeringsstyring for hvert aktivum. Du kan vise disse klassifiseringene og aktivere eller deaktivere dem i opplevelsen kritisk ressursadministrasjon.

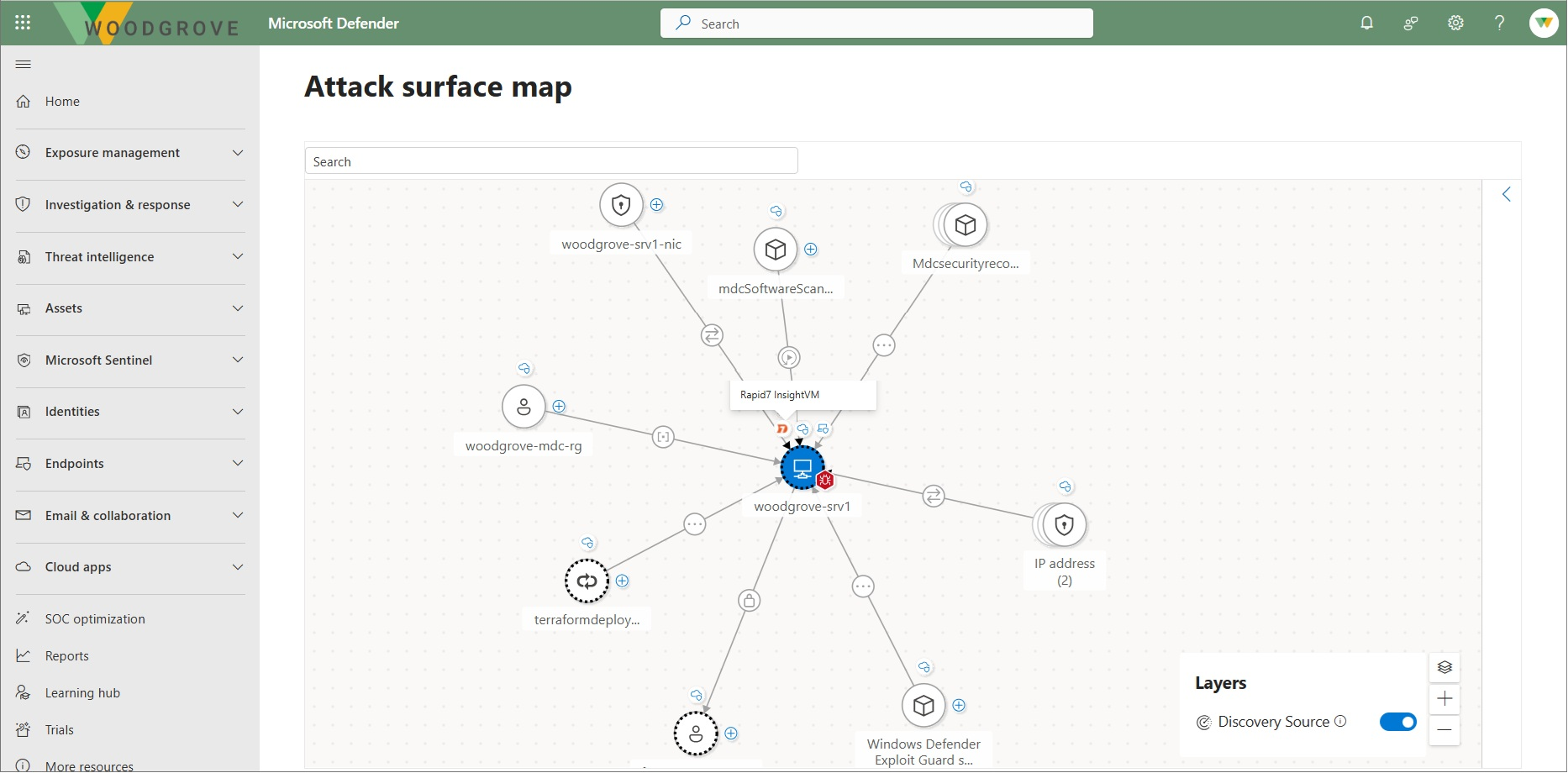

Eksponeringsgraf

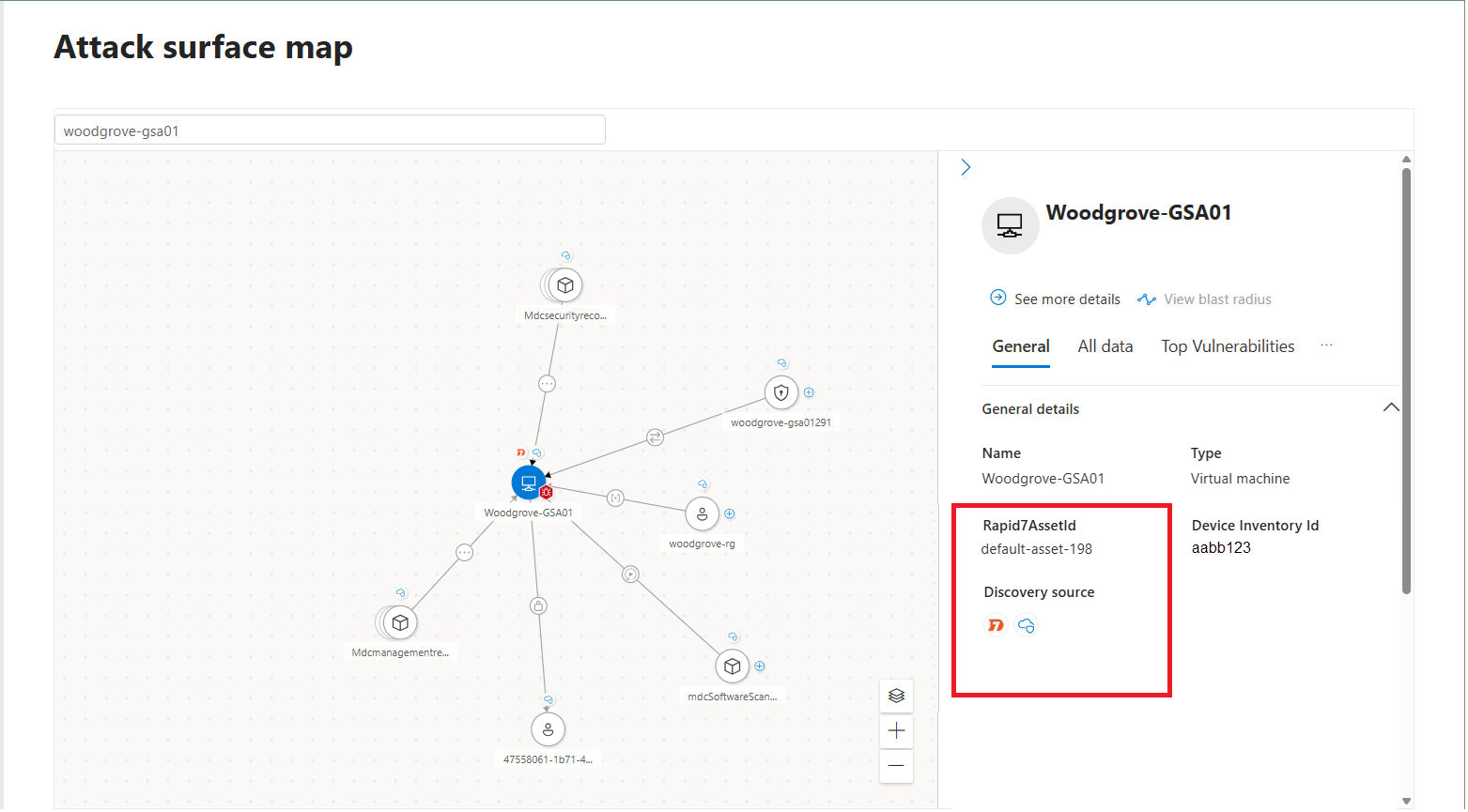

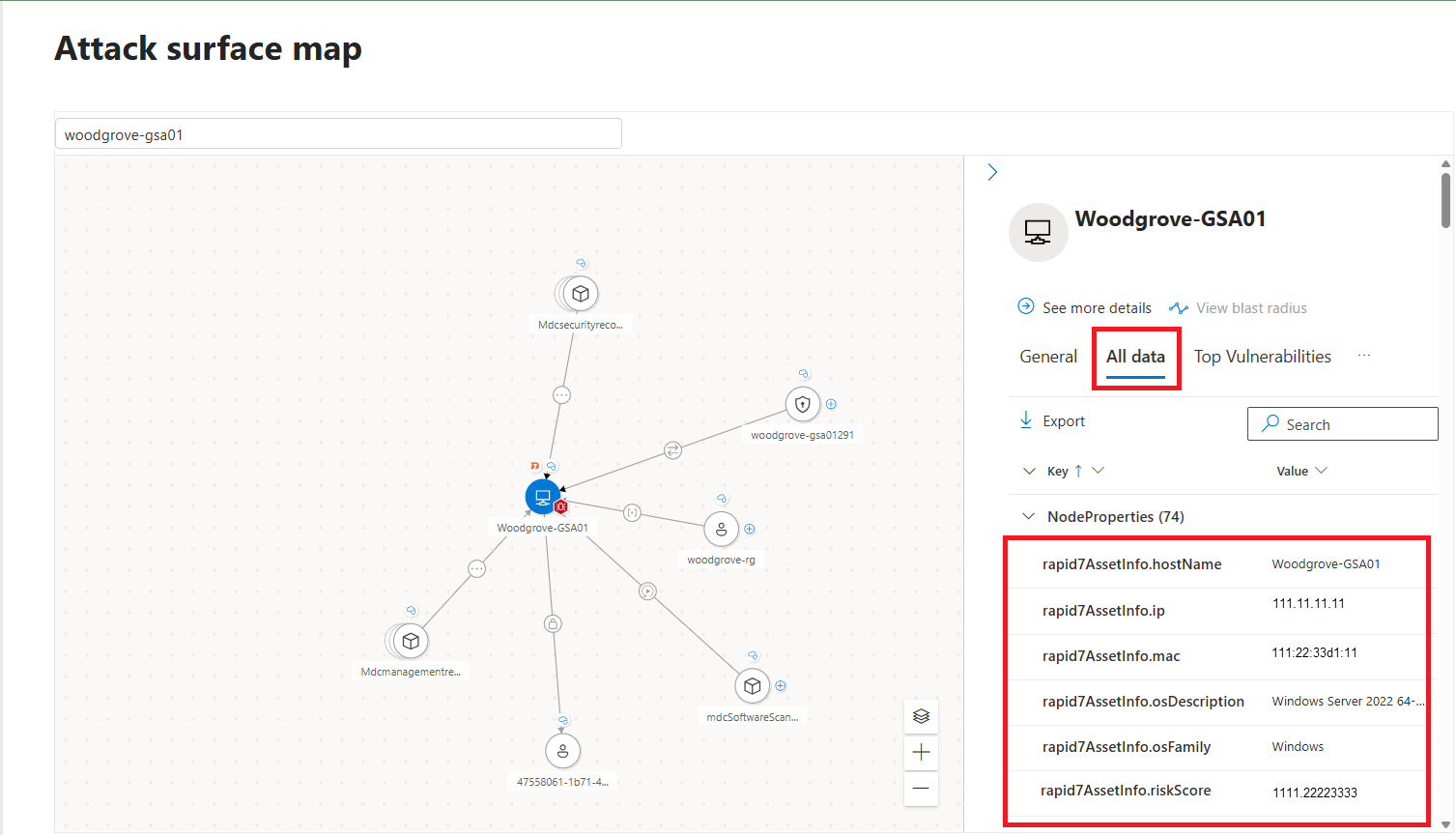

Hvis du vil utforske aktiva og berikelsesdata som er hentet fra eksterne dataprodukter, kan du også vise denne informasjonen i Eksponeringsgrafen. I Attack Surface-kartet kan du vise nodene som representerer ressurser som oppdages av koblingene dine, med innebygde ikoner som viser oppdagelseskildene for hver ressurs.

Ved å åpne sideruten for aktivumet kan du også vise detaljerte data som hentes fra koblingen for hvert aktivum.

Avansert jakt

Hvis du vil utforske de oppdagede og inntatte dataene fra de eksterne datakildene, kan du kjøre spørringer på Exposure Graph i Avansert jakt.

Eksempler:

Denne spørringen returnerer alle aktiva som er hentet fra ServiceNow CMDB og deres detaljerte metadata.

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

Denne spørringen returnerer alle aktiva som er hentet fra Qualys.

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

Denne spørringen returnerer alle sikkerhetsproblemer (CVE-er) rapportert av Rapid7 på inntatte ressurser.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where tostring(EdgeProperties.rawData.reportInfo.reportedBy) == "rapid7"

| project AssetName = TargetNodeName, CVE = SourceNodeName

Denne spørringen returnerer alle sikkerhetsproblemer (CVE-er) rapportert av Tenable på inntatte ressurser.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where tostring(EdgeProperties.rawData.reportInfo.reportedBy) == "tenable"

| project AssetName = TargetNodeName, CVE = SourceNodeName

Obs!

Når du feilsøker AH-spørringer (Advanced Hunting) som ikke fungerer eller ikke gir noen resultater, må du være oppmerksom på at «reportedBy»-feltet skiller mellom store og små bokstaver. Gyldige verdier inkluderer for eksempel «rapid7», «tenable» osv.

Angrepsbaner

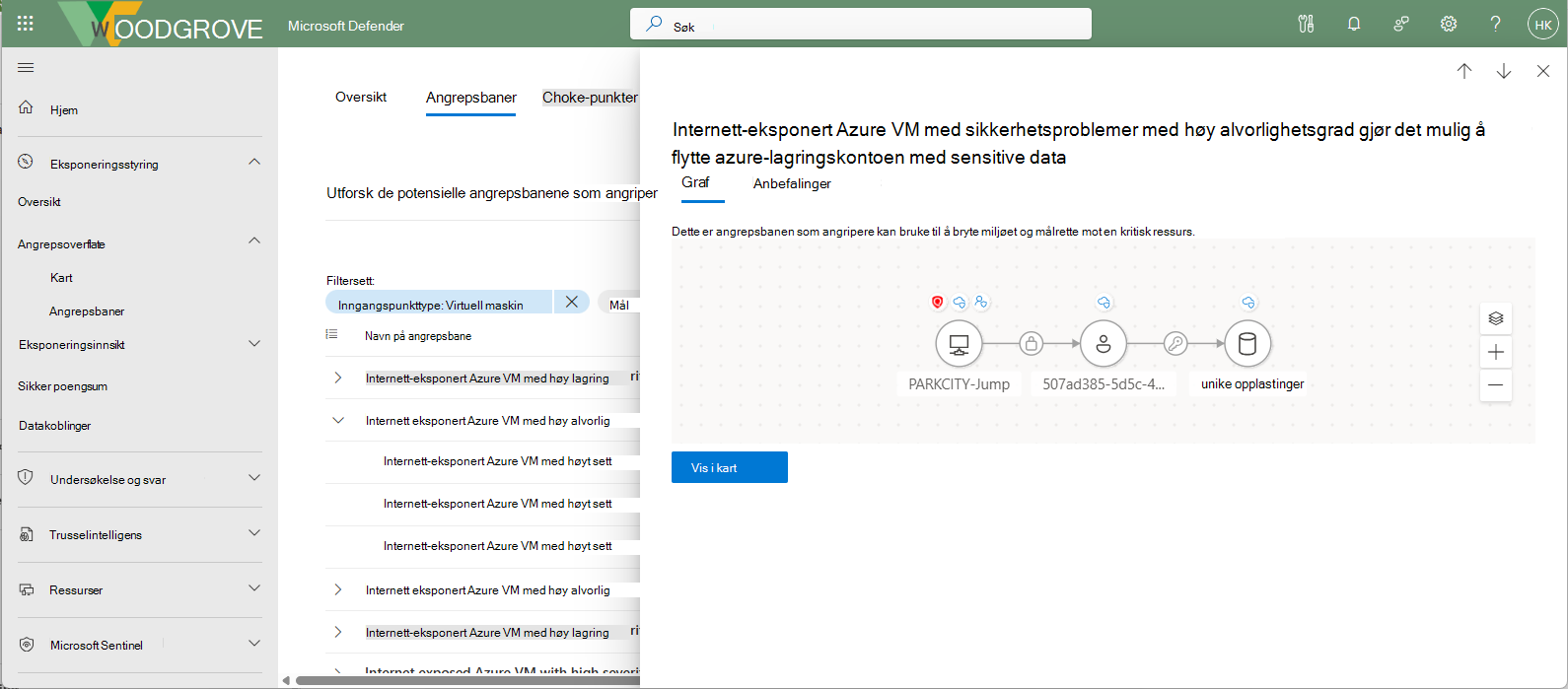

Security Exposure Management genererer automatisk angrepsbaner basert på dataene som samles inn på tvers av ressurser og arbeidsbelastninger, inkludert data fra eksterne koblinger. Den simulerer angrepsscenarioer og identifiserer sårbarheter og svakheter som en angriper kan utnytte.

Når du utforsker angrepsbaner i miljøet ditt, kan du vise oppdagelseskildene som bidro til denne angrepsbanen, basert på den grafiske visningen av banen.