Aktiver kryptering for SAP HANA

Vi anbefaler at du krypterer tilkoblinger til en SAP HANA-server fra Power Query Desktop og Power Query Online. Du kan aktivere HANA-kryptering ved hjelp av SAPs proprietære CommonCryptoLib (tidligere kjent som sapcrypto)-bibliotek. SAP anbefaler å bruke CommonCryptoLib.

Merk

SAP støtter ikke lenger OpenSSL, og som et resultat har Microsoft også avsluttet støtten. Bruk CommonCryptoLib i stedet.

Denne artikkelen gir en oversikt over hvordan du aktiverer kryptering ved hjelp av CommonCryptoLib, og refererer til enkelte bestemte områder i SAP-dokumentasjonen. Vi oppdaterer innhold og koblinger med jevne mellomrom, men for omfattende instruksjoner og støtte kan du alltid se den offisielle SAP-dokumentasjonen. Bruk CommonCryptoLib til å konfigurere kryptering i stedet for OpenSSL. hvis du vil ha fremgangsmåte for å gjøre dette, kan du gå til Slik konfigurerer du TLS/SSL i SAP HANA 2.0. Hvis du vil ha mer informasjon om hvordan du overfører fra OpenSSL til CommonCryptoLib, kan du gå til SAP Note 2093286 (s-user required).

Merk

Konfigurasjonstrinnene for kryptering som er beskrevet i denne artikkelen, overlapper med konfigurasjonstrinnene for SAML SSO. Bruk CommonCryptoLib som HANA-serverens krypteringsleverandør, og kontroller at valget av CommonCryptoLib er konsekvent på tvers av SAML- og krypteringskonfigurasjoner.

Det finnes fire faser for å aktivere kryptering for SAP HANA. Vi dekker disse fasene neste. Mer informasjon: Sikre kommunikasjonen mellom SAP HANA Studio og SAP HANA Server via SSL

Bruk CommonCryptoLib

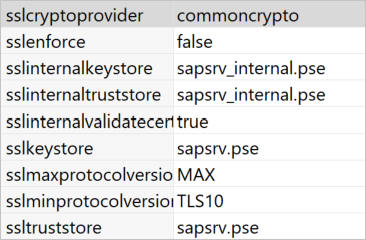

Kontroller at HANA-serveren er konfigurert til å bruke CommonCryptoLib som kryptografisk leverandør.

Opprette en forespørsel om sertifikatsignering

Opprett en forespørsel om sertifikatsignering for X509 for HANA-serveren.

Bruk SSH til å koble til Linux-maskinen som HANA-serveren kjører på som <sid>adm.

Gå til Hjem-katalogen /usr/sap/<sid>/home/.ssl. Den skjulte SSL-filen finnes allerede hvis rotinstansen allerede er opprettet.

Hvis du ikke allerede har en sertifiseringsinstans du kan bruke, kan du opprette en rotinstans selv ved å følge trinnene som er beskrevet i Sikring av kommunikasjonen mellom SAP HANA Studio og SAP HANA Server via SSL.

Kjør følgende kommando:

sapgenpse gen_pse -p cert.pse -r csr.txt -k GN-dNSName:<HOSTNAME with FQDN> "CN=<HOSTNAME with FQDN>"

Denne kommandoen oppretter en forespørsel om sertifikatsignering og privatnøkkel. <Fyll ut HOSTNAME med FQDN> med vertsnavnet og fullstendig domenenavn (FQDN).

Få sertifikatet signert

Få sertifikatet signert av en sertifiseringsinstans som er klarert av klienten(e) du bruker til å koble til HANA-serveren.

Hvis du allerede har en klarert firmainstans (representert av CA_Cert.pem og CA_Key.pem i eksemplet nedenfor), signerer du sertifikatforespørselen ved å kjøre følgende kommando:

openssl x509 -req -days 365 -in csr.txt -CA CA_Cert.pem -CAkey CA_Key.pem -CAcreateserial -out cert.pem

Kopier den nye filen, cert.pem, til serveren.

Opprett HANA-serversertifikatkjeden:

sapgenpse import_own_cert -p cert.pse -cert.pem

Start HANA-serveren på nytt.

Kontroller klareringsrelasjonen mellom en klient og sertifiseringsinstansen du brukte til å signere SAP HANA-serverens sertifikat.

Klienten må klarere sertifiseringsinstansen som brukes til å signere HANA-serverens X509-sertifikat før en kryptert tilkobling kan opprettes til HANA-serveren fra klientens maskin.

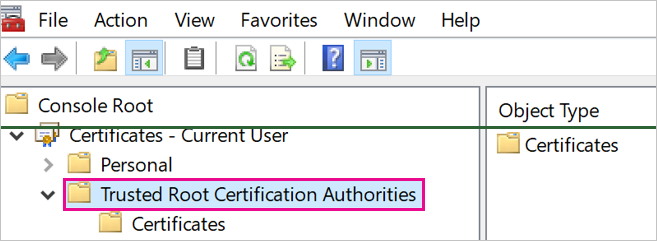

Det finnes ulike måter å sikre at denne klareringsrelasjonen finnes ved hjelp av Microsoft Management Console (mmc) eller kommandolinjen. Du kan importere sertifiseringsinstansens X509-sertifikat (cert.pem) til mappen klarerte rotsertifiseringsinstanser for brukeren som skal opprette tilkoblingen, eller i samme mappe for selve klientmaskinen, hvis dette er ønskelig.

Du må først konvertere cert.pem til en .crt-fil før du kan importere sertifikatet til mappen Klarerte rotsertifiseringsinstanser.

Test tilkoblingen

Merk

Før du bruker prosedyrene i denne delen, må du være logget på Power BI ved hjelp av legitimasjonen for administratorkontoen.

Før du kan validere et serversertifikat i Power Bi-tjeneste på nettet, må du ha en datakilde som allerede er konfigurert for den lokale datagatewayen. Hvis du ikke allerede har konfigurert en datakilde for å teste tilkoblingen, må du opprette en. Slik konfigurerer du datakilden på gatewayen:

Velg

konfigurasjonsikonet fra Power Bi-tjeneste.

konfigurasjonsikonet fra Power Bi-tjeneste.Velg Behandle gatewayer fra rullegardinlisten.

Velg ellipsen (...) ved siden av navnet på gatewayen du vil bruke med denne koblingen.

Velg Legg til datakilde fra rullegardinlisten.

Skriv inn datakildenavnet du vil kalle denne nye kilden i tekstboksen Datakildenavn, i datakilden Innstillinger.

Velg SAP HANA i datakildetype.

Skriv inn servernavnet på serveren, og velg godkjenningsmetoden.

Fortsett å følge instruksjonene i neste fremgangsmåte.

Test tilkoblingen i Power BI Desktop eller Power Bi-tjeneste.

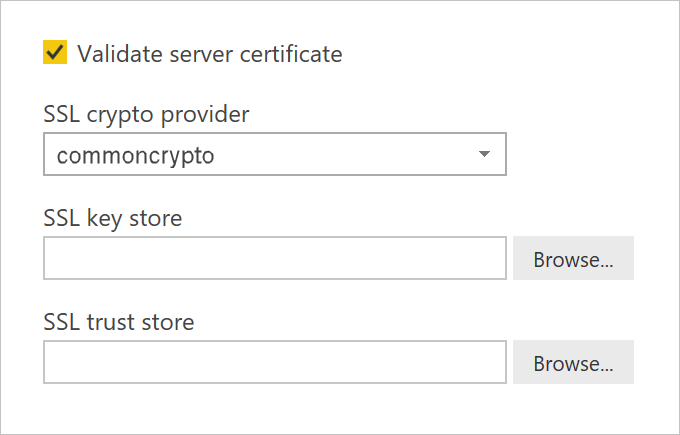

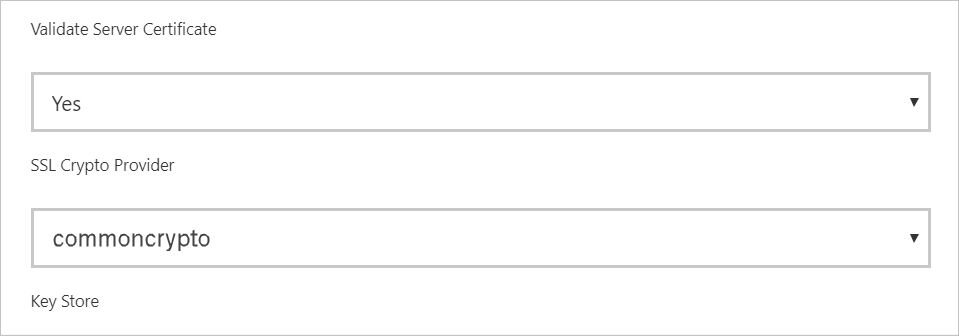

Kontroller at Valider serversertifikat er aktivert før du prøver å opprette en tilkobling til SAP HANA-serveren, i Power BI Desktop eller på Innstillinger-siden for datakilden i Power Bi-tjeneste. Velg commoncrypto for SSL-kryptoleverandøren. La SSL-nøkkellageret og SSL-klareringslagerfeltene stå tomme.

Power BI Desktop

Power BI-tjeneste

Kontroller at du kan opprette en kryptert tilkobling til serveren med alternativet Valider serversertifikat aktivert, ved å laste inn data i Power BI Desktop eller oppdatere en publisert rapport i Power Bi-tjeneste.

Du vil være oppmerksom på at bare SSL-krypteringsleverandørinformasjon er nødvendig. Implementeringen kan imidlertid kreve at du også bruker nøkkellageret og klareringslageret. Hvis du vil ha mer informasjon om disse butikkene og hvordan du oppretter dem, kan du gå til Client-Side TLS/SSL Koble til ion Properties (ODBC).