Ex-filtreringskontroller for e-post for koblinger

Notat

Det nye og forbedrede Power Platform-administrasjonssenteret er nå i offentlig forhåndsversjon! Vi utformet det nye administrasjonssenteret slik at det er enklere å bruke, med oppgaveorientert navigering som hjelper deg med å oppnå bestemte resultater raskere. Vi kommer til å publisere ny og oppdatert dokumentasjon etter hvert som det nye Power Platform-administrasjonssenteret blir allment tilgjengelig.

Microsoft Exchange gjør det mulig for administratorer å deaktivere automatisk videresending av e-post og autosvar til eksterne domener for eksterne mottakere. Exchange gjør dette ved å bruke meldingshoder, for eksempel automatisk videresending mottatt fra Outlook- og Outlook på nett-klienter.

Microsoft Power Platform har mulighet til å sette inn bestemte SMTP-overskrifter i e-postmeldinger sendt via Power Automate og Power Apps. Det gjør dette ved hjelp av Microsoft 365 Exchange/Outlook-koblinger. Du kan bruke disse SMTP-overskriftene til å konfigurere riktige eksfiltrasjonsregler. Disse reglene gjelder for uautorisert overføring av data fra én enhet til en annen i Exchange for utgående e-poster.

Hvis du vil ha mer informasjon om Microsoft 365 Outlook-koblingen, kan du gå til: SMTP-hoder.

Notat

Denne metoden for eksfiltreringskontroll er ikke tilgjengelig i GCC High- og DoD-miljøer. I disse skyene brukes ikke x-ms-mail-*-overskriftene.

Blokkere filtrering av videresendte e-postmeldinger

Administratorer kan konfigurere regler for Exchange-postflyter for å overvåke eller blokkere e-postmeldinger sendt av Power Automate og/eller Power Apps, ved hjelp av Microsoft 365 Outlook-koblingen. Formatet til SMTP-hodet bruker et reservert uttrykk Microsoft Power Automate eller Microsoft Power Apps. Det settes inn med hodetypen: x-ms-mail-application. Eksempel:

**x-ms-mail-application: Microsoft Power Automate**; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

x-ms-mail-operation-type: Forward

For å identifisere operasjons-IDen settes det inn et reservert ord, for eksempel Videresend, Svar eller Send, med hodetypen x-ms-mail-operation-type. Eksempel:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

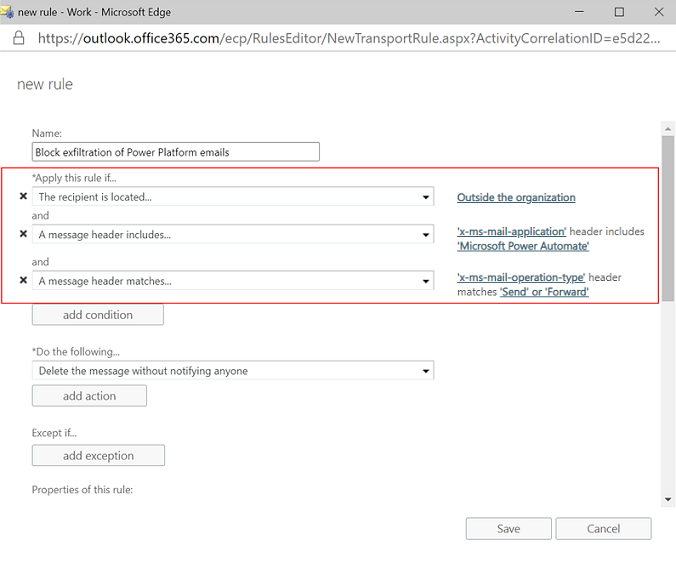

Exchange-administratorer kan bruke disse overskriftene til å konfigurere eksfiltrasjonsregler i administrasjonssenteret for Exchange, som vist i eksemplet her. Her forkaster "mail flow"-regelen utgående e-postmeldinger med:

- "x-ms-mail-application"-hode angitt til "Microsoft Power Automate" og

- ‘x-ms-mail-operation-type’-overskrift angitt som ‘Send’ eller ‘Videresend’

Dette tilsvarer regelen for e-postflyt i Exchange som er konfigurert for meldingstypen autoforward. Denne regelen bruker Outlook- og Outlook for nett-klienter.

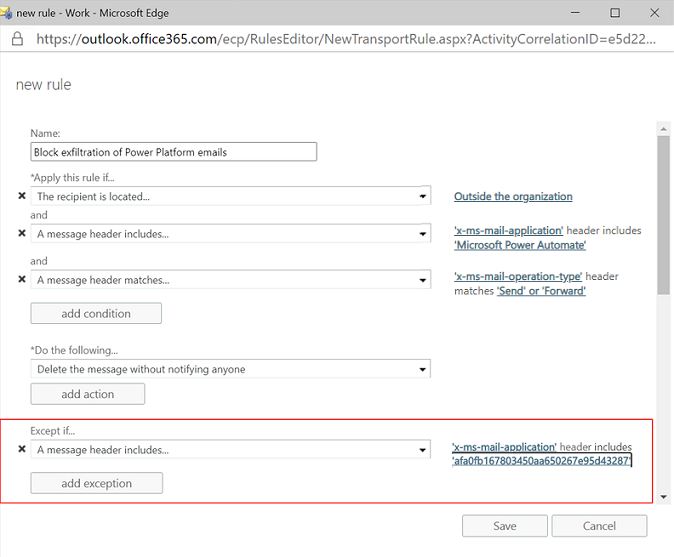

Unnta spesifikke flyter fra filtreringsblokkering

I tillegg til meldingene i "x-ms-mail-application" setter Power Platform også inn arbeidsflyt-IDen som det nye User-Agent-hodet. Dette tilsvarer app- eller flyt-ID-en. Eksempel:

x-ms-mail-application: Microsoft Power Automate; User-Agent:

azure-logic-apps/1.0 (workflow afa0fb167803450aa650267e95d43287; version

08586093372199532216) microsoft-flow/1.0

**x-ms-mail-operation-type: Forward**

Hvis du som administrator vil utelate flyter (eller apper) fra eksfiltrasjonen på grunn av et legitimt forretningsscenario, bruker du arbeidsflyt-ID-en eller x-ms-workflow-name som en del av brukeragenthodet. Alle andre unntaksbetingelser som tilbys av Exchange-regler, for eksempel avsenderadresse, forblir tilgjengelige for å utelate forretningsbrukssaker fra blokkeringshåndhevelsen. Eksempel:

Administratorer kan også bruke andre unntaksfunksjoner i e-postregler i Exchange for å utelate flyter fra eksfiltrasjonsblokkeringsreglene, for eksempel kan en unik avsenderadresse gjøre det mulig for legitime forretningsbrukssaker å omgå kontrollen.