Behandle Power Apps

Hvis du er miljøadministrator eller Microsoft Power Platform administrator, kan du administrere appene som er opprettet i organisasjonen.

Administratorer kan gjøre følgende fra Power Platform-administrasjonssenteret:

- Legge til eller endre brukere som en app deles med

- Slette apper som ikke er i bruk

Forutsetninger

- Enten en Power Apps-plan eller Power Automate-plan. Alternativt kan du registrere deg for en gratis Power Apps-prøveversjon.

- Power Apps miljøadministrator- eller Power Platform administratortillatelser. Hvis du vil ha mer informasjon, kan du se Administrering av miljøer i Power Apps.

Administrer Power Apps

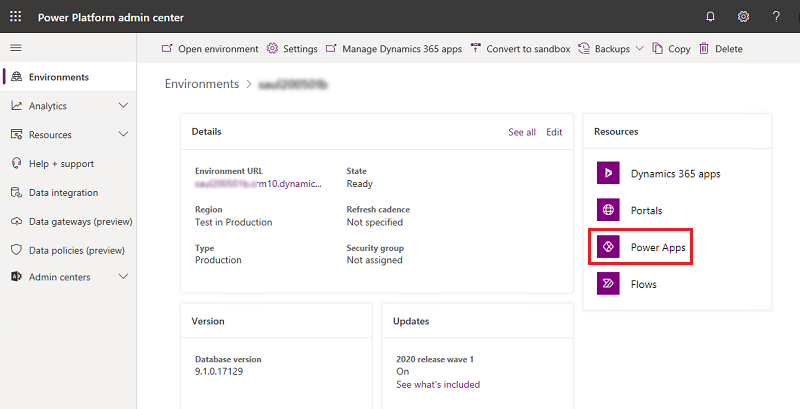

I navigasjonsruten velger du Miljøer, velg et miljø med ressurser, og velg deretter Power Apps-ressursen.

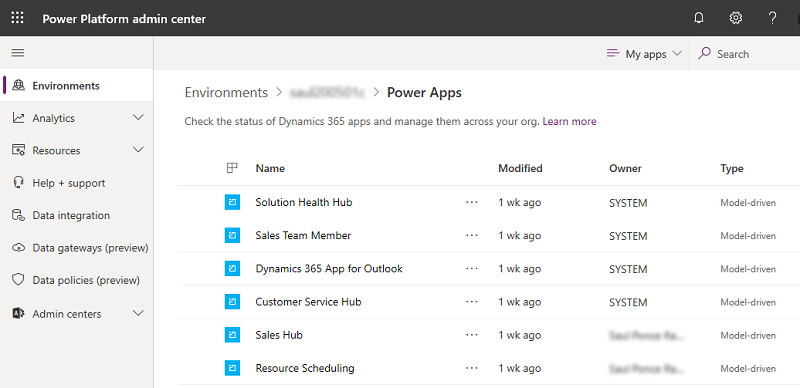

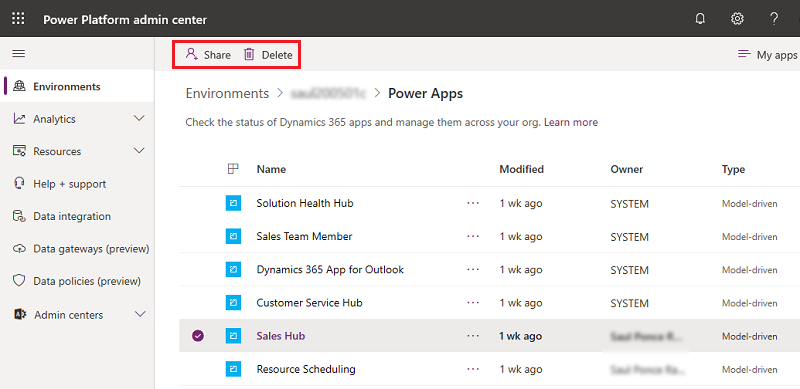

Velg en app som skal administreres.

Velg ønsket handling.

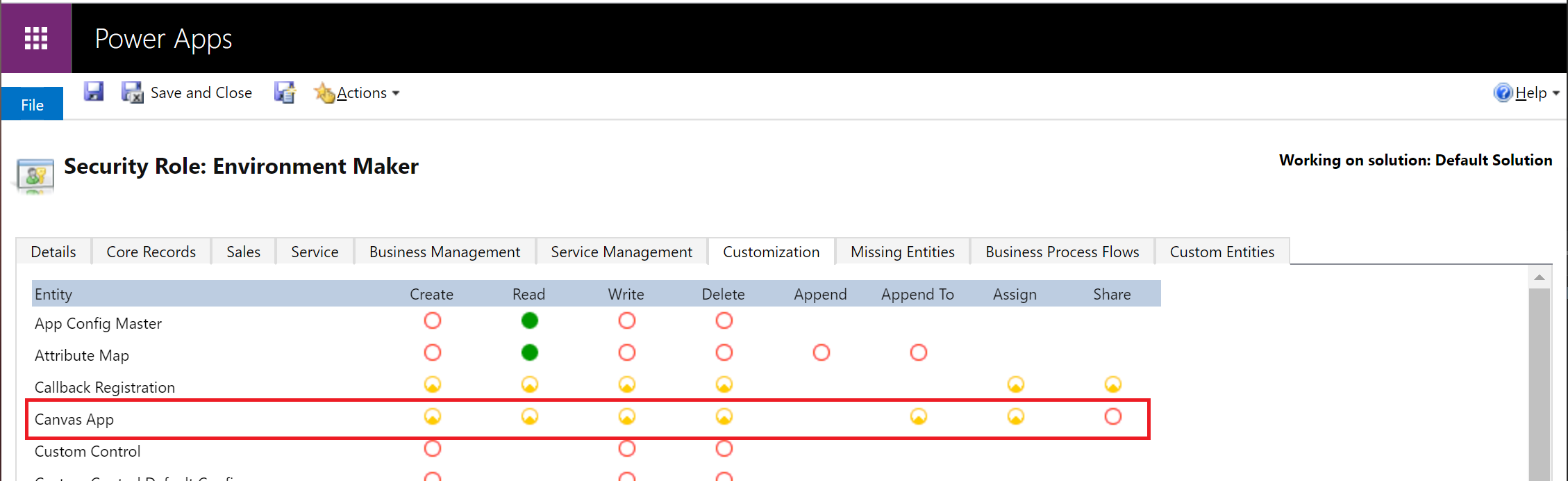

Administrere hvem som kan dele lerretsapper

Power Apps respekterer rettigheten Del i lerretsappen i Dataverse. En bruker kan ikke dele lerretsapper i et miljø hvis de ikke har en sikkerhetsrolle med rettigheten Del lerretsapp satt til en annen verdi enn «Ingen valgt». Denne Dataverse-delingsrettigheten i lerretsappen respekteres også i standardmiljøet. Denne artikkelen beskriver hvordan du redigerer rettigheter i en sikkerhetsrolle: Redigere en sikkerhetsrolle.

Obs!

Muligheten til å detaljert kontrollere rettigheten for deling av lerretsapp i en sikkerhetsrolle krever Dataverse i miljøet der rettigheten skal endres. Power Apps gjenkjenner ikke de andre rettighetene for Dataverse-lerretsappenheten som er angitt for miljøet.

Systemoppdateringer kan fjerne tilpassinger for forhåndsdefinerte sikkerhetsroller, inkludert Miljøutvikler. Dette betyr at fjering av delingsrettigheten for lerretsappen kan innføres på nytt under en systemoppdatering. Inntil tilpassingen av delingsrettigheten for lerretsappen beholdes under systemoppdateringer, kan det hende at tilpassing av delingsrettigheten må brukes på nytt.

Vise organisasjonens feilmeldingsinnhold for styring

Hvis du angir at feilmeldingsinnhold for styring skal vises i feilmeldinger, inkluderes det i feilmeldingen som vises når brukere ser at de ikke har tillatelse til å dele apper i et miljø. Se: PowerShell-kommandoer for feilmeldingsinnhold for styring.

Skille Microsoft SharePoint egendefinerte skjemaopprettere fra generelle miljøopprettere

I tillegg til muligheten til å lagre SharePoint egendefinerte skjemaressurser i et miljø som ikke er standard, er det også mulig å begrense oppretterrettigheter til bare å kunne opprette og redigere SharePoint egendefinerte skjemaer i et miljø som ikke er standard. Utenfor standardmiljøet kan en administrator oppheve tilordningen av Miljøoppretter-sikkerhetsrollen fra brukere og tilordne SharePoint sikkerhetsrollen for egendefinert skjemaoppretter.

Obs!

Muligheten til å skille egendefinerte SharePoint-skjemaoppretter fra generelle miljøopprettere krever Dataverse i miljøet der rettigheten skal endres.

En bruker med bare rollen som SharePoint egendefinert skjemaoppretter i et miljø, vil ikke se miljøet i miljølisten i https://make.powerapps.com eller https://flow.microsoft.com.

Gjør følgende for å begrense oppretterrettigheter til bare å kunne opprette og redigere SharePoint egendefinerte skjemaer i et miljø som ikke er standard.

Be en administrator om å angi et miljø for egendefinerte SharePoint-skjemaer som er forskjellig fra standardmiljøet.

Be en administrator om å installere løsningen for egendefinert SharePoint-skjema fra AppSource til miljøet som er tilordnet for egendefinerte SharePoint-skjemaer.

I administrasjonssenteret for Power Platform velger du miljøet du tilordnet for egendefinerte SharePoint-skjemaer i trinn én, og tilordner sikkerhetsrollen for egendefinert SharePoint-skjemaoppretter til brukere som forventes å opprette egendefinerte SharePoint- skjemaer. Se Tilordne sikkerhetsroller til brukere i et miljø som har en Dataverse-database.

Vanlige spørsmål

Kan jeg redigere rettigheter i sikkerhetsrollen for egendefinert SharePoint-skjemaoppretter?

Nei, sikkerhetsrollen for SharePoint egendefinert skjemaoppretter legges til i et miljø ved å importere en løsning som ikke kan tilpasses. Obs! Oppretting av egendefinert SharePoint-skjema krever at en bruker har tillatelser i SharePoint og Power Platform. Plattformen bekrefter at en bruker har skrivetillatelser for mållisten som er opprettet ved hjelp av Microsoft lister, og brukeren har tillatelse Power Platform til å opprette eller oppdatere det egendefinerte skjemaet SharePoint . For at en egendefinert SharePoint-skjemautformer skal bestå Power Platform-kontrollen, må brukeren ha sikkerhetsrollen for egendefinert SharePoint-skjemaoppretter.

Vil en bruker som bare har rollen for SharePoint-skjemaoppretter, se et miljø i make.powerapps.com-miljøvelgeren?

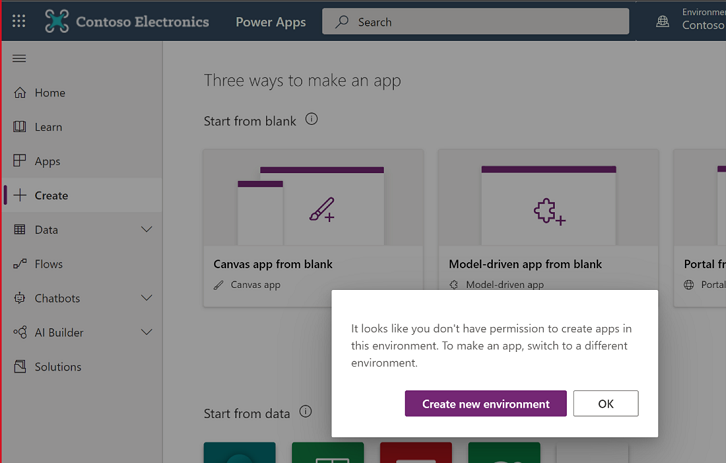

Nei, en utvikler som ikke har en sikkerhetsrolle som er angitt i dokumentasjonen Velg miljøer, vil ikke se miljøet i miljøvelgeren i https://make.powerapps.com. En bruker med rollen for egendefinert SharePoint-skjemaoppretter kan prøve å navigere til miljøet ved å manipulere URI-en. Hvis brukeren prøver å opprette en frittstående app, vises en tillatelsesfeil.

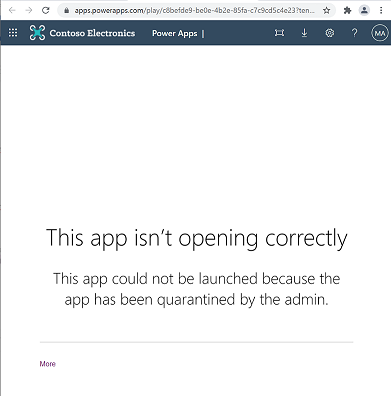

Behandle karantenetilstand for app

Som et supplement til Power Platform-policyer for å hindre tap av data gjør Power-plattformen det mulig for administratorer å sette en ressurs i karantene, og sette beskyttelsessperrer for lavkodeutvikling. Kvantastatusen for en ressurs administreres av administratorer og styrer om en ressurs er tilgjengelig for sluttbrukere. I Power Apps gir denne funksjonen administratorer muligheten til å begrense tilgjengeligheten av apper som kanskje trenger oppmerksomhet for å samsvare med overholdelseskravene til en organisasjonen.

Merk

En app i karantene vil ikke være tilgjengelig for brukere som aldri tidligere har startet appen.

En app i karantene kan være tilgjengelig en stund for brukere som har spilt appen før den ble satt i karantene. Det kan hende at disse brukerne kan bruke den appen i karantene i noen sekunder hvis de har brukt den tidligere. Etter det får de imidlertid en melding om at appen er i karantene hvis de prøver å åpne den på nytt.

Tabellen nedenfor viser hvordan karantenestatusen påvirker opplevelsene for administratorer, oppretter og sluttbrukere.

| Identitet | Opplevelse |

|---|---|

| Administrator | Uavhengig av karantenestatusen for en app er en app synlig for administratorer i Power Platform-administrasjonssenteret og PowerShell-cmdletene. |

| Oppretter | En app er synlig i https://make.powerapps.com og kan åpnes for redigering i Power Apps Studio, uavhengig av karantenestatusen for en app. |

| Sluttbruker | En app i karantene vil presentere sluttbrukere som starter appen, for en melding som angir at de ikke har tilgang til appen. |

Sluttbrukere vil se følgende melding når de starter en app som er satt i karantene.

Følgende tabell gjenspeiler karantenestøtte:

| Power Apps-type | Karantenestøtte |

|---|---|

| Lerretsapp | Tilgjengelig |

| Modelldrevet app | Ikke støtte enda |

Sette en app i karantene

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Ta en app ut av karantene

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Hente karantenestatus for en app

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Betinget tilgang for enkeltapper (forhåndsvisning)

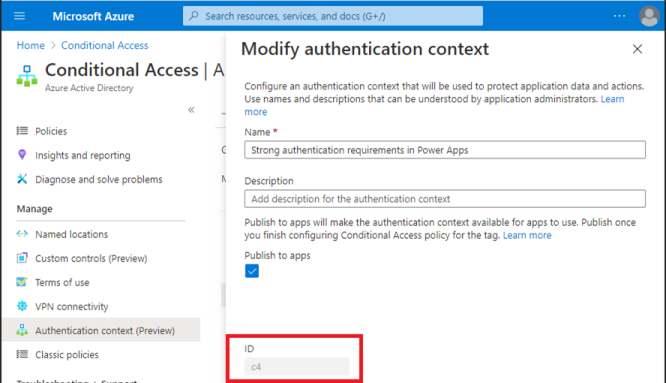

I tillegg til å respektere policyer for betinget tilgang som brukes på Power Apps tjenesten, er det mulig å bruke Microsoft Entra policyer for betinget tilgang på individuelle apper som er opprettet ved hjelp av Power Apps. En administrator kan for eksempel bruke en betinget tilgang-policy som krever godkjenning med flere faktorer, bare for apper som inneholder sensitive data. Power Apps bruker godkjenningskontekst for betinget tilgang som mekanisme for å målrette policyer for betinget tilgang på detaljerte apper. Administratorer er identiteten som kan legge til og fjerne godkjenningskontekster i en app. Opprettere kan ikke redigere godkjenningskontekst i en app.

Obs!

- Godkjenningskontekster som er angitt i en app, flyttes ikke med apper i løsninger og flyttes på tvers av miljøer. Dette tillater at ulike godkjenningskontekster brukes på apper i forskjellige miljøer. Når en app beveger seg over miljøer via løsninger, beholdes også godkjenningskonteksten som er angitt i et miljø. Hvis for eksempel en godkjenningskontekst er angitt i en app i et UAT-miljø, beholdes denne godkjenningskonteksten.

- Flere godkjenningskontekster kan være angitt i en app. En sluttbruker må overholde unionen av betinget tilgang-policyer som brukes av flere godkjenningskontekster.

Tabellen nedenfor viser hvordan håndhevelse av betinget tilgang på en bestemt app påvirker opplevelsene for administratorer, utviklere og sluttbrukere.

| Identitet | Opplevelse |

|---|---|

| Admin | Uavhengig av betinget tilgang-policyer som er tilknyttet en app, er en app synlig for administratorer i Power Platform administrasjonssenteret og PowerShell-cmdleter. |

| Utvikler | Uavhengig av betinget tilgang-policyer som er tilknyttet en app, er en app synlig i https://make.powerapps.com og kan åpnes for redigering i Power Apps Studio. |

| Sluttbruker | Betingede tilgangspolicyer som brukes på en app, håndheves når sluttbrukerne starter appen. En bruker som ikke består kontrollene for betinget tilgang, vises en dialog i godkjenningsopplevelsen som angir at de ikke har tilgang til ressursen. |

Når administratorer har tilknyttet godkjenningskontekster til betinget tilgang-policyer i https://portal.azure.com, kan de angi kontekst-IDen for godkjenning i en app. Bildet nedenfor illustrerer hvor du finner kontekst-IDen for godkjenning.

Sluttbrukere som ikke oppfyller policykravene for betinget tilgang, får en feilmelding som angir at de ikke har tilgang.

Tabellen nedenfor gjenspeiler betinget tilgang til støtte for detaljerte apper:

| Power Apps-type | Støtte for betinget tilgang for enkeltapper |

|---|---|

| Lerretsapp | Tilgjengelighet for forhåndsversjon |

| Modelldrevet app | Støttes ikke |

Legge til kontekst-IDer for betinget tilgangsgodkjenning i en app

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Få kontekst-IDer for betinget tilgangsgodkjenning angitt i en app

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Fjerne kontekst-IDer for betinget tilgangsgodkjenning i en app

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>