Konfigurer rapportserver for Power BI med Programproxy for Microsoft Entra

Denne artikkelen beskriver hvordan du bruker Microsoft Entra-programproxy til å koble til rapportserver for Power BI og SQL Server Reporting Services (SSRS) 2016 og nyere. Gjennom denne integreringen kan brukere som er borte fra bedriftsnettverket, få tilgang til rapportserver for Power BI- og Reporting Services-rapporter fra klientnettleserne sine og beskyttes av Microsoft Entra ID. Les mer om ekstern tilgang til lokale programmer via Programproxy for Microsoft Entra.

Miljødetaljer

Vi brukte disse verdiene i eksemplet vi opprettet.

- Domene: umacontoso.com

- rapportserver for Power BI: PBIRSAZUREAPP.umacontoso.com

- SQL Server-datakilde: SQLSERVERAZURE.umacontoso.com

Konfigurer rapportserver for Power BI

Når du har installert rapportserver for Power BI (forutsatt på en Azure VM), konfigurerer du nettadressene for rapportserver for Power BI og nettportalen ved hjelp av følgende fremgangsmåte:

Opprett innkommende og utgående regler i VM-brannmuren for port 80 (port 443 hvis du har https URL-adresser konfigurert). Opprett også inngående og utgående regler for Azure VM fra Azure-portalen for TCP-protokollen – Port 80.

DNS-navnet som er konfigurert for VM-en i miljøet vårt, er

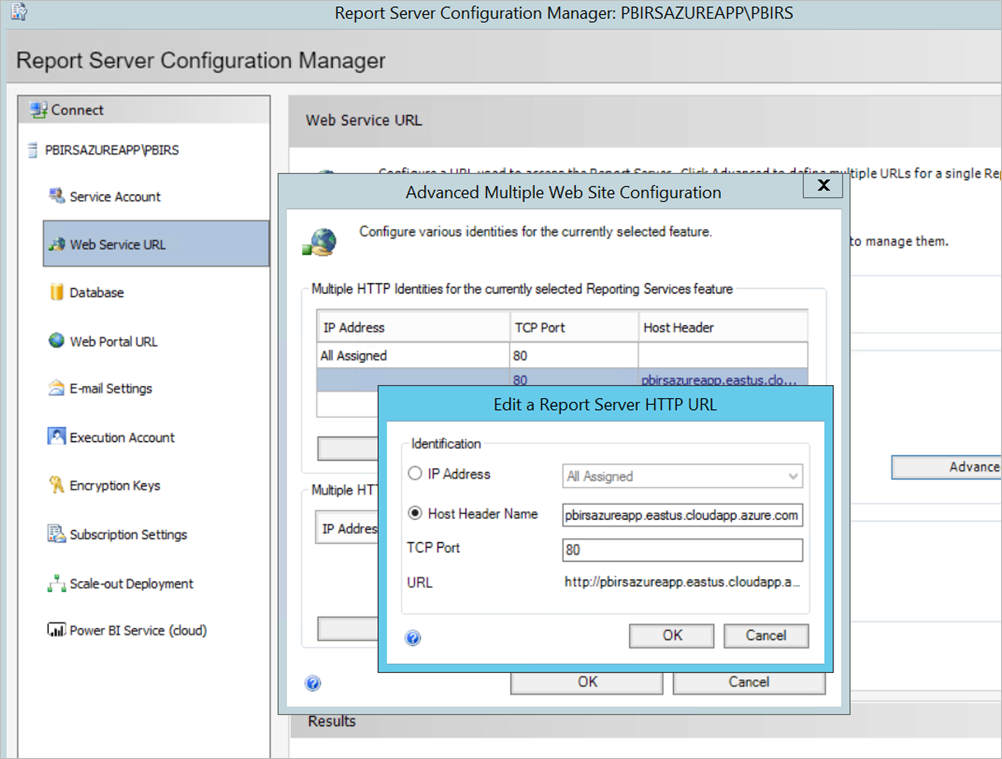

pbirsazureapp.eastus.cloudapp.azure.com.Konfigurer url-adressen rapportserver for Power BI ekstern nettjeneste og nettportal ved å velge Avansert-fanen Legg til-knappen >Velg vertshodenavn og legge til vertsnavnet (DNS-navn) som vist her. >

Vi utførte det forrige trinnet for både webtjeneste- og nettportaldelen og fikk nettadressene registrert på konfigurasjonsbehandlingen for rapportserveren:

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerhttps://pbirsazureapp.eastus.cloudapp.azure.com/Reports

I Azure-portalen ser vi to IP-adresser for VM-en i nettverksdelen

- Offentlig IP.

- Privat IP.

Den offentlige IP-adressen brukes for tilgang fra utenfor den virtuelle maskinen.

Derfor la vi til vertsfiloppføringen på VM (rapportserver for Power BI) for å inkludere den offentlige IP-adressen og vertsnavnet

pbirsazureapp.eastus.cloudapp.azure.com.Vær oppmerksom på at den dynamiske IP-adressen kan endres ved omstart, og du må kanskje legge til riktig IP-adresse på nytt i vertsfilen. Hvis du vil unngå dette, kan du angi den offentlige IP-adressen til statisk i Azure-portalen.

Nettadressene for webtjenesten og nettportalen må være tilgjengelige etter at du har gjort endringene ovenfor nevnt.

Når vi får tilgang til nettadressen

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerpå serveren, blir vi bedt om å oppgi legitimasjon tre ganger og se en tom skjerm.Legg til følgende registeroppføring:

HKEY\_LOCAL\_MACHINE \SYSTEM\CurrentControlset\Control \Lsa\ MSV1\_0RegisternøkkelLegg til en ny verdi

BackConnectionHostNames, en verdi med flere strenger, og angi vertsnavnetpbirsazureapp.eastus.cloudapp.azure.com.

Etter dette kan vi også få tilgang til nettadressene på serveren.

Konfigurer rapportserver for Power BI til å fungere med Kerberos

1. Konfigurere godkjenningstypen

Vi må konfigurere godkjenningstypen for rapportserveren for å tillate kerberos-avgrenset delegering. Denne konfigurasjonen utføres i filen rsreportserver.config .

Finn delen Authentication/AuthenticationTypes i rsreportserver.config-filen.

Vi vil forsikre oss om at RSWindowsNegotiate er oppført og er først i listen over godkjenningstyper. Det skal se omtrent slik ut.

<AuthenticationTypes>

<RSWindowsNegotiate/>

</AuthenticationTypes>

Hvis du må endre konfigurasjonsfilen, må du stoppe og starte rapportservertjenesten fra Report Server Configuration Manager på nytt for å sikre at endringene trer i kraft.

2. Registrer navn på tjenestekontohaver (SPN-er)

Åpne ledeteksten som administrator, og utfør følgende trinn.

Registrer følgende SPN-er under kontoen rapportserver for Power BI tjenestekonto ved hjelp av følgende kommandoer

setspn -s http/ Netbios name\_of\_Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

setspn -s http/ FQDN\_of Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

Registrer følgende SPN-er under SQL Server-tjenestekontoen ved hjelp av følgende kommandoer (for en standardforekomst av SQL Server):

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server: 1433 (PortNumber) <SQL service service account>

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server<SQL service service account>

3. Konfigurere delegeringsinnstillinger

Vi må konfigurere delegeringsinnstillingene på tjenestekontoen for rapportserveren.

Åpne Active Directory-brukere og -datamaskiner.

Åpne egenskapene for tjenestekontoen for rapportserveren i Active Directory-brukere og -datamaskiner.

Vi ønsker å konfigurere avgrenset delegering med protokolltransitt. Med avgrenset delegering må vi være tydelige på hvilke tjenester vi ønsker å delegere til.

Høyreklikk tjenestekontoen for rapportserveren, og velg Egenskaper.

Velg Delegering-fanen.

Velg Bare klarer denne brukeren for delegering til angitte tjenester.

Velg Bruk en hvilken som helst godkjenningsprotokoll.

Velg Legg til under Tjenestene som denne kontoen kan presentere delegert legitimasjon for: Velg Legg til.

Velg Brukere eller datamaskiner i den nye dialogboksen.

Angi tjenestekontoen for SQL Server-tjenesten , og velg OK.

Det begynner med MSSQLSVC.

Legg til SPN-ene.

Velg OK. Du skal nå se SPN-en i listen.

Disse trinnene bidrar til å konfigurere rapportserver for Power BI til å fungere med Kerberos-godkjenningsmekanisme og få testtilkoblingen til datakilden til å fungere på den lokale maskinen.

Konfigurer proxy-kobling for Microsoft Entra-program

Se artikkelen for konfigurasjon relatert til programproxykoblingen

Vi installerte programproxykoblingen på rapportserver for Power BI, men du kan konfigurere den på en egen server og kontrollere at delegering er riktig konfigurert.

Sørg for at koblingen er klarert for delegering

Kontroller at koblingen er klarert for delegering til SPN-en som er lagt til i programutvalgskontoen for rapportserveren.

Konfigurer Kerberos-avgrenset delegering (KCD) slik at proxy-tjenesten for Microsoft Entra-programmet kan delegere brukeridentiteter til programutvalgskontoen for rapportserveren. Konfigurer KCD ved å aktivere programproxykoblingen for å hente Kerberos-billetter for brukerne som har blitt godkjent i Microsoft Entra ID. Deretter sender denne serveren konteksten til målprogrammet, eller rapportserver for Power BI i dette tilfellet.

Hvis du vil konfigurere KCD, gjentar du følgende trinn for hver koblingsmaskin.

- Logg på en domenekontroller som domeneadministrator, og åpne deretter Active Directory-brukere og -datamaskiner.

- Finn datamaskinen som koblingen kjører på.

- Dobbeltklikk datamaskinen, og velg deretter delegeringsfanen .

- Angi delegeringsinnstillingene til Bare klarer denne datamaskinen for delegering til de angitte tjenestene. Velg deretter Bruk en hvilken som helst godkjenningsprotokoll.

- Velg Legg til, og velg deretter Brukere eller Datamaskiner.

- Angi tjenestekontoen du bruker for rapportserver for Power BI. Denne kontoen er den du har lagt spn til i rapportserverkonfigurasjonen.

- Klikk på OK.

- Hvis du vil lagre endringene, klikker du OK på nytt.

Publiser via programproxy for Microsoft Entra

Nå er du klar til å konfigurere programproxyen for Microsoft Entra.

Publiser rapportserver for Power BI via programproxy med følgende innstillinger. Hvis du vil ha trinnvise instruksjoner om hvordan du publiserer et program via programproxy, kan du se Legge til en lokal app i Microsoft Entra ID.

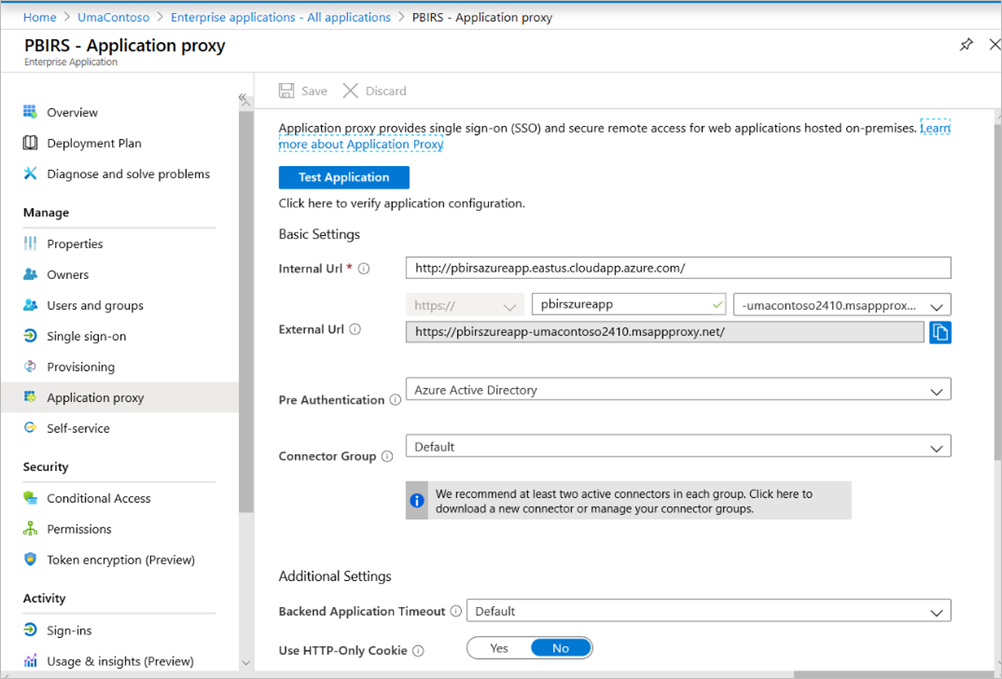

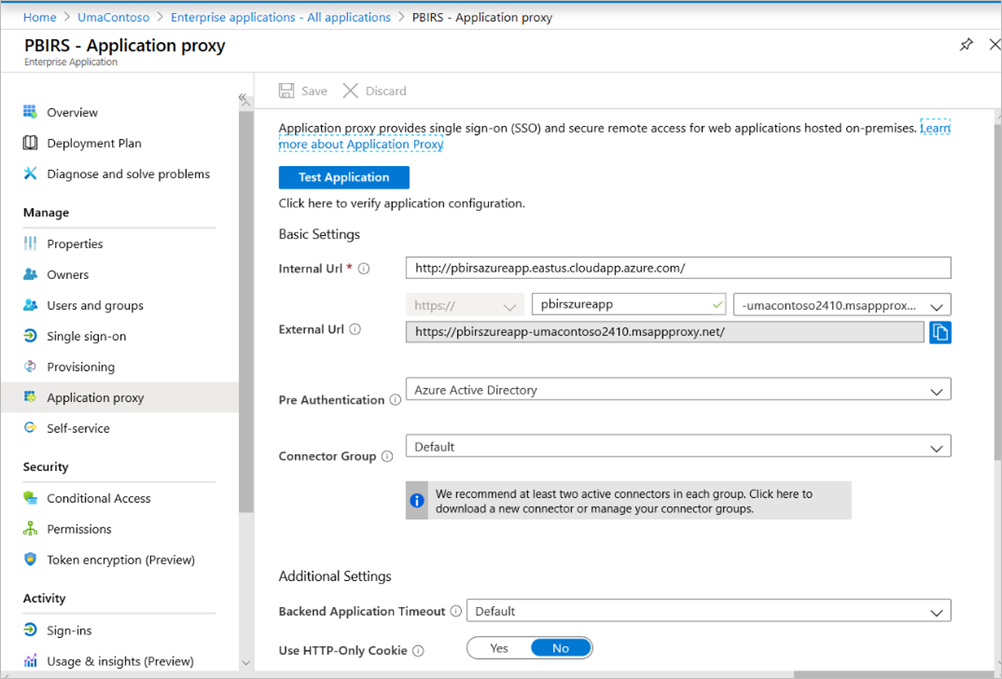

Intern URL-adresse : Skriv inn nettadressen til rapportserveren som koblingen kan nå i firmanettverket. Kontroller at denne URL-adressen kan nås fra serveren som koblingen er installert på. En anbefalt fremgangsmåte er å bruke et domene på øverste nivå, for eksempel

https://servername/for å unngå problemer med underbaner publisert via programproxy. Du kan for eksempel brukehttps://servername/og ikkehttps://servername/reports/ellerhttps://servername/reportserver/. Vi har konfigurert miljøet medhttps://pbirsazureapp.eastus.cloudapp.azure.com/.Merk

Vi anbefaler at du bruker en sikker HTTPS-tilkobling til rapportserveren. Se Konfigurere SSL-tilkoblinger på en rapportserver for opprinnelig modus for informasjon om fremgangsmåte.

Ekstern URL-adresse : Skriv inn den offentlige nettadressen som Power BI-mobilappen kobler til. Det kan for eksempel se ut som

https://reports.contoso.comom et egendefinert domene brukes. Hvis du vil bruke et egendefinert domene, laster du opp et sertifikat for domenet og peker en DNS-post til standard msappproxy.net domene for programmet. Hvis du vil ha detaljerte trinn, kan du se Arbeide med egendefinerte domener i programproxyen for Microsoft Entra.

Vi har konfigurert den eksterne URL-adressen til å være https://pbirsazureapp-umacontoso2410.msappproxy.net/ for miljøet vårt.

- Forhåndsgodkjenningsmetode: Microsoft Entra ID.

- Koblingsgruppe: Standard.

Vi har ikke gjort noen endringer i delen Tilleggsinnstillinger . Den er konfigurert til å fungere med standardalternativene.

Viktig

Når du konfigurerer programproxyen , må du være oppmerksom på at tilbakeserverprogrammets tidsavbrudd er satt til Standard (85 sekunder). Hvis du har rapporter som tar mer enn 85 sekunder å kjøre, angir du denne egenskapen til Lang (180 sekunder), som er den høyest mulige tidsavbruddsverdien. Når de er konfigurert for Long, må alle rapporter fullføres innen 180 sekunder, ellers blir de tidsavbrutt og resulterer i en feil.

Konfigurere enkel pålogging

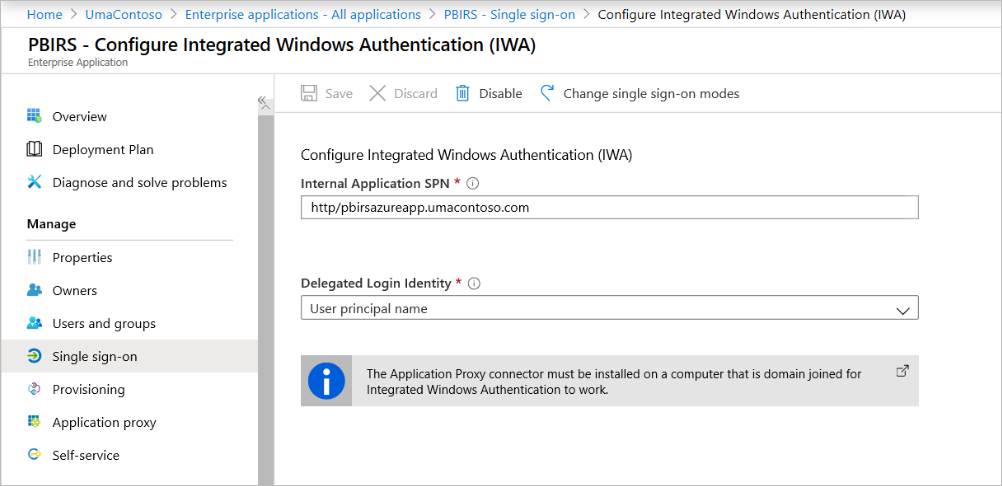

Når appen er publisert, konfigurerer du innstillingene for enkel pålogging med følgende fremgangsmåte:

Velg Enkel pålogging på programsiden i portalen.

Velg Integrert Windows-godkjenning for enkel påloggingsmodus.

Angi intern program-SPN til verdien du angir tidligere. Du kan identifisere denne verdien ved hjelp av følgende fremgangsmåte:

- Prøv å kjøre en rapport eller utfør testtilkobling til datakilde, slik at en Kerberos-billett opprettes.

- Når du har utført rapporten/testtilkoblingen, åpner du ledeteksten og kjører kommandoen:

klist. I resultatdelen skal du se en billett medhttp/SPN. Hvis det er det samme som SPN-en du har konfigurert med rapportserver for Power BI, bruker du SPN-en i denne delen.

Velg den delegerte påloggingsidentiteten for koblingen som skal brukes på vegne av brukerne. Hvis du vil ha mer informasjon, kan du se Arbeide med ulike lokale identiteter og skyidentiteter.

Vi anbefaler at du bruker brukerhovednavn. I eksemplet vårt konfigurerte vi det til å fungere med alternativet Brukerhovednavn :

Klikk på Lagre for å lagre endringene.

Fullfør konfigurasjonen av programmet

Hvis du vil fullføre konfigurasjonen av programmet, går du til delen Brukere og grupper og tilordner brukere til å få tilgang til dette programmet.

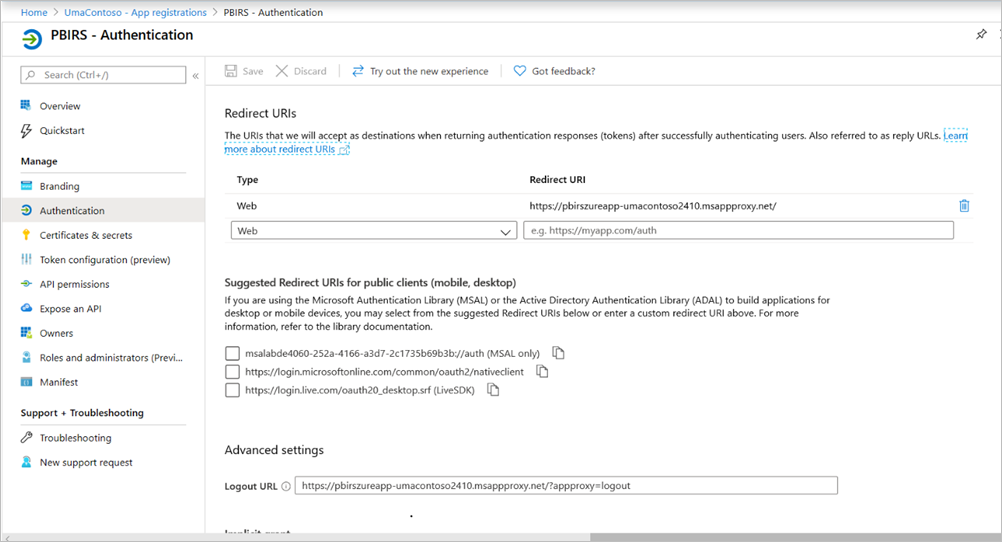

Konfigurer godkjenningsdelen av appregistrering for rapportserver for Power BI-programmet på følgende måte for url-adresser for omadressering og avanserte innstillinger:

- Opprett en ny URL-adresse for omadressering og konfigurer den med Type = Web og Omadresser URI =

https://pbirsazureapp-umacontoso2410.msappproxy.net/ - Konfigurer URL-adressen for pålogging til under Avanserte innstillinger

https://pbirsazureapp-umacontoso2410.msappproxy.net/?Appproxy=logout

- Opprett en ny URL-adresse for omadressering og konfigurer den med Type = Web og Omadresser URI =

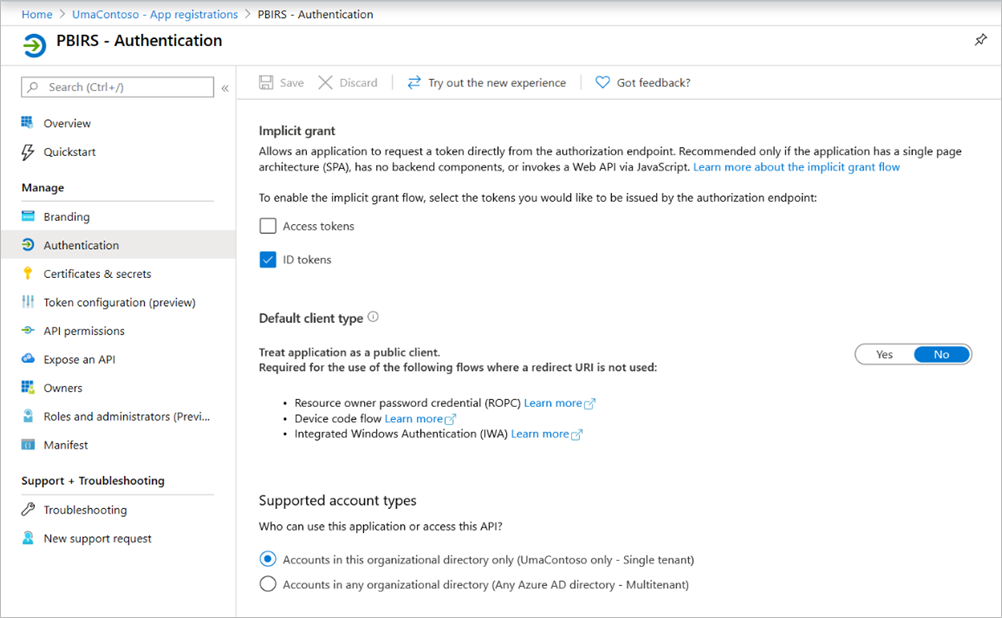

Fortsett konfigurasjonen av godkjenningsdelen av appregistrering for rapportserver for Power BI-programmet på følgende måte for implisitt tildeling, standard klienttype og støttede kontotyper:

- Angi implisitt tildeling til ID-tokener.

- Angi standard klienttype til Nei.

- Angi kontotyper som støttes til kontoer bare i denne organisasjonskatalogen (bare UmaContoso – enkel leier).

Når enkel pålogging er konfigurert og nettadressen

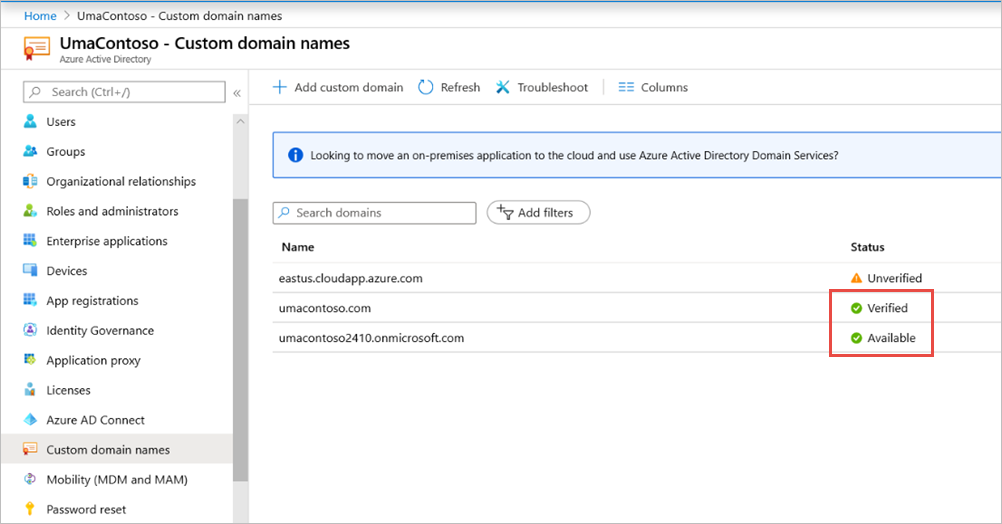

https://pbirsazureapp-umacontoso2410.msappproxy.netfungerer, må vi sørge for at kontoen vi logger på med, synkroniseres med kontoen som tillatelsene er angitt i rapportserver for Power BI.Vi må først konfigurere det egendefinerte domenet som vi planlegger å bruke i påloggingen, og deretter kontrollere at det er bekreftet

I dette tilfellet kjøpte vi et domene kalt umacontoso.com og konfigurerte DNS-sonen med oppføringene. Du kan også prøve å bruke

onmicrosoft.comdomenet og synkronisere det med lokal AD.Se artikkelen Opplæring: Tilordne et eksisterende egendefinert DNS-navn til Azure App Service for referanse.

Når du har bekreftet DNS-oppføringen for det egendefinerte domenet, skal du kunne se statusen som bekreftet tilsvarende domenet fra portalen.

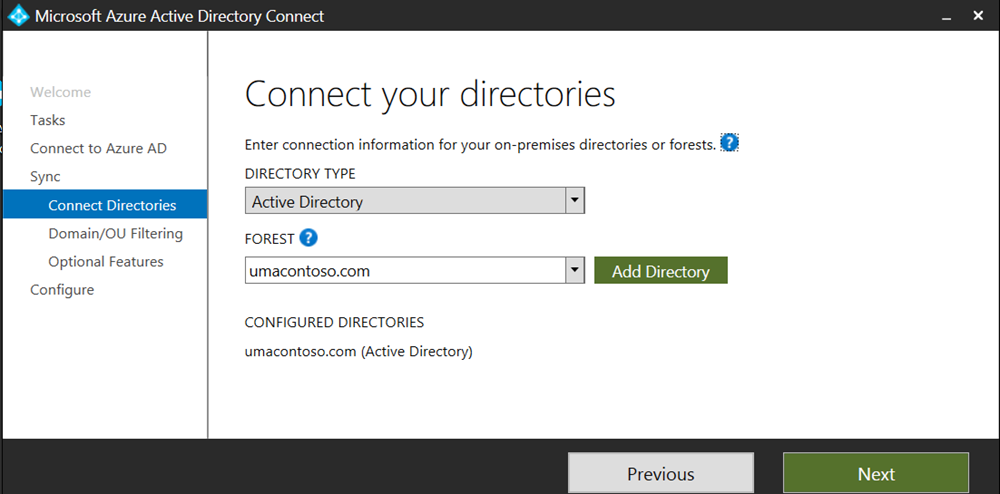

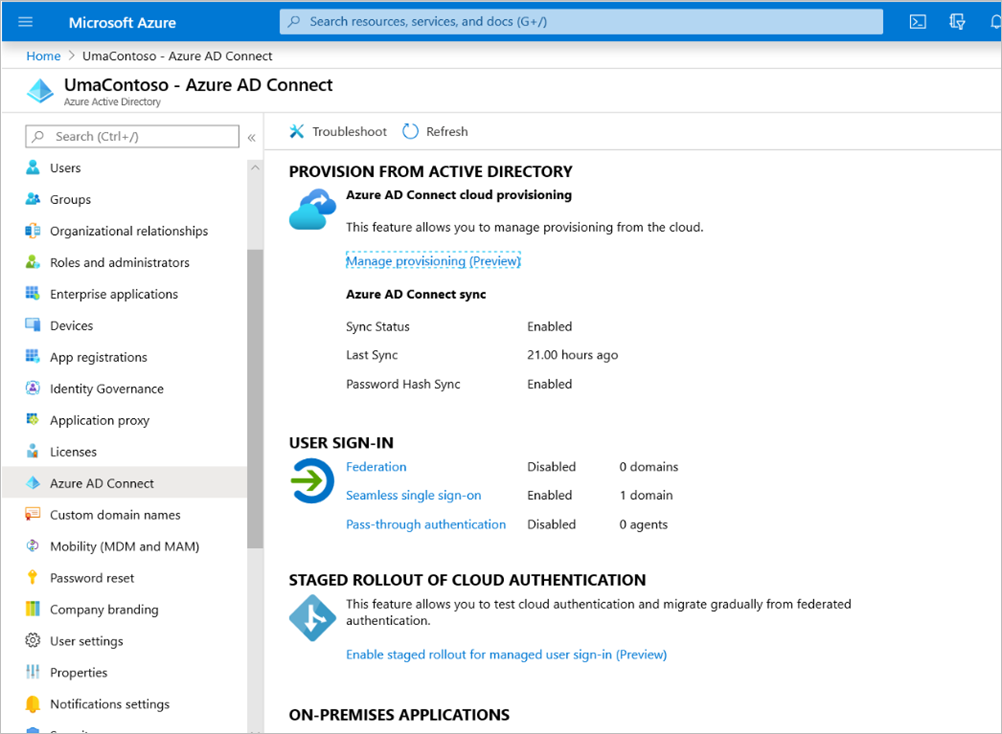

Installer Microsoft Entra Connect på domenekontrollerserveren, og konfigurer den til å synkronisere med Microsoft Entra ID.

Når Microsoft Entra-ID-en er synkronisert med lokal AD, ser vi følgende status fra Azure-portalen:

Når synkroniseringen er vellykket, åpner du også AD-domener og klareringer på domenekontrolleren. Høyreklikk Active Directory-domener og klareringsegenskaper > , og legg til UPN. I vårt miljø

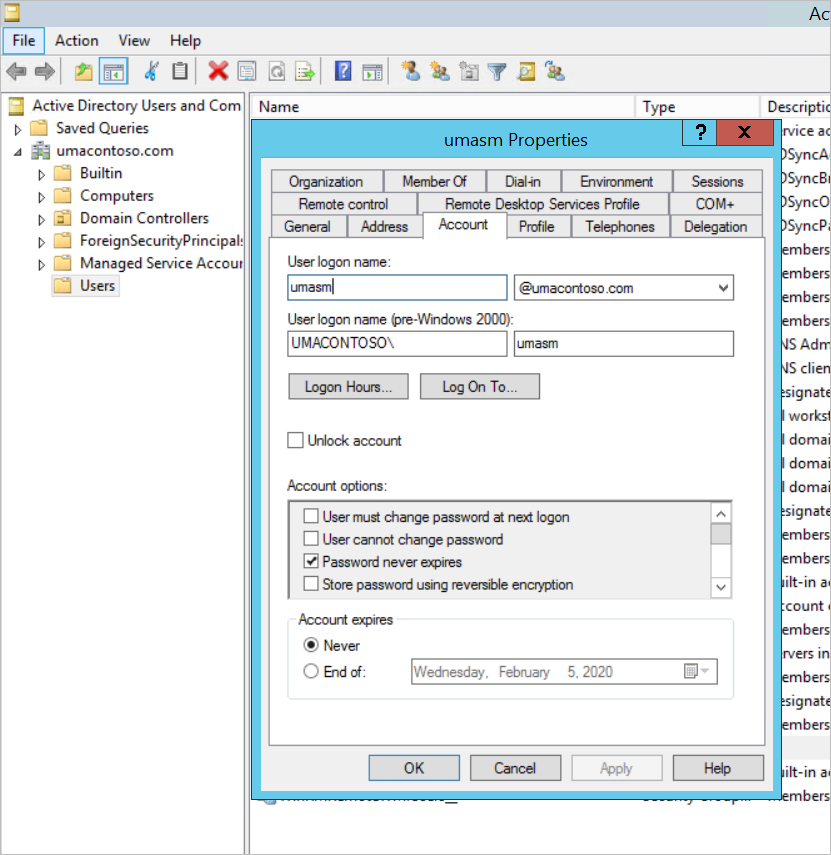

umacontoso.comer det egendefinerte domenet vi kjøpte.Når du har lagt til UPN, skal du kunne konfigurere brukerkontoene med UPN slik at Microsoft Entra-kontoen og den lokale AD-kontoen er koblet til, og at tokenet gjenkjennes under godkjenning.

Navnet på AD-domenet vises i rullegardinlisten over inndelingen Brukerpåloggingsnavn etter at du har gjort det forrige trinnet. Konfigurer brukernavnet, og velg domenet fra rullegardinlisten i delen Brukerpåloggingsnavn i AD-brukeregenskapene.

Når AD-synkroniseringen er vellykket, ser du at den lokale AD-kontoen kommer opp i Azure-portalen under delen Brukere og grupper i programmet. Kilden for kontoen er Windows Server AD.

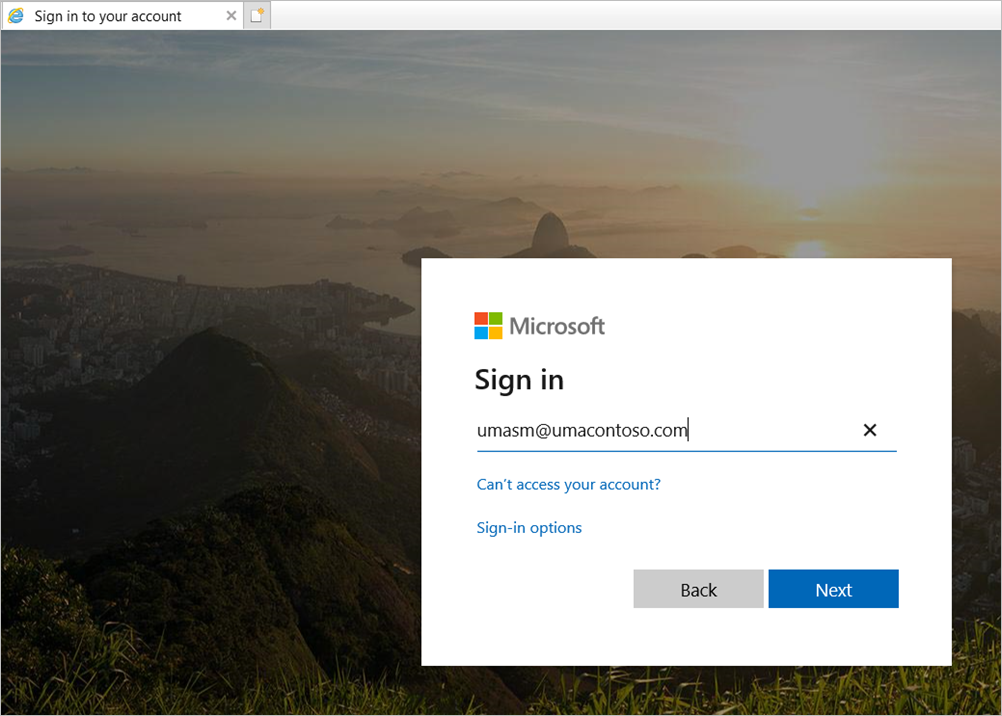

Pålogging med

umasm@umacontoso.comtilsvarer bruk av Windows-legitimasjonenUmacontoso\umasm.Disse tidligere trinnene gjelder hvis du har en lokal AD konfigurert og planlegger å synkronisere den med Microsoft Entra ID.

Vellykket pålogging etter implementering av trinnene ovenfor:

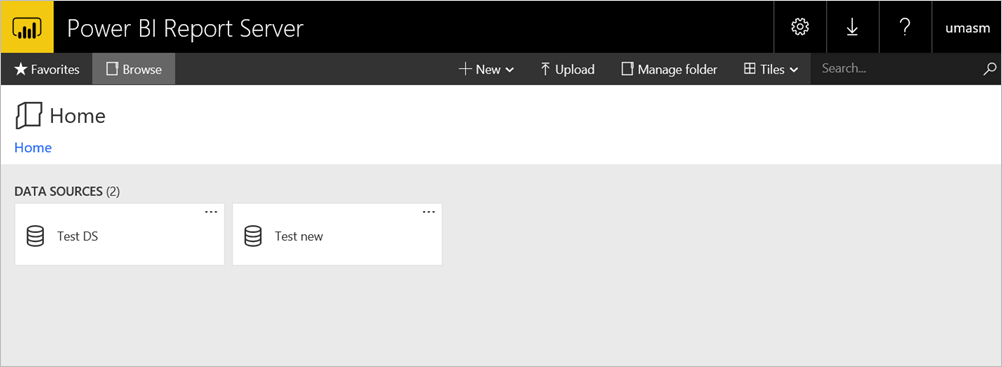

Etterfulgt av visningen av nettportalen:

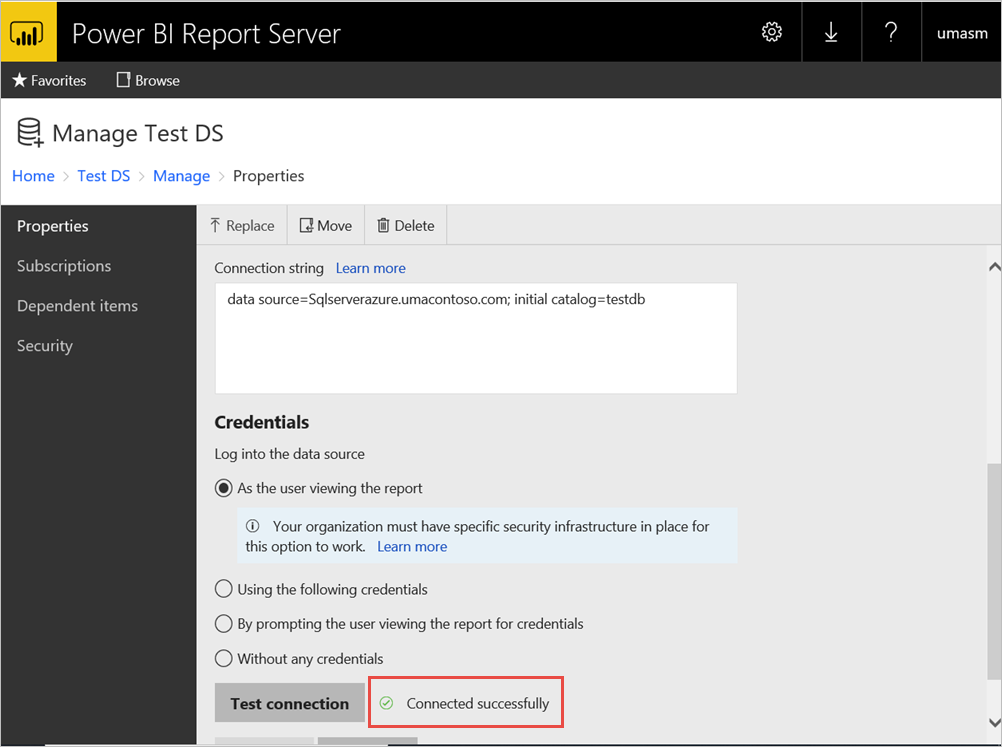

Med en vellykket testtilkobling til datakilden som bruker Kerberos som godkjenning:

Tilgang fra Power BI-mobilapper

Konfigurer programregistreringen

Før Power BI-mobilappen kan koble til og få tilgang til rapportserver for Power BI, må du konfigurere programregistreringen som ble opprettet automatisk for deg i Publiser via Programproxy for Microsoft Entra tidligere i denne artikkelen.

Merk

Hvis du bruker policyer for betinget tilgang som krever at Power BI-mobilappen er en godkjent klientapp, kan du ikke bruke Programproxy for Microsoft Entra til å koble Power BI-mobilappen til rapportserver for Power BI.

Velg Appregistreringer på siden Oversikt over Microsoft Entra ID.

Søk etter programmet du opprettet for rapportserver for Power BI, på fanen Alle programmer.

Velg programmet, og velg deretter Godkjenning.

Legg til følgende omadresserings-URIer basert på hvilken plattform du bruker.

Når du konfigurerer appen for Power BI for mobilenheter iOS, legger du til følgende omadresserings-URIer av typen Offentlig klient (mobil og skrivebord):

msauth://code/mspbi-adal%3a%2f%2fcom.microsoft.powerbimobilemsauth://code/mspbi-adalms%3a%2f%2fcom.microsoft.powerbimobilemsmspbi-adal://com.microsoft.powerbimobilemspbi-adalms://com.microsoft.powerbimobilems

Når du konfigurerer appen for Power BI for mobilenheter Android, legger du til følgende omadresserings-URIer av typen Offentlig klient (mobil og skrivebord):

urn:ietf:wg:oauth:2.0:oobmspbi-adal://com.microsoft.powerbimobilemsauth://com.microsoft.powerbim/g79ekQEgXBL5foHfTlO2TPawrbI%3Dmsauth://com.microsoft.powerbim/izba1HXNWrSmQ7ZvMXgqeZPtNEU%3D

Når du konfigurerer appen for både Power BI for mobilenheter iOS og Android, legger du til følgende omadresserings-URI av typen Offentlig klient (mobil og skrivebord) i listen over omadresserings-URIer som er konfigurert for iOS:

urn:ietf:wg:oauth:2.0:oob

Viktig

Omadresserings-URIene må legges til for at programmet skal fungere som det skal.

Koble til fra Power BI-mobilappene

- Koble til rapportserverforekomsten i Power BI-mobilappen. Hvis du vil koble til, skriver du inn den eksterne URL-adressen for programmet du publiserte gjennom Programproxy.

- Velg Koble til. Du blir dirigert til Påloggingssiden for Microsoft Entra.

- Angi gyldig legitimasjon for brukeren, og velg Logg på. Du ser elementene fra rapportserveren.

Relatert innhold

- Koble til rapportserver og SSRS fra Power BI-mobilprogrammer

- Aktiver ekstern tilgang til Power BI for mobilenheter med Programproxy for Microsoft Entra

Har du flere spørsmål? Prøv å spørre Power BI-fellesskap