Konfigurer policyer for hindring av datatap for agenter

Med Copilot Studio kan du raskt bygge og rulle ut verdifulle agenter for brukerne som kan koble til mange datakilder og tjenester. Noen av disse kildene og tjenestene kan være eksterne, ikke-Microsoft-tjenester, og kan til og med inkludere sosiale nettverk, sammen med tilkoblinger til organisasjonsdataene dine.

Organisasjonsdata er sannsynligvis den viktigste ressursen administratorer er ansvarlige for å beskytte. Muligheten til å bruke disse dataene på en beskyttet måte, samtidig som du kobler til og samhandler med andre tjenester og systemer, er en hjørnestein i datasikkerheten.

Policyer for hindring av tap av data (DLP) lar deg styre hvordan agenter kobler til og samhandler med data og tjenester, i og utenfor organisasjonen. Administratorer kan konfigurere policyer for hindring av datatap for Copilot Studio og Power Platform i administrasjonssenteret for Power Platform.

Viktig!

I begynnelsen av 2025 er håndhevelse av policy for hindring av datatap for alle leiere satt til Aktivert som standard, som annonsert i meldingssentervarselet MC973179: Copilot Studio – Kommende oppdateringer av håndhevelse av policy for hindring av datatap.

I januar 2025:

- Som standard settes håndhevelse for agenter i alle leiere til Mykt aktivert (tidligere var håndhevelse deaktivert som standard):

- Eksisterende agenter som hadde håndhevelse av policy for hindring av datatap satt til Deaktivert, endres automatisk til Mykt aktivert. For nye agenter er håndhevelse av policy for hindring av datatap satt til Mykt aktivert som standard, ved oppretting.

- Hvis en publisert agent har brudd på retningslinjene for hindring av datatap (DLP), kan brukere av agenten fortsette å samhandle med agenten, men oppdateringer til agenten kan ikke publiseres. Bruddene på retningslinjene for hindring av datatap må løses før agenten kan publiseres.

- Brudd på policy for hindring av datatap registreres for administratorer, og brukere og utviklere ser advarsler om brudd på hindring av datatap. Brukere er ikke blokkert fra å bruke agenten.

- Cmdleten PowerShell kan ikke lenger brukes til å deaktivere håndhevelse.

Starter i februar 2025:

- Som standard settes håndhevelse for agenter i alle leiere til Aktivert – alle publiserte agenter og oppdateringer til eksisterende agenter er underlagt policyer for hindring av datatap som gjelder som definert i leieren.

- Cmdleten PowerShell kan ikke lenger brukes til å slå håndhevelse på eller av, og støttes ikke etter februar 2025.

Finn ut mer om bekreftelse av håndhevelse i leieren.

Forutsetning

- Du bør gå gjennom konsepter om policyer for hindring av tap av data

- Du må være leieradministrator eller har rollen Miljøadministrator

Copilot Studio-koblinger

Copilot Studio-koblinger kan klassifiseres i en policy for hindring av datatap under følgende datagrupper, som presenteres i administrasjonssenteret for Power Platform ved gjennomgang av policyer for hindring av datatap:

- Forretning

- Ikke-forretning

- Blokkert

Du kan bruke koblingene i policyer for hindring av tap av data til å beskytte organisasjonens data mot skadelig eller utilsiktet dataeksfiltrering utført av agent-opprettere.

Viktig!

Copilot Studio støtter håndhevelse av policy for hindring av datatap i sanntid. Agentutviklere og -brukere ser feilmeldinger for brudd på policy for hindring av datatap.

I en DLP-policy må koblingene være i samme datagruppe, fordi data ikke kan deles mellom koblinger som er i forskjellige grupper.

Du kan konfigurere DLP-policyer i Power Platform-administrasjonssenteret for å blokkere en av følgende Copilot Studio-koblinger.

| Koblingsnavn | Brukstilfelle |

|---|---|

| Application Insights i Copilot Studio | Blokker agentopprettere fra å koble agenter med Application Insights. |

| Nettprat uten Microsoft Entra ID-godkjenning i Copilot Studio | Blokker agentutviklere fra å publisere agenter som ikke er konfigurert for godkjenning. Agentbrukere må autentisere seg for å kunne chatte med agenten. Hvis du vil ha mer informasjon, kan du se Eksempel på hindring av datatap – Krev brukergodkjenning i agenter. |

| Direct Line-kanaler i Copilot Studio | Blokker agentutviklere fra å aktivere eller bruke Direct Line-kanal. Dette gjør at for eksempel demonettstedet, det egendefinerte nettstedet, mobilapp og andre Direct Line-kanaler blir blokkert. |

| Facebook-kanal i Copilot Studio | Blokker agentutviklere fra å aktivere eller bruke Facebook-kanalen. |

| Kunnskapskilde med SharePoint og OneDrive i Copilot Studio | Blokker agentutviklere fra å publisere agenter konfigurert med SharePoint som en kunnskapskilde. Støtter endepunktfiltrering for kobling for hindring av datatap slik at endepunkter kan tillates eller avvises. |

| Kunnskapskilde med dokumenter i Copilot Studio | Blokker agentutviklere fra å publisere agenter konfigurert med dokumenter som en kunnskapskilde. |

| Kunnskapskilde med offentlige nettsteder og data i Copilot Studio | Blokker agentutviklere fra å publisere agenter konfigurert med offentlige nettsteder som en kunnskapskilde. Støtter endepunktfiltrering for kobling for hindring av datatap slik at endepunkter kan tillates eller avvises. |

| Microsoft Copilot Studio | Blokker agentopprettere fra å bruke hendelsesutløsere i Copilot Studio-agenter. Hvis du vil ha mer informasjon, kan du se Eksempel på hindring av datatap – Blokker hendelsesutløsere i agenter. |

| Microsoft Teams-kanal i Copilot Studio | Blokker agentutviklere fra å aktivere eller bruke Teams-kanalen. |

| Omnikanal i Copilot Studio | Blokker agentutviklere fra å aktivere eller bruke omnikanal-kanalen. |

| Ferdigheter med Copilot Studio | Blokker agentutviklere fra å bruke ferdigheter i Copilot Studio-agenter. Hvis du vil ha mer informasjon, kan du se Eksempel på hindring av datatap – Blokker ferdigheter i agenter og Eksempel på hindring av datatap – Blokker HTTP-forespørsler i agenter. |

Eksempel på konfigurasjoner for policy for hindring av datatap

Hvis du vil komme i gang med Copilot Studio-agentstyring, kan du gå gjennom følgende eksempelscenarier:

- Eksempel på hindring av datatap – Krev brukergodkjenning i agenter

- Eksempel på hindring av datatap – Blokker SharePoint-kunnskapskilde i agenter

- Eksempel på hindring av datatap – Blokker Power Platform-koblinger i agenter

- Eksempel på hindring av datatap – Blokker HTTP-forespørsler i agenter

- Eksempel på hindring av datatap – Blokker ferdigheter i agenter

- Eksempel på hindring av datatap – Blokker hendelsesutløsere i agenter

- Eksempel på hindring av datatap – blokker kanaler for å deaktivere publisering av agent

Bruk PowerShell til å aktivere og administrere DLP-håndhevelse for agenter i organisasjonen

Du kan konfigurere om policyer for hindring av datatap skal brukes på agentene med cmdletene PowerAppDlpErrorSettings og PowerVirtualAgentsDlpEnforcement PowerShell.

Du kan gjøre følgende:

- Bekreft om policyer for hindring av datatap er aktivert for agenter i leieren.

- Bytt håndhevelse av policy for hindring av datatap til overvåkingsmodus (

-Mode SoftEnabled) slik at agentopprettere kan se feil, men ikke hindres i å utføre handlinger som policy for hindring av datatap ville blokkert. - Aktiver eller deaktiver håndhevelse av policy for hindring av datatap for å vise policyhåndhevelsesfeil og forhindre agentopprettere i å publisere policyberørte agenter eller konfigurere policyrelaterte innstillinger.

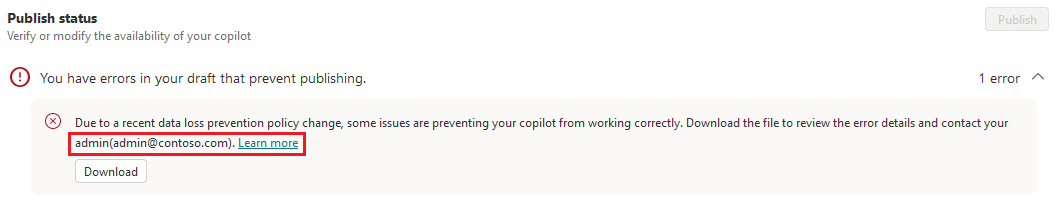

- Legg til og oppdater e-postkoblingene for Finn ut mer og Kontakt som vises til agentutviklere når Copilot Studio utløser brudd på policy for hindring av datatap.

Viktig!

Før du bruker PowerShell-cmdletene eller eksempelskriptene som vises her, må du kontrollere at du installerer følgende moduler ved hjelp av PowerShell.

- Microsoft.PowerApps.Administration.PowerShell

- Microsoft.PowerApps.PowerShell -AllowClobber

Du må være en leieradministrator for å kunne bruke cmdletene.

Du bruker vanligvis disse cmdletene i samsvar med en utrullingsprosess for hindring av datatap, som kan bestå av følgende trinn i rekkefølge:

Legg til eller oppdater koblingene til mer informasjon og e-postadressen til administratoren som vises i feil ved hindring av datatap for agentutviklere.

Finn ut hvilke (hvis noen) agenter som for øyeblikket har aktivert håndhevelse av DLP-policy.

Bruk revisjonsmodus slik at opprettere kan se feil i policy for hindring av datatap Copilot Studio-nettappen og Teams-appen.

Reduser risikoen ved å kontakte utviklere og informere dem om de beste tiltakene for appen eller flyten deres.

Aktiver streng håndhevelse av DLP-retningslinjer for agenter.

Viktig!

Fritak for håndhevelse av DLP-retningslinjer for agenter støttes ikke lenger. Agenter som tidligere var unntatt fra håndhevelse av policy for hindring av datatap, vil få håndhevelsen satt til Mykt aktivert i januar 2025, og satt til Aktivert i februar 2025.

Legg til og oppdater koblingene for mer informasjon og kontakt-e-postadresse for administrator

Du kan bruke Set-PowerAppDlpErrorSettings PowerShell-cmdleten til å legge til en e-postadresse og en "Finn ut mer"-kobling i DLP-feilmeldingene.

Hvis du vil legge til e-postadressen og Finn ut mer-koblingen for første gang, kjører du følgende PowerShell-skript og erstatter verdiene for parameterne <email>, <URL> og <tenant ID> med dine egne.

$ContactDetails = [pscustomobject] @{

Enabled=$true

Email="<email>"

}

$ErrorMessageDetails = [pscustomobject] @{

Enabled=$true

Url="<URL>"

}

$ErrorSettingsObj = [pscustomobject] @{

ErrorMessageDetails=$ErrorMessageDetails

ContactDetails=$ContactDetails

}

New-PowerAppDlpErrorSettings -TenantId "<tenant ID>" -ErrorSettings $ErrorSettingsObj

Hvis du vil oppdatere en eksisterende konfigurasjon, bruker du samme PowerShell-skript og erstatter New-PowerAppDlpErrorSettings med Set-PowerAppDlpErrorSettings.

Advarsel!

Disse innstillingene gjelder for alle Power Platform-apper i den angitte leieren.

Konfigurer håndhevelse av policy for hindring av datatap for agenter

Du kan aktivere, deaktivere, konfigurere og spore endringer i håndhevelse av hindring av datatap i Copilot Studio med cmdleten PowerVirtualAgentsDlpEnforcement.

I følgende eksempler erstatter (eller erklærer) du <tenant ID> med ID-en for leieren din.

Du kan begrense omfanget til agenter som er opprettet etter en bestemt dato, ved å erstatte <date> med en dato i formatet MM-DD-YYYY. Du kan fjerne omfanget ved å slette parameteren -OnlyForBotsCreatedAfter og verdien for den.

Bekrefte håndhevelse av policy for hindring av datatap for agenter

Som standard er håndhevelse av policy for hindring av datatap for agenter satt til revisjon eller myk modus.

Kjør følgende PowerShell cmdlet for å kontrollere statusen for håndhevelse av DLP-policy for en leier.

Get-PowerVirtualAgentsDlpEnforcement -TenantId <tenant ID>

Notat

Hvis DLP ikke er konfigurert for Copilot Studio, er svaret fra cmdleten tomt.

Bruk overvåkingsmodus til å se DLP-feil i Copilot Studio

Kjør følgende PowerShell-skript for å aktivere policyer for hindring av datatap i overvåkings- eller mykmodus. Når denne modusen er aktiv, kan agentopprettere se DLP-relaterte feilmeldinger når de konfigurerer agenter i Copilot Studio, men den blokkerer dem ikke fra å utføre DLP-relaterte handlinger. Utviklere kan imidlertid ikke publisere agenter mens denne modusen er aktiv.

Set-PowerVirtualAgentsDlpEnforcement -TenantId <tenant ID> -Mode SoftEnabled

Hvis du vil finne agenter som organisasjonens policyer for hindring av datatap kan påvirke, kan du gjøre følgende:

Bruk instrumentbordet for Power BI i startpakken for Center of Excellence til å få en liste over agenter i organisasjonen. Gå til oversiktssiden Copilot Studio på CoE-instrumentbordet for å se agent- og miljønavnene i organisasjonen.

Kjør en kampanje med agentutviklere i organisasjonen for å løse feil ved hindring av datatap eller oppdaterte policyer for hindring av datatap. Du kan laste ned alle agent DLP-feil ved å velge Detaljer i feilvarslingsbanneret og velge Last ned fra feilmeldingsdetaljene.

Aktiver DLP-håndhevelse for agenter

Advarsel!

Før du slår på håndhevelse av DLP-policyer, må du sørge for at du vet hvilke agenter som sannsynligvis vil rapportere feil til brukere på grunn av brudd på DLP-retningslinjene.

Du kan kjøre følgende PowerShell-kommando for å tvinge frem policyer for hindring av datatap i Copilot Studio. Agentopprettere kan ikke utføre handlinger som bryter policyene for hindring av datatap (DLP), og brukere ser feilmeldinger for eventuelle brudd.

Set-PowerVirtualAgentsDlpEnforcement -TenantId <tenant ID> -Mode Enabled -OnlyForBotsCreatedAfter <date>