Trinn 1. Konfigurer opprinnelige sikkerhetsreferanser

Som et første trinn for å motvirke angripere av løsepengevirus, må du konfigurere følgende Microsoft-definerte sikkerhetsgrunnlinjer:

- Microsoft 365-sikkerhet

- Exchange-e-postbehandling

- Flere opprinnelige planer for Windows-enheter og klientprogramvare

Disse grunnlinjene inneholder konfigurasjonsinnstillinger og regler som er velkjente av angripere, og fraværet blir raskt lagt merke til og ofte utnyttet.

Sikkerhetsgrunnlinje for Microsoft 365

Vurder og mål sikkerhetsstillingen din ved hjelp av Microsoft Secure Score , og følg instruksjonene for å forbedre den etter behov.

Deretter bruker du regler for reduksjon av angrepsoverflater for å blokkere mistenkelig aktivitet og sårbart innhold. Disse reglene omfatter å forhindre:

- Alle Office-programmer fra å opprette underordnede prosesser

- Kjørbart innhold fra e-postklient og nettpost

- Kjørbare filer kjører med mindre de oppfyller vilkåret prevalens, alder eller klarert liste

- Utførelse av potensielt obfuscated skript

- JavaScript eller VBScript fra å starte nedlastet kjørbart innhold

- Office-programmer fra å opprette kjørbart innhold

- Office-programmer fra å sette inn kode i andre prosesser

- Office-kommunikasjonsprogram fra oppretting av underordnede prosesser

- Ikke klarerte og usignerte prosesser som kjører fra USB

- Vedvarende gjennom windows management interface (WMI)-hendelsesabonnement

- Legitimasjon som stjeler fra delsystemet for lokale sikkerhetsmyndigheter i Windows (lsass.exe)

- Prosessopprettinger med opprinnelse fra PSExec- og WMI-kommandoer

Grunnlinje for exchange-e-postbehandling

Bidra til å forhindre innledende tilgang til leieren fra et e-postbasert angrep med disse innstillingene for exchange-e-post grunnlinje:

- Aktiver skanning av Microsoft Defender antivirus-e-post.

- Bruk Microsoft Defender for Office 365 for forbedret phishing-beskyttelse og dekning mot nye trusler og polymorfe varianter.

- Kontroller innstillingene for filtrering av Office 365 e-post for å sikre at du blokkerer falske e-postmeldinger, søppelpost og e-postmeldinger med skadelig programvare. Bruk Defender for Office 365 for forbedret phishing-beskyttelse og dekning mot nye trusler og polymorfe varianter. Konfigurer Defender for Office 365 til å kontrollere koblinger på nytt ved klikk og sletting av leverte e-postmeldinger som svar på nylig anskaffet trusselintelligens.

- Se gjennom og oppdater til de nyeste anbefalte innstillingene for EOP og Defender for Office 365 sikkerhet.

- Konfigurer Defender for Office 365 til å kontrollere koblinger på nytt ved klikk og sletting av leverte e-postmeldinger som svar på nylig anskaffet trusselintelligens.

Flere opprinnelige planer

Bruk opprinnelige sikkerhetsreferanser for:

- Microsoft Windows 11 eller 10

- Microsoft 365 Apps for Enterprise

- Microsoft Edge

Innvirkning på brukere og endringsadministrasjon

Som en anbefalt fremgangsmåte for en regel for reduksjon av angrepsoverflaten, bør du vurdere hvordan en regel kan påvirke nettverket ved å åpne sikkerhetsanbefalingen for denne regelen i Defender Vulnerability Management. Detaljruten for anbefaling beskriver brukerinnvirkningen, som du kan bruke til å bestemme hvor stor prosentandel av enhetene dine som kan godta en ny policy som aktiverer regelen i blokkeringsmodus uten negativ innvirkning på brukerproduktiviteten.

I tillegg kan innstillingene for exchange-e-post med grunnlinje blokkere innkommende e-post og hindre sending av e-post eller klikking på koblinger i e-post. Lær opp arbeiderne dine om denne atferden, og grunnen til at disse forholdsreglene tas.

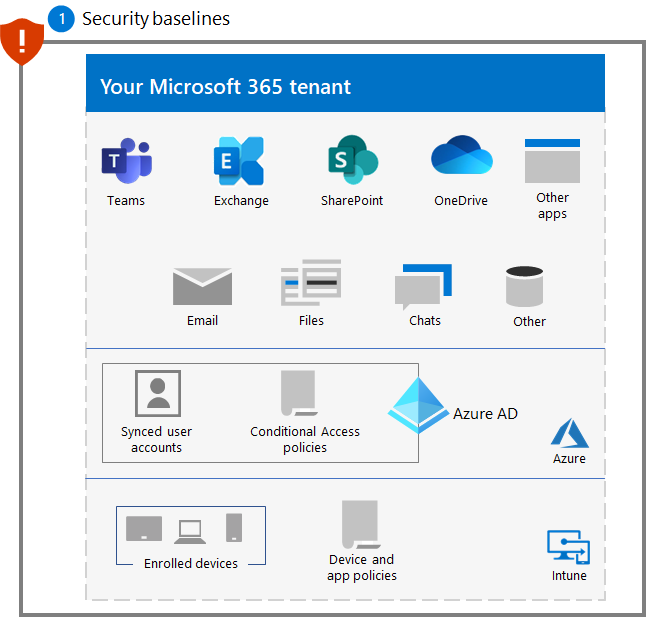

Resulterende konfigurasjon

Her er løsepengevirusbeskyttelsen for leieren etter dette trinnet.

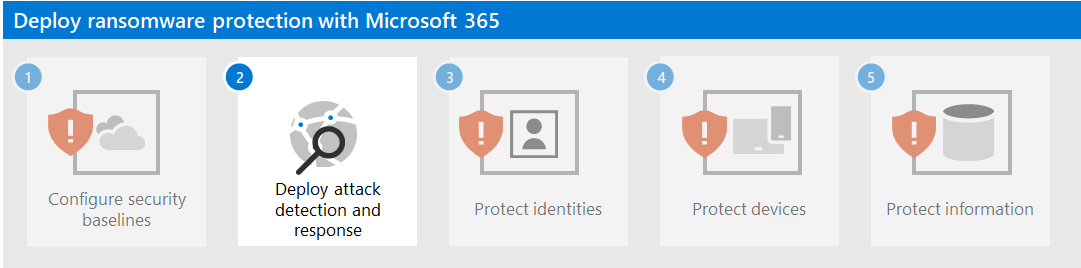

Neste trinn:

Fortsett med trinn 2 for å distribuere angrepsgjenkjennings- og responsfunksjoner for Microsoft 365-leieren.