Identitet for Contoso Corporation

Microsoft leverer Identity as a Service (IDaaS) på tvers av skytilbudene gjennom Microsoft Entra ID. For å ta i bruk Microsoft 365 for bedrifter, måtte Contoso IDaaS-løsningen bruke sin lokale identitetsleverandør og inkludere forbundsgodkjenning med eksisterende klarerte tredjeparts identitetsleverandører.

Contoso-Active Directory Domain Services skogen

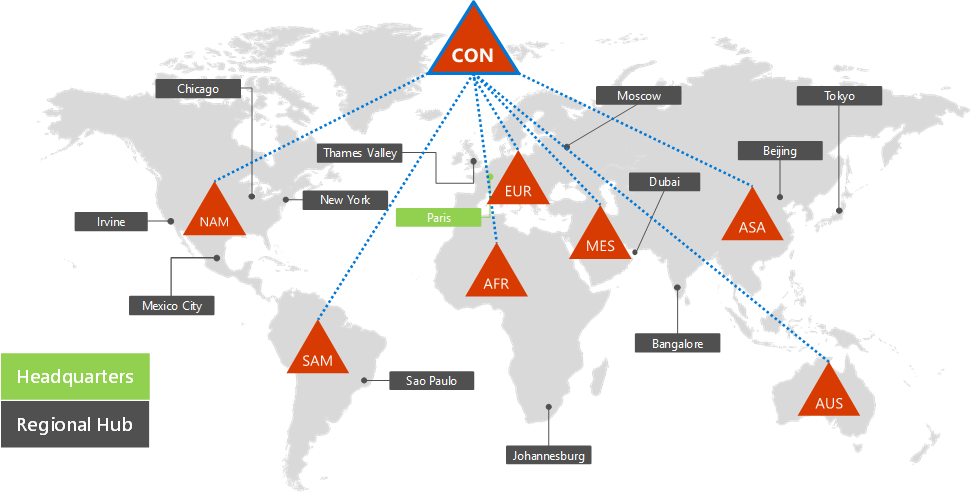

Contoso bruker én enkelt Active Directory Domain Services (AD DS)-skog for contoso.com med sju underdomener, én for hvert område i verden. Hovedkvarteret, regionale hubkontorer og satellittkontorer inneholder domenekontrollere for lokal godkjenning og autorisasjon.

Her er Contoso-skogen med regionale domener for de ulike delene av verden som inneholder regionale knutepunkter.

Contoso bestemte seg for å bruke kontoene og gruppene i contoso.com-skogen til godkjenning og autorisasjon for microsoft 365-arbeidsbelastninger og -tjenester.

Infrastruktur for forbundsgodkjenning for Contoso

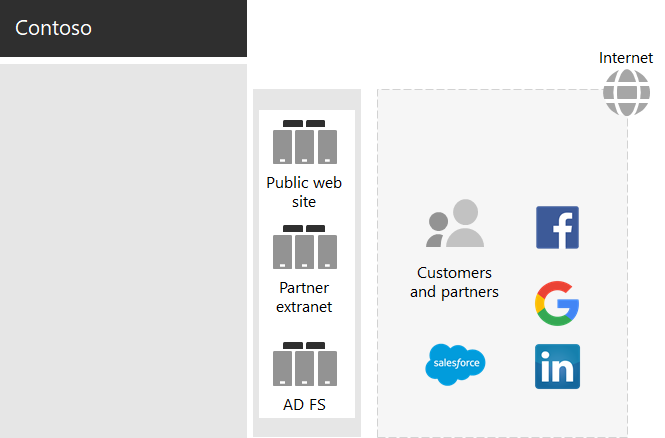

Contoso tillater:

- Kunder kan bruke Microsoft-, Facebook- eller Google Mail-kontoene sine til å logge på firmaets offentlige nettsted.

- Leverandører og partnere til å bruke LinkedIn-, Salesforce- eller Google Mail-kontoene sine til å logge på selskapets partnertilleggsnett.

Her er Contoso DMZ som inneholder et offentlig nettsted, et partnertillegg og et sett med Active Directory Federation Services (AD FS)-servere. DMZ er koblet til Internett som inneholder kunder, partnere og Internett-tjenester.

AD FS-servere i DMZ forenkler godkjenning av kundelegitimasjon av deres identitetsleverandører for tilgang til det offentlige nettstedet og partnerlegitimasjon for tilgang til partnertilleggsnettet.

Contoso bestemte seg for å beholde denne infrastrukturen og dedikere den til kunde- og partnergodkjenning. Contosos identitetsarkitekter undersøker konverteringen av denne infrastrukturen til Microsoft Entra B2B- og B2C-løsninger.

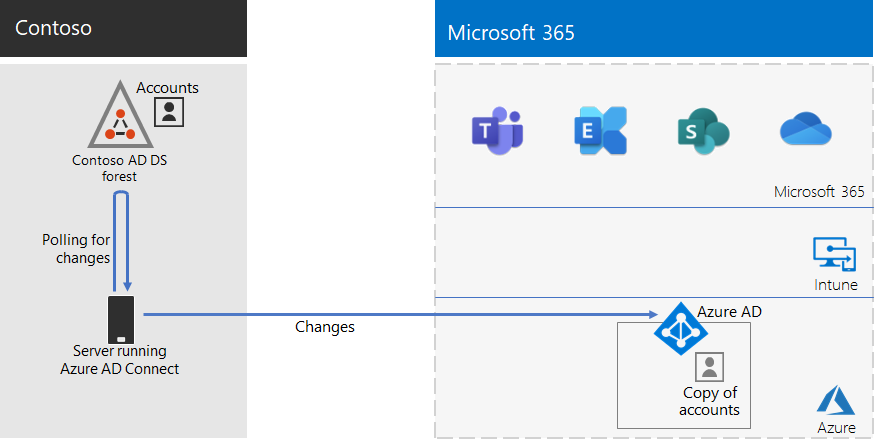

Hybrid identitet med synkronisering av hash for passord for skybasert godkjenning

Contoso ønsket å bruke sin lokale AD DS-skog til godkjenning til Microsoft 365-skyressurser. Den bestemte seg for å bruke synkronisering av hash for passord (PHS).

PHS synkroniserer den lokale AD DS-skogen med den Microsoft Entra leieren av Microsoft 365 for enterprise-abonnementet, kopierer bruker- og gruppekontoer og en hash-versjon av brukerkontopassord.

Contoso distribuerte Microsoft Entra Connect-verktøyet på en server i Paris-datasenteret for å utføre katalogsynkronisering.

Her er serveren som kjører Microsoft Entra Koble til avspørring av Contoso AD DS-skogen for endringer og deretter synkronisere disse endringene med den Microsoft Entra leieren.

Policyer for betinget tilgang for nulltillit identitet og enhetstilgang

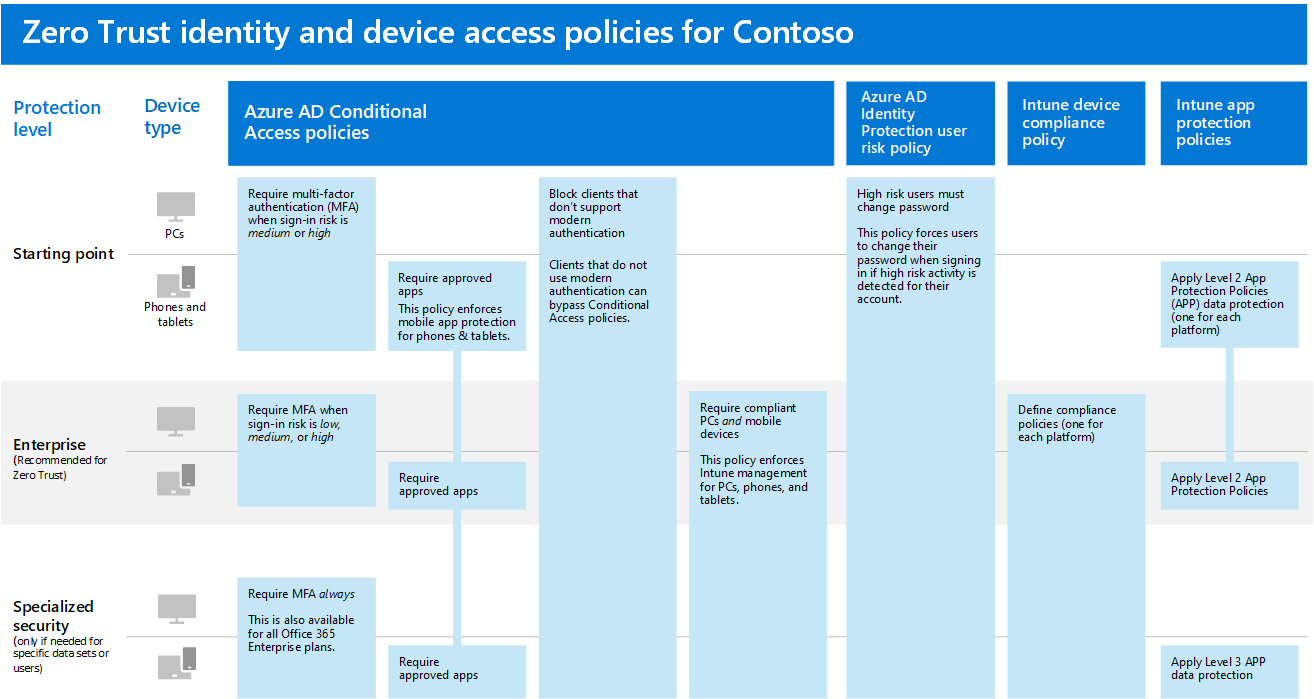

Contoso opprettet et sett med Microsoft Entra ID og Intune policyer for betinget tilgang for tre beskyttelsesnivåer:

- Beskyttelse av utgangspunkt gjelder for alle brukerkontoer.

- Bedriftsbeskyttelse gjelder for toppledelse og ledende ansatte.

- Spesialiserte sikkerhetsbeskyttelser gjelder for bestemte brukere i finans-, juridisk- og forskningsavdelingene som har tilgang til svært regulerte data.

Her er det resulterende settet med Contoso-identitet og policyer for betinget tilgang for enheten.

Neste trinn:

Finn ut hvordan Contoso bruker Microsoft Endpoint Configuration Manager infrastruktur til å distribuere og holde gjeldende Windows 11 Enterprise på tvers av organisasjonen.