Bruk SecretText-typen til å beskytte legitimasjon og sensitive tekstverdier fra å bli avslørt

Viktig

Dette innholdet er arkivert og oppdateres ikke. Gå til Hva er nytt eller endret i Business Central for den nyeste dokumentasjonen. Gå til Lanseringsplaner for Dynamics 365, Power Platform og Cloud for Industry for å finne de nyeste lanseringsplanene.

| Aktivert for | Forhåndsversjon | Tilgjengelig |

|---|---|---|

| Administratorer, utviklere, markedsførere eller analytikere, automatisk |  16. aug. 2023 16. aug. 2023 |

2. okt. 2023 2. okt. 2023 |

Forretningsverdi

Med en økende mengde integreringer til eksterne systemer, er det ikke uvanlig i AL-kode å jobbe med hemmeligheter som legitimasjon og andre sensitive tekstverdier. Gitt behovet for å beskytte disse mot å bli avslørt gjennom feilsøking, har sistnevnte ofte blitt blokkert gjennom retningslinjer for ressurseksponering, på bekostning av enkel feilsøking. Hvis du vil støtte aktivering av feilsøking samtidig som du beskytter legitimasjon og andre sensitive tekstverdier fra å bli avslørt, innfører vi en ny SecretText-type for variabler. I tillegg vil noen av de vanlige scenarioene i systemappen få støtte for å sende inn SecretText-parametere for legitimasjon – for eksempel typene HttpClient og Isolert lagring.

Funksjonsdetaljer

Den nye typen SecretText er lagt til for å beskytte legitimasjon og andre sensitive tekstverdier fra å bli avslørt gjennom feilsøking. Deklarasjonssyntaksen vil være lik tekstdatatypen, med den eneste forskjellen at den ikke støtter begrensninger på lengden.

SecretText kan brukes som en:

- variabelverdi

- returverdi

- parameterverdi

Bruken vil være begrenset til å bære for eksempel legitimasjon fra opprettelsespunktet til destinasjonsmetoden. Destinasjonsmetoden må godta en SecretText-verdi.

Enhver teksttype kan tildeles til SecretText-typen så lenge den kan konverteres til teksttypen. SecretText-typen kapsler inn en teksttype. Hvis en kode eller annen teksttype skal lagres, konverteres den til teksttypen. En Dotnet-strengtype kan også konverteres til SecretText. En konstant eller andre typer kan imidlertid ikke tildeles en SecretText-type.

For unntakstilfeller hvor den må brukes som tekst, støttes en innebygd oppakkingsmetode. Dette kan bare brukes når prosjektomfanget er lokalt. Når det bare er lokalt, vil det være tillatt utenfor grensene til en prosedyre merket som NonDebuggable, men det fører til en advarsel, og kan dermed også blokkeres ved bruk av et regelsett for spesifikke prosjekter.

I utgangspunktet vil ikke hendelser støtte SecretText-parametere, men utløsere støtter det. Det siste scenarioet er å støtte tilfellet med kontrolltillegg som OAuth-kontrolltillegget for å returnere legitimasjonen i en sikker beholder.

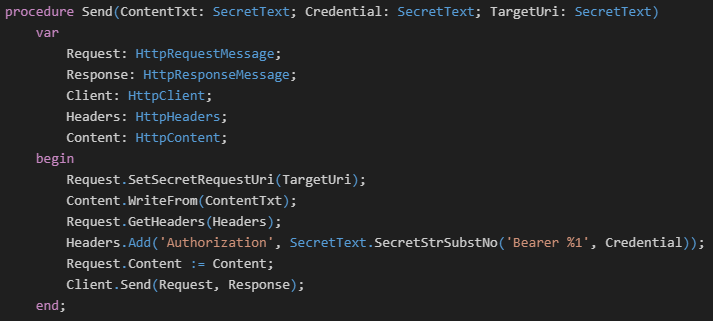

I systemappen får scenarioer for HttpClient støtte for sending av SecretText-parametere, for eksempel for legitimasjon.

I følgende eksempel kan ikke returverdien og parameteren feilsøkes:

Se også

Beskyttelse av sensitive verdier med SecretText-datatypen (docs)