Bruke Microsoft Sentinel funksjoner, lagrede spørringer og egendefinerte regler

Bruke funksjoner

Hvis du vil bruke en funksjon fra Microsoft Sentinel, går du til Funksjoner-fanen og blar til du finner funksjonen du vil bruke. Dobbeltklikk funksjonsnavnet for å sette inn funksjonen i redigeringsprogrammet for spørring.

Du kan også velge de loddrette ellipsene (  ) til høyre for funksjonen og velge Sett inn i spørring for å sette inn funksjonen i en spørring i redigeringsprogrammet for spørring.

) til høyre for funksjonen og velge Sett inn i spørring for å sette inn funksjonen i en spørring i redigeringsprogrammet for spørring.

Andre alternativer inkluderer:

- Vis detaljer – Åpner funksjonssideruten som inneholder detaljene.

- Kode for innlastingsfunksjon – Åpner en ny fane som inneholder funksjonskoden.

For redigerbare funksjoner er flere alternativer tilgjengelige når du velger de loddrette ellipsene:

- Rediger detaljer – åpner funksjonssideruten slik at du kan redigere detaljer om funksjonen (unntatt mappenavn for Sentinel funksjoner).

- Delete – sletter funksjonen.

Bruk adx()-operator for Azure Data Explorer-spørringer (forhåndsvisning)

Bruk operatoren adx() til å spørre tabeller som er lagret i Azure Data Explorer. Les Hva er Azure Data Explorer? hvis du vil ha mer informasjon.

Denne funksjonen var tidligere bare tilgjengelig i logganalyse i Microsoft Sentinel. Brukere kan nå bruke operatoren i avansert jakt i den enhetlige Microsoft Defender-portalen uten å måtte åpne et Microsoft Sentinel vindu manuelt.

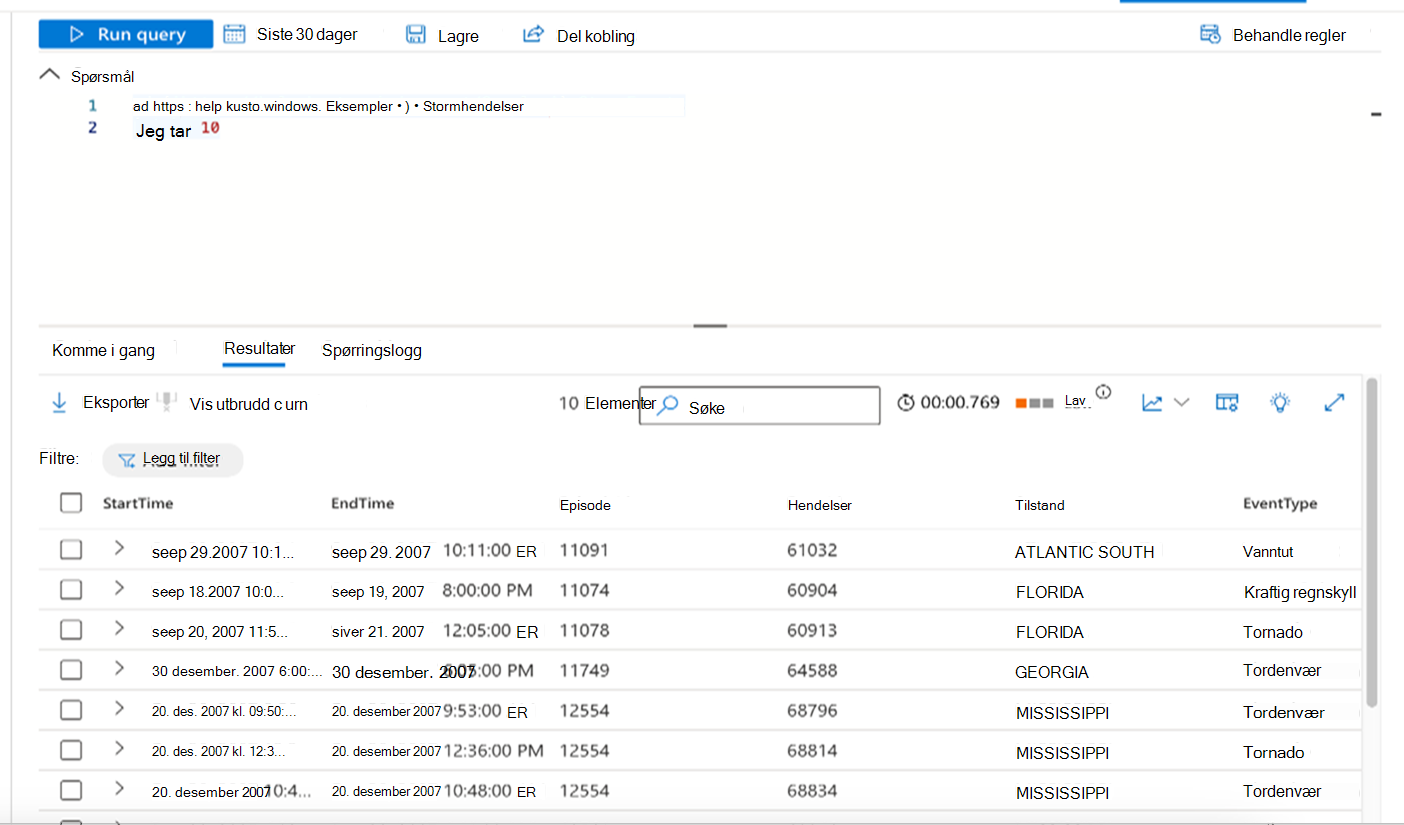

Skriv inn spørringen i følgende format i redigeringsprogrammet for spørring:

adx('<Cluster URI>/<Database Name>').<Table Name>

Hvis du for eksempel vil hente de første 10 radene med data fra StormEvents tabellen som er lagret i en bestemt URI:

Obs!

Operatoren adx() støttes ikke for egendefinerte gjenkjenninger.

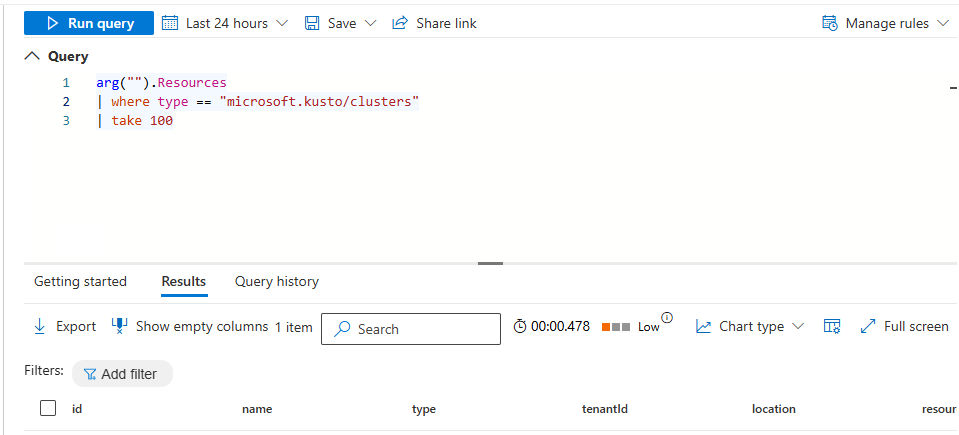

Bruk arg()-operator for Azure Resource Graph-spørringer

Operatoren arg() kan brukes til å spørre på tvers av distribuerte Azure-ressurser som abonnementer, virtuelle maskiner, CPU, lagring og lignende.

Denne funksjonen var tidligere bare tilgjengelig i logganalyse i Microsoft Sentinel. I Microsoft Defender-portalen fungerer operatoren arg() over Microsoft Sentinel data (det vil Defender XDR tabeller støttes ikke). Dette gjør det mulig for brukere å bruke operatoren i avansert jakt uten å måtte åpne et Microsoft Sentinel vindu manuelt.

Vær oppmerksom på at spørringer som bruker operatoren arg() , bare returnerer de første 1000 postene. Les spørringsdata i Azure Resource Graph ved hjelp av arg() for mer informasjon.

I redigeringsprogrammet for spørring skriver du inn arg(""). etterfulgt av navnet på Azure Resource Graph-tabellen.

Eksempel:

Du kan for eksempel filtrere en spørring som søker etter Microsoft Sentinel data basert på resultatene av en Azure Resource Graph-spørring:

arg("").Resources

| where type == "microsoft.compute/virtualmachines" and properties.hardwareProfile.vmSize startswith "Standard_D"

| join (

Heartbeat

| where TimeGenerated > ago(1d)

| distinct Computer

)

on $left.name == $right.Computer

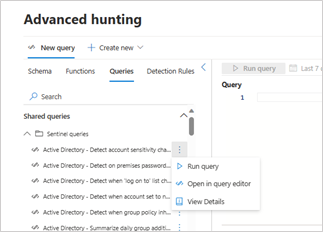

Bruke lagrede spørringer

Hvis du vil bruke en lagret spørring fra Microsoft Sentinel, går du til Spørringer-fanen og blar til du finner spørringen du vil bruke. Dobbeltklikk spørringsnavnet for å laste inn spørringen i redigeringsprogrammet for spørring. Hvis du vil ha flere alternativer, velger du de loddrette ellipsene (  ) til høyre for spørringen. Herfra kan du utføre følgende handlinger:

) til høyre for spørringen. Herfra kan du utføre følgende handlinger:

Kjør spørring – laster inn spørringen i redigeringsprogrammet for spørring og kjører den automatisk.

Åpne i redigeringsprogrammet for spørring – laster inn spørringen i redigeringsprogrammet for spørring.

Vis detaljer – Åpner sideruten for spørringsdetaljer der du kan undersøke spørringen, kjøre spørringen eller åpne spørringen i redigeringsprogrammet.

For redigerbare spørringer er flere alternativer tilgjengelige:

- Rediger detaljer – åpner sideruten for spørringsdetaljer med alternativet for å redigere detaljer som beskrivelse (hvis aktuelt) og selve spørringen. bare mappenavnene (plasseringen) til Microsoft Sentinel spørringer ikke kan redigeres.

- Slett – Sletter spørringen.

- Gi nytt navn – lar deg endre navnet på spørringen.

Opprett egendefinerte analyse- og gjenkjenningsregler

Du kan opprette tilpassede gjenkjenningsregler for å finne trusler og avvikende virkemåter i miljøet ditt.

For analyseregler som gjelder for data som tas inn gjennom det tilkoblede Microsoft Sentinel arbeidsområdet, velger du Behandle regler > Opprett analyseregel.

Veiviseren for analyseregel vises. Fyll opp de nødvendige detaljene som beskrevet i analyseregelveiviseren – Generelt-fanen.

Du kan også opprette egendefinerte gjenkjenningsregler som spør etter data fra både Microsoft Sentinel og Defender XDR tabeller. Velg Behandle regler > Opprett egendefinert gjenkjenning. Les Opprett og administrer egendefinerte gjenkjenningsregler for mer informasjon.

I oppretting av egendefinerte gjenkjenningsregler kan du bare spørre etter data som er inntatt som analyselogger (det vil si, ikke som grunnleggende logger eller hjelpelogger, se loggbehandlingsplaner for å kontrollere de ulike nivåene) ellers vil ikke oppretting av regelen fortsette.

Hvis Defender XDR dataene inntas i Microsoft Sentinel, har du muligheten til å velge mellom Opprett egendefinert gjenkjenning og Opprett analyseregel.