Arbeid med avanserte jaktresultater som inneholder Microsoft Sentinel data

Utforsk resultater

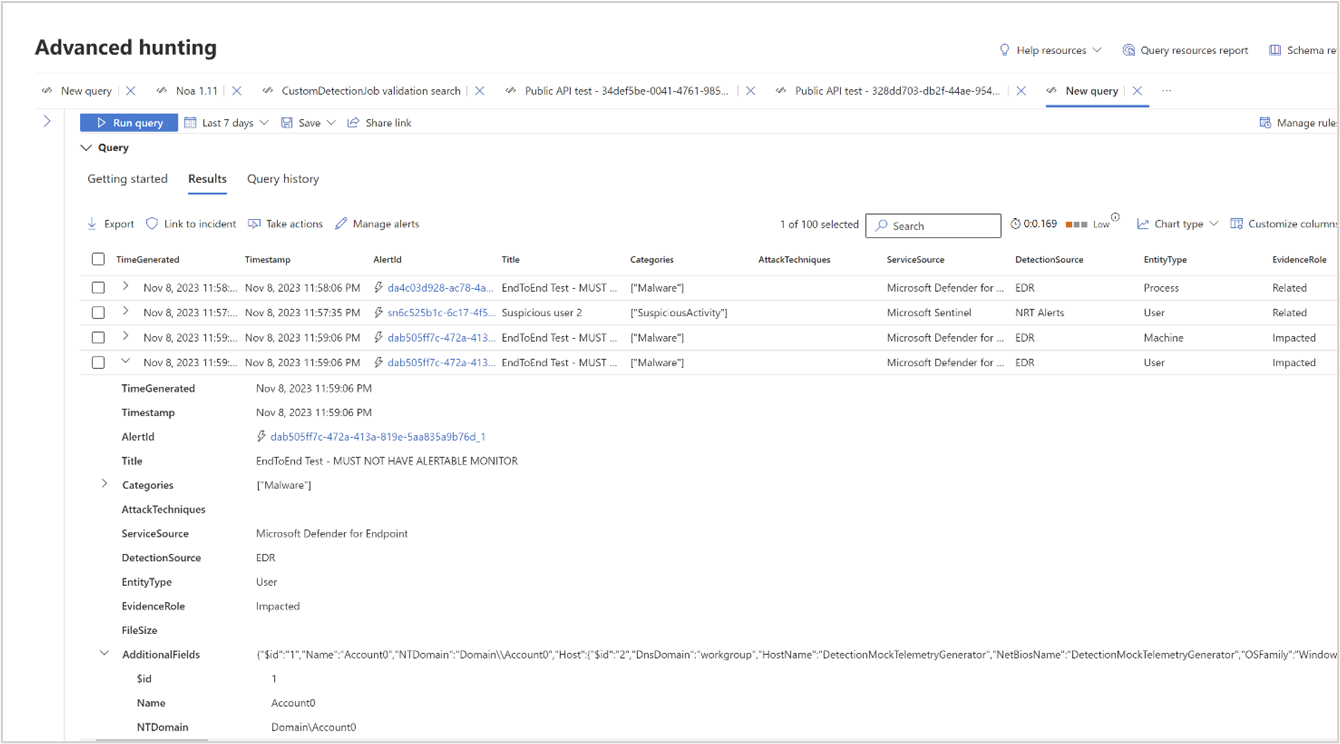

Du kan også utforske resultatene på linje med følgende funksjoner:

- Utvid et resultat ved å velge rullegardinpilen til venstre for hvert resultat.

- Der det er aktuelt, utvider du detaljer for resultater som er i JSON- eller matriseformat, ved å velge rullegardinpilen til venstre for gjeldende resultatrad for å legge til lesbarhet.

- Åpne sideruten for å se detaljer om en post (samtidig med utvidede rader).

Du kan også høyreklikke på en resultatverdi i en rad, slik at du kan bruke den til å:

- Legge til flere filtre i den eksisterende spørringen

- Kopier verdien for bruk i videre undersøkelser

- Oppdatere spørringen for å utvide et JSON-felt til en ny kolonne

For Microsoft Defender XDR data kan du utføre ytterligere handlinger ved å merke av i avmerkingsboksene til venstre for hver resultatrad. Velg Koble til hendelse for å koble de valgte resultatene til en hendelse (les Koblingsspørringsresultater til en hendelse) eller Utfør handlinger for å åpne veiviseren Forefør handlinger (les Utfør handling på avanserte jaktspørringsresultater).

Koble spørringsresultater til en hendelse

Du kan bruke koblingen til hendelsesfunksjonen til å legge til avanserte jaktspørringsresultater i en ny eller eksisterende hendelse under etterforskning. Denne funksjonen hjelper deg med enkelt å registrere poster fra avanserte jaktaktiviteter, noe som gjør at du kan opprette en rikere tidslinje eller kontekst for hendelser angående en hendelse.

Koble resultater til nye eller eksisterende hendelser

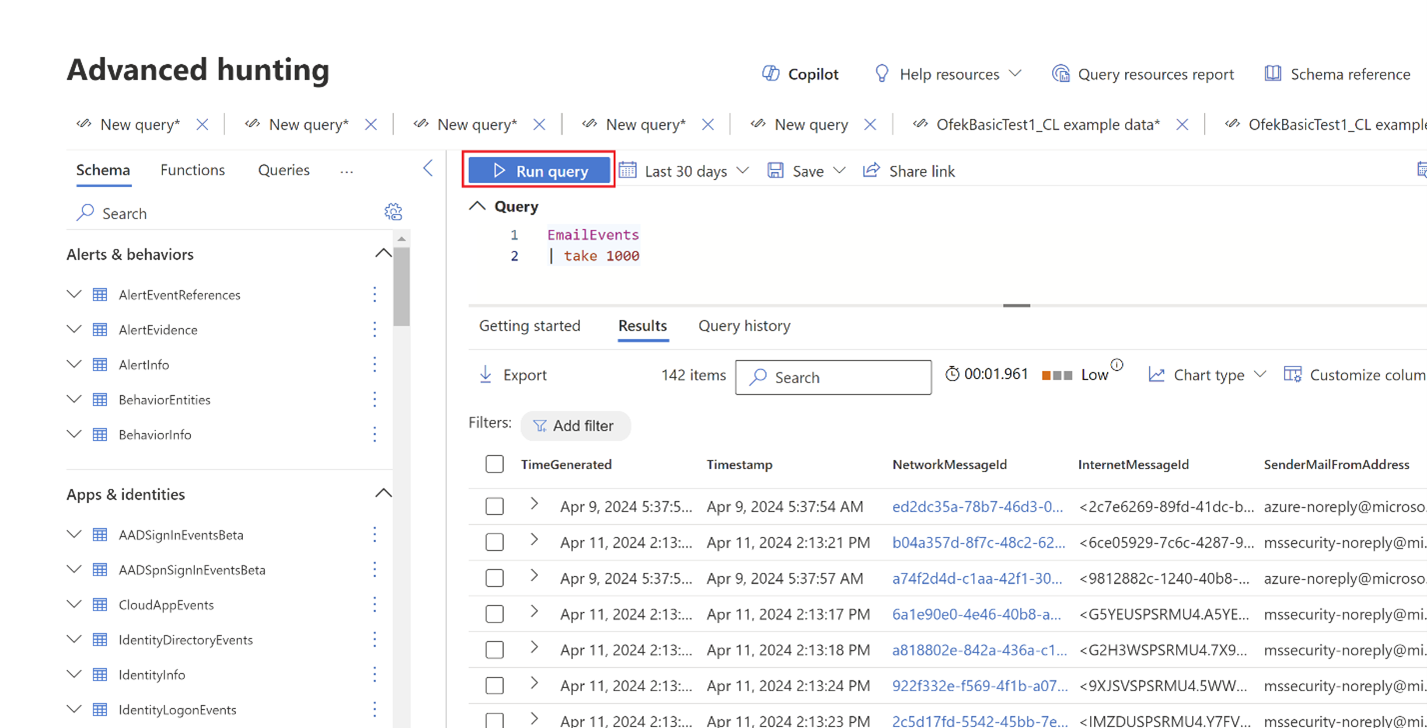

Skriv inn spørringen i spørringsfeltet som er angitt i den avanserte spørringsruten, og velg kjør spørring for å få resultatene.

Velg hendelsene eller postene som er relatert til en ny eller gjeldende undersøkelse du arbeider med, på Resultat-siden, og velg deretter Koble til hendelse.

Velg Opprett ny hendelse i delen Varseldetaljer i ruten Kobling til hendelse for å konvertere hendelsene til varsler og gruppere dem til en ny hendelse:

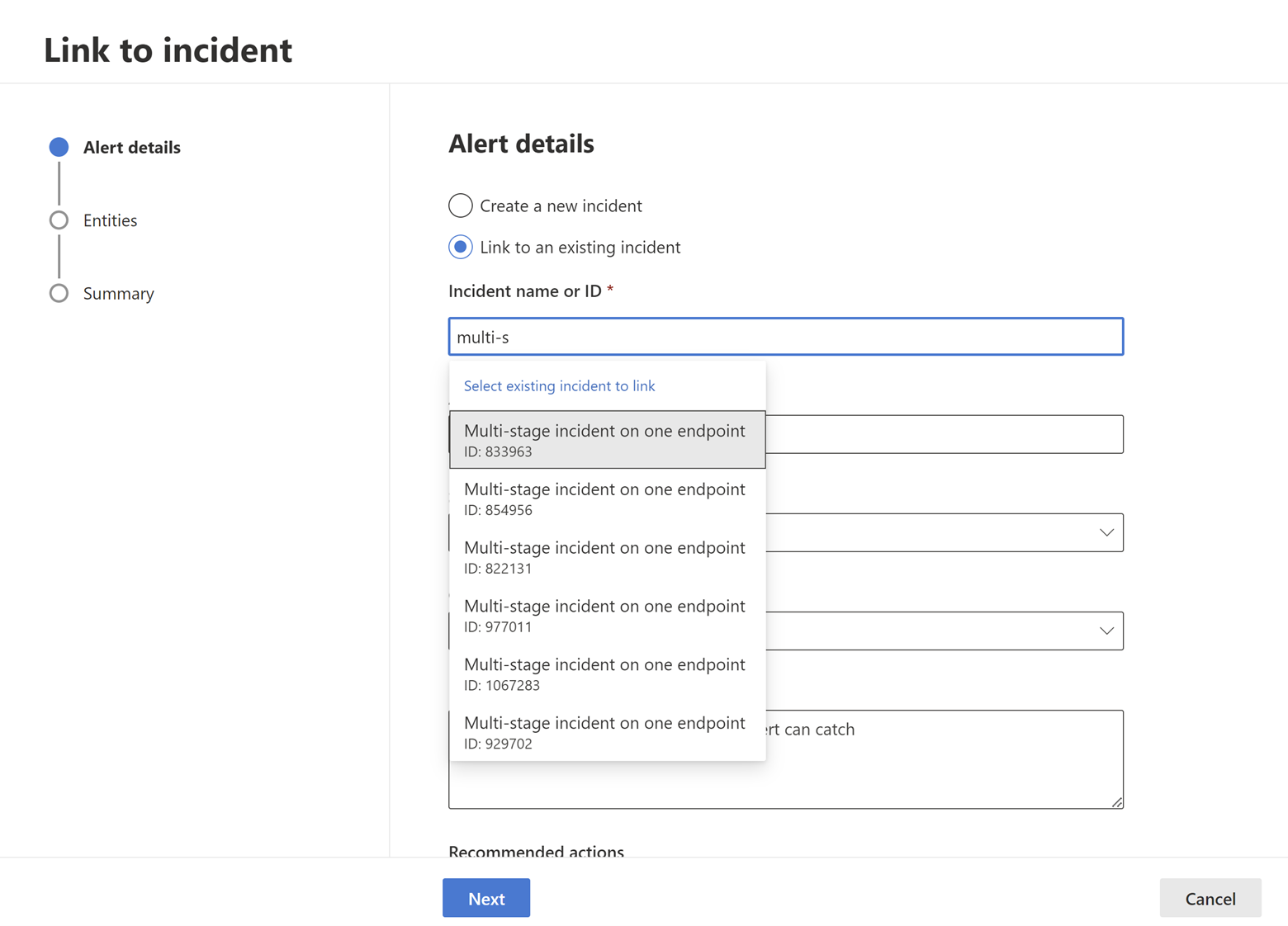

Du kan også velge Koble til en eksisterende hendelse for å legge til de valgte oppføringene i en eksisterende hendelse. Velg den relaterte hendelsen fra rullegardinlisten over eksisterende hendelser. Du kan også skrive inn de første tegnene i hendelsesnavnet eller ID-en for å finne hendelsen du vil bruke.

Angi følgende detaljer for begge valgene, og velg deretter Neste:

- Varseltittel – en beskrivende tittel for resultatene som hendelsesrespondere kan forstå; denne beskrivende tittelen blir varseltittelen

- Alvorsgrad – Velg alvorsgraden som gjelder for gruppen med varsler

- Kategori – Velg riktig trusselkategori for varslene

- Beskrivelse – Gi en nyttig beskrivelse av de grupperte varslene

- Anbefalte handlinger – vis de anbefalte utbedringshandlingene for sikkerhetsanalytikerne som undersøker hendelsen

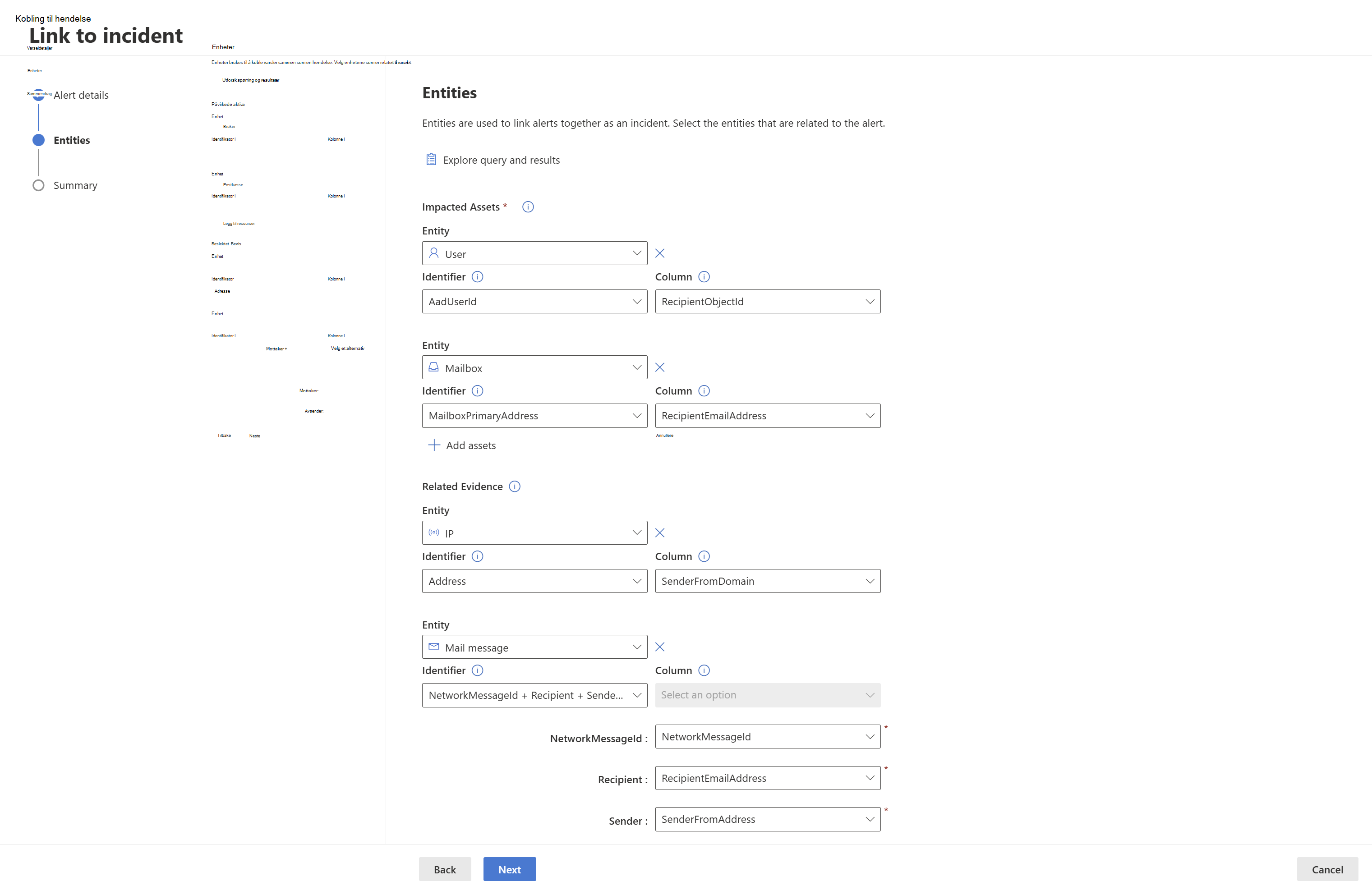

Velg enhetene som er involvert i mistenkelige hendelser, i Enheter-delen . Disse enhetene brukes til å koordinere andre varsler til den koblede hendelsen og er synlige fra hendelsessiden.

For Microsoft Defender XDR data velges enhetene automatisk. Hvis dataene er fra Microsoft Sentinel, må du velge enhetene manuelt.

Det finnes to inndelinger du kan velge enheter for:

a. Påvirkede ressurser – påvirkede ressurser som vises i de valgte hendelsene, skal legges til her. Følgende typer aktiva kan legges til:

- Konto

- Enhet

- Postkasse

- Skyprogram

- Azure-ressurs

- Amazon Web Services-ressurs

- Google Cloud Platform-ressurs

b. Relaterte bevis – Ikke-aktiva som vises i de valgte hendelsene, kan legges til i denne delen. De støttede enhetstypene er:

- Prosess

- Fil

- Registerverdi

- IP

- OAuth-program

- DNS

- Sikkerhetsgruppe

- URL-adresse

- E-postklynge

- E-postmelding

Obs!

For spørringer som bare inneholder XDR-data, vises bare enhetstyper som er tilgjengelige i XDR-tabeller.

Når en enhetstype er valgt, velger du en identifikatortype som finnes i de valgte postene, slik at den kan brukes til å identifisere denne enheten. Hver enhetstype har en liste over støttede identifikatorer, som du kan se i den relevante rullegardinlisten. Les beskrivelsen som vises når du holder pekeren over hver identifikator for å forstå den bedre.

Når du har valgt identifikatoren, velger du en kolonne fra spørringsresultatene som inneholder den valgte identifikatoren. Du kan velge Utforsk spørring og resultater for å åpne kontekstpanelet for avansert jakt. Dette gjør at du kan utforske spørringen og resultatene for å sikre at du velger den riktige kolonnen for den valgte identifikatoren.

I vårt eksempel brukte vi en spørring til å finne hendelser relatert til en mulig e-postutfiltreringshendelse, derfor er mottakerens postboks og mottakerens konto de berørte enhetene, og avsenderens IP samt e-postmelding er relaterte bevis.Det opprettes et annet varsel for hver post med en unik kombinasjon av berørte enheter. I vårt eksempel, hvis det er tre forskjellige mottakerpostbokser og objekt-ID-kombinasjoner for mottakere, opprettes for eksempel tre varsler og kobles til den valgte hendelsen.

Velg Neste.

Se gjennom detaljene du har oppgitt i Sammendrag-delen.

Velg Ferdig.

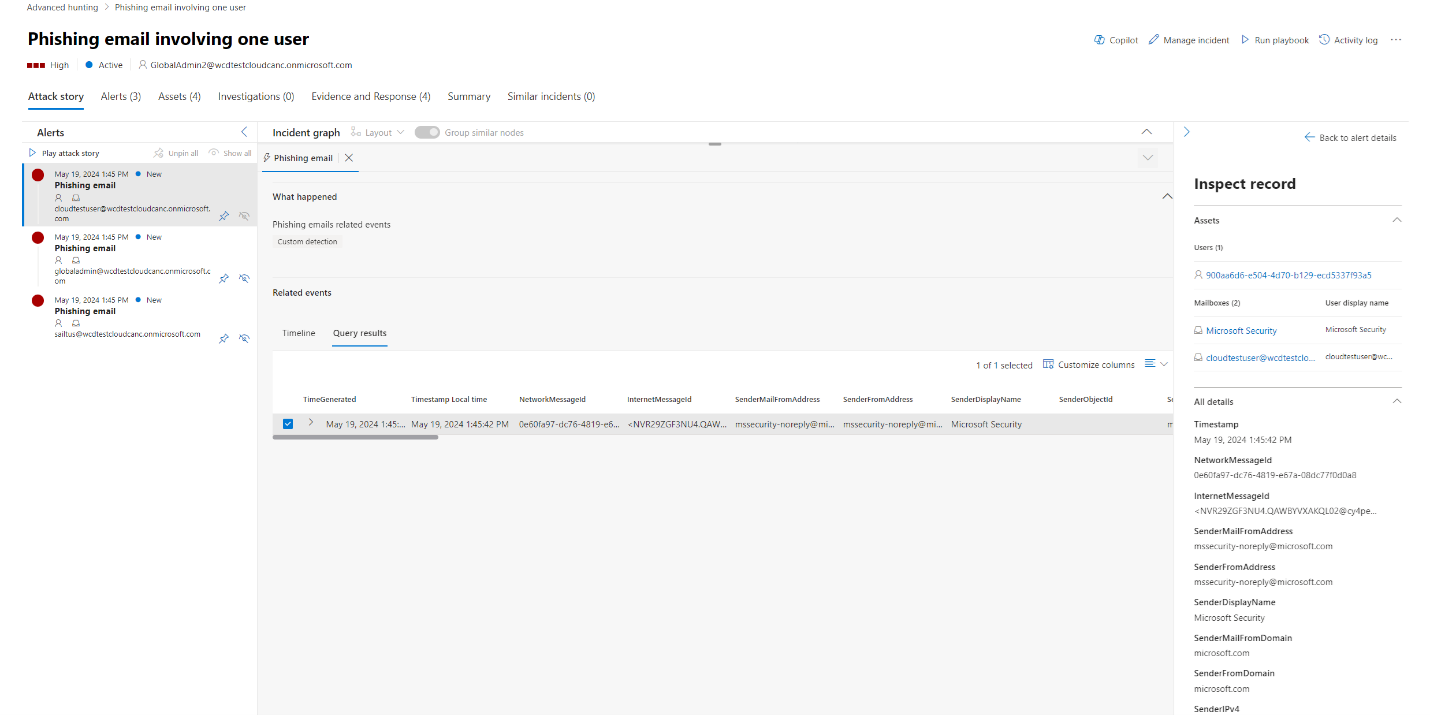

Vis koblede poster i hendelsen

Du kan velge den genererte koblingen fra sammendragstrinnet i veiviseren eller velge hendelsesnavnet fra hendelseskøen for å vise hendelsen som hendelsene er koblet til.

I vårt eksempel ble de tre varslene, som representerer de tre valgte hendelsene, knyttet til en ny hendelse. På hver av varselsidene finner du fullstendig informasjon om hendelsen eller hendelsene i tidslinjevisning (hvis tilgjengelig) og visningen for spørringsresultatene.

Du kan også velge hendelsen fra tidslinjevisningen eller fra spørringsresultatvisningen for å åpne Undersøk post-ruten .

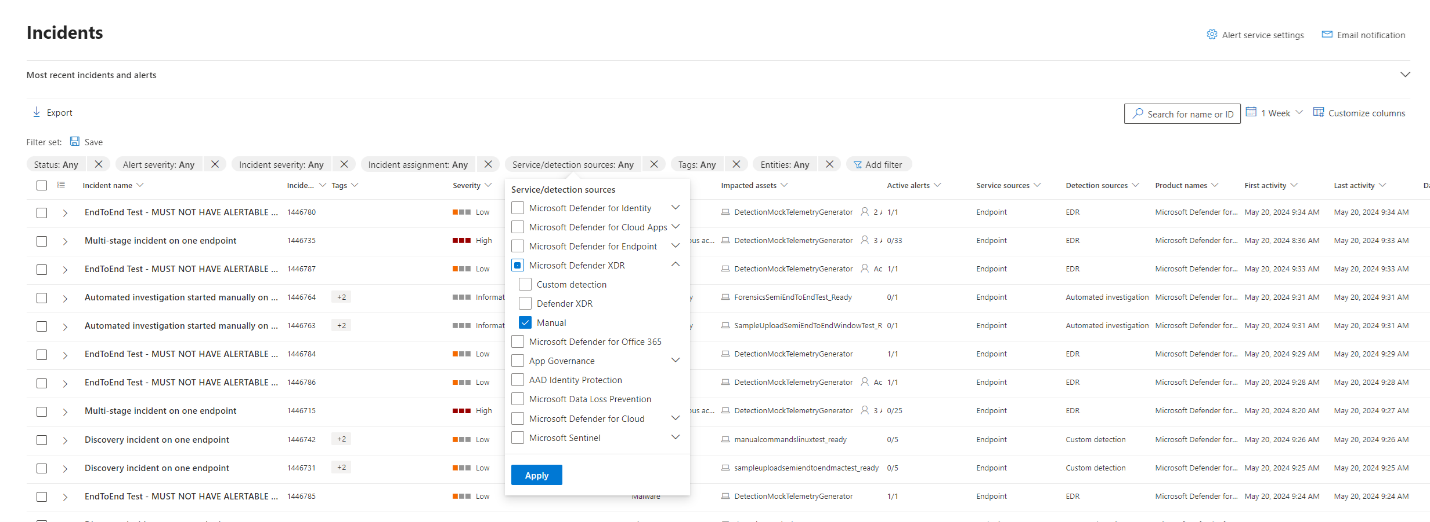

Filter for hendelser som er lagt til ved hjelp av avansert jakt

Du kan vise hvilke varsler som ble generert fra avansert jakt ved å filtrere hendelser og varsler etter manuell gjenkjenningskilde.