Privileged Identity Management (PIM) og hvorfor du bruker det med Microsoft Defender for Office 365

Privileged Identity Management (PIM) er en Azure-funksjon som gir brukere tilgang til data i en begrenset periode (noen ganger kalt en tidsperiode). Access får «akkurat i tide» til å utføre den nødvendige handlingen, og deretter fjernes tilgangen. PIM begrenser brukertilgang til sensitive data, noe som reduserer risikoen sammenlignet med tradisjonelle administratorkontoer med permanent tilgang til data og andre innstillinger. Hvordan kan vi bruke denne funksjonen (PIM) med Microsoft Defender for Office 365?

Tips

PIM-tilgang er begrenset til rolle- og identitetsnivået for å tillate fullføring av flere oppgaver. Privilegert tilgangsbehandling (PAM) er derimot begrenset til oppgavenivået.

Fremgangsmåte for å bruke PIM til å gi just-in-time tilgang til Defender for Office 365 relaterte oppgaver

Ved å konfigurere PIM til å fungere med Microsoft Defender for Office 365, oppretter administratorer en prosess som en bruker kan be om og blokkjustere de utvidede rettighetene de trenger.

Denne artikkelen bruker scenarioet for en bruker som heter Alex i sikkerhetsteamet. Vi kan heve Alex' tillatelser for følgende scenarioer:

- Tillatelser for vanlige daglige operasjoner (for eksempel trusseljakt).

- Et midlertidig høyere nivå av privilegier for mindre hyppige, sensitive operasjoner (for eksempel utbedring av skadelig levert e-post).

Tips

Selv om artikkelen inneholder spesifikke trinn for scenarioet som beskrevet, kan du utføre de samme trinnene for andre tillatelser. Når en informasjonsmedarbeider for eksempel krever daglig tilgang i eDiscovery for å utføre søk og saksarbeid, men noen ganger trenger de utvidede tillatelsene til å eksportere data fra organisasjonen.

Trinn 1. Legg til brukeren (Alex) i Azure Security Reader-rollen i Azure PIM-konsollen for abonnementet ditt, og konfigurer sikkerhetsinnstillingene relatert til aktivering.

- Logg deg på Microsoft Entra Admin-senteret, og velg Microsoft Entra ID>Roles og administratorer.

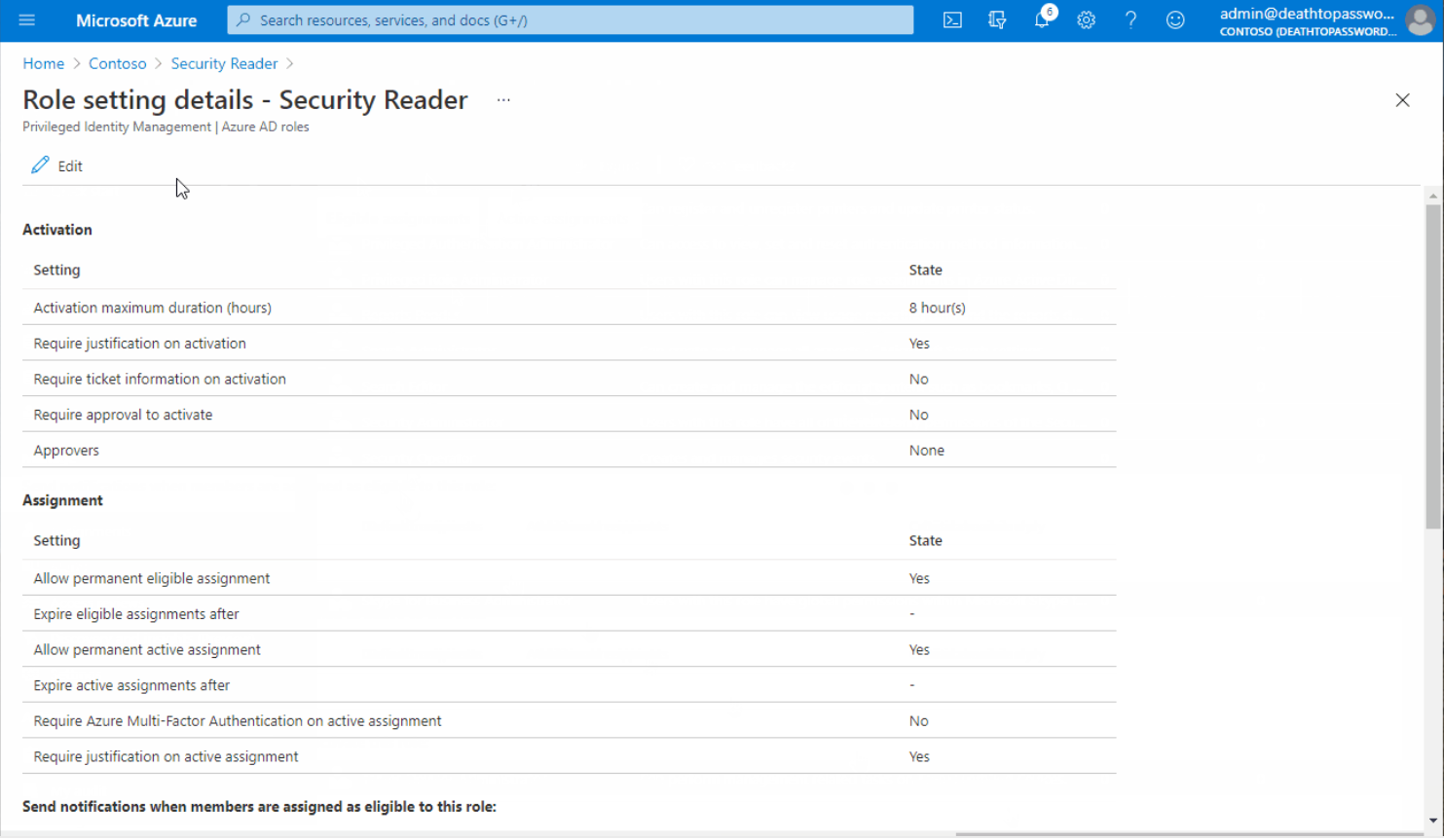

- Velg Sikkerhetsleser i listen over roller og deretter Rediger innstillinger>

- Angi maksimal varighet for aktivering (timer) til en vanlig arbeidsdag og «Ved aktivering» for å kreve Azure MFA.

- Fordi dette er Alex' normale rettighetsnivå for daglige operasjoner, fjerner du merket for Krev justering ved aktiveringsoppdatering>.

- Velg Legg til tildelinger>Ingen medlemmer er valgt> , eller skriv inn navnet for å søke etter det riktige medlemmet.

- Velg Velg-knappen for å velge medlemmet du vil legge til for PIM-rettigheter > , velg Neste> gjør ingen endringer på siden Legg til tildeling (både tildelingstype Kvalifisert og varighet Permanent kvalifisert er standarder) og Tilordne.

Navnet på brukeren (Alex i dette scenarioet) vises under Kvalifiserte tildelinger på neste side. Dette resultatet betyr at de er i stand til å pim inn i rollen med innstillingene konfigurert tidligere.

Obs!

Hvis du vil ha en rask gjennomgang av Privileged Identity Management kan du se denne videoen.

Trinn 2. Opprett den nødvendige andre (utvidede) tillatelsesgruppen for andre oppgaver og tilordne kvalifisering.

Ved hjelp av privilegerte tilgangsgrupper kan vi nå opprette våre egne egendefinerte grupper og kombinere tillatelser eller øke detaljnivået der det kreves for å oppfylle organisasjonens fremgangsmåter og behov.

Opprett en rolle eller rollegruppe med de nødvendige tillatelsene

Bruk én av følgende metoder:

eller

- Opprett en egendefinert rolle i Microsoft Defender XDR Unified Role Based Access Control (RBAC). Hvis du vil ha informasjon og instruksjoner, kan du se Begynne å bruke Microsoft Defender XDR Unified RBAC-modell.

For begge metodene:

- Bruk et beskrivende navn (for eksempel Contoso Søk og Tøm PIM).

- Ikke legg til medlemmer. Legg til de nødvendige tillatelsene, lagre og gå deretter til neste trinn.

Opprett sikkerhetsgruppen i Microsoft Entra ID for utvidede tillatelser

- Bla tilbake til Microsoft Entra Admin Center, og gå til Microsoft Entra ID>Gruppe>ny gruppe.

- Gi navn til Microsoft Entra-gruppen for å gjenspeile formålet, det kreves ingen eiere eller medlemmer akkurat nå.

- Slå Microsoft Entra roller kan tilordnes gruppen tilJa.

- Ikke legg til noen roller, medlemmer eller eiere, og opprett gruppen.

- Gå tilbake til gruppen du opprettet, og velg Privileged Identity Management>Enable PIM.

- I gruppen velger du Kvalifiserte tildelinger>Legg til tildelinger> Legg til brukeren som trenger Søk & Tøm som medlemsrolle.

- Konfigurer innstillingene i gruppens privilegerte tilgangsrute. Velg å redigere innstillingene for rollen som medlem.

- Endre aktiveringstiden slik at den passer til organisasjonen. Dette eksemplet krever Microsoft Entra godkjenning med flere faktorer, begrunnelse og billettinformasjon før du velger Oppdater.

Neste den nylig opprettede sikkerhetsgruppen til rollegruppen

Obs!

Dette trinnet kreves bare hvis du brukte en rollegruppe for e-& samarbeid i Opprett en rolle eller rollegruppe med de nødvendige tillatelsene. Defender XDR Unified RBAC støtter direkte tillatelsestilordninger til Microsoft Entra grupper, og du kan legge til medlemmer i gruppen for PIM.

Koble til Security & Compliance PowerShell , og kjør følgende kommando:

Add-RoleGroupMember "<Role Group Name>" -Member "<Azure Security Group>"`

Test konfigurasjonen av PIM med Defender for Office 365

Logg på med testbrukeren (Alex), som ikke skal ha administrativ tilgang i Microsoft Defender-portalen på dette tidspunktet.

Gå til PIM, der brukeren kan aktivere den daglige sikkerhetsleserrollen.

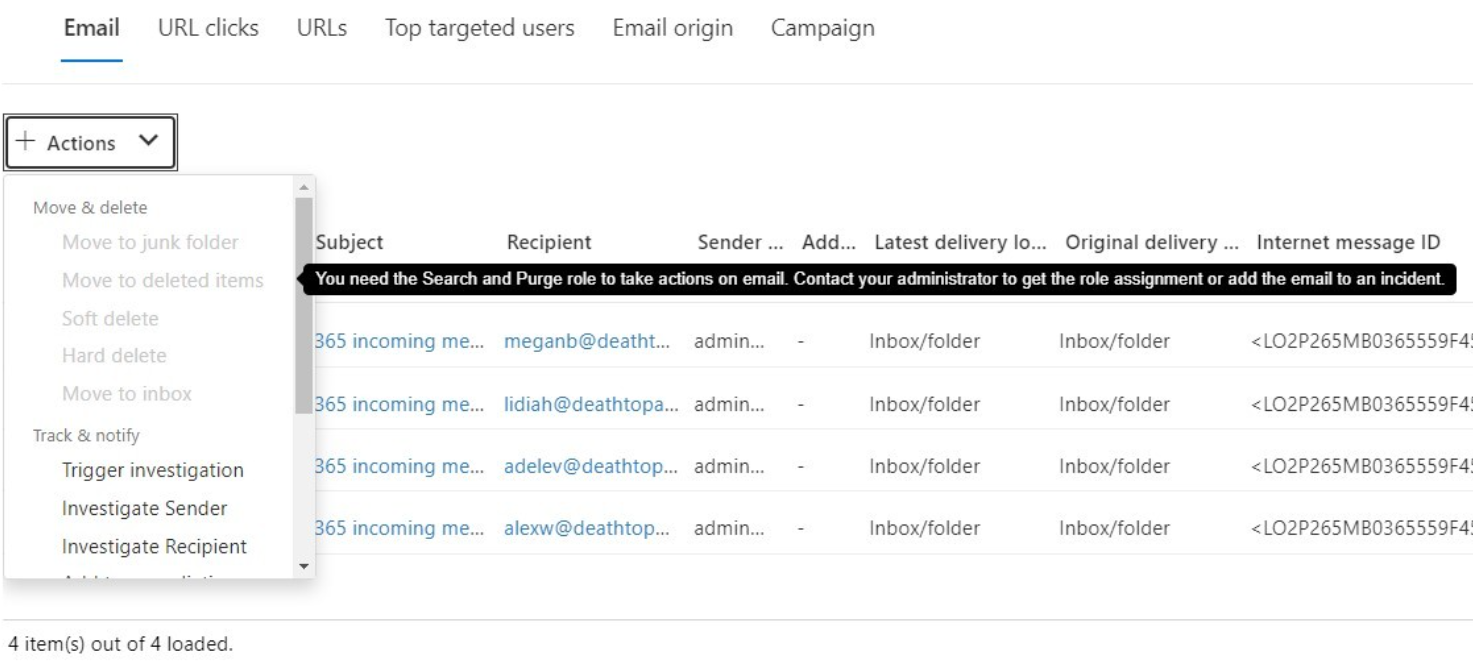

Hvis du prøver å tømme en e-postmelding ved hjelp av Trusselutforsker, får du en feilmelding om at du trenger flere tillatelser.

PIM en gang til inn i den mer forhøyede rollen, etter en kort forsinkelse bør du nå kunne tømme e-postmeldinger uten problem.

Permanent tildeling av administrative roller og tillatelser samsvarer ikke med sikkerhetsinitiativet nulltillit. I stedet kan du bruke PIM til å gi akkurat i tide tilgang til de nødvendige verktøyene.

Vår takk til kundeingeniør Ben Harris for tilgang til blogginnlegget og ressurser som brukes til dette innholdet.