Konfigurer klarerte ARC-sealers

E-postgodkjenning bidrar til å validere e-post som sendes til og fra Microsoft 365-organisasjonen, for å forhindre falske avsendere som brukes i e-postkompromisse for bedrifter (BEC), løsepengevirus og andre phishing-angrep.

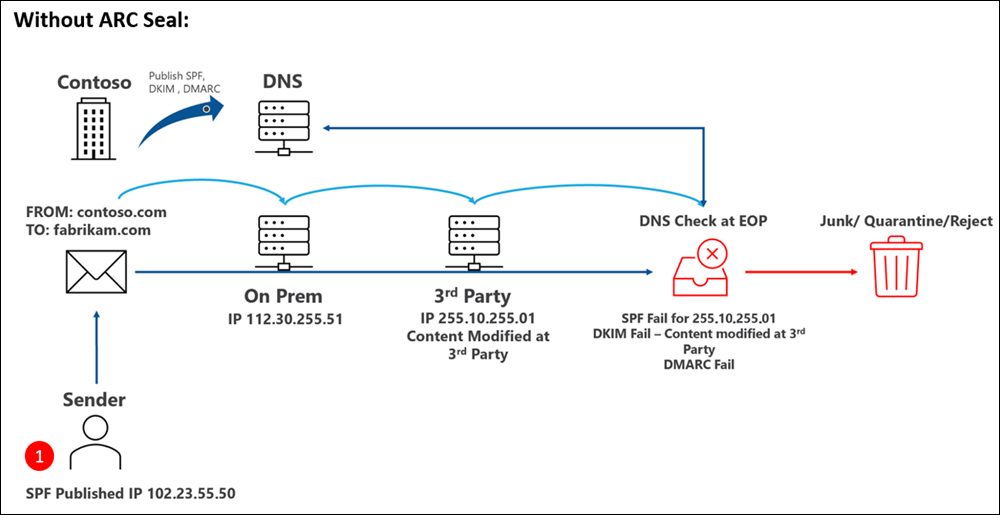

Noen legitime e-posttjenester kan imidlertid endre meldinger før de leveres til Microsoft 365-organisasjonen. Endring av inngående meldinger i transitt kan og sannsynligvis føre til følgende feil med godkjenning av e-post i Microsoft 365:

- SPF mislykkes på grunn av den nye meldingskilden (IP-adresse).

- DKIM mislykkes på grunn av innholdsendring.

- DMARC mislykkes på grunn av SPF- og DKIM-feilene.

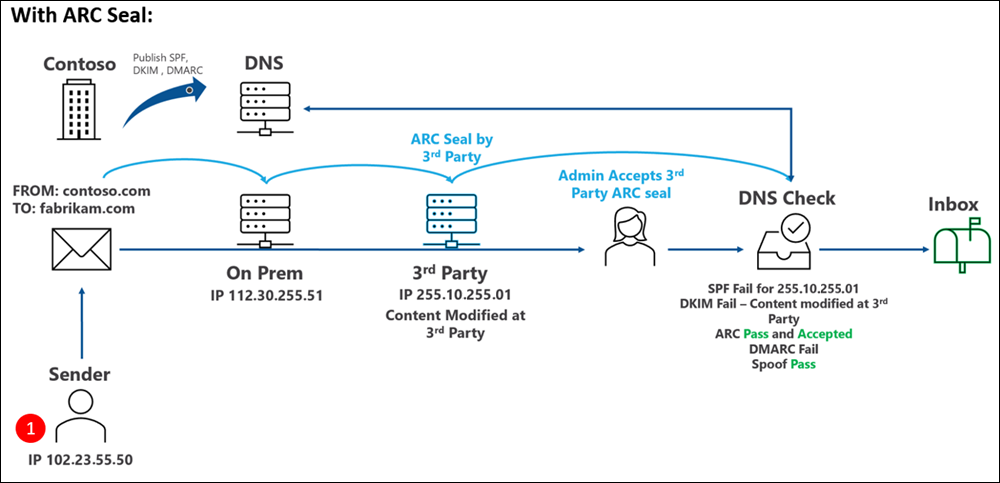

Godkjent mottatt kjede (ARC) bidrar til å redusere feil med innkommende e-postgodkjenning fra meldingsendring av legitime e-posttjenester. ARC bevarer den opprinnelige godkjenningsinformasjonen for e-post i e-posttjenesten. Du kan konfigurere Microsoft 365-organisasjonen til å klarere tjenesten som endret meldingen, og til å bruke den opprinnelige informasjonen i godkjenningskontroller for e-post.

Når skal du bruke klarerte ARC-sealers?

En Microsoft 365-organisasjon trenger bare å identifisere klarerte ARC-sealers når meldinger som leveres til Microsoft 365-mottakere, påvirkes regelmessig på følgende måter:

- Mellomleddstjenesten endrer meldingshodet eller e-postinnholdet.

- Endringene i meldingen fører til at godkjenning mislykkes av andre årsaker (for eksempel ved å fjerne vedlegg).

Når en administrator legger til en klarert ARC-sealer i Defender-portalen, bruker Microsoft 365 den opprinnelige godkjenningsinformasjonen for e-post som ARC-sealer gir for å validere meldingene som sendes via tjenesten til Microsoft 365.

Tips

Legg bare til legitime, obligatoriske tjenester som klarerte ARC-sealers i Microsoft 365-organisasjonen. Denne handlingen hjelper berørte meldinger med å sende e-postgodkjenningskontroller og hindrer at legitime meldinger leveres til søppelpostmappen, i karantene eller avvist på grunn av feil ved e-postgodkjenning.

Hva må du vite før du begynner?

Du åpner Microsoft Defender-portalen på https://security.microsoft.com. Hvis du vil gå direkte til siden innstillinger for e-postgodkjenning , bruker https://security.microsoft.com/authenticationdu .

Hvis du vil koble til Exchange Online PowerShell, kan du se Koble til Exchange Online PowerShell. Hvis du vil koble til frittstående EOP PowerShell, kan du se Koble til Exchange Online Protection PowerShell.

Du må være tilordnet tillatelser før du kan utføre prosedyrene i denne artikkelen. Du har følgende alternativer:

Microsoft Defender XDR Unified role based access control (RBAC) (If Email & collaboration>Defender for Office 365 permissions is

Active. Påvirker bare Defender-portalen, ikke PowerShell): Autorisasjon og innstillinger/Sikkerhetsinnstillinger/Kjernesikkerhetsinnstillinger (administrere) eller Autorisasjon og innstillinger/Sikkerhetsinnstillinger/Kjernesikkerhetsinnstillinger (lese).

Active. Påvirker bare Defender-portalen, ikke PowerShell): Autorisasjon og innstillinger/Sikkerhetsinnstillinger/Kjernesikkerhetsinnstillinger (administrere) eller Autorisasjon og innstillinger/Sikkerhetsinnstillinger/Kjernesikkerhetsinnstillinger (lese).Exchange Online-tillatelser: Medlemskap i rollegruppene Organisasjonsadministrasjon eller Sikkerhetsadministrator .

Microsoft Entra-tillatelser: Medlemskap i rollene global administrator* eller sikkerhetsadministrator gir brukerne de nødvendige tillatelsene og tillatelsene for andre funksjoner i Microsoft 365.

Viktig

* Microsoft anbefaler at du bruker roller med færrest tillatelser. Bruk av kontoer med lavere tillatelser bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Bruk Microsoft Defender-portalen til å legge til klarerte ARC-tetninger

Gå til E-post & Samarbeidspolicyer>& Policyer> fortrusselpolicyer> fore-postgodkjenning i Regler-delen>ARC i Microsoft Defender-portalen https://security.microsoft.compå . Hvis du vil gå direkte til siden innstillinger for godkjenning av e-post , kan du bruke https://security.microsoft.com/authentication.

Kontroller at ARC-fanen er valgt på siden Innstillinger for e-postgodkjenning, og velg

deretter Legg til.

deretter Legg til.Tips

Hvis klarerte tetninger allerede er oppført på ARC-fanen , velger du

Rediger.

Rediger.Angi det klarerte signeringsdomenet i boksen (for eksempel fabrikam.com) i undermenyen Legg til klarerte ARC-tetninger som åpnes.

Domenenavnet må samsvare med domenet som vises i d-verdien i ARC-Seal- og ARC-Message-Signature-overskriftene i berørte meldinger. Bruk følgende metoder for å vise meldingshodet:

- Vis meldingshoder på Internett i Outlook.

- Bruk Meldingshodeanalyse på https://mha.azurewebsites.net.

Gjenta dette trinnet så mange ganger det er nødvendig. Hvis du vil fjerne en eksisterende oppføring, velger du

ved siden av oppføringen.

ved siden av oppføringen.Når du er ferdig med undermenyen Legg til klarerte ARC-tetninger , velger du Lagre

Bruk Exchange Online PowerShell til å legge til klarerte ARC-tetninger

Hvis du heller vil bruke PowerShell til å vise, legge til eller fjerne klarerte ARC-tetninger, kan du koble til Exchange Online PowerShell for å kjøre følgende kommandoer.

Vis eksisterende klarerte ARC-tetninger

Get-ArcConfigHvis ingen klarerte ARC-tetninger er konfigurert, returnerer kommandoen ingen resultater.

Legge til eller fjerne klarerte ARC-tetninger

Hvis du vil erstatte eventuelle eksisterende ARC-tetninger med verdiene du angir, bruker du følgende syntaks:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"TenantId\-verdien er ikke nødvendig i din egen organisasjon, bare i delegerte organisasjoner. Det er en GUID som er synlig i mange nettadresser for administrasjonsportalen

tid=i Microsoft 365 (verdien). For eksempel a32d39e2-3702-4ff5-9628-31358774c091.Dette eksemplet konfigurerer «cohovineyard.com» og «tailspintoys.com» som de eneste klarerte ARC-forseglingene i organisasjonen.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Hvis du vil beholde eksisterende verdier, må du inkludere ARC-tetningene du vil beholde sammen med de nye ARC-tetningene du vil legge til.

Hvis du vil legge til eller fjerne ARC-forsegling uten å påvirke de andre oppføringene, kan du se eksempler-delen i Set-ArcConfig.

Validere en klarert ARC-forsegling

Hvis det er en ARC-forsegling fra en tjeneste før meldingen når Microsoft 365, kan du se meldingshodet for de nyeste ARC-overskriftene etter at meldingen er levert.

Se etter arc=pass og oda=1i den siste ARC-Authentication-Results-overskriften. Disse verdiene indikerer:

- Den forrige ARC er bekreftet.

- Den forrige ARC-forseglingen er klarert.

- Det forrige resultatet kan brukes til å overstyre gjeldende DMARC-feil.

Eksempel:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Hvis du vil kontrollere om ARC-resultatet ble brukt til å overstyre en DMARC-feil, kan du se etter compauth=pass og reason=130 i det siste hodet for godkjenningsresultater . Eksempel:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

Klarerte flytskjemaer for ARC-forseglingspost

Diagrammene i denne delen kontrasterer e-postflyten og virkningen på e-postgodkjenningsresultater med og uten en klarert ARC-forsegling. I begge diagrammene bruker Microsoft 365-organisasjonen en legitim e-posttjeneste som endrer inngående e-post før den leveres til Microsoft 365. Denne endringen avbryter e-postflyten, noe som kan føre til feil ved godkjenning av e-post ved å endre kilde-IP-en og oppdatere meldingshodet for e-postmeldingen.

Dette diagrammet demonstrerer resultatet uten en klarert ARC-forsegling:

Dette diagrammet demonstrerer resultatet med en klarert ARC-forsegling:

Neste trinn

Kontroller ARC-overskriftene med Meldingshodeanalyse på https://mha.azurewebsites.net.

Se gjennom konfigurasjonsprosedyrene for SPF, DKIM, DMARC.