Eksempler på automatisert undersøkelse og respons (AIR) i Microsoft Defender for Office 365 Plan 2

Tips

Visste du at du kan prøve funksjonene i Microsoft Defender for Office 365 Plan 2 gratis? Bruk den 90-dagers prøveversjonen av Defender for Office 365 på Microsoft Defender portalens prøvehub. Lær om hvem som kan registrere deg og prøveabonnementer på Prøv Microsoft Defender for Office 365.

Automatisert undersøkelse og respons (AIR) i Microsoft Defender for Office 365 Plan 2 (inkludert i Microsoft 365-lisenser som E5 eller som et frittstående abonnement) gjør det mulig for SecOps-teamet å operere mer effektivt og effektivt. AIR inkluderer automatiserte undersøkelser av kjente trusler, og gir anbefalte utbedringshandlinger. SecOps-teamet kan se gjennom bevisene og godkjenne eller avvise de anbefalte handlingene. Hvis du vil ha mer informasjon om AIR, kan du se Automatisert undersøkelse og respons (AIR) i Microsoft Defender for Office 365 Plan 2.

Denne artikkelen beskriver hvordan AIR fungerer gjennom flere eksempler:

- Eksempel: En brukerrapport phishing-melding starter en undersøkelsesstrategi

- Eksempel: En sikkerhetsadministrator utløser en undersøkelse fra Trusselutforsker

- Eksempel: Et sikkerhetsoperasjonsteam integrerer AIR med SIEM ved hjelp av API-en for Office 365 Management Activity

Eksempel: En brukerrapport phishing-melding starter en undersøkelsesstrategi

En bruker mottar en e-postmelding som ser ut som et phishing-forsøk. Brukeren rapporterer meldingen ved hjelp av Microsoft Report Message eller Report Phishing-tilleggene, noe som resulterer i et varsel som utløses av e-postmeldingen som rapporteres av brukeren som policy for skadelig programvare eller phish-varsel, som automatisk starter undersøkelsesplanen.

Ulike aspekter ved den rapporterte e-postmeldingen vurderes. Eksempel:

- Den identifiserte trusseltypen

- Hvem som sendte meldingen

- Hvor meldingen ble sendt fra (sender infrastruktur)

- Om andre forekomster av meldingen ble levert eller blokkert

- Leierlandskapet, inkludert lignende meldinger og deres dommer gjennom e-postklynger

- Om meldingen er knyttet til noen kjente kampanjer

- Og mer.

Strategiplanen evaluerer og løser automatisk innsendinger der ingen handling er nødvendig (som ofte skjer på brukerrapporterte meldinger). For de gjenværende innsendingene er en liste over anbefalte handlinger som skal utføres på den opprinnelige meldingen, og de tilknyttede enhetene (for eksempel vedlagte filer, inkluderte URL-adresser og mottakere) angitt:

- Identifiser lignende e-postmeldinger via e-postklyngesøk.

- Finn ut om noen brukere klikket gjennom skadelige koblinger i mistenkelige e-postmeldinger.

- Risikoer og trusler tilordnes. Hvis du vil ha mer informasjon, kan du se Detaljer og resultater av en automatisert undersøkelse.

- Utbedringstrinn. Hvis du vil ha mer informasjon, kan du se Utbedringshandlinger i Microsoft Defender for Office 365.

Eksempel: En sikkerhetsadministrator utløser en undersøkelse fra Trusselutforsker

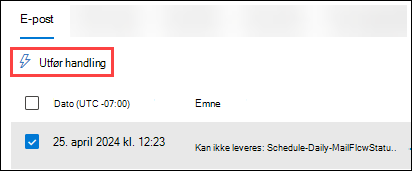

Du er i Explorer (Trusselutforsker) https://security.microsoft.com/threatexplorerv3 i visningene Alle e-postmeldinger, Skadelig programvare eller Phish . Du er på E-post-fanen (visning) av detaljområdet under diagrammet. Du velger en melding som skal undersøkes ved hjelp av én av følgende metoder:

Velg én eller flere oppføringer i tabellen ved å merke av for den første kolonnen.

Utfør handling er tilgjengelig direkte i fanen.

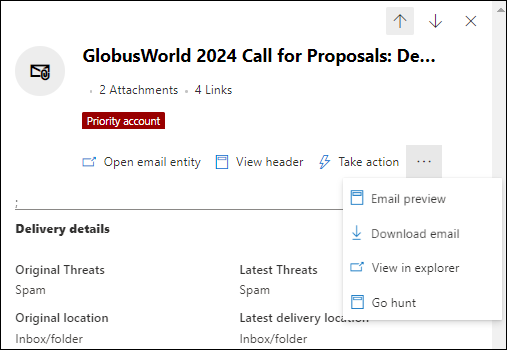

Utfør handling er tilgjengelig direkte i fanen.Klikk emneverdien for en oppføring i tabellen. Detaljer-undermenyen som åpnes, inneholder

Utfør handling øverst i undermenyen.

Utfør handling øverst i undermenyen.

Når du har valgt ![]() Utfør handling, velger du Start automatisert undersøkelse. Hvis du vil ha mer informasjon, kan du se Utbedring av e-post.

Utfør handling, velger du Start automatisert undersøkelse. Hvis du vil ha mer informasjon, kan du se Utbedring av e-post.

I likhet med strategibøker utløst av et varsel, inkluderer automatiske undersøkelser som utløses fra Trusselutforsker:

- En rotundersøkelse.

- Trinn for å identifisere og koordinere trusler. Hvis du vil ha mer informasjon, kan du se Detaljer og resultater av en automatisert undersøkelse.

- Anbefalte tiltak for å redusere trusler. Hvis du vil ha mer informasjon, kan du se Utbedringshandlinger i Microsoft Defender for Office 365.

Eksempel: Et sikkerhetsoperasjonsteam integrerer AIR med SIEM ved hjelp av API-en for Office 365 Management Activity

AIR-funksjoner i Defender for Office 365 Plan 2 inkluderer rapporter og detaljer som SecOps-teamet kan bruke til å overvåke og håndtere trusler. Men du kan også integrere AIR-funksjoner med andre løsninger. Eksempel:

- SiEM-systemer (Security Information and Event Management).

- Saksbehandlingssystemer.

- Egendefinerte rapporteringsløsninger.

Bruk Office 365 Management Activity API for integrering med disse løsningene.

Hvis du vil ha et eksempel på en egendefinert løsning som integrerer varsler fra brukerrapporterte phishing-meldinger som allerede ble behandlet av AIR i et SIEM-server- og saksbehandlingssystem, kan du se Microsoft Security Blog – Forbedre effektiviteten til SOC med Microsoft Defender for Office 365 og API-en for Office 365 management.

Den integrerte løsningen reduserer i stor grad antall falske positiver, noe som gjør at SecOps-teamet kan fokusere sin tid og innsats på reelle trusler.