Sikkerhetsvurdering: Rediger innstilling for sårbar sertifiseringsinstans (ESC6) (forhåndsversjon)

Denne artikkelen beskriver Microsoft Defender for identitet sin innstillingsrapport for sårbare sertifiseringsinstanser.

Hva er sårbare sertifiseringsinstansinnstillinger?

Hvert sertifikat er knyttet til en enhet gjennom emnefeltet. Et sertifikat inneholder imidlertid også et emnealternativnavnfelt (SAN), som gjør at sertifikatet kan være gyldig for flere enheter.

SAN-feltet brukes vanligvis for nettjenester som driftes på samme server, og støtter bruk av ett enkelt HTTPS-sertifikat i stedet for separate sertifikater for hver tjeneste. Når det bestemte sertifikatet også er gyldig for godkjenning, kan det brukes til å godkjenne flere forskjellige kontoer ved å inneholde en passende EKU, for eksempel klientgodkjenning.

Uprivilegerte brukere som kan angi brukere i SAN-innstillingene, kan føre til umiddelbare kompromisser og legge inn en stor risiko for organisasjonen.

Hvis AD CS-flagget editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 er aktivert, kan hver bruker angi SAN-innstillingene for sertifikatforespørselen. Dette påvirker i sin tur alle sertifikatmaler, uansett om de har Supply in the request aktivert eller ikke.

Hvis det finnes en mal der EDITF_ATTRIBUTESUBJECTALTNAME2 innstillingen er slått på, og malen er gyldig for godkjenning, kan en angriper registrere et sertifikat som kan representere en vilkårlig konto.

Forutsetninger

Denne vurderingen er bare tilgjengelig for kunder som installerte en sensor på en AD CS-server. Hvis du vil ha mer informasjon, kan du se Ny sensortype for Active Directory Certificate Services (AD CS).

Hvordan bruke denne sikkerhetsvurderingen til å forbedre min organisatoriske sikkerhetsstilling?

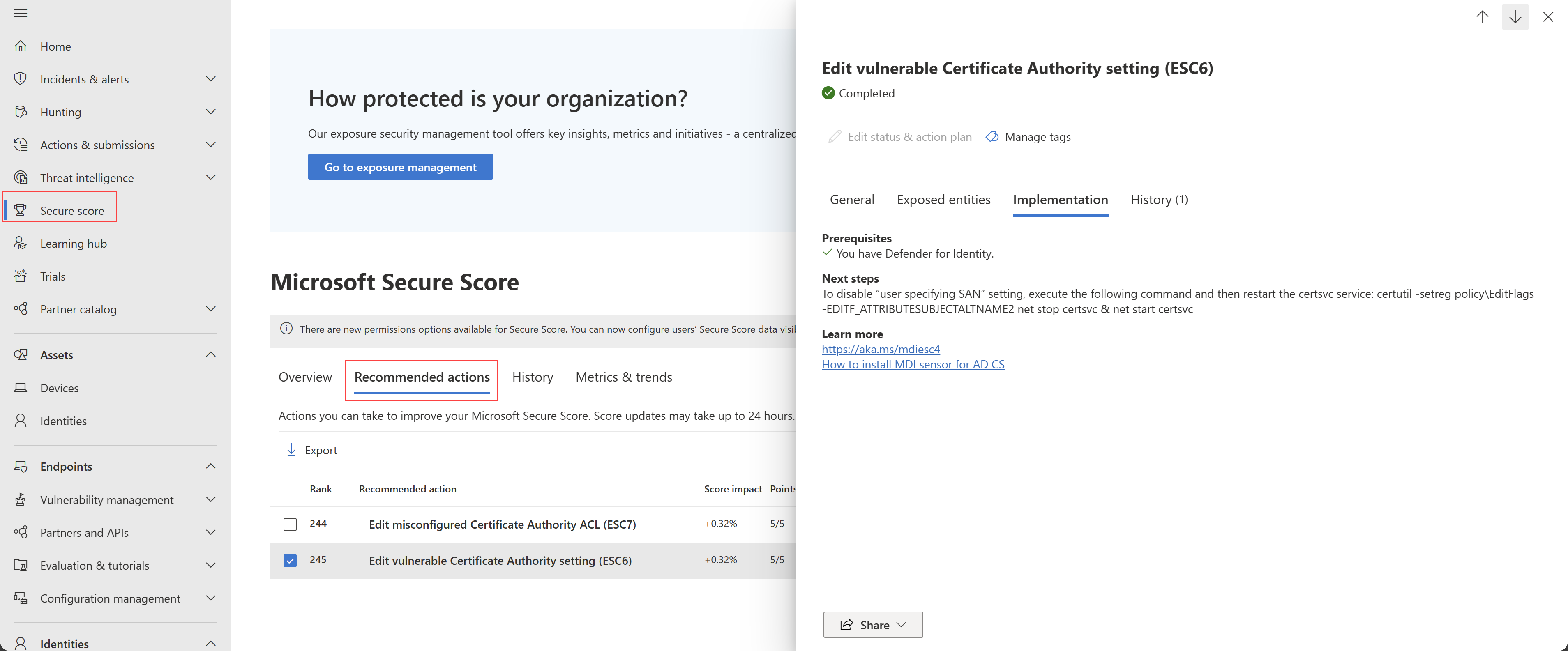

Se gjennom den anbefalte handlingen https://security.microsoft.com/securescore?viewid=actions for redigering av sårbare sertifiseringsinstansinnstillinger. Eksempel:

Undersøk hvorfor

EDITF_ATTRIBUTESUBJECTALTNAME2innstillingen er slått på.Slå av innstillingen ved å kjøre:

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2Start tjenesten på nytt ved å kjøre:

net stop certsvc & net start certsvc

Sørg for å teste innstillingene i et kontrollert miljø før du slår dem på i produksjon.

Obs!

Mens vurderingene oppdateres i nær sanntid, oppdateres resultater og statuser hver 24. time. Selv om listen over berørte enheter oppdateres innen få minutter etter at du implementerer anbefalingene, kan statusen fortsatt ta tid før den er merket som Fullført.