Sikkerhetsvurdering: Sikre at privilegerte kontoer ikke delegereres

Denne anbefalingen viser alle privilegerte kontoer som ikke har innstillingen "ikke delegert", som uthever de som potensielt er utsatt for delegeringsrelaterte risikoer. Privilegerte kontoer er kontoer som er medlemmer av en privilegert gruppe, for eksempel domeneadministratorer, skjemaadministratorer og så videre.

Organisasjonsrisiko

Hvis det sensitive flagget er deaktivert, kan angripere utnytte Kerberos-delegering til misbruk av privilegert kontolegitimasjon, noe som fører til uautorisert tilgang, sidebevegelse og potensielle sikkerhetsbrudd over hele nettverket. Hvis du angir det sensitive flagget for privilegerte brukerkontoer, hindrer du brukere i å få tilgang til kontoen og manipulere systeminnstillingene.

Når det gjelder enhetskontoer, er det viktig å sette dem til «ikke delegert» for å hindre at den brukes i ethvert delegeringsscenario, slik at legitimasjonen på denne maskinen ikke kan videresendes for å få tilgang til andre tjenester.

Utbedringstrinn

Se gjennom listen over eksponerte enheter for å finne ut hvilke av de privilegerte kontoene som ikke har konfigurasjonsflagget «denne kontoen er sensitiv og kan ikke delegeres».

Utfør nødvendige tiltak på disse kontoene:

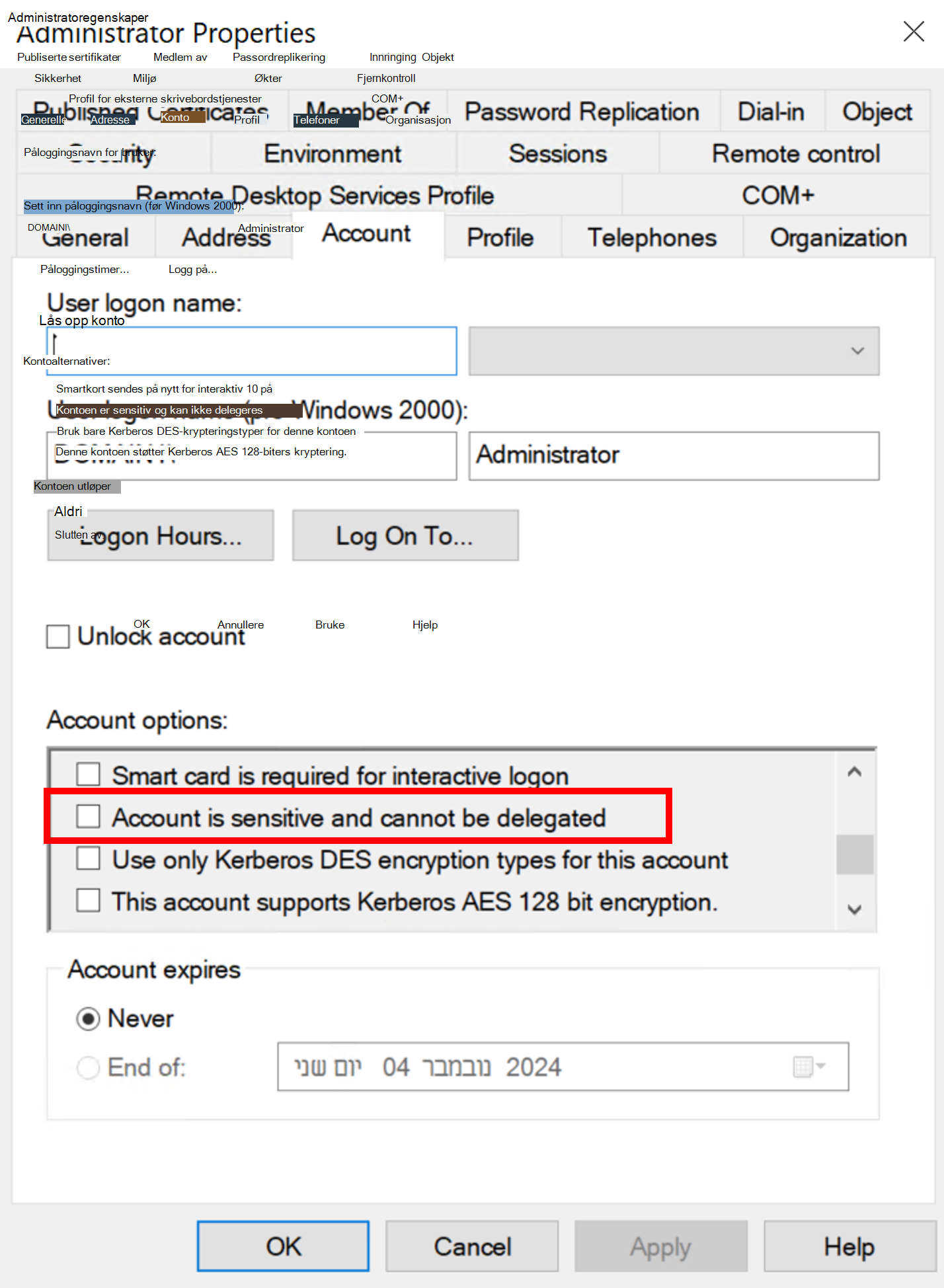

For brukerkontoer: ved å angi kontokontrollflaggene til «denne kontoen er sensitiv og kan ikke delegeres». Merk av for dette flagget under Kontoalternativer under Konto-fanen. Dette hindrer brukere i å få tilgang til kontoen og manipulere systeminnstillingene.

For enhetskontoer:

Den sikreste tilnærmingen er å bruke et PowerShell-skript til å konfigurere enheten for å hindre at den brukes i et delegeringsscenario, slik at legitimasjonen på denne maskinen ikke kan videresendes for å få tilgang til andre tjenester.$name = "ComputerA" Get-ADComputer -Identity $name | Set-ADAccountControl -AccountNotDelegated:$trueEt annet alternativ er å angi attributtet

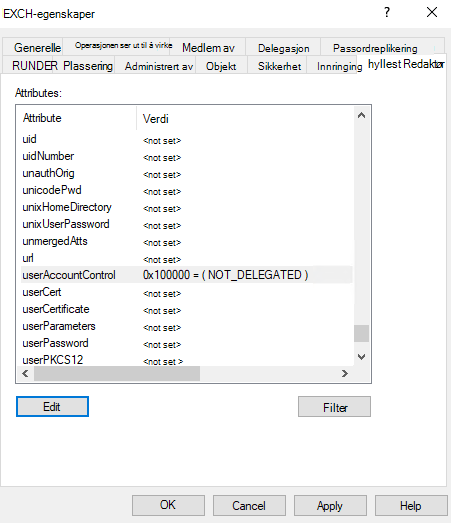

UserAccountControlunderNOT_DELEGATED = 0x100000attributtfanen Redaktør for den eksponerte enheten.Eksempel: