Pålasting ved hjelp av Microsoft Configuration Manager

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Vil du oppleve Microsoft Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Denne artikkelen fungerer som et eksempel på pålastingsmetode.

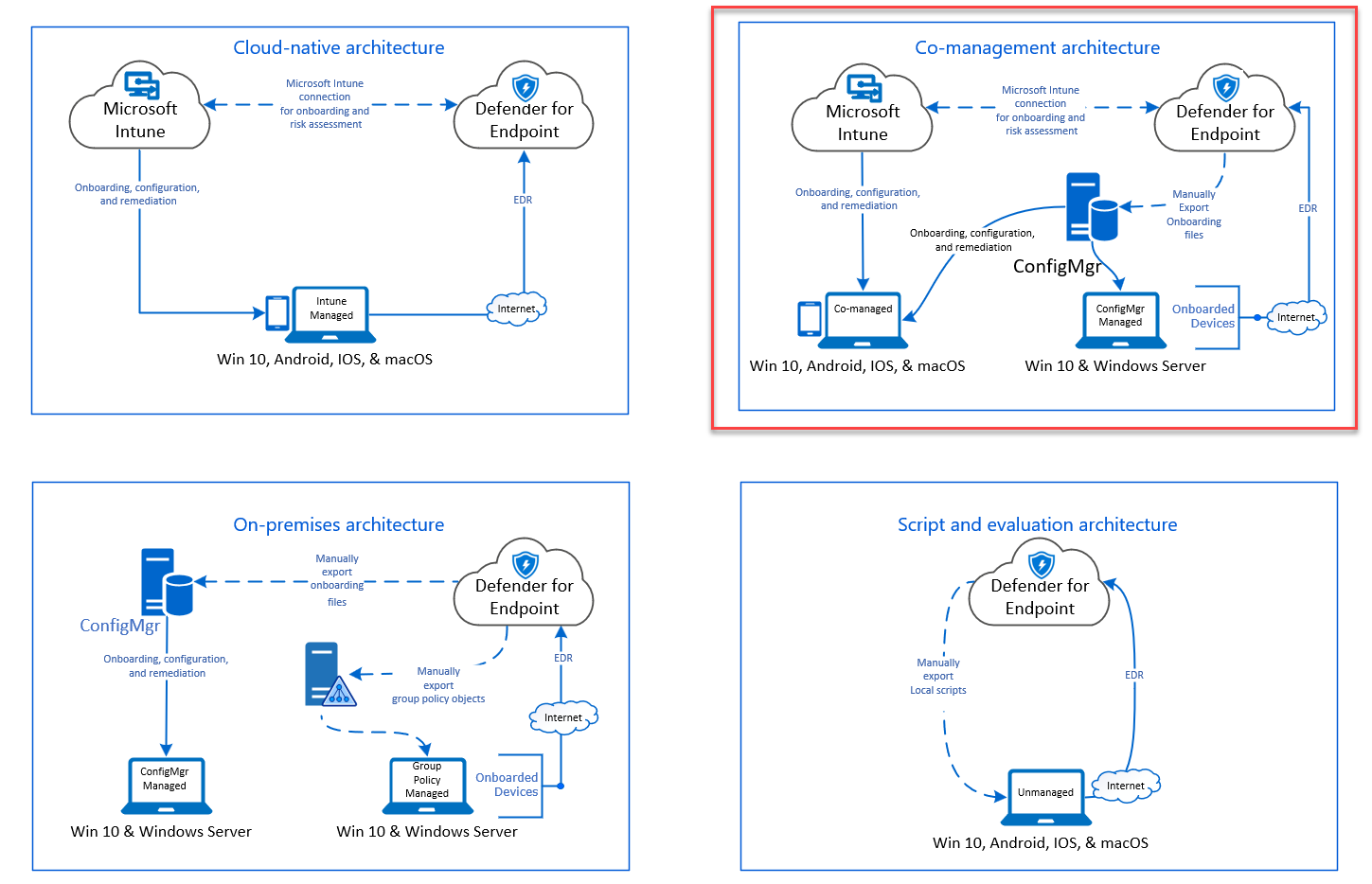

I Planleggingsartikkelen ble det gitt flere metoder til innebygde enheter til tjenesten. Denne artikkelen omhandler arkitekturen for co-management.

arkitekturdiagrammet for miljøarkitekturer

arkitekturdiagrammet for miljøarkitekturer

Selv om Defender for Endpoint støtter pålasting av ulike endepunkter og verktøy, dekker ikke denne artikkelen dem. Hvis du vil ha informasjon om generell pålasting ved hjelp av andre støttede distribusjonsverktøy og -metoder, kan du se Oversikt over pålasting.

Denne artikkelen veileder brukere i:

- Trinn 1: Pålasting av Windows-enheter til tjenesten

- Trinn 2: Konfigurere Funksjoner for Defender for endepunkt

Denne veiledningen for pålasting veileder deg gjennom følgende grunnleggende trinn som du må utføre når du bruker Microsoft Configuration Manager:

- Opprette en samling i Microsoft Configuration Manager

- Konfigurere Microsoft Defender for endepunktfunksjoner ved hjelp av Microsoft Configuration Manager

Obs!

Bare Windows-enheter dekkes i denne eksempeldistribusjonen.

Trinn 1: Pålaste Windows-enheter ved hjelp av Microsoft Configuration Manager

Oppretting av samling

Hvis du vil bruke Windows-enheter med Microsoft Configuration Manager, kan distribusjonen målrette mot en eksisterende samling, eller en ny samling kan opprettes for testing.

Pålasting ved hjelp av verktøy som gruppepolicy eller manuell metode installerer ingen agent på systemet.

Konsoller pålastingsprosessen i Microsoft Configuration Manager som en del av samsvarsinnstillingene i konsollen.

Alle systemer som mottar denne nødvendige konfigurasjonen, opprettholder denne konfigurasjonen så lenge Configuration Manager-klienten fortsetter å motta denne policyen fra administrasjonspunktet.

Følg trinnene nedenfor for å få innebygde endepunkter ved hjelp av Microsoft Configuration Manager.

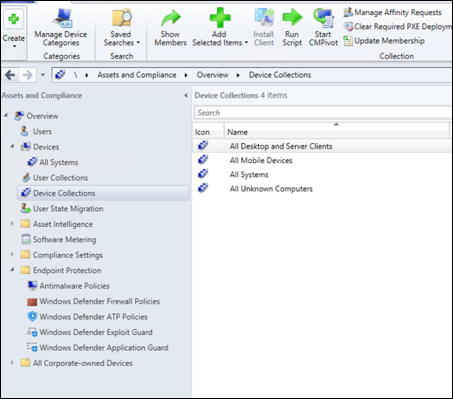

I Microsoft Configuration Manager-konsollen navigerer du til aktiva og enhetssamlinger for samsvarsoversikt >>.

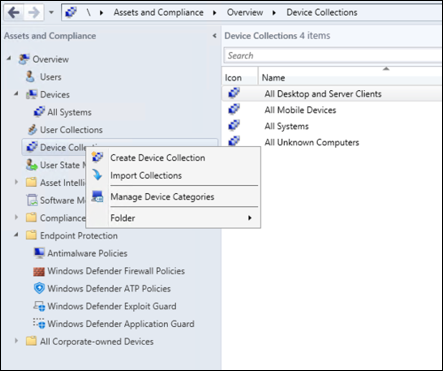

Velg Enhetssamling , og velg Opprett enhetssamling.

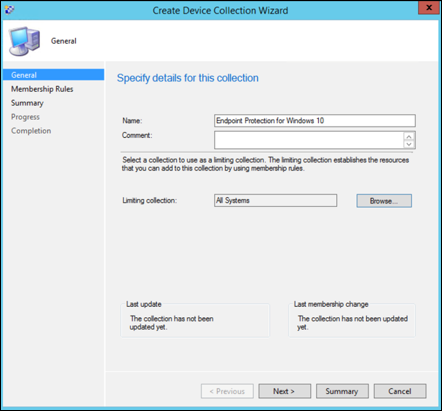

Angi et navn og begrens samling, og velg deretter Neste.

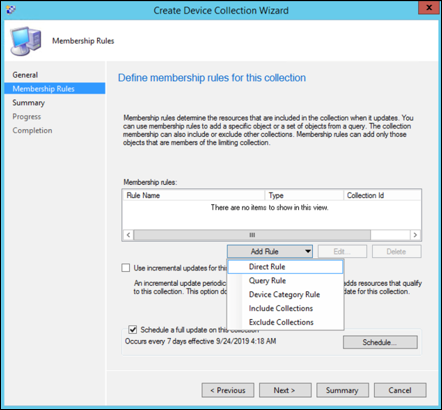

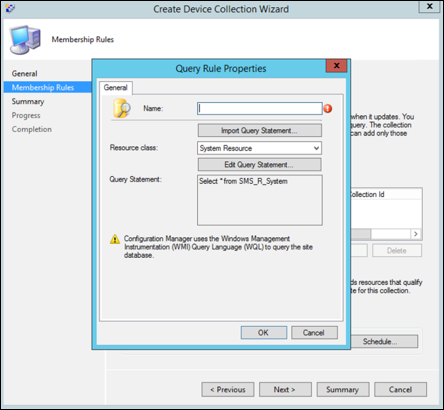

Velg Legg til regel , og velg Spørringsregel.

Velg Neste i veiviseren for direkte medlemskap , og velg Rediger spørringssetning.

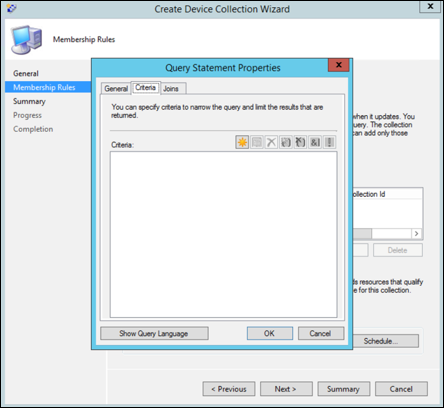

Velg Vilkår , og velg deretter stjerneikonet.

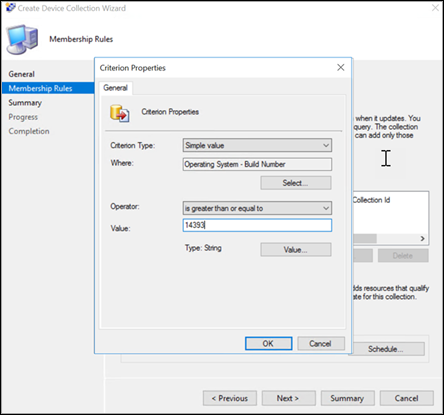

Behold vilkårstypen som enkel verdi, velg mens operativsystem - byggnummer, operator som er større enn eller lik og verdi 14393 , og velg OK.

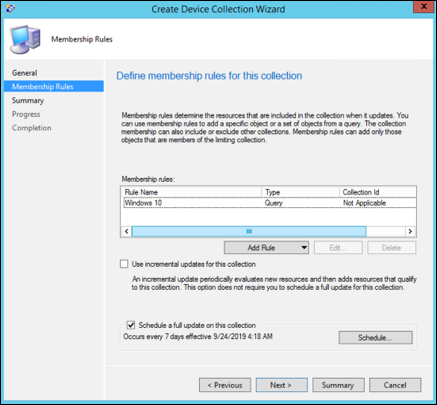

Velg Neste og Lukk.

Velg Neste.

Når du har fullført denne oppgaven, har du nå en enhetssamling med alle Windows-endepunktene i miljøet.

Trinn 2: Konfigurere Microsoft Defender for endepunktfunksjoner

Denne delen viser deg hvordan du konfigurerer følgende funksjoner ved hjelp av Microsoft Configuration Manager på Windows-enheter:

Gjenkjenning og respons for endepunkt

Windows 10 og Windows 11

Fra Microsoft Defender-portalen er det mulig å laste ned policyen .onboarding som kan brukes til å opprette policyen i System Center Configuration Manager og distribuere denne policyen til Windows 10- og Windows 11-enheter.

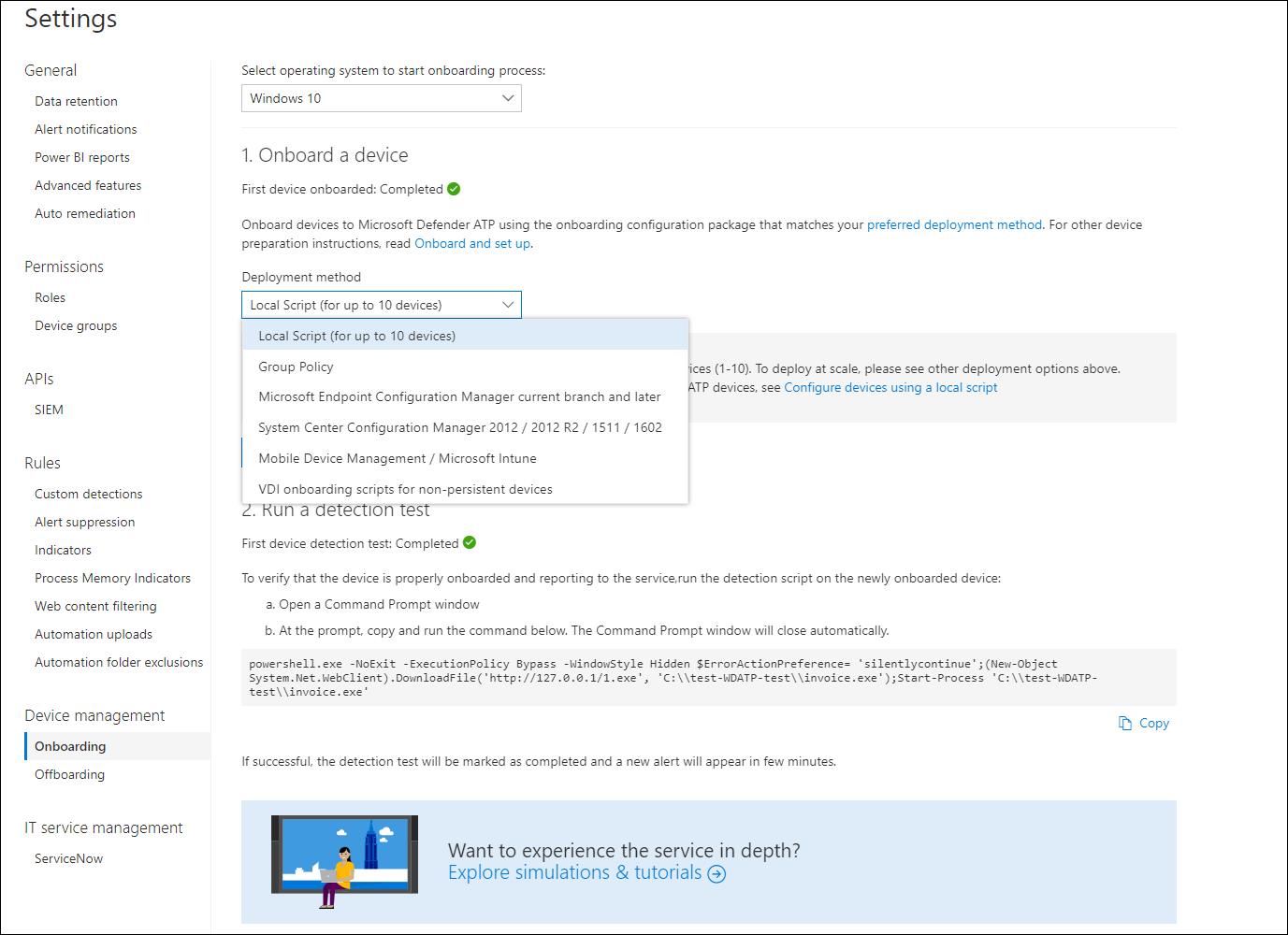

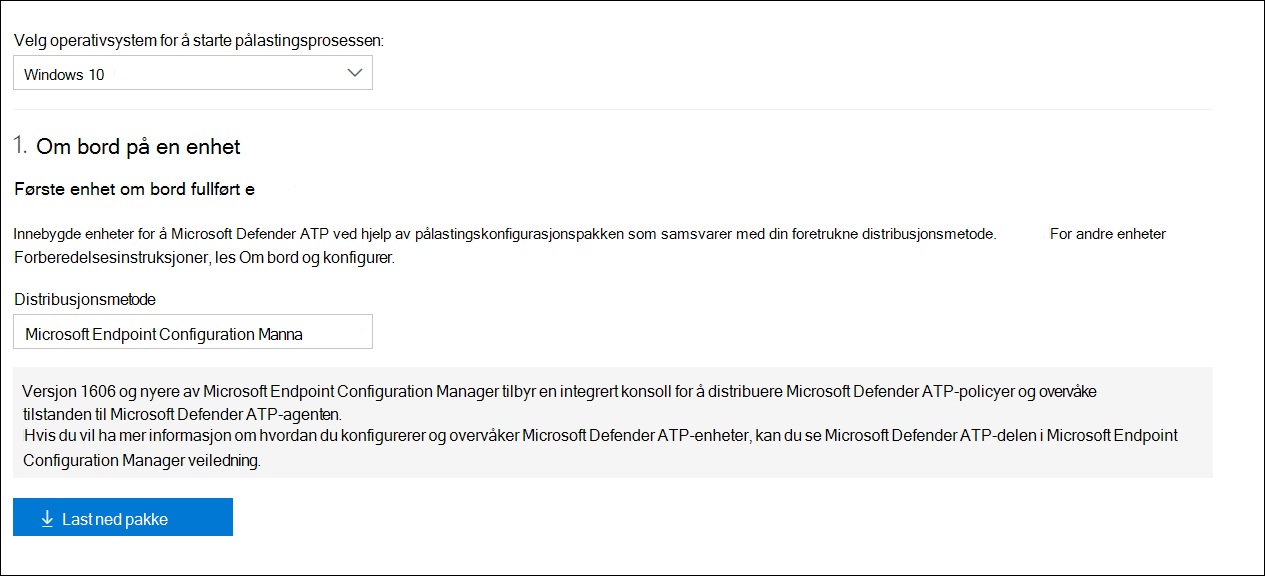

Velg Innstillinger og deretter Pålasting fra en Microsoft Defender-portal.

Velg den støttede versjonen av Microsoft Configuration Manager under Distribusjonsmetode.

Velg Last ned pakke.

Lagre pakken på en tilgjengelig plassering.

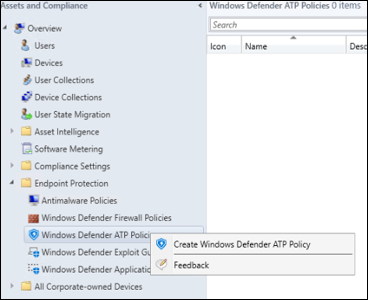

I Microsoft Configuration Manager kan du gå til: Assets and Compliance > Overview > Endpoint Protection > Microsoft Defender ATP Policies.

Høyreklikk Microsoft Defender ATP-policyer , og velg Opprett Microsoft Defender ATP-policy.

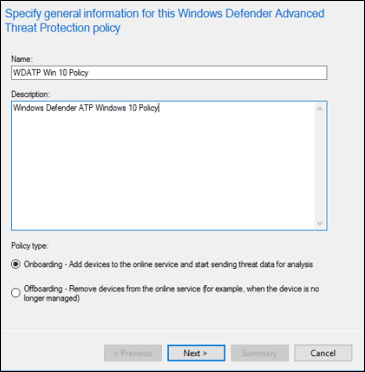

Skriv inn navn og beskrivelse, kontroller at Pålasting er valgt, og velg deretter Neste.

Velg Bla gjennom.

Gå til plasseringen til den nedlastede filen fra trinn 4 ovenfor.

Velg Neste.

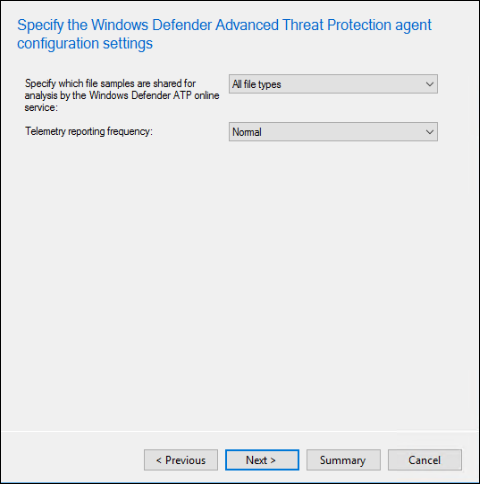

Konfigurer agenten med de aktuelle eksemplene (ingen eller alle filtyper).

Velg riktig telemetri (normal eller fremskyndet), og velg deretter Neste.

Kontroller konfigurasjonen, og velg deretter Neste.

Velg Lukk når veiviseren er fullført.

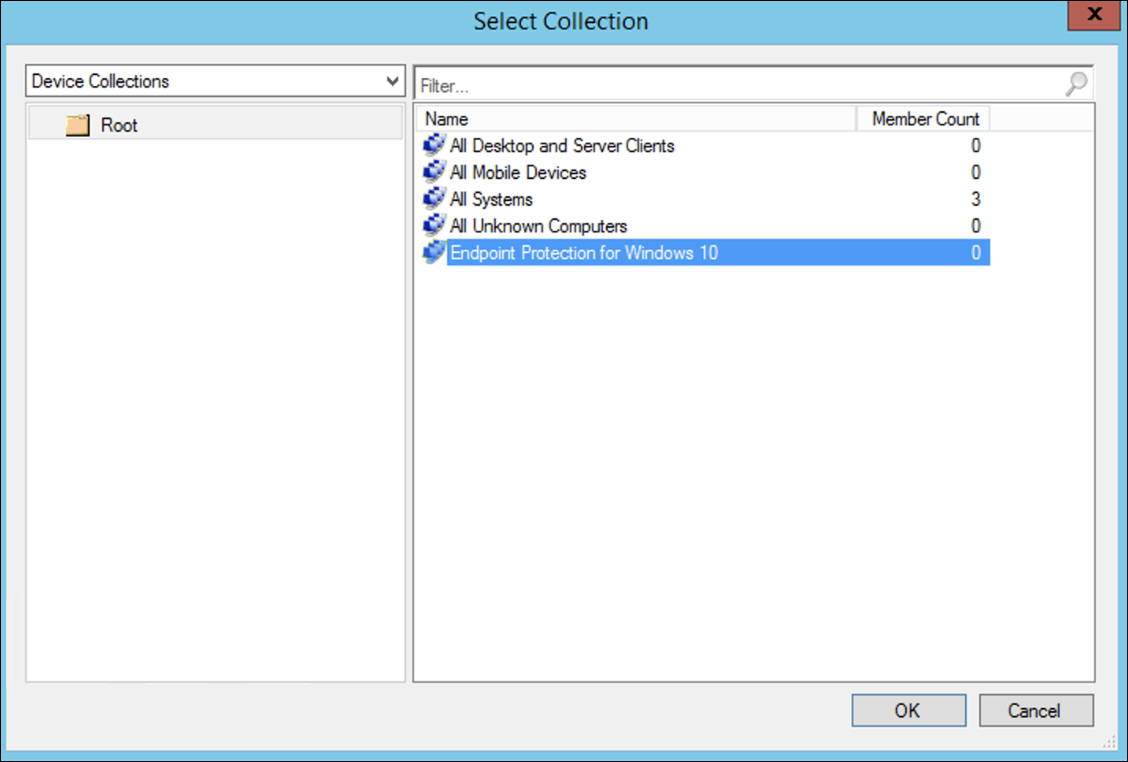

Høyreklikk på Defender for endepunkt-policyen du opprettet, i Microsoft Configuration Manager-konsollen, og velg Distribuer.

Velg den tidligere opprettede samlingen på høyre panel, og velg OK.

Tidligere versjoner av Windows Client (Windows 7 og Windows 8.1)

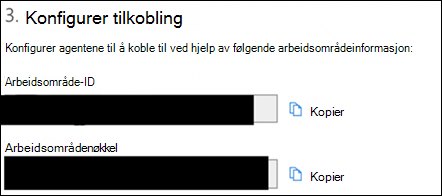

Følg fremgangsmåten nedenfor for å identifisere Defender for Arbeidsområde-ID for endepunkt og arbeidsområdenøkkel som kreves for pålasting av tidligere versjoner av Windows.

Velg Innstillinger> endepunkterpålasting (underEnhetsbehandling>) fra en Microsoft Defender-portal.

Velg Windows 7 SP1 og 8.1 under operativsystem.

Kopier arbeidsområde-ID-en og arbeidsområdenøkkelen , og lagre dem. De vil bli brukt senere i prosessen.

Installer Microsoft Monitoring Agent (MMA).

MMA støttes for øyeblikket (fra og med januar 2019) på følgende Windows-operativsystemer:

- Server-SKU-er: Windows Server 2008 SP1 eller nyere

- Klient-SKU-er: Windows 7 SP1 og nyere

MMA-agenten må installeres på Windows-enheter. For å installere agenten må noen systemer laste ned Oppdateringen for kundeopplevelse og diagnostisk telemetri for å samle inn dataene med MMA. Disse systemversjonene inkluderer, men er kanskje ikke begrenset til:

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

Spesielt for Windows 7 SP1 må følgende oppdateringer være installert:

- Installer KB4074598

- Installer enten .NET Framework 4.5 (eller nyere) ellerKB3154518. Ikke installer begge på samme system.

Hvis du bruker en proxy til å koble til Internett, kan du se delen Konfigurere proxy-innstillinger.

Når du er ferdig, skal du se innebygde endepunkter i portalen innen en time.

Neste generasjons beskyttelse

Microsoft Defender Antivirus er en innebygd løsning for skadelig programvare som gir neste generasjons beskyttelse for stasjonære datamaskiner, bærbare datamaskiner og servere.

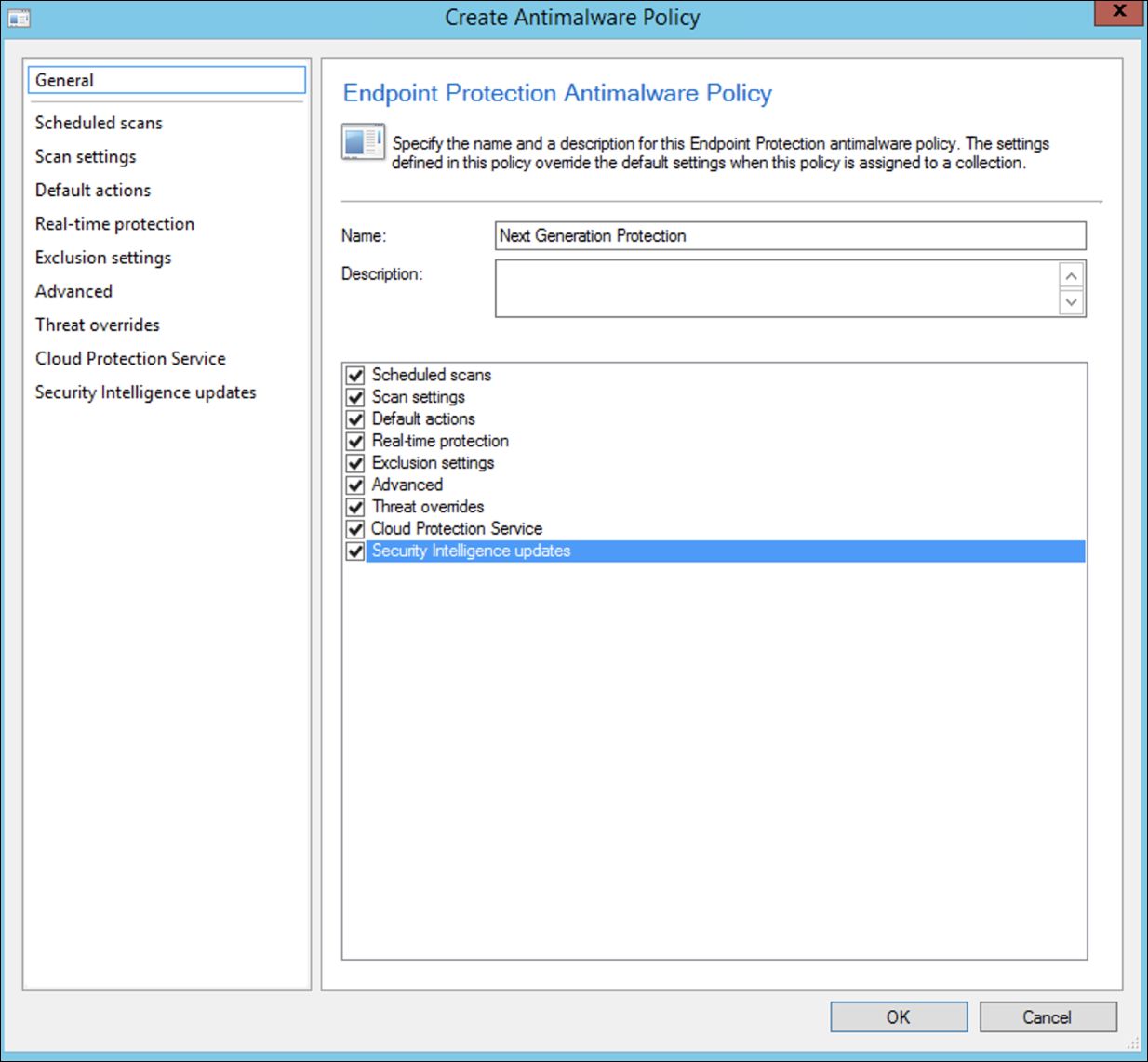

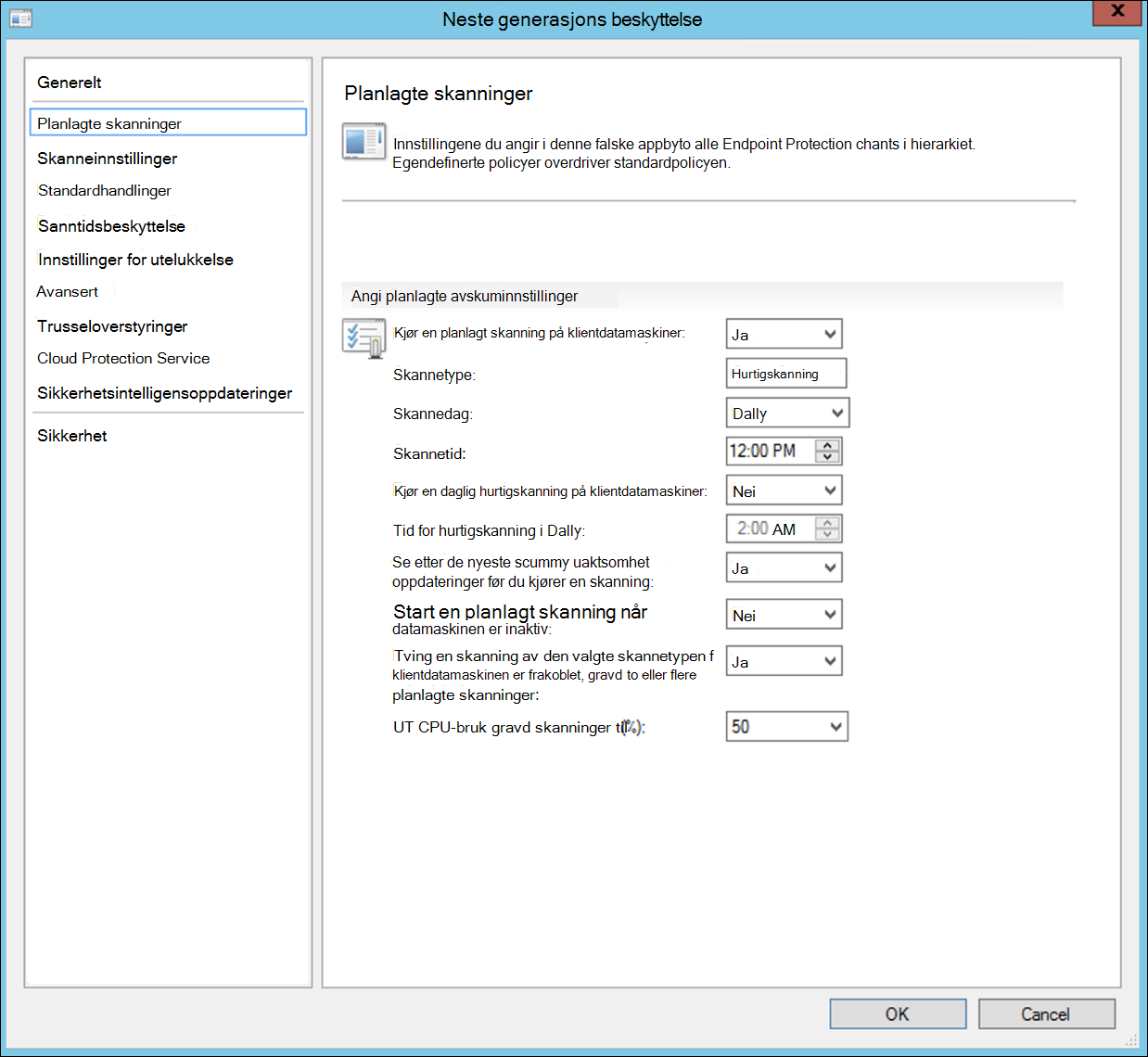

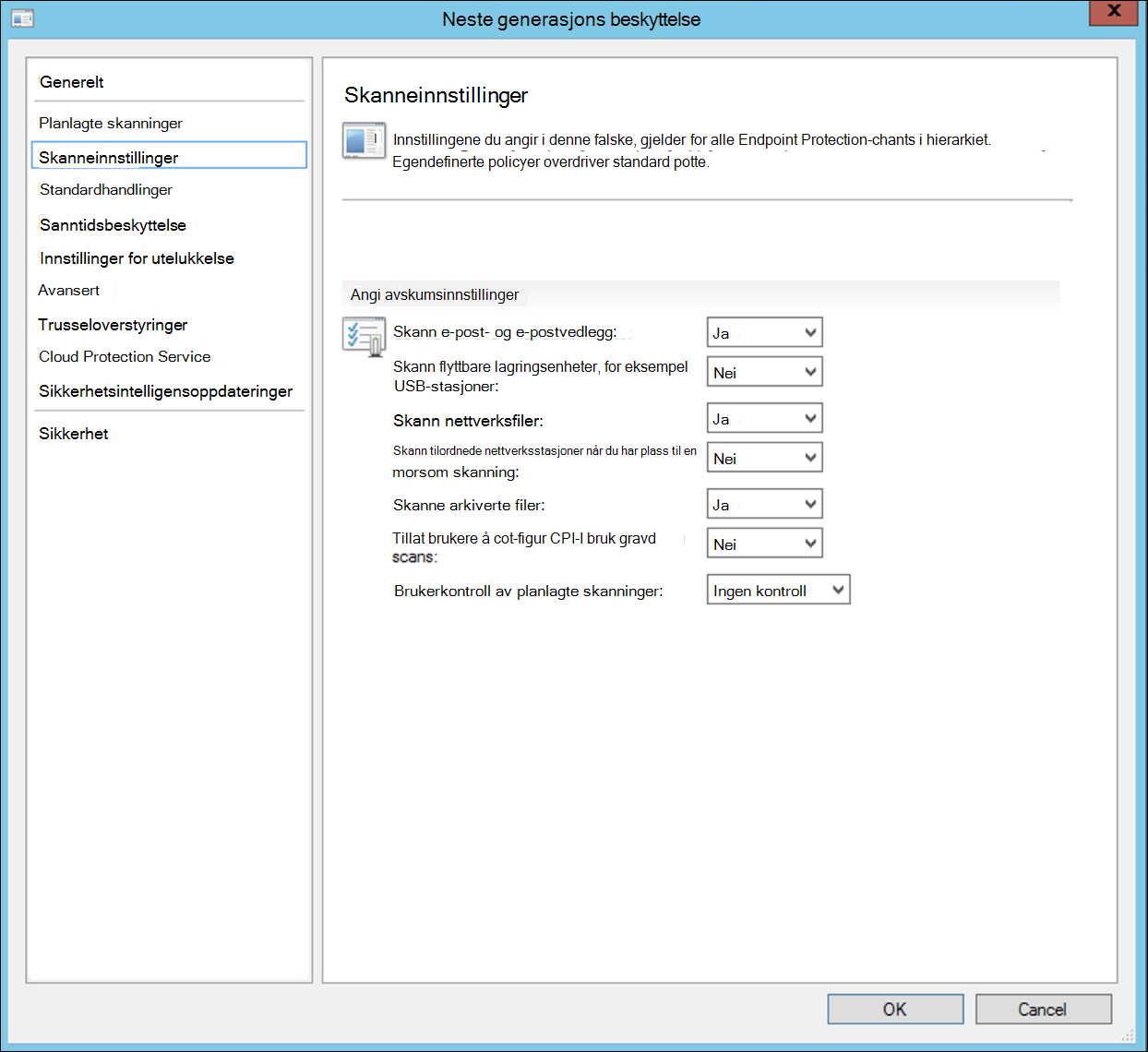

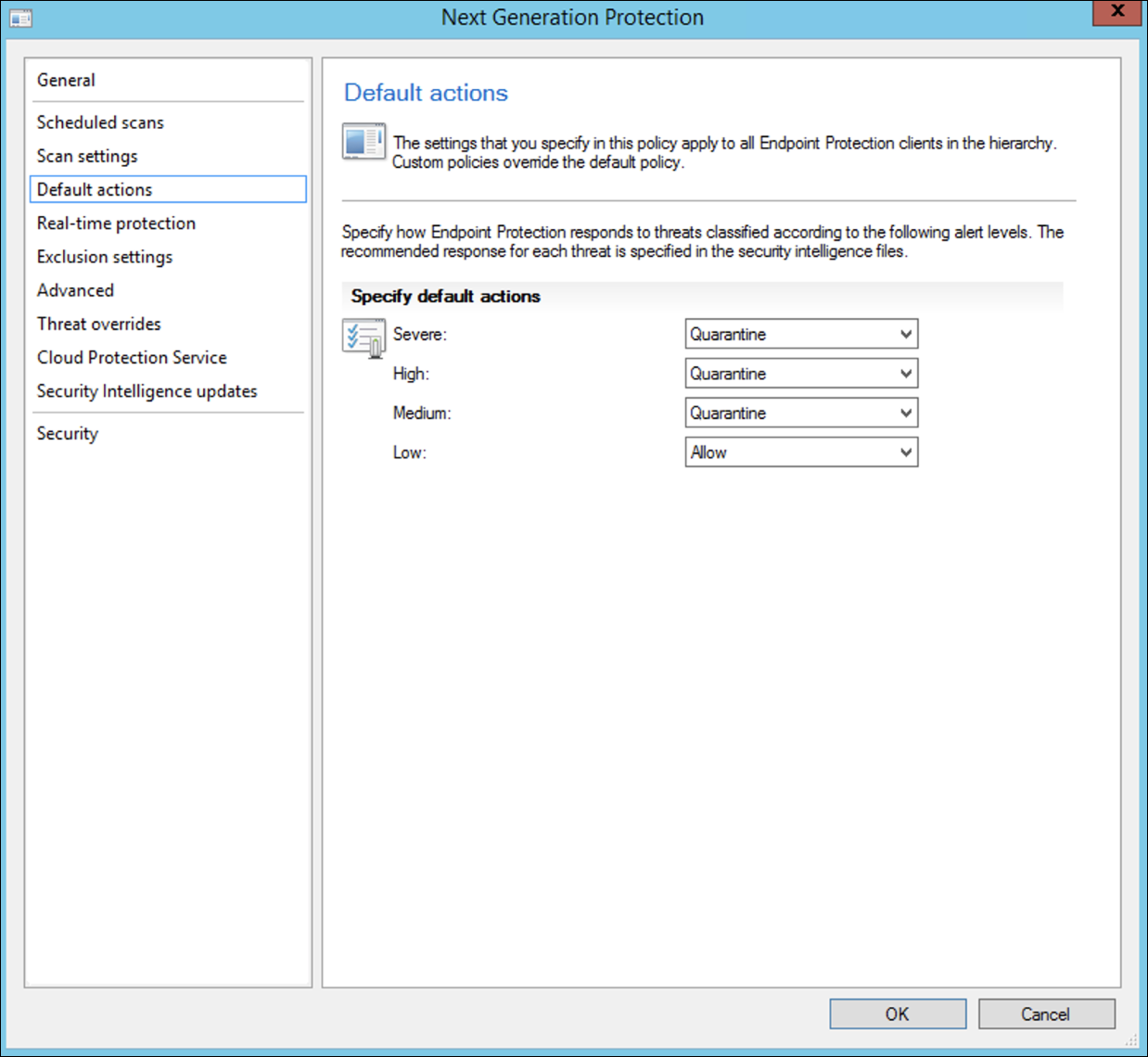

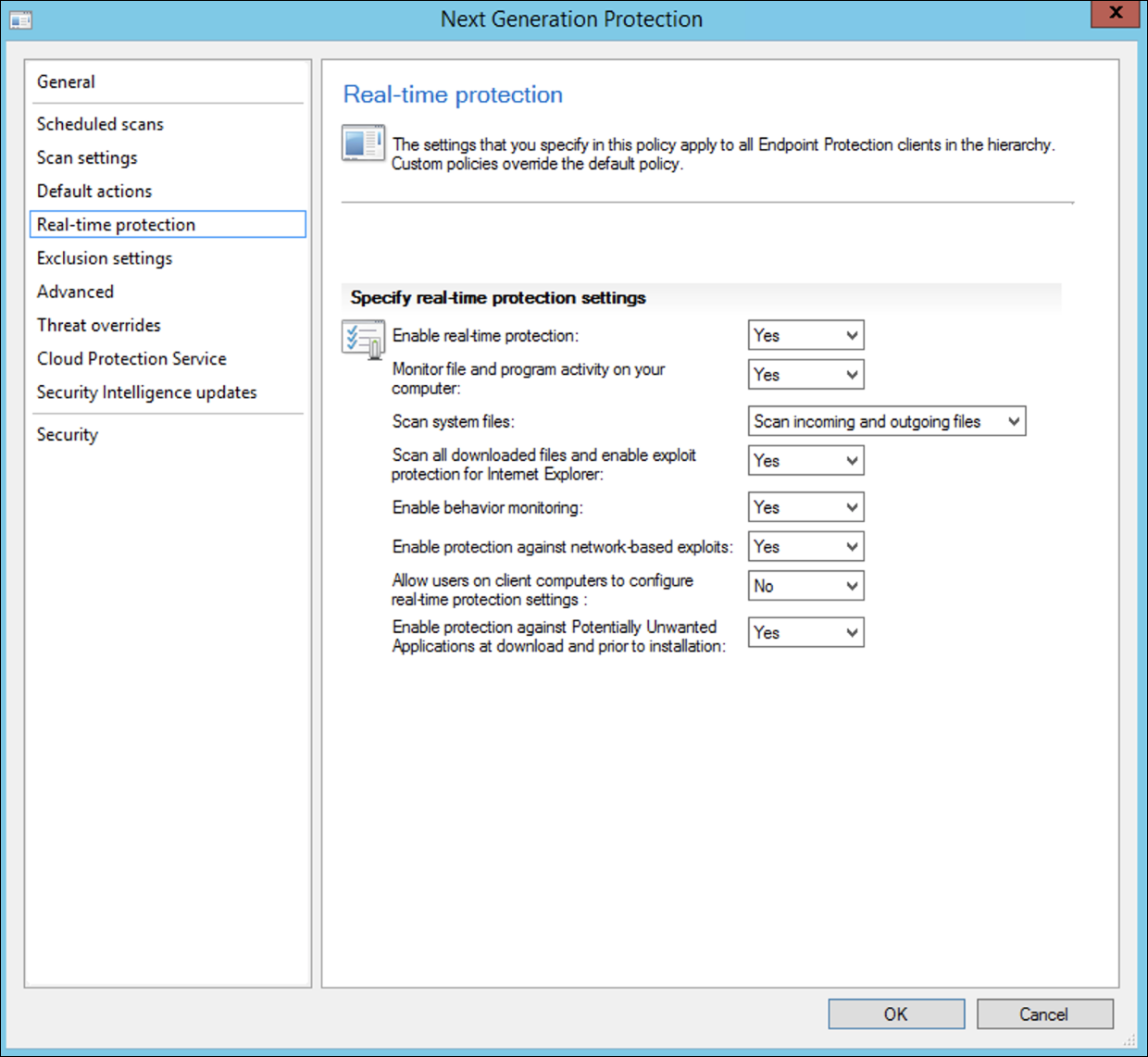

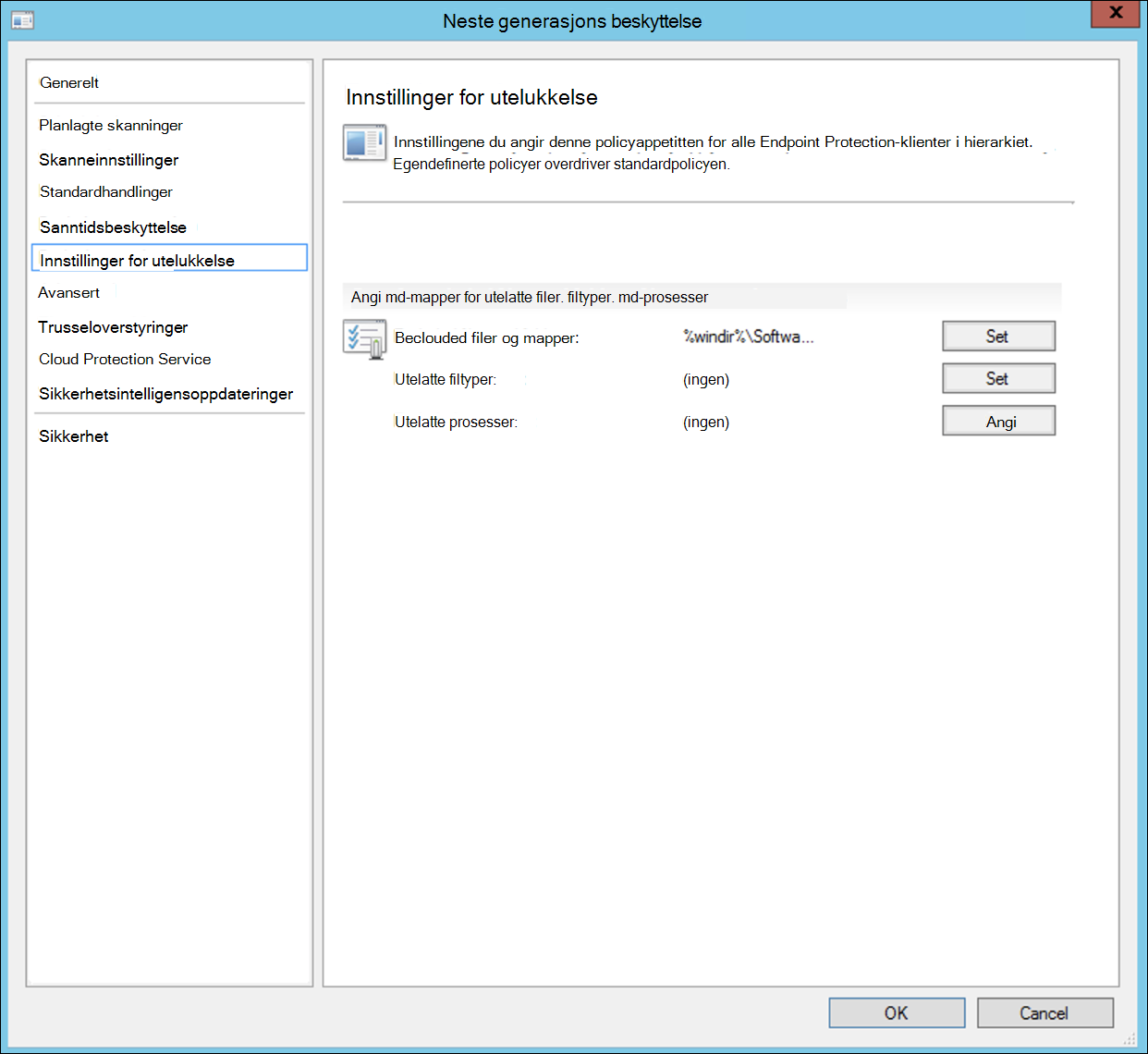

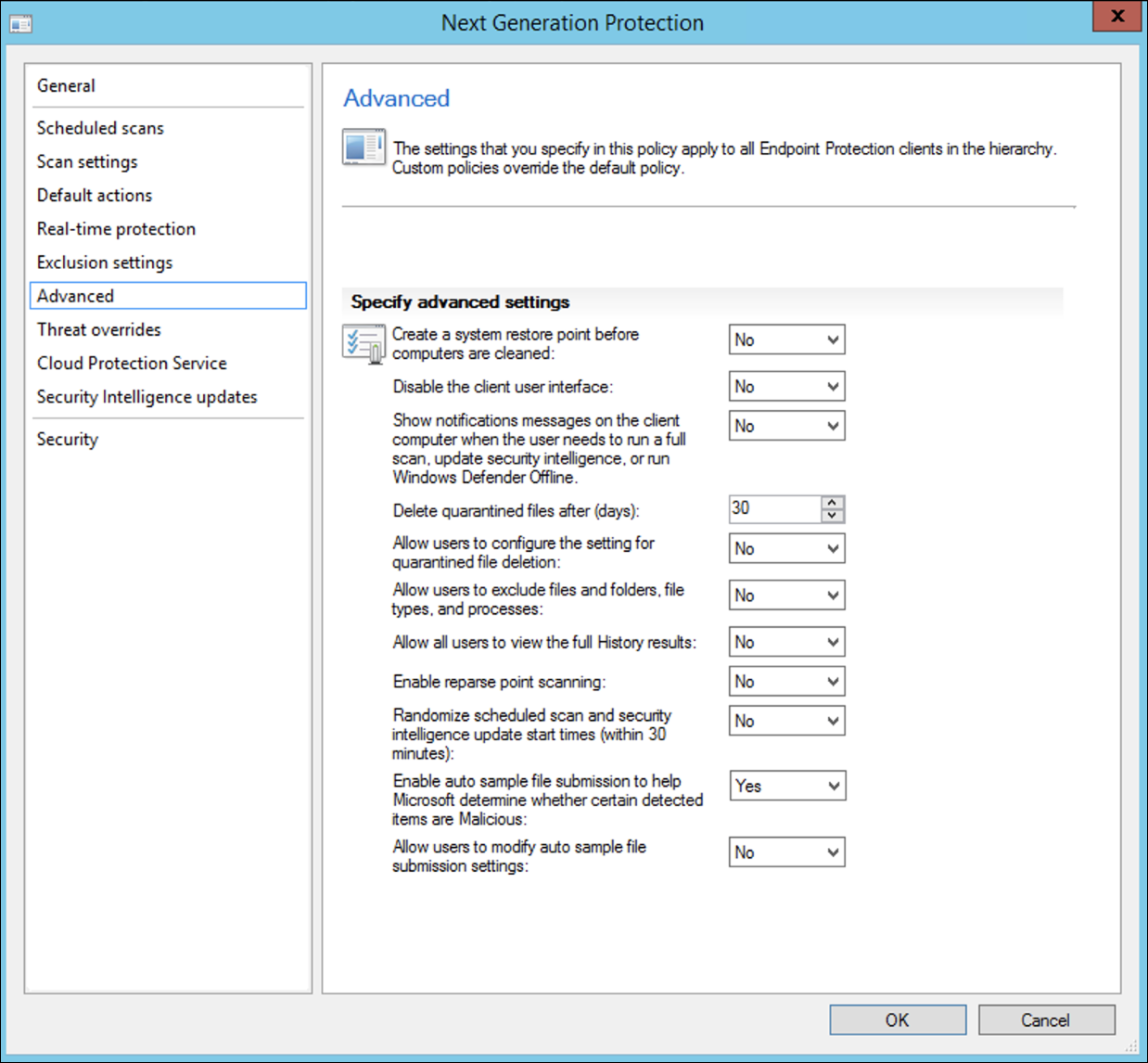

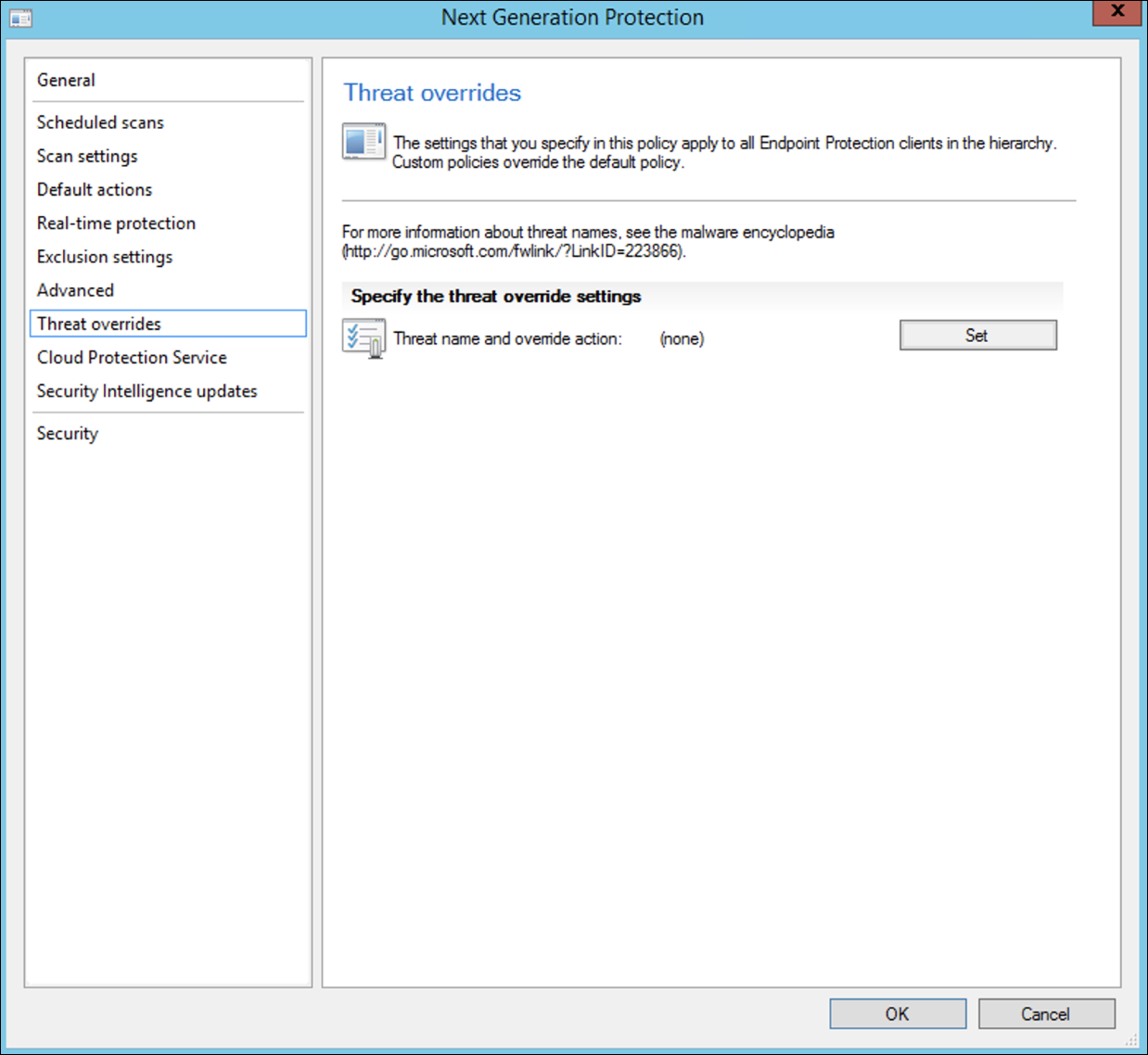

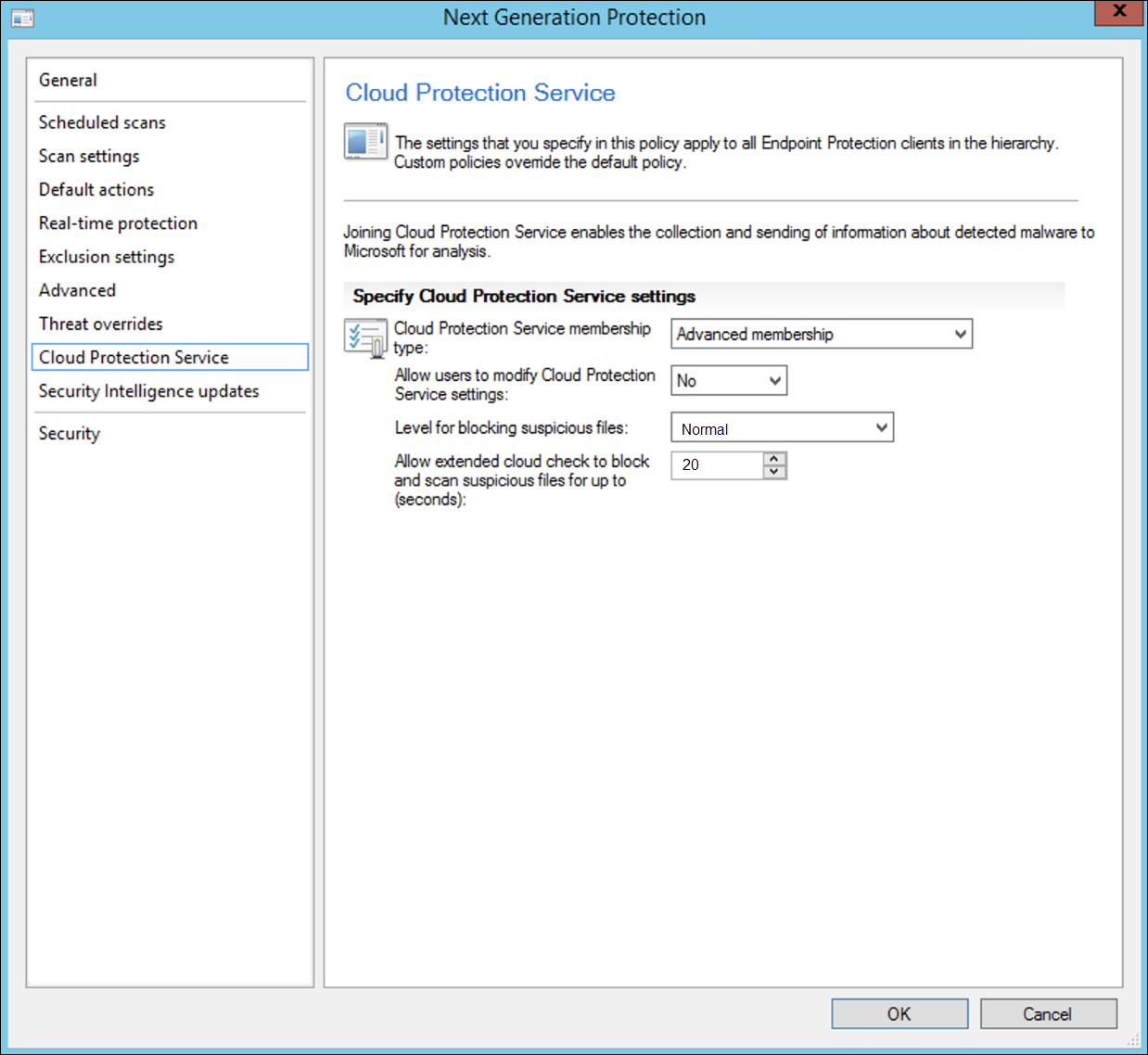

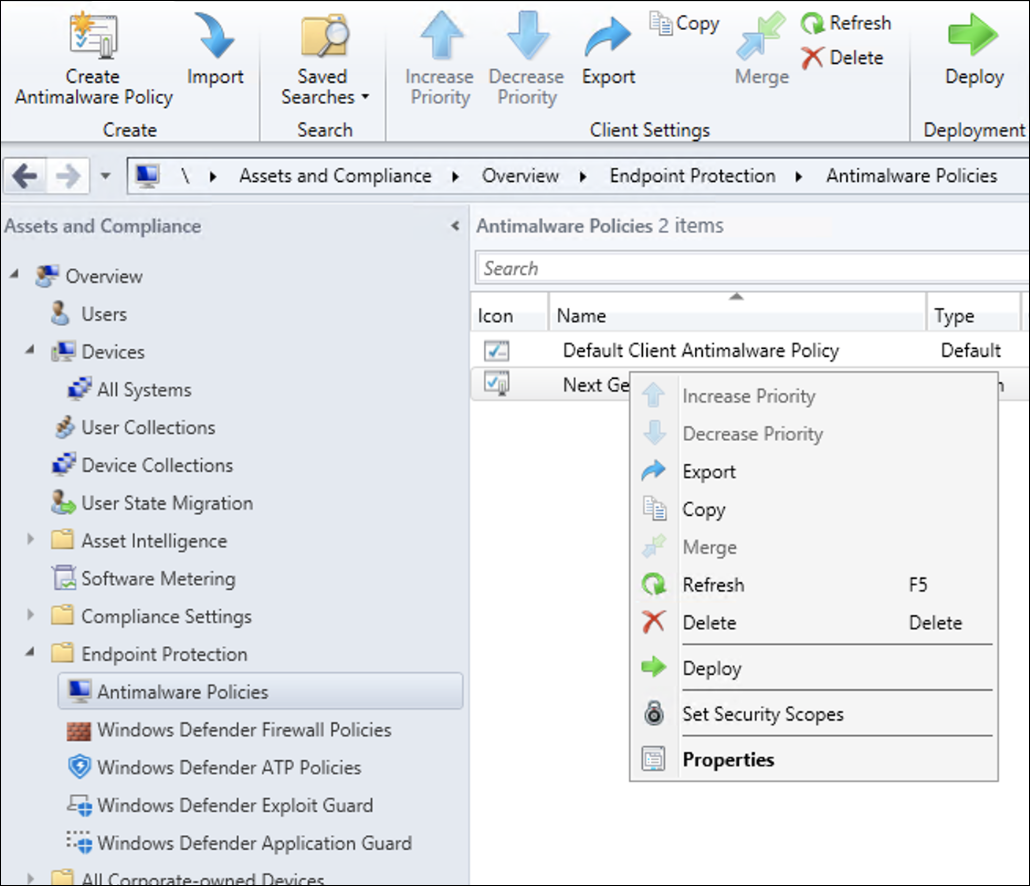

Naviger til endepunktbeskyttelsespolicyer > for beskyttelse mot skadelig programvare for samsvar og >> velg Opprett policy for beskyttelse mot skadelig programvare i Microsoft Configuration Manager-konsollen.

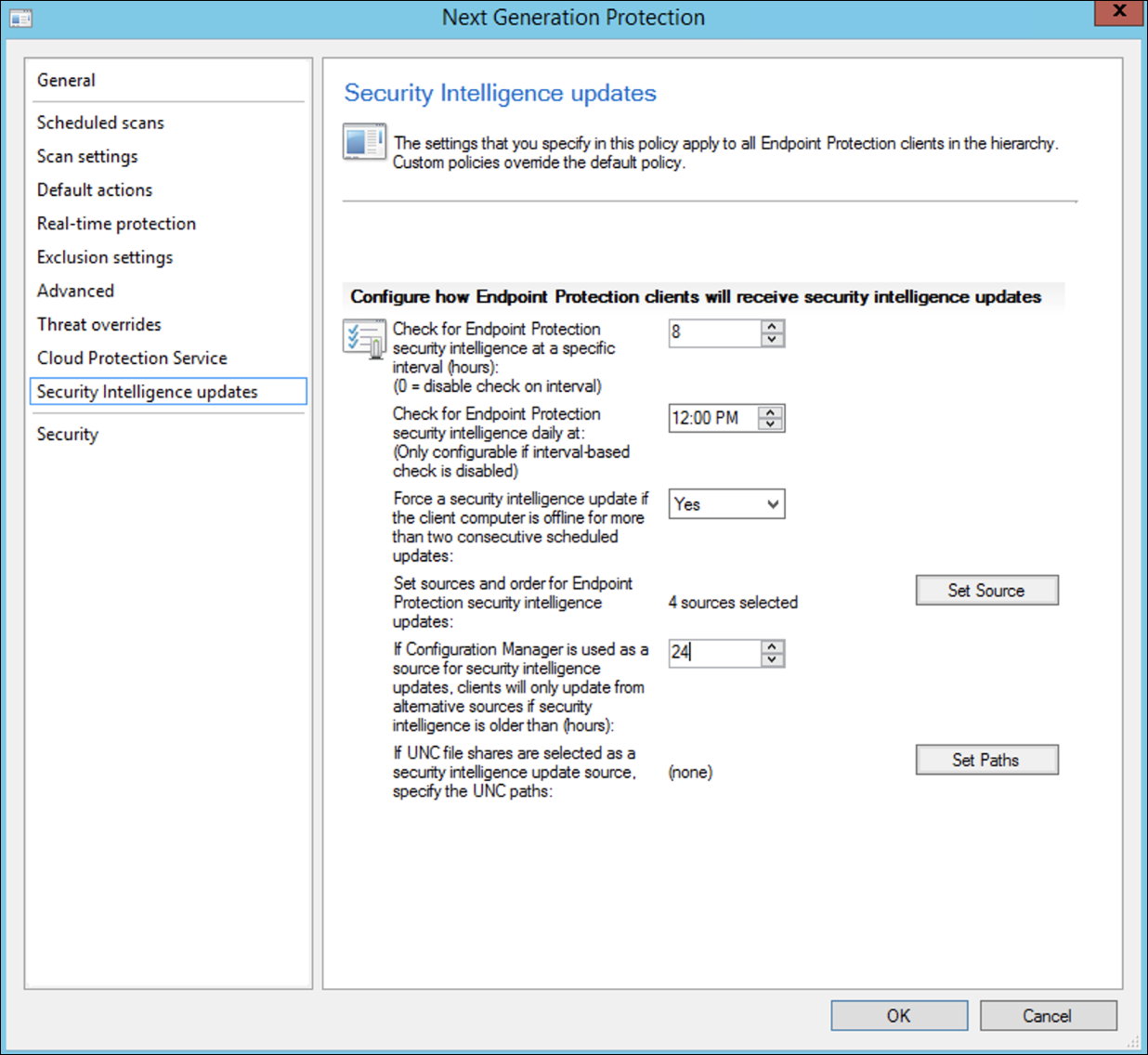

Velg planlagte skanninger, skanneinnstillinger, standardhandlinger, sanntidsbeskyttelse, utelatelsesinnstillinger, avanserte, trusseloverstyringer, skybeskyttelsestjeneste og sikkerhetsanalyseoppdateringer , og velg OK.

Enkelte bransjer eller enkelte utvalgte bedriftskunder kan ha spesifikke behov for hvordan Antivirus er konfigurert.

Hurtigskanning kontra fullstendig skanning og egendefinert skanning

Hvis du vil ha mer informasjon, kan du se rammeverket for konfigurasjon av Windows-sikkerhet.

Høyreklikk på den nylig opprettede policyen for skadelig programvare, og velg Distribuer.

Angi den nye policyen for skadelig programvare til Windows-samlingen, og velg OK.

Når du har fullført denne oppgaven, har du nå konfigurert Microsoft Defender Antivirus.

Reduksjon av angrepsoverflaten

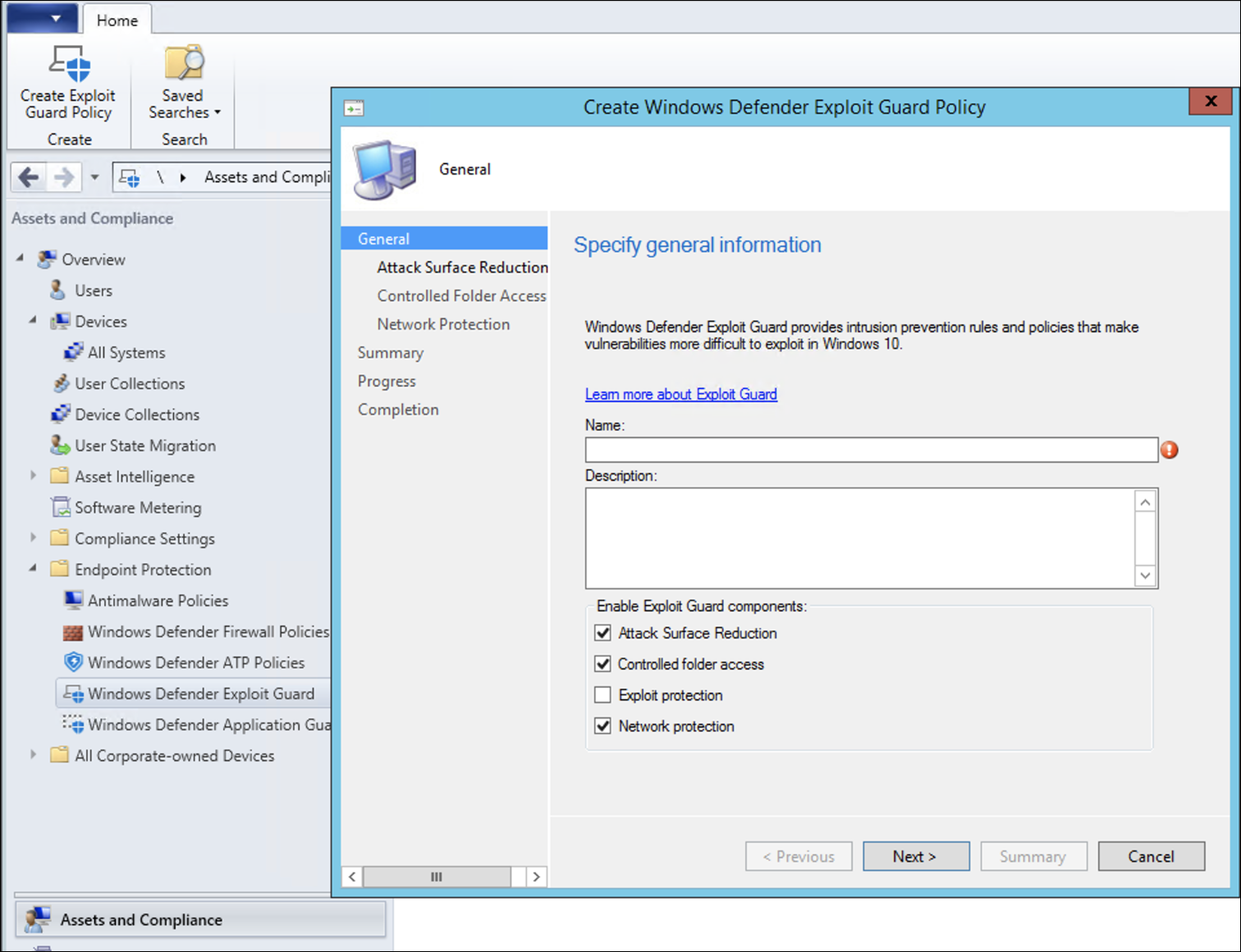

Angrepsoverflatereduksjonssøylen i Defender for Endpoint inkluderer funksjonssettet som er tilgjengelig under Exploit Guard. Regler for reduksjon av angrepsoverflate, kontrollert mappetilgang, nettverksbeskyttelse og utnyttelsesbeskyttelse.

Alle disse funksjonene gir en testmodus og en blokkmodus. I testmodus er det ingen innvirkning på sluttbrukeren. Alt den gjør er å samle inn annen telemetri og gjøre den tilgjengelig i Microsoft Defender-portalen. Målet med en distribusjon er å flytte sikkerhetskontroller trinnvis til blokkmodus.

Slik angir du reduksjonsregler for angrepsoverflaten i testmodus:

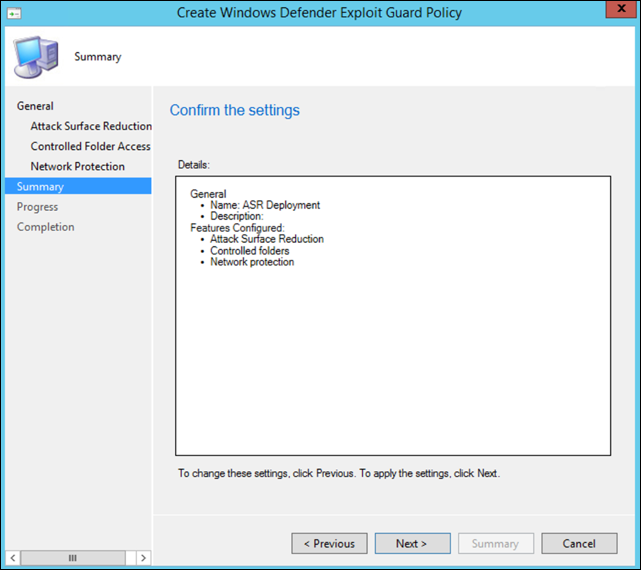

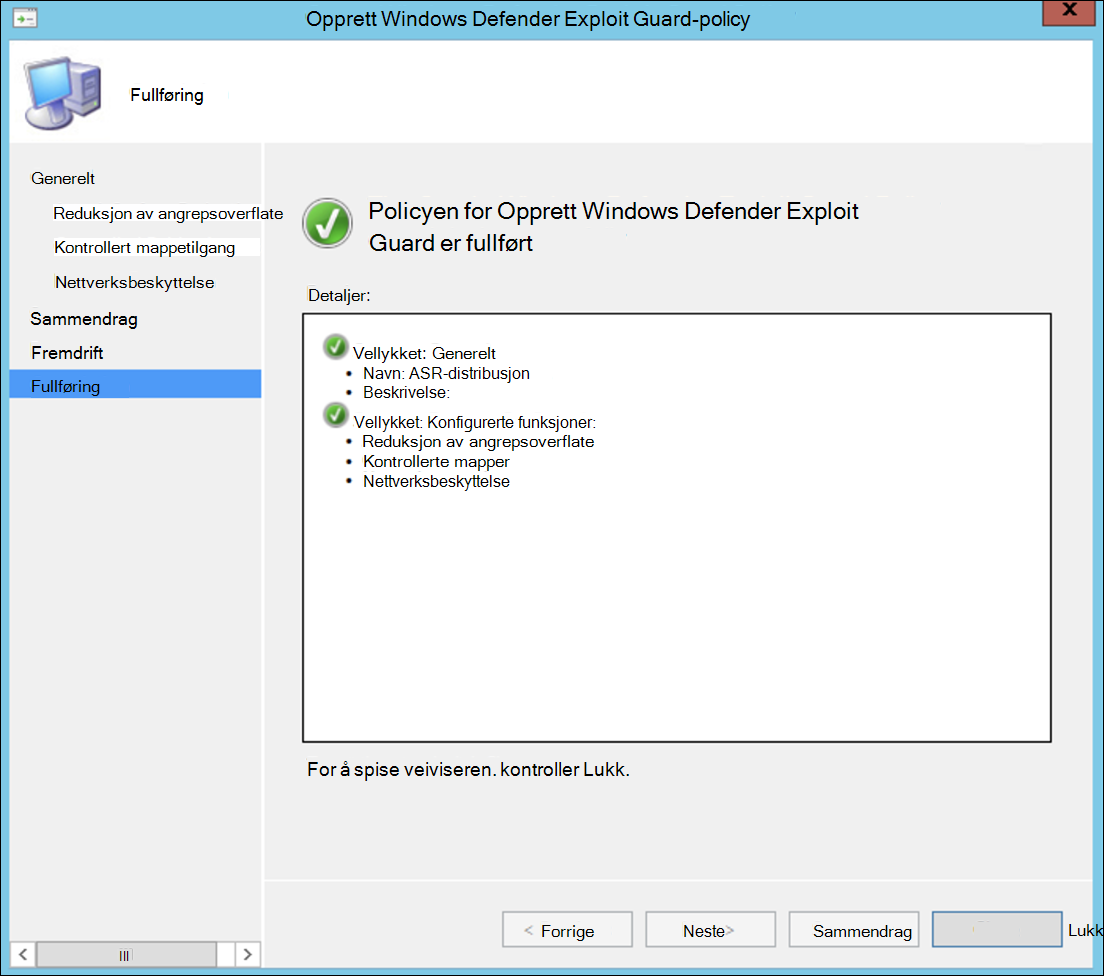

I Microsoft Configuration Manager-konsollen navigerer du til Assets and Compliance > Overview > Endpoint Protection > Windows Defender Exploit Guard og velger Opprett Exploit Guard-policy.

Velg Reduksjon av angrepsoverflate.

Angi regler til Overvåking , og velg Neste.

Bekreft den nye Exploit Guard-policyen ved å velge Neste.

Når policyen er opprettet, velger du Lukk.

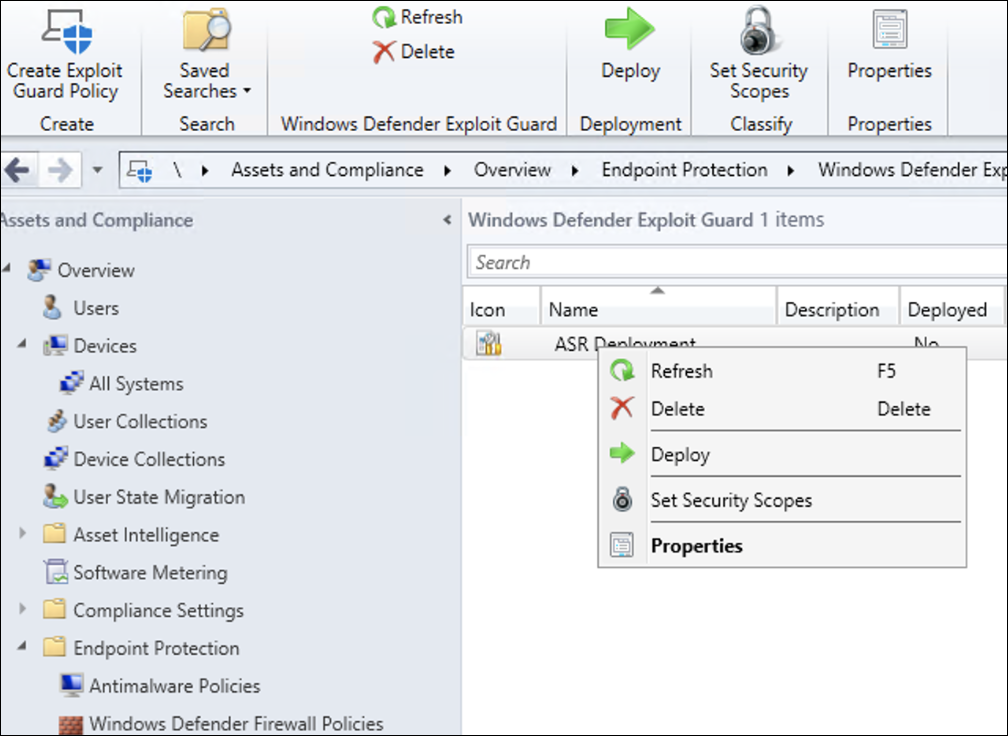

Høyreklikk på den nylig opprettede policyen, og velg Distribuer.

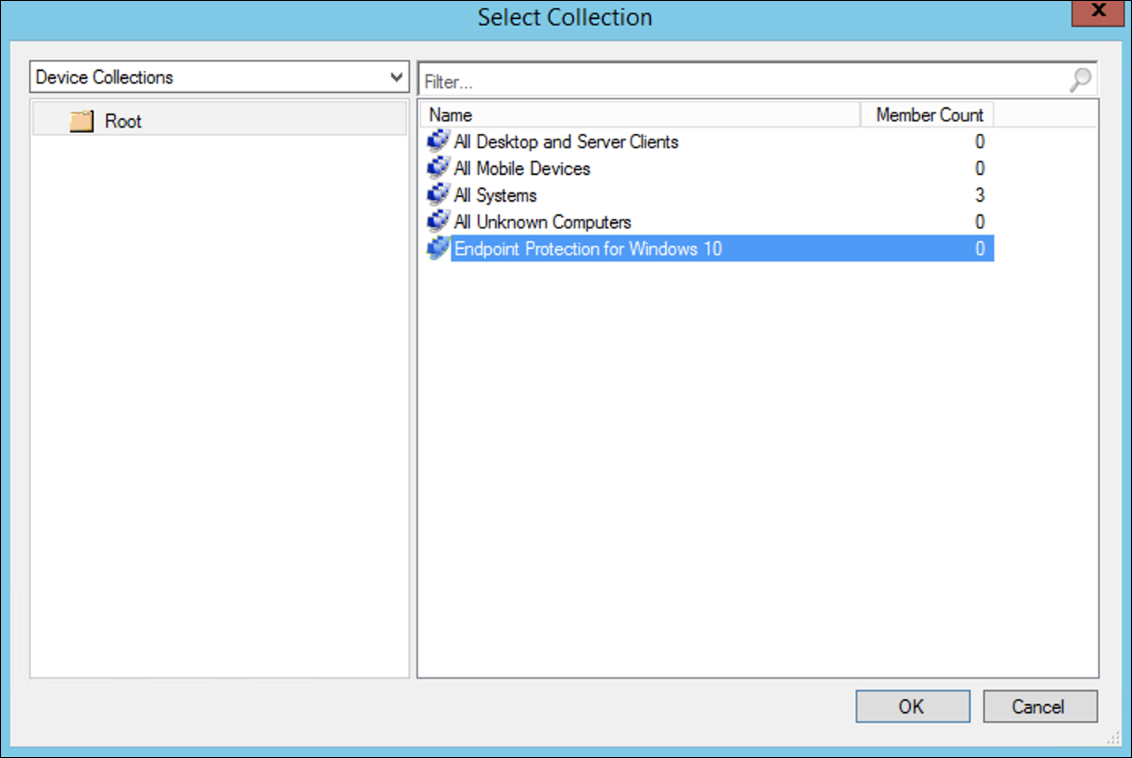

Angi policyen for den nyopprettede Windows-samlingen, og velg OK.

Når du har fullført denne oppgaven, har du nå konfigurert regler for reduksjon av angrepsoverflaten i testmodus.

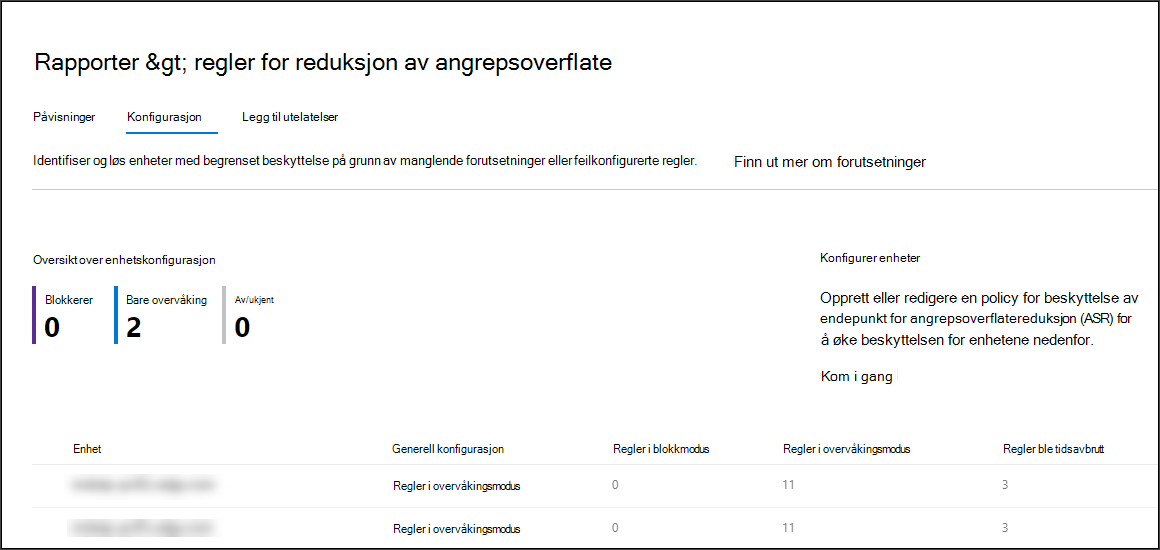

Nedenfor finner du flere trinn for å bekrefte om regler for reduksjon av angrepsoverflate brukes riktig på endepunkter. (Dette kan ta noen minutter)

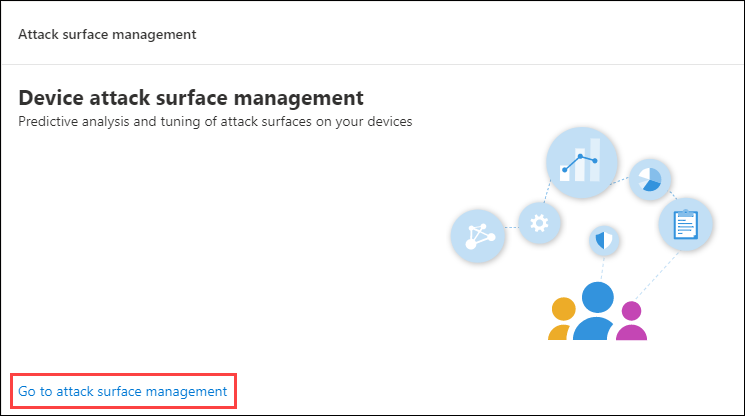

Gå til Microsoft Defender XDR fra en nettleser.

Velg Konfigurasjonsbehandling fra menyen til venstre.

Velg Gå for å angripe overflatebehandling i administrasjonspanelet for angrepsoverflaten.

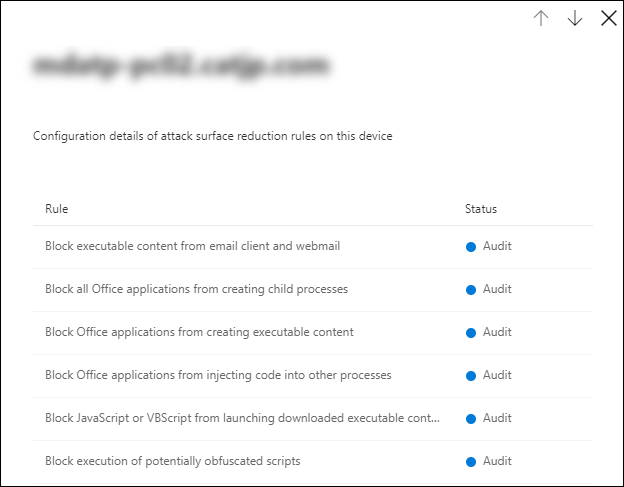

Velg Konfigurasjon-fanen i rapporter om regler for reduksjon av angrepsoverflate. Den viser konfigurasjonsoversikt for angrepsoverflatereduksjon og status for angrepsregler for overflatereduksjon på hver enhet.

Velg hver enhet som viser konfigurasjonsdetaljer for regler for reduksjon av angrepsoverflate.

Se Optimaliser distribusjon og gjenkjenning av angrepsoverflateoverflate for mer informasjon.

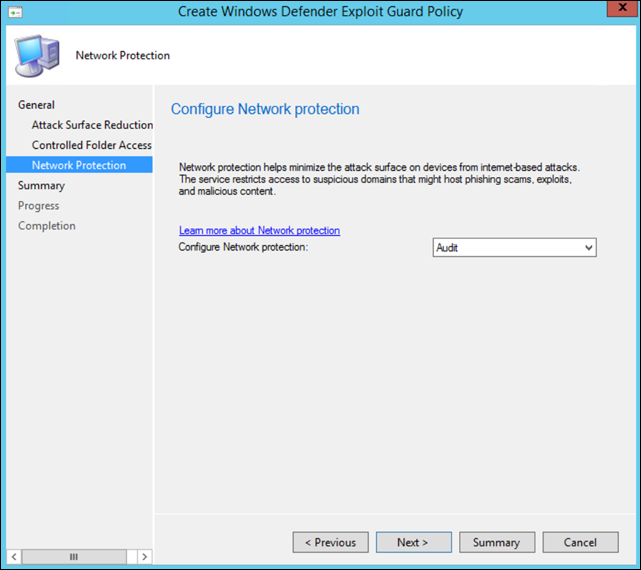

Angi regler for nettverksbeskyttelse i testmodus

I Microsoft Configuration Manager-konsollen navigerer du til Assets and Compliance > Overview > Endpoint Protection > Windows Defender Exploit Guard og velger Opprett Exploit Guard-policy.

Velg Nettverksbeskyttelse.

Angi innstillingen til Overvåking , og velg Neste.

Bekreft den nye Exploit Guard-policyen ved å velge Neste.

Når policyen er opprettet, velger du Lukk.

Høyreklikk på den nylig opprettede policyen, og velg Distribuer.

Velg policyen til den nyopprettede Windows-samlingen, og velg OK.

Når du har fullført denne oppgaven, har du nå konfigurert Nettverksbeskyttelse i testmodus.

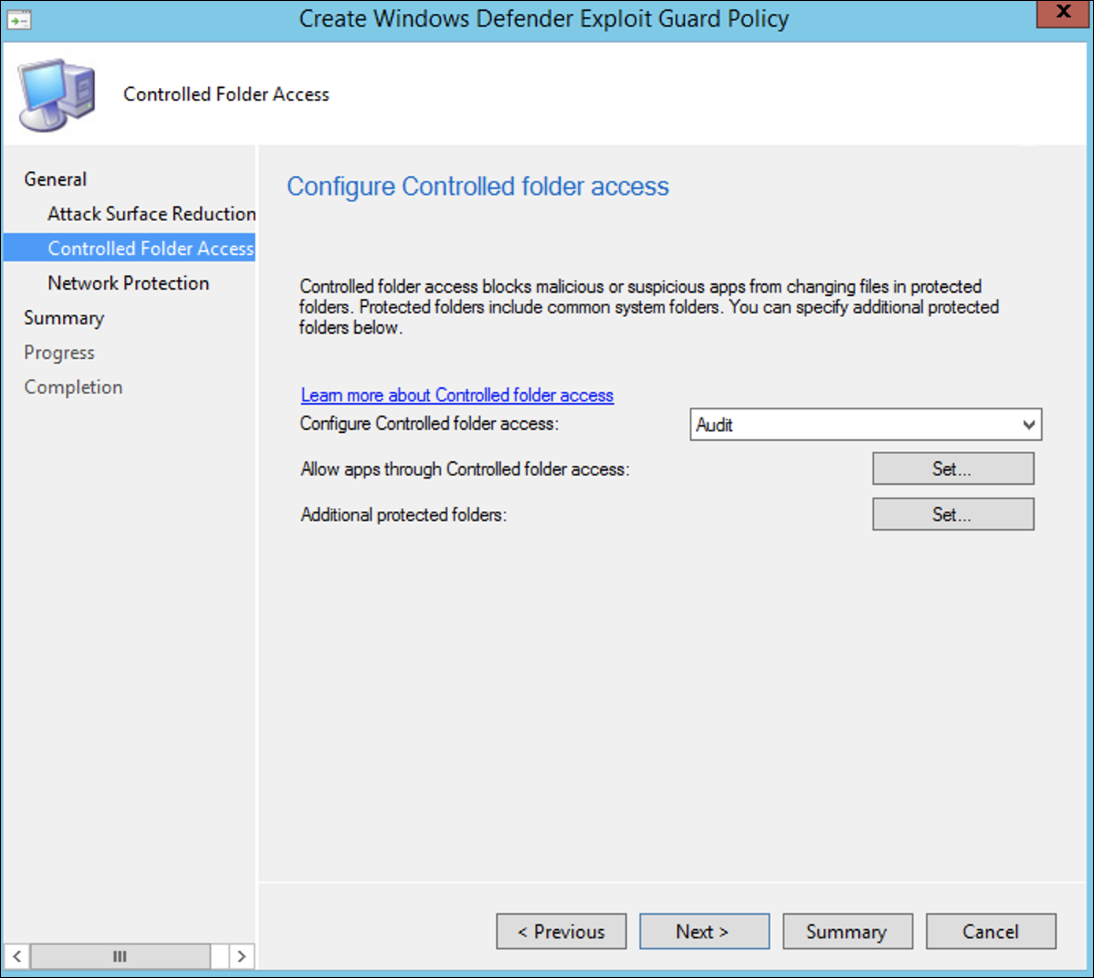

Slik angir du regler for kontrollert mappetilgang i testmodus

I Microsoft Configuration Manager-konsollen navigerer du til Assets and Compliance>Overview>Endpoint Protection>Windows Defender Exploit Guard , og deretter velger du Opprett Exploit Guard-policy.

Velg Kontrollert mappetilgang.

Angi konfigurasjonen til Overvåking , og velg Neste.

Bekreft den nye Exploit Guard-policyen ved å velge Neste.

Når policyen er opprettet, velger du Lukk.

Høyreklikk på den nylig opprettede policyen, og velg Distribuer.

Angi policyen for den nyopprettede Windows-samlingen, og velg OK.

Du har nå konfigurert kontrollert mappetilgang i testmodus.

Relatert artikkel

Tips

Vil du lære mer? Engasjer deg med Microsoft Security-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender for Endpoint Tech Community.