Nettverksbeskyttelse for Linux

Viktig

Noe informasjon er knyttet til forhåndsutgitt produkt som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier, uttrykkelige eller underforståtte, med hensyn til informasjonen som er oppgitt her.

Oversikt

Microsoft bringer nettverksbeskyttelsesfunksjonalitet til Linux.

Nettverksbeskyttelse bidrar til å redusere angrepsoverflaten på enhetene dine fra Internett-baserte hendelser. Det hindrer ansatte i å bruke et program for å få tilgang til farlige domener som kan være vert for:

- phishingsvindel

- Utnytter

- annet skadelig innhold på Internett

Nettverksbeskyttelse utvider omfanget av Microsoft Defender SmartScreen for å blokkere all utgående HTTP(e) trafikk som forsøker å koble til kilder med lavt omdømme. Blokkene på utgående HTTP(er)-trafikk er basert på domenet eller vertsnavnet.

Filtrering av nettinnhold for Linux

Du kan bruke filtrering av nettinnhold for testing med nettverksbeskyttelse for Linux. Se filtrering av nettinnhold.

Kjente problemer

- Nettverksbeskyttelse implementeres som en vpn-tunnel (virtuelt privat nettverk). Avanserte alternativer for pakkeruting ved hjelp av egendefinerte skript for nftables/iptables er tilgjengelige.

- Block/Warn UX er ikke tilgjengelig (kundetilbakemeldinger samles inn for å drive ytterligere utformingsforbedringer)

Obs!

De fleste serverinstallasjoner av Linux mangler et grafisk brukergrensesnitt og en nettleser. Hvis du vil evaluere effektiviteten til Linux Web Threat Protection med Linux, anbefaler vi at du tester på en server som ikke er i produksjon, med et grafisk brukergrensesnitt og en nettleser.

Forutsetninger

- Lisensiering: Microsoft Defender for endepunkt tenant (kan prøves) og plattformspesifikke krav som finnes i Microsoft Defender for endepunkt for ikke-Windows-plattformer

- Innebygde maskiner:

- Minimumsversjon av Linux: Hvis du vil ha en liste over støttede distribusjoner, kan du se Microsoft Defender for endepunkt på Linux.

- Microsoft Defender for endepunkt Linux-klientversjon: 101.78.13 eller nyere på Insiders-Slow- eller Insiders-Fast-kanalen.

Viktig

Hvis du vil evaluere nettverksbeskyttelsen for Linux, kan du sende e-post til «xplatpreviewsupport@microsoft.com» med organisasjons-ID-en din. Vi aktiverer funksjonen på tenanten per forespørsel-basis.

Instruks

Distribuer Linux manuelt, se Distribuer Microsoft Defender for endepunkt på Linux manuelt

Følgende eksempel viser rekkefølgen av kommandoer som kreves for mdatp-pakken på ubuntu 20.04 for insiders-Fast-kanalen.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Enhetspålasting

Hvis du vil ta enheten om bord, må du laste ned Python-pålastingspakken for Linux-serveren fra Microsoft Defender XDR –> Innstillinger –> Enhetsbehandling –> Pålasting og kjøring:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Validering

Kontroller at Nettverksbeskyttelse har innvirkning på alltid blokkerte nettsteder:

Undersøk diagnoselogger

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

Slik avslutter du valideringsmodusen

Deaktiver nettverksbeskyttelse, og start nettverkstilkoblingen på nytt:

sudo mdatp config network-protection enforcement-level --value disabled

Avansert konfigurasjon

Linux-nettverksbeskyttelse er som standard aktiv på standardgatewayen. ruting og tunnelering er internt konfigurert. Hvis du vil tilpasse nettverksgrensesnittene, endrer du parameteren networkSetupMode fra konfigurasjonsfilen /opt/microsoft/mdatp/conf/ , og starter tjenesten på nytt:

sudo systemctl restart mdatp

Konfigurasjonsfilen gjør det også mulig for brukeren å tilpasse:

- proxy-innstilling

- SSL-sertifikatlagre

- Navn på tunneleringsenhet

- IP

- og mer

Standardverdiene ble testet for alle distribusjoner som beskrevet i Microsoft Defender for endepunkt på Linux

Microsoft Defender portal

Kontroller også at veksleknappen «Egendefinerte nettverksindikatorer>» er aktivert i Microsoft Defender>Innstillinger> avanserteendepunkter for endepunkter.

Viktig

Veksleknappen «Egendefinerte nettverksindikatorer» ovenfor styrer aktivering av egendefinerte indikatorerfor ALLE plattformer med støtte for nettverksbeskyttelse, inkludert Windows. Påminnelse om at du i Windows også må ha nettverksbeskyttelse eksplisitt aktivert for at indikatorer skal kunne håndheves.

Slik utforsker du funksjonene

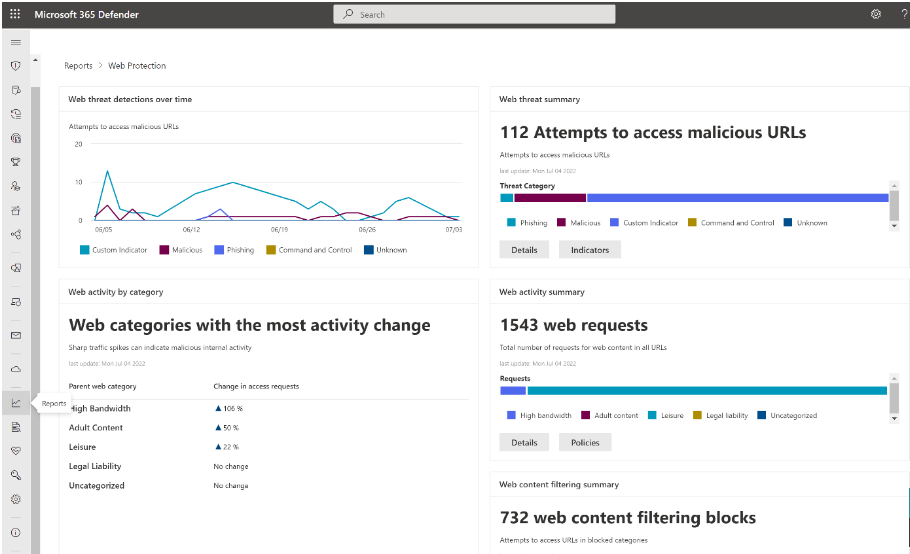

Lær hvordan du beskytter organisasjonen mot netttrusler ved hjelp av beskyttelse mot netttrusler.

- Beskyttelse mot netttrusler er en del av webbeskyttelsen i Microsoft Defender for endepunkt. Den bruker nettverksbeskyttelse til å sikre enhetene dine mot netttrusler.

Kjør gjennom flyten Egendefinerte indikatorer for kompromisser for å få blokker på den egendefinerte indikatortypen.

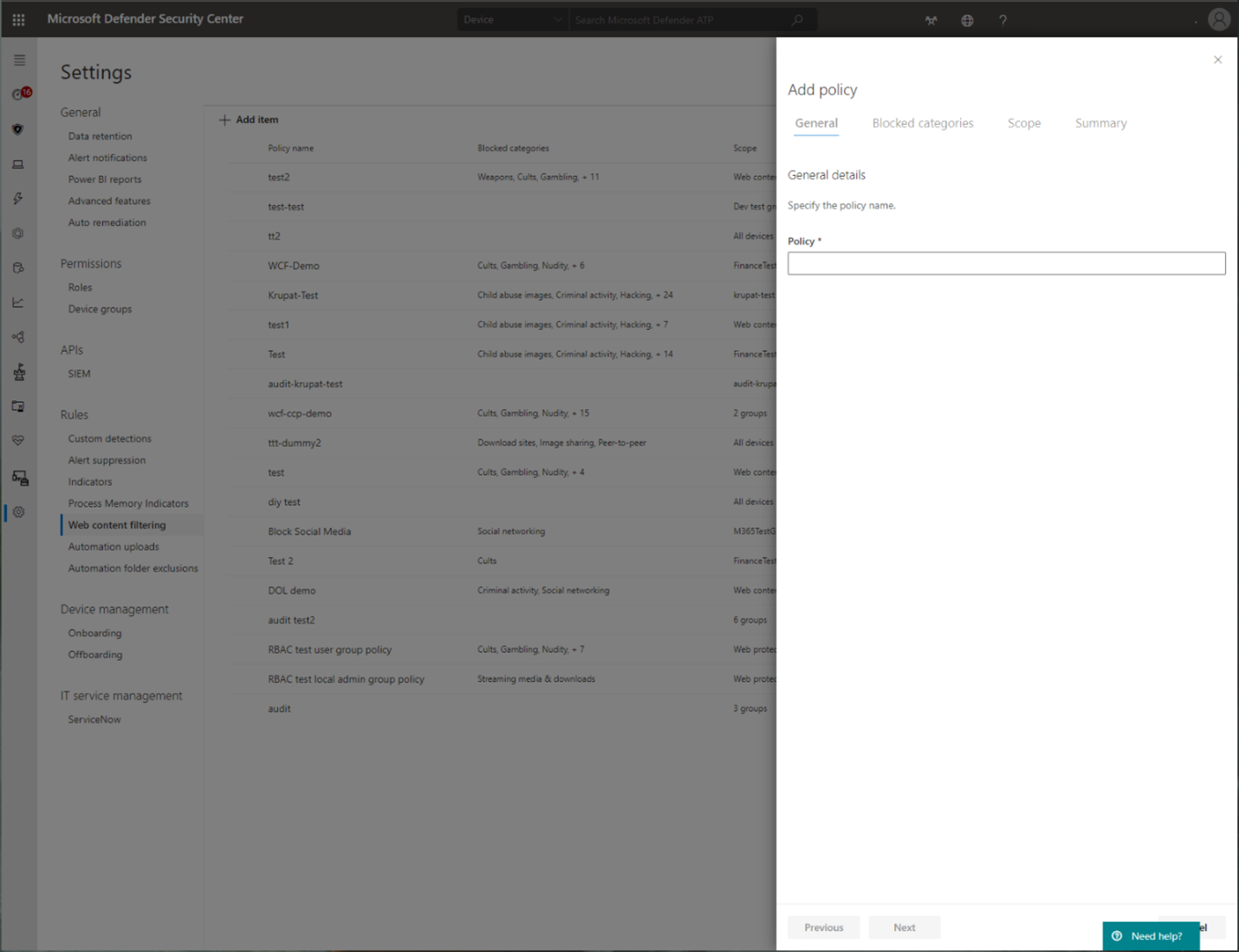

Utforsk filtrering av nettinnhold.

Obs!

Hvis du fjerner en policy eller endrer enhetsgrupper samtidig, kan dette føre til en forsinkelse i policydistribusjonen. Pro-tips: Du kan distribuere en policy uten å velge en kategori i en enhetsgruppe. Denne handlingen oppretter en policy for bare overvåking for å hjelpe deg med å forstå brukervirkemåten før du oppretter en blokkeringspolicy.

Oppretting av enhetsgruppe støttes i Defender for Endpoint Plan 1 og Plan 2.

Integrer Microsoft Defender for endepunkt med Defender for Cloud Apps, og macOS-enheter som er aktivert for nettverksbeskyttelse, har håndhevelsesfunksjoner for endepunktpolicyer.

Obs!

Discovery og andre funksjoner støttes for øyeblikket ikke på disse plattformene.

Scenarier

Følgende scenarioer støttes under offentlig forhåndsversjon:

Beskyttelse mot netttrusler

Beskyttelse mot netttrusler er en del av webbeskyttelsen i Microsoft Defender for endepunkt. Den bruker nettverksbeskyttelse til å sikre enhetene dine mot netttrusler. Ved å integrere med Microsoft Edge og populære tredjeparts nettlesere som Chrome og Firefox, stopper beskyttelse mot netttrusler netttrusler uten en nettproxy. Beskyttelse mot netttrusler kan beskytte enheter mens de er lokale eller borte. Beskyttelse mot netttrusler stopper tilgangen til følgende typer områder:

- phishing-områder

- vektorer for skadelig programvare

- utnytte områder

- ikke-klarerte nettsteder eller nettsteder med lavt omdømme

- områder du har blokkert i den egendefinerte indikatorlisten

Hvis du vil ha mer informasjon, kan du se Beskytte organisasjonen mot netttrusler

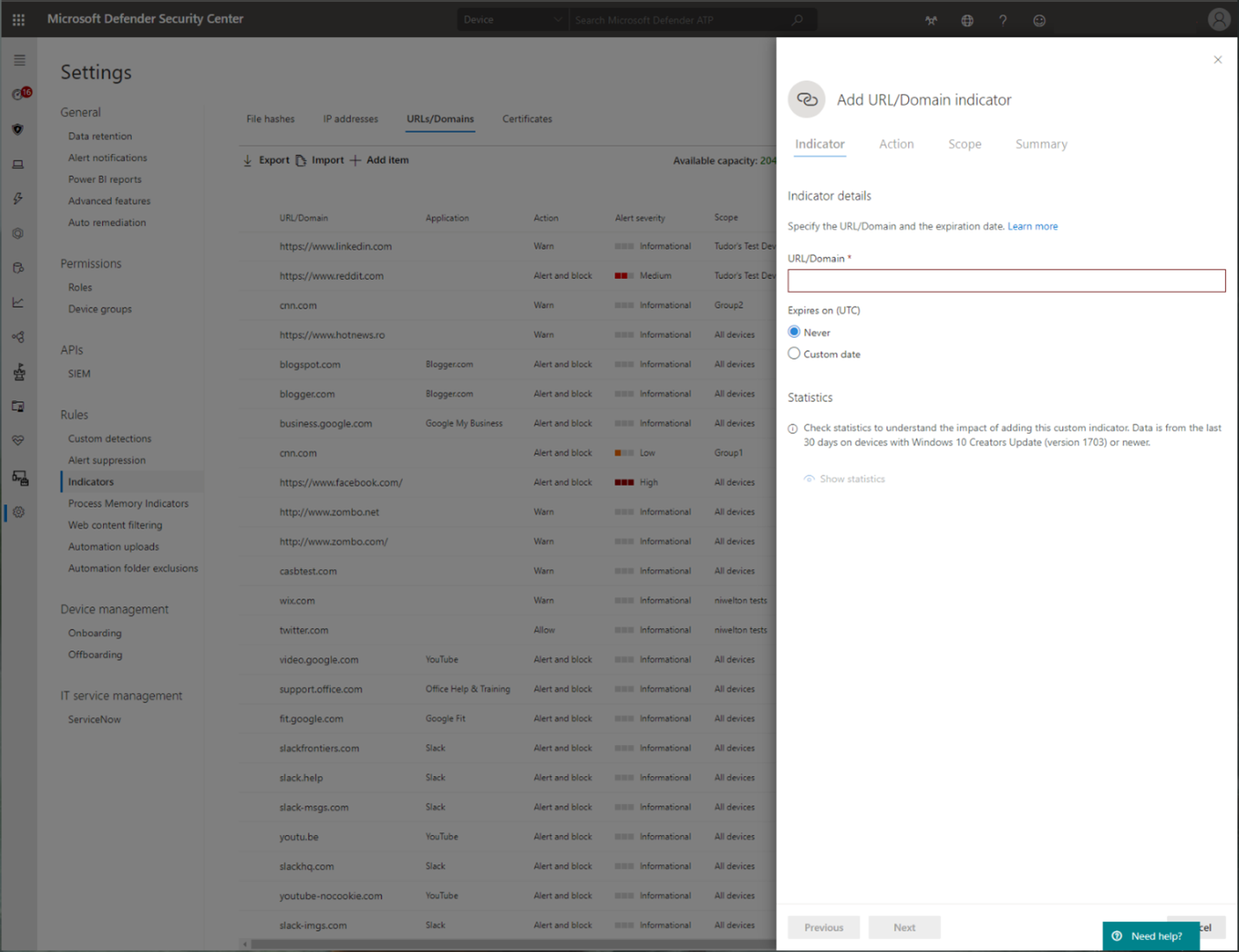

Egendefinerte indikatorer for kompromiss

Indikator på kompromiss (IOCer) som samsvarer er en viktig funksjon i hver endepunktbeskyttelsesløsning. Denne funksjonen gir SecOps muligheten til å angi en liste over indikatorer for gjenkjenning og for blokkering (forebygging og respons).

Opprett indikatorer som definerer gjenkjenning, forebygging og utelukkelse av enheter. Du kan definere handlingen som skal utføres, i tillegg til varigheten for når handlingen skal brukes og omfanget av enhetsgruppen som den skal brukes på.

Støttede kilder er skyregistreringsmotoren til Defender for Endpoint, den automatiserte undersøkelses- og utbedringsmotoren og endepunktforebyggingsmotoren (Microsoft Defender Antivirus).

Hvis du vil ha mer informasjon, kan du se: Opprette indikatorer for IP-er og nettadresser/domener.

Filtrering av nettinnhold

Filtrering av nettinnhold er en del av webbeskyttelsesegenskapene i Microsoft Defender for endepunkt og Microsoft Defender for bedrifter. Filtrering av nettinnhold gjør det mulig for organisasjonen å spore og regulere tilgangen til nettsteder basert på innholdskategoriene. Mange av disse nettstedene (selv om de ikke er skadelige) kan være problematiske på grunn av samsvarsforskrifter, båndbreddebruk eller andre bekymringer.

Konfigurer policyer på tvers av enhetsgrupper for å blokkere bestemte kategorier. Blokkering av en kategori hindrer brukere i angitte enhetsgrupper i å få tilgang til nettadresser som er knyttet til kategorien. Nettadressene overvåkes automatisk for alle kategorier som ikke er blokkert. Brukerne kan få tilgang til nettadressene uten forstyrrelser, og du samler inn tilgangsstatistikk for å opprette en mer egendefinert policybeslutning. Brukerne ser et blokkeringsvarsel hvis et element på siden de viser, ringer til en blokkert ressurs.

Filtrering av nettinnhold er tilgjengelig i de store nettleserne, med blokker utført av Windows Defender SmartScreen (Microsoft Edge) og Nettverksbeskyttelse (Chrome, Firefox, Brave og Opera). Hvis du vil ha mer informasjon om nettleserstøtte, kan du se Forutsetninger.

Hvis du vil ha mer informasjon om rapportering, kan du se Filtrering av nettinnhold.

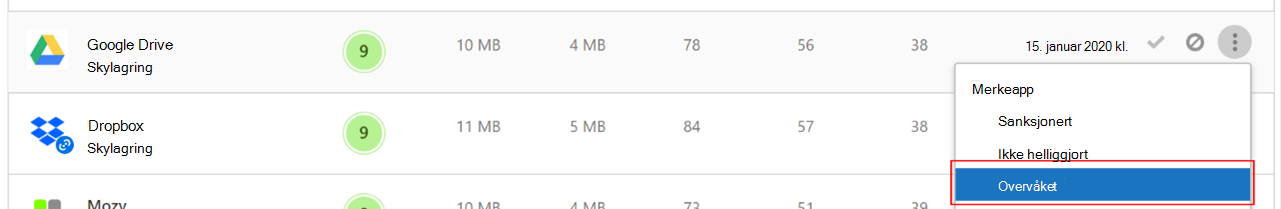

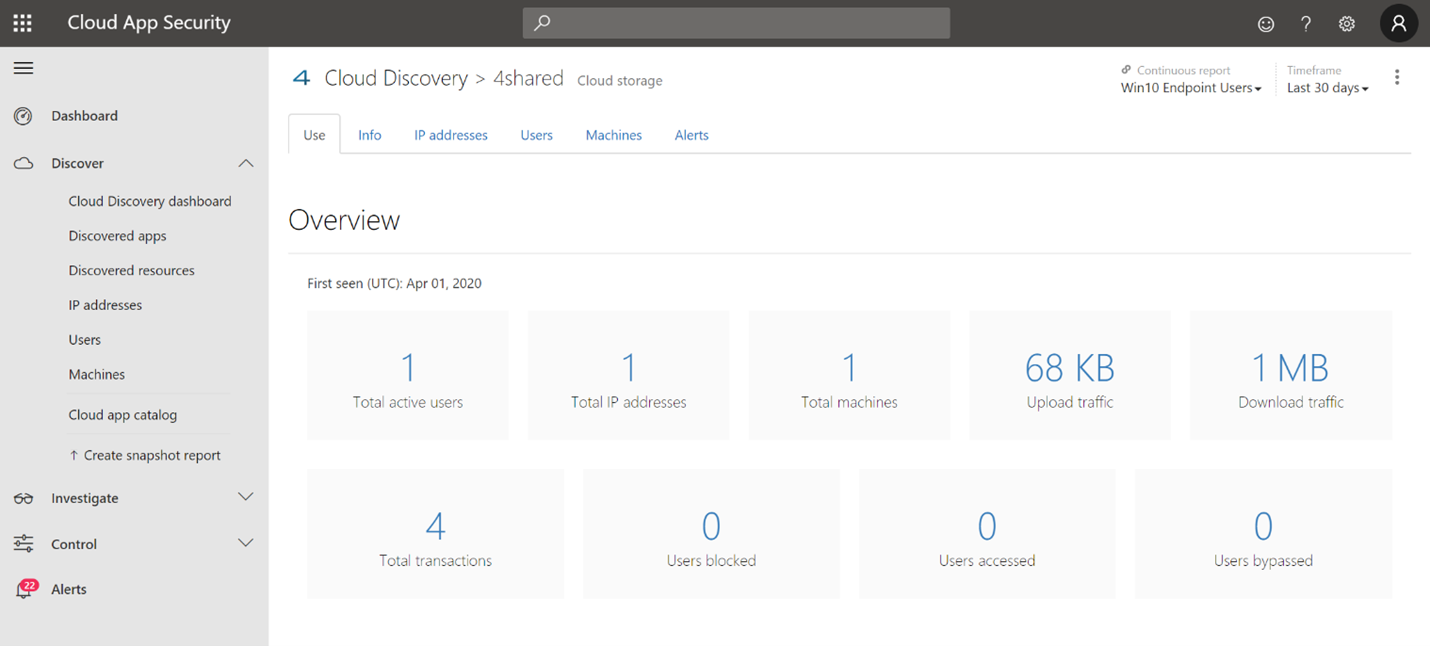

Microsoft Defender for skyapper

Katalogen for Microsoft Defender for Cloud Apps/skyapp identifiserer apper du vil at sluttbrukere skal bli advart om å få tilgang til med Microsoft Defender XDR for endepunkt, og merke dem som overvåket. Domenene som er oppført under overvåkede apper, synkroniseres senere til Microsoft Defender XDR for endepunkt:

Innen 10–15 minutter vil disse domenene bli oppført i Microsoft Defender XDR under indikator-URL-adresser>/domener med handling=advarsel. I serviceavtalen for håndhevelse (se detaljer på slutten av denne artikkelen).

Se også

- Beskytt nettverket

- Aktiver nettverksbeskyttelse

- Webbeskyttelse

- Opprett indikatorer

- Filtrering av nettinnhold

- Microsoft Defender for endepunkt på Linux

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.