Microsoft Defender for endepunkt på Linux for ARM64-baserte enheter (forhåndsversjon)

- Microsoft Defender for endepunkt Server

- Microsoft Defender for servere

Oversikt over Defender for Endpoint på Linux for ARM64-baserte enheter

Som du kanskje allerede vet, er Microsoft Defender for endepunkt på Linux en enhetlig endepunktsikkerhetsløsning som hjelper deg med å beskytte serverenhetene mot avanserte trusler. Defender for Endpoint på Linux utvider nå støtten for ARM64-baserte Linux-servere i forhåndsversjon. I likhet med x64-baserte Linux-servere (inkludert Intel og AMD 64-biters plattform), er følgende funksjoner inkludert:

- Microsoft Defender Antivirus

- Gjenkjenning av endepunkt og svar (EDR)

- Direkte svar

- Isolering av enhet

- Avansert jakt

- Håndtering av sikkerhetsproblemer

- Sentralisert policykonfigurasjon ved hjelp av administrasjon av sikkerhetsinnstillinger

I utgangspunktet støttes følgende Linux-distribusjoner i forhåndsversjon:

- Ubuntu 20.04 ARM64

- Ubuntu 22.04 ARM64

- Amazon Linux 2 ARM64

- Amazon Linux 2023 ARM64

Obs!

Støtte for flere Linux-distribusjoner planlegges som en del av dette forhåndsvisningsprogrammet.

Installasjonsprosedyrene i denne artikkelen installerer agentversjonen 101.24102.0002 fra insiders-slow-kanalen på den ARM64-baserte enheten. (Se hva som er nytt i Microsoft Defender for endepunkt på Linux.)

Distribuer Defender for endepunkt på Linux for ARM64-baserte enheter

Du kan velge blant flere metoder for å distribuere Defender for Endpoint på Linux til den ARM64-baserte enheten:

Før du starter

Kontroller at forutsetningene er oppfylt for Defender for Endpoint på Linux

Serverlisenser kreves for å få pålastingsservere til Defender for endepunkt. Du kan velge blant disse alternativene:

- Microsoft Defender for Servers Plan 1 eller Plan 2 (som en del av Defender for Cloud)-tilbudet, eller

- Microsoft Defender for endepunkt Server

Distribuer ved hjelp av installasjonsskriptet

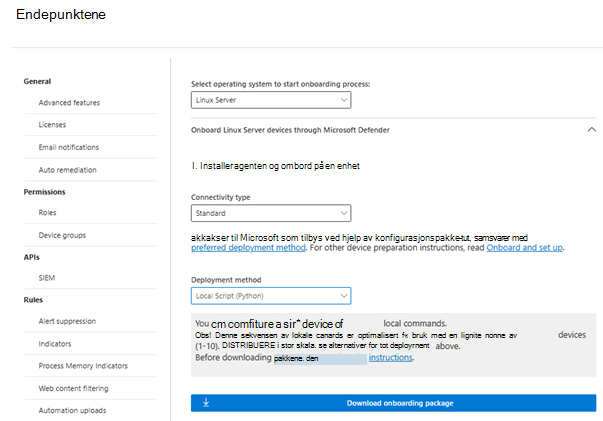

Gå tilPålasting forenhetsbehandling>> for innstillinger> for endepunkter i Microsoft Defender-portalen.

Velg følgende alternativer på pålastingsskjermen:

Velg Linux Server i listen Velg operativsystem for å starte pålastingsprosessen.

Velg Strømlinjeformet fra listen Tilkoblingstype. Du kan eventuelt velge Standard. (Hvis du vil ha mer informasjon, kan du se Pålastingsenheter ved hjelp av strømlinjeformet tilkobling for Microsoft Defender for endepunkt.)

Velg Lokalt skript (Python) i distribusjonsmetodelisten.

Velg Last ned pålastingspakke.

Last ned Bash-skriptet for Defender for Endpoint-installasjonsprogrammet i et nytt nettleservindu.

Bruk følgende kommando til å gi de nødvendige tillatelsene for skriptet:

$chmod +x /mde_installer.shKjør følgende kommando for å kjøre installasjonsskriptet:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyValider distribusjonen ved å følge disse trinnene:

Kjør følgende kommando på enheten for å kontrollere tilstandsstatusen. En returverdi

trueangir at produktet fungerer som forventet:$ mdatp health --field healthySe etter Linux-enheten du nettopp koblet inn, under Aktivaenheter> i Microsoft Defender portalen. Det kan ta omtrent 20 minutter før enheten vises i portalen.

Hvis det oppstår et problem, kan du se Feilsøke distribusjonsproblemer (i denne artikkelen).

Distribuer ved hjelp av installasjonsskriptet med Ansible

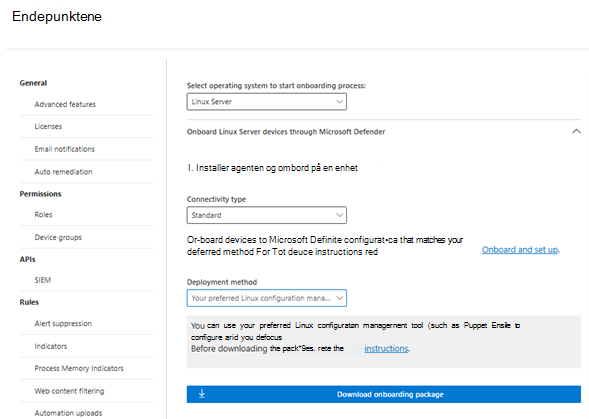

Gå tilPålasting forenhetsbehandling>> for innstillinger> for endepunkter i Microsoft Defender-portalen.

Velg følgende alternativer på pålastingsskjermen:

Velg Linux Server i listen Velg operativsystem for å starte pålastingsprosessen.

Velg Strømlinjeformet fra listen Tilkoblingstype. Du kan eventuelt velge Standard. (Hvis du vil ha mer informasjon, kan du se Pålastingsenheter ved hjelp av strømlinjeformet tilkobling for Microsoft Defender for endepunkt.)

Velg ditt foretrukne administrasjonsverktøy for Linux-konfigurasjon i listen distribusjonsmetode.

Velg Last ned pålastingspakke.

Last ned Bash-skriptet for Defender for Endpoint-installasjonsprogrammet i et nytt nettleservindu.

Opprett en YAML-installasjonsfil på Ansible-serveren. Du kan for eksempel

/etc/ansible/playbooks/install_mdatp.ymlbruke nedlastingenmde_installer.shi trinn 3.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Distribuer Defender for endepunkt på Linux ved hjelp av følgende kommando. Rediger de tilsvarende banene og kanalene etter behov.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Valider distribusjonen ved å følge disse trinnene:

Kjør følgende kommandoer på enheten for å se etter enhetstilstand, tilkobling, antivirus og EDR-gjenkjenninger:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"Se etter Linux-enheten du nettopp koblet inn, under Aktivaenheter> i Microsoft Defender portalen. Det kan ta omtrent 20 minutter før enheten vises i portalen.

Hvis det oppstår et problem, kan du se Feilsøke distribusjonsproblemer (i denne artikkelen).

Distribuer ved hjelp av installasjonsskriptet med Marionett

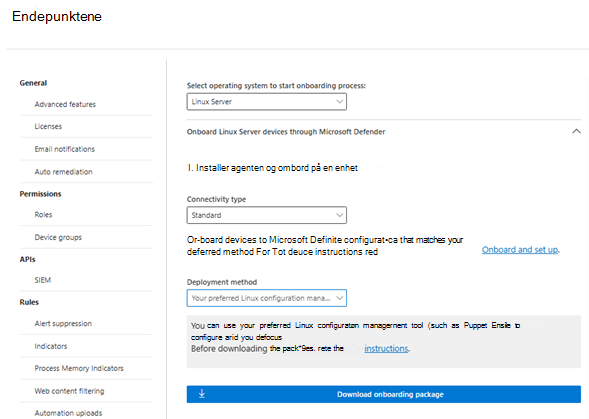

Gå tilPålasting forenhetsbehandling>> for innstillinger> for endepunkter i Microsoft Defender-portalen.

Velg følgende alternativer på pålastingsskjermen:

Velg Linux Server i listen Velg operativsystem for å starte pålastingsprosessen.

Velg Strømlinjeformet fra listen Tilkoblingstype. Du kan eventuelt velge Standard. (Hvis du vil ha mer informasjon, kan du se Pålastingsenheter ved hjelp av strømlinjeformet tilkobling for Microsoft Defender for endepunkt.)

Velg ditt foretrukne administrasjonsverktøy for Linux-konfigurasjon i listen distribusjonsmetode.

Velg Last ned pålastingspakke. Lagre filen som

WindowsDefenderATPOnboardingPackage.zip.

Trekk ut innholdet i pålastingspakken ved hjelp av følgende kommando:

unzip WindowsDefenderATPOnboardingPackage.zipDu skal kunne se følgende utdata:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonLast ned bash-skriptet for Defender for Endpoint-installasjonsprogrammet i et nytt nettleservindu (dette skriptet kalles

mde_installer.sh).Opprett et marionettmanifest ved hjelp av følgende fremgangsmåte, som bruker skriptet

mde_installer.shfra trinn 4.Opprett følgende mapper i moduler-mappen for dukkeinstallasjonen:

install_mdatp/filesinstall_mdatp/manifests

Moduler-mappen er vanligvis plassert på

/etc/puppetlabs/code/environments/production/modulesmarionettserveren.Kopier filen som

mdatp_onboard.jsonble opprettet tidligere,install_mdatp/filestil mappen.Kopier

mde_installer.shtilinstall_mdatp/files folder.Opprett en

init.ppfil sominstall_mdatp/manifestsinneholder følgende distribusjonsinstruksjoner:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Bruk marionettmanifestet til å installere Defender for Endpoint på Linux på enheten.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Valider distribusjonen. Se etter Linux-enheten du nettopp koblet inn, under Aktivaenheter> i Microsoft Defender portalen. Det kan ta omtrent 20 minutter før enheten vises i portalen.

Distribuer Defender for endepunkt på Linux ved hjelp av Microsoft Defender for skyen

Hvis organisasjonen din bruker Defender for Cloud, kan du bruke den til å distribuere Defender for Endpoint på Linux.

Vi anbefaler at du aktiverer automatisk distribusjon på ARM64-baserte Linux-enheter. Etter vm-klargjøring definerer du en variabel under filen

/etc/mde.arm.d/mde.confpå enheten som følger:OPT_FOR_MDE_ARM_PREVIEW=1Vent i 1–6 timer før pålastingen er fullført.

Se etter Linux-enhetene du akkurat har pålastet, under Aktivaenheter> i Microsoft Defender portalen.

Trenger du hjelp med Defender for Cloud?

Se disse artiklene:

- Aktiver integrasjon av Defender for endepunkt: Linux

- Koble til ikke-Azure-maskiner for å Microsoft Defender for Cloud: Ombord på Linux-serveren

Feilsøke distribusjonsproblemer

Hvis det oppstår problemer med distribusjon av Defender for Endpoint på Linux til ARM64-baserte enheter, er hjelp tilgjengelig. Først må du se gjennom listen over vanlige problemer og hvordan du løser dem. Hvis problemet vedvarer, kontakter du oss.

Vanlige problemer og hvordan du løser dem

Tabellen nedenfor oppsummerer vanlige problemer og hvordan du løser dem.

| Feilmelding eller problem | Hva du må gjøre |

|---|---|

mdatp not found |

Repositoriet er kanskje ikke riktig konfigurert. Kontroller om kanalen er satt til insiders-slow i installasjonsskriptet |

mdatp health angir en manglende lisens |

Kontroller at du sender riktig pålastingsskript eller json-fil til automatiseringsskriptet eller -verktøyet |

| Utelatelser fungerer ikke som forventet | Hvis du hadde utelatelser som fungerte på andre enheter, men de ikke fungerer på ARM64-baserte Linux-servere, kan du kontakte oss på mdearmsupport@microsoft.com. Du trenger klientanalyseloggene dine. |

| Du vil ha hjelp med justering av mdatp. | Kontakt oss på mdearmsupport@microsoft.com. |

Kontakt oss hvis du trenger hjelp

Når du kontakter oss på , må du passe på mdearmsupport@microsoft.comå beskrive problemet i detalj. Inkluder skjermbilder hvis mulig, og loggene for klientanalyse.

XMDE Client Analyzer ARM Preview

Bruk Bash til å laste ned XMDE Client Analyzer ARM Preview.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Kjør støtteverktøyet.

sudo ./MDESupportTool -d --mdatp-log debugFølg instruksjonene på skjermen, og følg deretter opp på slutten av loggsamlingen. Loggene er plassert i katalogen

/tmp.Loggsettet eies av rotbrukeren, så det kan hende du trenger rotrettigheter for å fjerne loggsettet.