Feilsøke ytelsesproblemer for Microsoft Defender for endepunkt på Linux

Gjelder for:

- Microsoft Defender for endepunkt Server

- Microsoft Defender for servere

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Dette dokumentet gir instruksjoner om hvordan du kan begrense ytelsesproblemer relatert til Defender for Endpoint på Linux ved hjelp av de tilgjengelige diagnoseverktøyene for å kunne forstå og redusere eksisterende ressursmangel og prosessene som gjør systemet i slike situasjoner. Ytelsesproblemer skyldes hovedsakelig flaskehalser i ett eller flere delsystemer for maskinvare, avhengig av profilen til ressursutnyttelsen på systemet. Noen ganger er programmer følsomme for disk-I/U-ressurser og trenger kanskje mer CPU-kapasitet, og noen ganger er noen konfigurasjoner ikke bærekraftige, og kan utløse for mange nye prosesser og åpne for mange filbeskrivelser.

Avhengig av programmene du kjører og enhetsegenskapene dine, kan du oppleve suboptimal ytelse når du kjører Defender for Endpoint på Linux. Spesielt programmer eller systemprosesser som får tilgang til mange ressurser, for eksempel CPU, disk og minne over en kort tidsrom, kan føre til ytelsesproblemer i Defender for Endpoint på Linux.

Advarsel

Før du starter, må du kontrollere at andre sikkerhetsprodukter for øyeblikket ikke kjører på enheten. Flere sikkerhetsprodukter kan komme i konflikt med og påvirke vertsytelsen.

Feilsøke ytelsesproblemer ved hjelp av statistikk for beskyttelse i sanntid

Gjelder for:

- Bare ytelsesproblemer relatert til antivirus

Sanntidsbeskyttelse (RTP) er en funksjon i Defender for Endpoint på Linux som kontinuerlig overvåker og beskytter enheten mot trusler. Den består av fil- og prosessovervåking og annen heuristikk.

Følgende trinn kan brukes til å feilsøke og redusere disse problemene:

Deaktiver sanntidsbeskyttelse ved hjelp av én av følgende metoder, og se om ytelsen forbedres. Denne fremgangsmåten bidrar til å begrense om Defender for Endpoint på Linux bidrar til ytelsesproblemene. Hvis enheten ikke administreres av organisasjonen, kan sanntidsbeskyttelse deaktiveres fra kommandolinjen:

mdatp config real-time-protection --value disabledConfiguration property updatedHvis enheten administreres av organisasjonen, kan sanntidsbeskyttelse deaktiveres av administratoren ved hjelp av instruksjonene i Angi innstillinger for Defender for Endpoint på Linux.

Obs!

Hvis ytelsesproblemet vedvarer mens sanntidsbeskyttelse er deaktivert, kan opprinnelsen til problemet være endepunktgjenkjennings- og svarkomponenten (EDR). I dette tilfellet følger du fremgangsmåten fra delen Feilsøk ytelsesproblemer ved hjelp av Microsoft Defender for endepunkt Client Analyzer i denne artikkelen.

Hvis du vil finne programmene som utløser flest skanninger, kan du bruke sanntidsstatistikk samlet inn av Defender for Endpoint på Linux.

Obs!

Denne funksjonen er tilgjengelig i versjon 100.90.70 eller nyere.

Denne funksjonen er aktivert som standard på kanalene

DogfoodogInsiderFast. Hvis du bruker en annen oppdateringskanal, kan denne funksjonen aktiveres fra kommandolinjen:mdatp config real-time-protection-statistics --value enabledDenne funksjonen krever sanntidsbeskyttelse for å aktiveres. Hvis du vil kontrollere statusen for sanntidsbeskyttelse, kjører du følgende kommando:

mdatp health --field real_time_protection_enabledKontroller at

real_time_protection_enabledoppføringen ertrue. Ellers kjører du følgende kommando for å aktivere den:mdatp config real-time-protection --value enabledConfiguration property updatedKjør for å samle inn gjeldende statistikk:

mdatp diagnostic real-time-protection-statistics --output jsonObs!

Bruk

--output json(merk den doble tankestrekeren) sikrer at utdataformatet er klart for analyse.Utdataene for denne kommandoen viser alle prosesser og tilhørende skanneaktivitet.

Last ned python-analyse high_cpu_parser.py ved hjelp av kommandoen på Linux-systemet:

wget -c https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/linux/diagnostic/high_cpu_parser.pyUtdataene for denne kommandoen må ligne på følgende:

--2020-11-14 11:27:27-- https://raw.githubusercontent.com/microsoft.mdatp-xplat/master/linus/diagnostic/high_cpu_parser.py Resolving raw.githubusercontent.com (raw.githubusercontent.com)... 151.101.xxx.xxx Connecting to raw.githubusercontent.com (raw.githubusercontent.com)| 151.101.xxx.xxx| :443... connected. HTTP request sent, awaiting response... 200 OK Length: 1020 [text/plain] Saving to: 'high_cpu_parser.py' 100%[===========================================>] 1,020 --.-K/s in 0sSkriv inn følgende kommandoer:

mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.pyUtdataene fra det ovennevnte er en liste over de viktigste bidragsyterne til ytelsesproblemer. Den første kolonnen er prosessidentifikatoren (PID), den andre kolonnen er prosessnavnet, og den siste kolonnen er antall skannede filer, sortert etter innvirkning. Utdataene for kommandoen vil for eksempel være omtrent som nedenfor:

... > mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.py | head 27432 None 76703 73467 actool 1249 73914 xcodebuild 1081 73873 bash 1050 27475 None 836 1 launchd 407 73468 ibtool 344 549 telemetryd_v1 325 4764 None 228 125 CrashPlanService 164Hvis du vil forbedre ytelsen til Defender for Endpoint på Linux, finner du det med det høyeste tallet under

Total files scannedraden og legger til en utelatelse for det. Hvis du vil ha mer informasjon, kan du se Konfigurere og validere utelatelser for Defender for Endpoint på Linux.Obs!

Programmet lagrer statistikk i minnet og holder bare oversikt over filaktivitet siden den ble startet, og sanntidsbeskyttelse ble aktivert. Prosesser som ble startet før eller i perioder der sanntidsbeskyttelse var deaktivert, telles ikke. I tillegg telles bare hendelser som utløste skanninger.

Feilsøke ytelsesproblemer ved hjelp av Microsoft Defender for endepunkt Client Analyzer

Gjelder for:

- Ytelsesproblemer for alle tilgjengelige Defender for endepunktkomponenter som AV og EDR

Microsoft Defender for endepunkt Client Analyzer (MDECA) kan samle inn sporinger, logger og diagnostisk informasjon for å feilsøke ytelsesproblemer på pålastede enheter på Linux.

Obs!

- Verktøyet Microsoft Defender for endepunkt Client Analyzer brukes regelmessig av Microsoft Customer Support Services (CSS) til å samle inn informasjon, for eksempel (men ikke begrenset til) IP-adresser, PC-navn som hjelper deg med å feilsøke problemer du opplever med Microsoft Defender for endepunkt. Hvis du vil ha mer informasjon om personvernerklæringen vår, kan du se Microsofts personvernerklæring.

- Som en generell anbefalt fremgangsmåte anbefales det å oppdatere Microsoft Defender for endepunkt-agenten til den nyeste tilgjengelige versjonen og bekrefte at problemet fortsatt vedvarer før du undersøker videre.

Hvis du vil kjøre klientanalyse for feilsøking av ytelsesproblemer, kan du se Kjør klientanalyse på macOS og Linux.

Konfigurer globale utelatelser for bedre ytelse

Konfigurer Microsoft Defender for endepunkt på Linux med utelatelser for prosessene eller diskplasseringene som bidrar til ytelsesproblemene. Hvis du vil ha mer informasjon, kan du se Konfigurere og bekrefte utelatelser for Microsoft Defender for endepunkt på Linux. Hvis du fortsatt har ytelsesproblemer, kan du kontakte kundestøtte for ytterligere instruksjoner og begrensninger.

Feilsøke ytelsesproblemer med overvåkingsdr.

Bakgrunn:

Microsoft Defender for endepunkt på Linux OS-distribusjoner bruker AuditD Framework til å samle inn visse typer telemetrihendelser.

Systemhendelser som fanges opp av regler som legges til

/etc/audit/rules.d/, legges til i audit.log(e) og kan påvirke vertsovervåking og oppstrøms samling.Hendelser som legges til av Microsoft Defender for endepunkt på Linux, blir merket med

mdatpnøkkel.Hvis overvåkingstjenesten er feilkonfigurert eller frakoblet, kan det hende at noen hendelser mangler. Hvis du vil feilsøke et slikt problem, kan du se: Feilsøke manglende hendelser eller varsler for Microsoft Defender for endepunkt på Linux.

I enkelte serverarbeidsbelastninger kan to problemer observeres:

High CPUressursforbruk framdatp_audisp_pluginprosess./var/log/audit/audit.logblir stor eller roterer ofte.

Disse problemene kan oppstå på servere med mange hendelser som oversvømmer Overvåking. Slike problemer kan oppstå hvis det er flere forbrukere for AuditD, eller for mange regler med kombinasjonen av Microsoft Defender for endepunkt og tredjeparts forbrukere, eller høy arbeidsbelastning som genererer mange hendelser. Hvis du vil feilsøke slike problemer, begynner du med å samle inn MDEClientAnalyzer-logger på den berørte eksempelserveren.

Som en anbefalt fremgangsmåte anbefaler vi at du konfigurerer overvåkingslogger til å rotere når grensen for maksimal filstørrelse er nådd. Denne konfigurasjonen hindrer at overvåkingslogger akkumuleres i én enkelt fil, og de roterte loggfilene kan flyttes ut for å spare diskplass. Hvis du vil oppnå dette, kan du angi verdien for max_log_file_actionrotate i filen auditd.conf .

Obs!

Som en generell anbefalt fremgangsmåte anbefales det å oppdatere Microsoft Defender for endepunkt-agenten til den nyeste tilgjengelige versjonen, og å bekrefte problemet vedvarer fortsatt før du undersøker videre. At det finnes flere konfigurasjoner som kan påvirke CPU-belastningen for overvåkingsdelsystemet. I auditd.conf kan verdien angis for å lossy redusere det høye CPU-forbruketdisp_qos. Dette betyr imidlertid at noen hendelser kan bli droppet under det høyeste CPU-forbruket.

XMDEClientAnalyzer

Når du bruker XMDEClientAnalyzer, viser følgende filer utdata som gir innsikt for å hjelpe deg med å feilsøke problemer.

auditd_info.txtauditd_log_analysis.txt

auditd_info.txt

Inneholder generell konfigurasjon av overvåkingsdatabase og viser følgende informasjon:

Hvilke prosesser som er registrert som auditerte forbrukere.

Auditctl -sutdata medenabled=2(Suggests auditd er i uforanderlig modus (krever omstart for at eventuelle konfigurasjonsendringer skal tre i kraft.)Auditctl -lutdata (Viser hvilke regler som er lastet inn i kjernen, noe som kan være forskjellig fra det som finnes på disken i/etc/auditd/rules.d/mdatp.rules. Viser også hvilke regler som er relatert til Microsoft Defender for endepunkt.)

auditd_log_analysis.txt

Inneholder viktig aggregert informasjon som er nyttig når du undersøker ytelsesproblemer med overvåkings-ID.

Hvilken komponent eier de mest rapporterte hendelsene (Microsoft Defender for endepunkt hendelser vil bli merket med

key=mdatp).De viktigste rapporteringsstarterne.

De vanligste systemkallene (nettverks- eller filsystemhendelser og andre).

Hvilke filsystembaner er de mest støyende.

Hvis du vil redusere de fleste ytelsesproblemer med overvåking, kan du implementere utelukkelse for overvåkings-ID. Hvis de angitte utelukkelsene ikke forbedrer ytelsen, kan vi bruke alternativet rentebegrenser. Dette vil redusere antall hendelser som genereres av AuditD helt.

Obs!

Unntak bør bare gjøres for lav trussel og høye støystartere eller baner. Du må for eksempel ikke utelate /bin/bash som risikerer å skape et stort blindpunkt. Vanlige feil du bør unngå når du definerer utelatelser.

Utelatelsestyper

Støtteverktøyet XMDEClientAnalyzer inneholder syntaks som kan brukes til å legge til konfigurasjonsregler for overvåkingsutelukkelse.

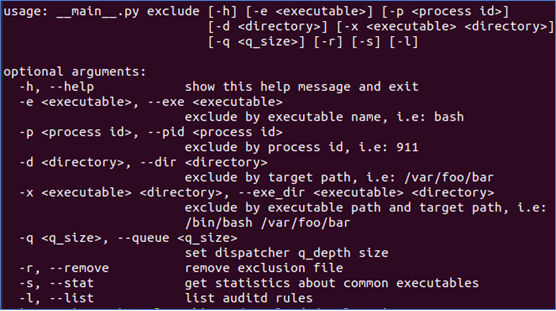

Utelukkelse for overvåkings-ID – hjelp for støtteverktøysyntaks:

Av initiator

-

-e/ -exefullstendig binærbane > Fjerner alle hendelser av denne startøren

Etter bane

-

-d / -dirfullstendig bane til en katalog > fjerner filsystemhendelser rettet mot denne katalogen

Eksempler:

Hvis /opt/app/bin/app du skriver til /opt/app/cfg/logs/1234.log, kan du bruke støtteverktøyet til å utelate med ulike alternativer:

-e /opt/app/bin/app

-d /opt/app/cfg

-x /usr/bin/python /etc/usercfg

-d /usr/app/bin/

Flere eksempler:

./mde_support_tool.sh exclude -p <process id>

./mde_support_tool.sh exclude -e <process name>

Hvis du vil utelate mer enn ett element , kjeder du sammen utelatelsene til én linje:

./mde_support_tool.sh exclude -e <process name> -e <process name 2> -e <process name3>

-x-flagget brukes til å utelate tilgang til underkataloger av bestemte initiativtakere, for eksempel:

./mde_support_tool.sh exclude -x /usr/sbin/mv /tmp

Ovennevnte utelater overvåking av /tmp-undermappen når du får tilgang til mv-prosessen.

Vurderingsgrense

Støtteverktøyet XMDEClientAnalyzer inneholder syntaks som kan brukes til å begrense antall hendelser som rapporteres av plugin-modulen for overvåkings-ID. Dette alternativet angir satsgrensen globalt for overvåkings-ID, noe som fører til et fall i alle overvåkingshendelsene.

Obs!

Denne funksjonaliteten bør brukes nøye som begrenser antall hendelser som rapporteres av det reviderte delsystemet som helhet. Dette kan også redusere antall hendelser for andre abonnenter.

Ratelimit-alternativet kan brukes til å aktivere/deaktivere denne satsgrensen.

Aktivere: ./mde_support_tool.sh ratelimit -e true

Deaktivere: ./mde_support_tool.sh ratelimit -e false

Når ratelimit er aktivert, legges en regel til i AuditD for å håndtere 2500 hendelser/sek.

Obs!

Kontakt Microsoft Kundestøtte hvis du trenger hjelp med å analysere og begrense relaterte ytelsesproblemer med overvåkingsdata, eller ved å distribuere overvåkings-ID-utelukkelser i stor skala.

Se også

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.