Distribuer Microsoft Defender for endepunkt på Linux med Saltstack

Gjelder for:

- Microsoft Defender for endepunkt Server

- Microsoft Defender for servere

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Denne artikkelen beskriver hvordan du distribuerer Defender for Endpoint på Linux ved hjelp av Saltstack. En vellykket distribusjon krever fullføring av alle trinnene i denne artikkelen.

Viktig

Denne artikkelen inneholder informasjon om tredjepartsverktøy. Dette tilbys for å fullføre integreringsscenarioer, men Microsoft tilbyr ikke feilsøkingsstøtte for tredjepartsverktøy.

Kontakt tredjepartsleverandøren for å få støtte.

Forutsetninger og systemkrav

Før du begynner, kan du se hovedsiden for Defender for Endpoint på Linux for en beskrivelse av forutsetninger og systemkrav for gjeldende programvareversjon.

I tillegg, for Saltstack-distribusjon, må du være kjent med Saltstack-administrasjon, ha Saltstack installert, konfigurere Master og Minions og vite hvordan du bruker tilstander. Saltstack har mange måter å fullføre den samme oppgaven på. Disse instruksjonene forutsetter tilgjengelighet av støttede Saltstack-moduler, for eksempel apt og uarkivert for å hjelpe til med å distribuere pakken. Organisasjonen kan bruke en annen arbeidsflyt. Hvis du vil ha mer informasjon, kan du se Dokumentasjon for Saltstack.

Her er noen viktige punkter:

- Saltstack er installert på minst én datamaskin (Saltstack kaller datamaskinen som original).

- Saltstack-mesteren aksepterte de administrerte nodene (Saltstack kaller nodene som undersåtter) forbindelser.

- Saltstack undersåtter er i stand til å løse kommunikasjon til Saltstack master (som standard undersåttene prøver å kommunisere med en maskin som heter salt).

- Kjør følgende ping-test:

sudo salt '*' test.ping - Saltstack-originalen har en filserverplassering der de Microsoft Defender for endepunkt filene kan distribueres fra (saltstack bruker

/srv/saltmappen som standard distribusjonspunkt)

Last ned pålastingspakken

Advarsel

Ompakking av installasjonspakken defender for endepunkt er ikke et støttet scenario. Dette kan påvirke integriteten til produktet negativt og føre til uønskede resultater, inkludert, men ikke begrenset til å utløse manipuleringsvarsler og oppdateringer som ikke gjelder.

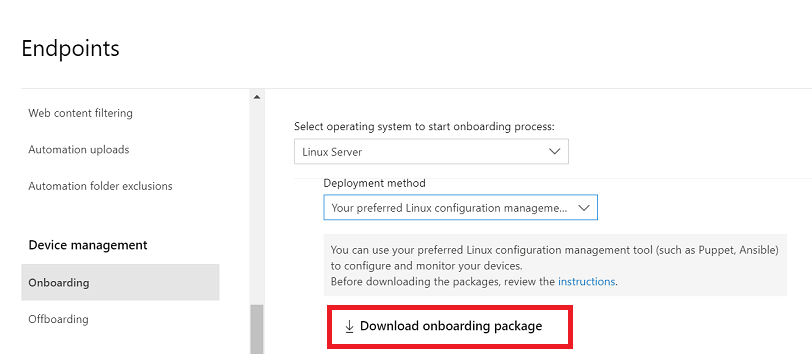

Gå tilPålasting forenhetsbehandling>> for innstillinger> for endepunkter i Microsoft Defender portalen.

Velg Linux Server som operativsystem i den første rullegardinmenyen. I den andre rullegardinmenyen velger du ditt foretrukne administrasjonsverktøy for Linux-konfigurasjon som distribusjonsmetode.

Velg Last ned pålastingspakke. Lagre filen som

WindowsDefenderATPOnboardingPackage.zip.

På SaltStack Master trekker du ut innholdet i arkivet til SaltStack Server-mappen (vanligvis

/srv/salt):unzip WindowsDefenderATPOnboardingPackage.zip -d /srv/salt/mdeArchive: WindowsDefenderATPOnboardingPackage.zip inflating: /srv/salt/mde/mdatp_onboard.json

Opprette tilstandsfiler for Saltstack

Du kan opprette tilstandsfilene for Saltstack på to måter:

Bruk installasjonsskriptet (anbefales): Med denne metoden automatiserer skriptet distribusjon ved å installere agenten, pålaste enheten til Microsoft Defender-portalen og konfigurere repositoriene til å velge riktig agent som er kompatibel med Linux-distribusjonen.

Konfigurer repositoriene manuelt: Med denne metoden må repositorier konfigureres manuelt sammen med valg av agentversjon som er kompatibel med Linux-distribusjonen. Denne metoden gir deg mer detaljert kontroll over distribusjonsprosessen.

Opprette tilstandsfiler for Saltstack ved hjelp av installasjonsskriptet

Hent bash-skriptet for installasjonsprogrammet fra Microsoft GitHub Repository, eller bruk følgende kommando for å laste det ned:

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh /srv/salt/mde/Opprett tilstandsfilen

/srv/salt/install_mdatp.slsmed følgende innhold. Det samme kan lastes ned fra GitHub#Download the mde_installer.sh: https://github.com/microsoft/mdatp-xplat/blob/master/linux/installation/mde_installer.sh install_mdatp_package: cmd.run: - name: /srv/salt/mde/mde_installer.sh --install --onboard /srv/salt/mde/mdatp_onboard.json - shell: /bin/bash - unless: 'pgrep -f mde_installer.sh'

Obs!

Installasjonsskriptet støtter også andre parametere som kanal (insiders-fast, insiders-slow, prod (standard) ), sanntidsbeskyttelse, versjon osv. Hvis du vil velge fra listen over tilgjengelige alternativer, kan du se hjelpen gjennom følgende kommando: ./mde_installer.sh --help

Opprett tilstandsfiler for Saltstack ved å konfigurere repositorier manuelt

I dette trinnet oppretter du en tilstandsfil for SaltState i konfigurasjonsrepositoriet (vanligvis /srv/salt) som bruker de nødvendige tilstandene for å distribuere og om bord på Defender for endepunkt. Deretter legger du til Defender for endepunkt-repositoriet og nøkkelen: install_mdatp.sls.

Obs!

Defender for Endpoint på Linux kan distribueres fra en av følgende kanaler:

-

insiders-fast, denoted as

[channel] -

insiders-slow, denoted as

[channel] -

prod, merket som

[channel]å bruke versjonsnavnet (se Linux Software Repository for Microsoft Products)

Hver kanal tilsvarer et Linux-programvarerepositorium. Valget av kanalen bestemmer hvilken type og hyppighet oppdateringer som tilbys til enheten. Enheter i insiders-fast er de første til å motta oppdateringer og nye funksjoner, etterfulgt senere av insiders-slow, og til slutt av prod.

For å forhåndsvise nye funksjoner og gi tidlig tilbakemelding, anbefales det at du konfigurerer enkelte enheter i bedriften til å bruke enten insiders-fast eller insiders-slow.

Advarsel

Hvis du bytter kanal etter den første installasjonen, må produktet installeres på nytt. Slik bytter du produktkanal: avinstaller den eksisterende pakken, konfigurer enheten på nytt til å bruke den nye kanalen, og følg fremgangsmåten i dette dokumentet for å installere pakken fra den nye plasseringen.

Legg merke til distribusjonen og versjonen, og identifiser den nærmeste oppføringen for den under

https://packages.microsoft.com/config/[distro]/.I følgende kommandoer erstatter du [distro] og [version] med informasjonen din.

Obs!

Hvis oracle Linux og Amazon Linux 2 erstatt [distro] med "rhel". For Amazon Linux 2 erstatter du [versjon] med «7». For Oracle-bruk erstatter du [version] med versjonen av Oracle Linux.

cat /srv/salt/install_mdatp.slsadd_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/[channel] [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %}Legg til den installerte tilstanden for

install_mdatp.slspakken etteradd_ms_repotilstanden som tidligere definert.install_mdatp_package: pkg.installed: - name: matp - required: add_ms_repoLegg til pålastingsfildistribusjonen

install_mdatp.slsinstall_mdatp_packageetter som tidligere definert.copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageDen fullførte installasjonsstatusfilen skal se omtrent slik ut:

add_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %} install_mdatp_package: pkg.installed: - name: mdatp - required: add_ms_repo copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageOpprett en Tilstandsfil for SaltState i konfigurasjonsrepositoriet (vanligvis

/srv/salt) som bruker de nødvendige tilstandene på avlasting og fjern Defender for endepunkt. Før du bruker offboarding-tilstandsfilen, må du laste ned offboarding-pakken fra Microsoft Defender portalen og trekke den ut på samme måte som du gjorde pålastingspakken. Den nedlastede offboarding-pakken er bare gyldig i en begrenset periode.Opprett en statusfil

uninstall_mdapt.slsfor avinstallering, og legg til tilstanden for å fjernemdatp_onboard.jsonfilen.cat /srv/salt/uninstall_mdatp.slsremove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.jsonLegg til offboarding-fildistribusjonen

uninstall_mdatp.slsi filen etterremove_mde_onboarding_filetilstanden som er definert i forrige del.offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/mdatp_offboard.jsonLegg til fjerningen av MDATP-pakken i

uninstall_mdatp.slsfilen etteroffboard_mdetilstanden som er definert i forrige del.remove_mde_packages: pkg.removed: - name: mdatpDen fullstendige statusfilen for avinstallering skal se omtrent slik ut:

remove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/offboard/mdatp_offboard.json remove_mde_packages: pkg.removed: - name: mdatp

Distribuer Defender på endepunkt ved hjelp av tilstandsfilene som ble opprettet tidligere

Dette trinnet gjelder både for installasjonsskriptet eller den manuelle konfigurasjonsmetoden. I dette trinnet bruker du staten på undersåttene. Følgende kommando bruker tilstanden på maskiner med navnet som begynner med mdetest.

Installasjon:

salt 'mdetest*' state.apply install_mdatpViktig

Når produktet starter for første gang, laster det ned de nyeste definisjonene for beskyttelse mot skadelig programvare. Dette kan ta opptil noen minutter, avhengig av Internett-tilkoblingen.

Validering/konfigurasjon:

salt 'mdetest*' cmd.run 'mdatp connectivity test'salt 'mdetest*' cmd.run 'mdatp health'Avinstallasjon:

salt 'mdetest*' state.apply uninstall_mdatp

Feilsøke installasjonsproblemer

Slik feilsøker du problemer:

Hvis du vil ha informasjon om hvordan du finner loggen som genereres automatisk når det oppstår en installasjonsfeil, kan du se Logginstallasjonsproblemer.

Hvis du vil ha informasjon om vanlige installasjonsproblemer, kan du se Installasjonsproblemer.

Hvis tilstanden til enheten er

false, kan du se tilstandsproblemer med Defender for Endpoint-agenten.Hvis du vil ha informasjon om problemer med produktytelsen, kan du se Feilsøke ytelsesproblemer.

Hvis du vil ha informasjon om proxy- og tilkoblingsproblemer, kan du se Feilsøke problemer med skytilkoblingen.

Hvis du vil ha støtte fra Microsoft, åpner du en støtteforespørsel og oppgir loggfilene som opprettes ved hjelp av klientanalysen.

Slik konfigurerer du policyer for Microsoft Defender på Linux

Du kan konfigurere antivirus- eller EDR-innstillinger på endepunktene ved hjelp av en av følgende metoder:

- Se Angi innstillinger for Microsoft Defender for endepunkt på Linux.

- Se administrasjon av sikkerhetsinnstillinger for å konfigurere innstillinger i Microsoft Defender-portalen.

Operativsystemoppgraderinger

Når du oppgraderer operativsystemet til en ny hovedversjon, må du først avinstallere Defender for Endpoint på Linux, installere oppgraderingen og til slutt konfigurere Defender for Endpoint på Linux-enheten på nytt.

Referanse

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.