Kom i gang med feilsøkingsmodus i Microsoft Defender for endepunkt

Gjelder for:

- Microsoft Defender for endepunkt

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Feilsøkingsmodus i Microsoft Defender for endepunkt gjør det mulig for administratorer å feilsøke ulike Microsoft Defender antivirusfunksjoner, selv om enhetene administreres av organisasjonspolicyer. Hvis manipuleringsbeskyttelse for eksempel er aktivert, kan visse innstillinger ikke endres eller deaktiveres, men du kan bruke feilsøkingsmodus på en enhet til å redigere disse innstillingene midlertidig.

Feilsøkingsmodus er deaktivert som standard, og krever at du aktiverer den for en enhet (og/eller gruppe enheter) i en begrenset periode. Feilsøkingsmodus er utelukkende en funksjon som bare gjelder for virksomheter, og krever Microsoft Defender portaltilgang.

Tips

- I feilsøkingsmodus kan du bruke PowerShell-kommandoen

Set-MPPreference -DisableTamperProtection $truepå Windows-enheter. - Hvis du vil kontrollere tilstanden til manipuleringsbeskyttelse, kan du bruke Get-MpComputerStatus PowerShell-cmdleten. Se etter

IsTamperProtectedellerRealTimeProtectionEnabledi listen over resultater. (Verdien sann betyr at manipuleringsbeskyttelse er aktivert.) .

Hva må du vite før du begynner?

I feilsøkingsmodus kan du bruke PowerShell-kommandoen Set-MPPreference -DisableTamperProtection $true eller, på klientoperativsystemer, Security Center-appen for midlertidig å deaktivere manipuleringsbeskyttelse på enheten og gjøre nødvendige konfigurasjonsendringer.

Bruk feilsøkingsmodus til å deaktivere/endre innstillingen for manipuleringsbeskyttelse som skal utføres:

- Microsoft Defender antivirusfunksjonell feilsøking /programkompatibilitet (falske positive programblokker).

Lokale administratorer, med riktige tillatelser, kan endre konfigurasjoner på individuelle endepunkter som vanligvis er låst av policyen. Det kan være nyttig å ha en enhet i feilsøkingsmodus når du diagnostiserer Microsoft Defender antivirusytelse og kompatibilitetsscenarioer.

Lokale administratorer kan ikke deaktivere Microsoft Defender Antivirus, eller avinstallere det.

Lokale administratorer kan konfigurere alle andre sikkerhetsinnstillinger i Microsoft Defender Antivirus-programserien (for eksempel skybeskyttelse, manipuleringsbeskyttelse).

Administratorer med tillatelsene Behandle sikkerhetsinnstillinger har tilgang til å aktivere feilsøkingsmodus.

Microsoft Defender for endepunkt samler inn logger og undersøkelsesdata gjennom feilsøkingsprosessen.

Et øyeblikksbilde av

MpPreferencetas før feilsøkingsmodusen begynner.Et nytt øyeblikksbilde tas like før feilsøkingsmodus utløper.

Driftslogger fra under feilsøkingsmodus samles også inn.

Logger og øyeblikksbilder samles inn og er tilgjengelige for en administrator for innsamling ved hjelp av funksjonen Samle inn undersøkelsespakke på enhetssiden. Microsoft fjerner ikke disse dataene fra enheten før en administrator har samlet dem inn.

Administratorer kan også se gjennom endringene i innstillingene som finner sted under feilsøkingsmodus i Hendelsesliste på selve enheten.

- Åpne Hendelsesliste, og utvid deretter Programmer og tjenestelogger>Microsoft>Windows Windows>Defender, og velg deretter Operasjonelt.

- Potensielle hendelser kan omfatte hendelser med ID-er 5000, 5001, 5004, 5007 og andre. Se flere detaljer under Se gjennom hendelseslogger og feilkoder for å feilsøke problemer med Microsoft Defender Antivirus.

Feilsøkingsmodus slås automatisk av etter å ha nådd utløpstiden (den varer i 4 timer). Etter utløpsdatoen blir alle policyadministrerte konfigurasjoner skrivebeskyttet på nytt og går tilbake til hvordan enheten ble konfigurert før du aktiverer feilsøkingsmodus.

Det kan ta opptil 15 minutter fra når kommandoen sendes fra Microsoft Defender XDR til når den blir aktiv på enheten.

Varsler sendes til brukeren når feilsøkingsmodusen starter og når feilsøkingsmodusen avsluttes. Det sendes også en advarsel for å indikere at feilsøkingsmodus snart avsluttes.

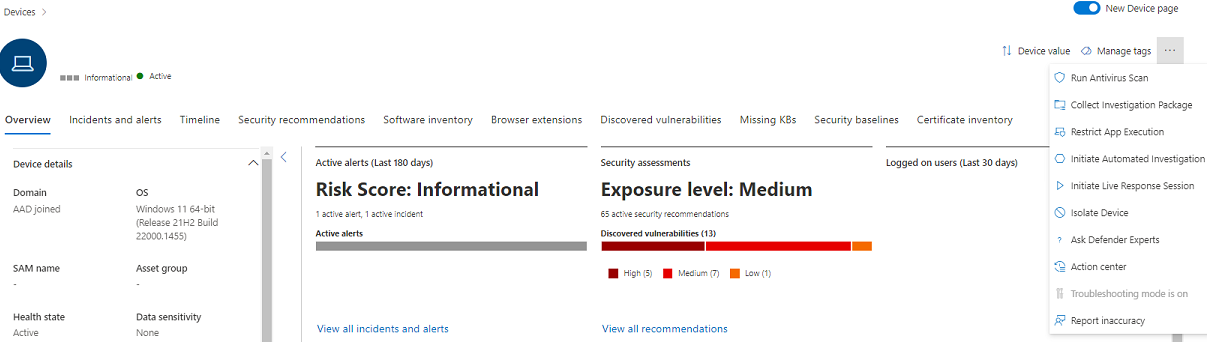

Begynnelsen og slutten på feilsøkingsmodusen identifiseres på enhetstidslinjen på enhetssiden.

Du kan spørre etter alle feilsøkingsmodushendelser i avansert jakt.

Obs!

Policybehandlingsendringer brukes på enheten når den aktivt er i feilsøkingsmodus. Endringene trer imidlertid ikke i kraft før feilsøkingsmodusen utløper. I tillegg brukes ikke Microsoft Defender antivirusplattformoppdateringer i feilsøkingsmodus. Plattformoppdateringer brukes når feilsøkingsmodus avsluttes med en Windows-oppdatering.

Forutsetninger

En enhet som kjører Windows 10 (versjon 19044.1618 eller nyere), Windows 11, Windows Server 2019 eller Windows Server 2022.

Semester/Redstone OS-versjon Utgivelse 21H2/SV1 >=22000,593 KB5011563: Microsoft Update-katalog 20H1/20H2/21H1 >=19042.1620

>=19041.1620

>=19043.1620KB5011543: Microsoft Update-katalog Windows Server 2022 >=20348.617 KB5011558: Microsoft Update-katalog Windows Server 2019 (RS5) >=17763.2746 KB5011551: Microsoft Update-katalog Feilsøkingsmodus er også tilgjengelig for maskiner som kjører den moderne, enhetlige løsningen for Windows Server 2012 R2 og Windows Server 2016. Før du bruker feilsøkingsmodus, må du kontrollere at alle følgende komponenter er oppdatert:

- Sense-versjon

10.8049.22439.1084eller nyere (KB5005292: Microsoft Update Catalog) - Microsoft Defender Antivirus – plattform:

4.18.2207.7eller nyere (KB4052623: Microsoft Update-katalog) - Microsoft Defender Antivirus – Motor:

1.1.19500.2eller nyere (KB2267602: Microsoft Update-katalog)

- Sense-versjon

For at feilsøkingsmodus skal brukes, må Microsoft Defender for endepunkt være tenantregistrert og aktiv på enheten.

Enheten må kjøre aktivt Microsoft Defender Antivirus, versjon 4.18.2203 eller nyere.

Aktiver feilsøkingsmodus

Gå til Microsoft Defender-portalen (https://security.microsoft.com), og logg på.

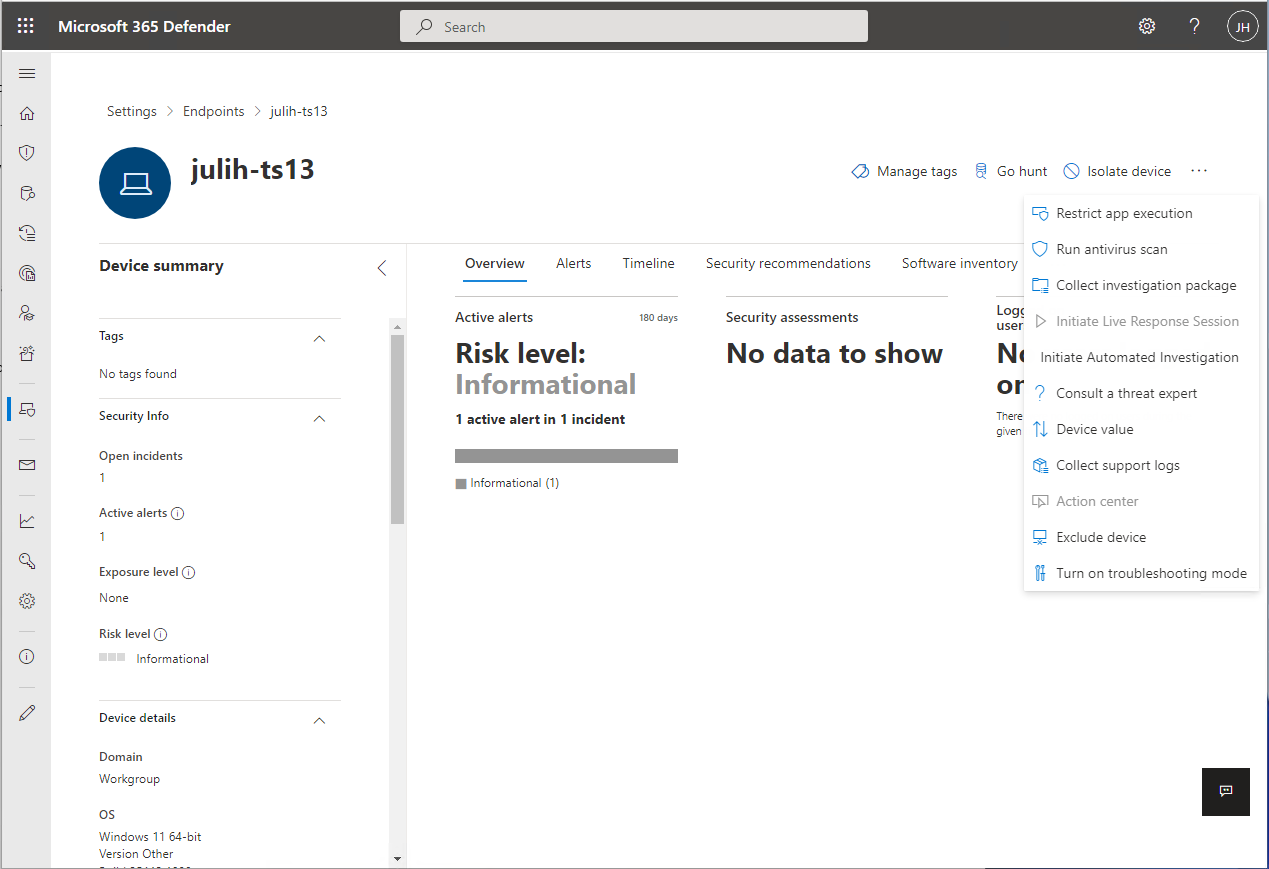

Gå til enhetssiden/maskinsiden for enheten du vil slå på feilsøkingsmodus. Velg Aktiver feilsøkingsmodus. Du må ha tillatelsen Behandle sikkerhetsinnstillinger i Sikkerhetssenter for Microsoft Defender for endepunkt.

Obs!

Alternativet Aktiver feilsøkingsmodus er tilgjengelig på alle enheter, selv om enheten ikke oppfyller forutsetningene for feilsøkingsmodus.

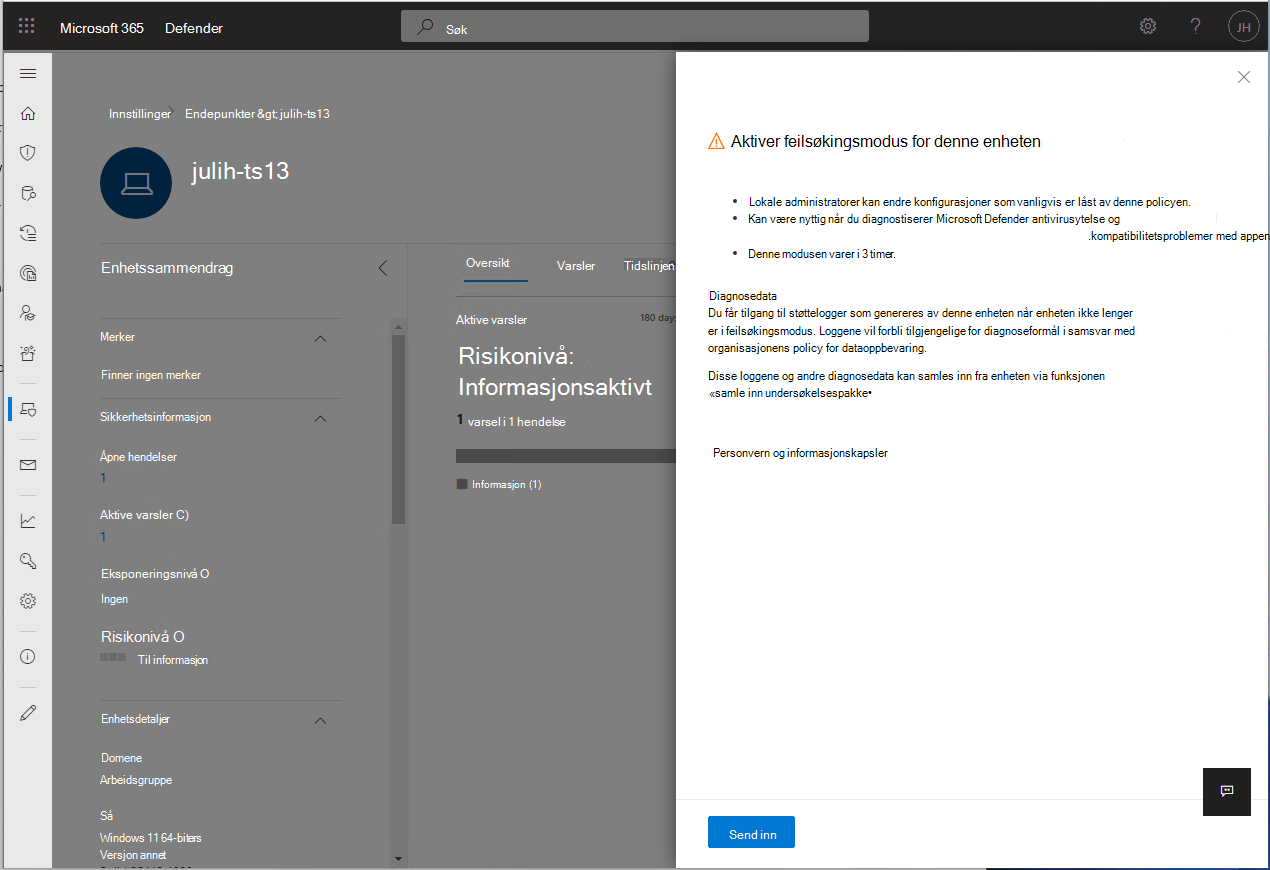

Bekreft at du vil aktivere feilsøkingsmodus for enheten.

Enhetssiden viser at enheten nå er i feilsøkingsmodus.

Avanserte jaktspørringer

Her er noen forhåndsbygde avanserte jaktspørringer for å gi deg innsyn i feilsøkingshendelsene som forekommer i miljøet ditt. Du kan også bruke disse spørringene til å opprette gjenkjenningsregler for å generere varsler når enheter er i feilsøkingsmodus.

Få feilsøkingshendelser for en bestemt enhet

Søk etter deviceId eller deviceName ved å kommentere de respektive linjene.

//let deviceName = "<deviceName>"; // update with device name

let deviceId = "<deviceID>"; // update with device id

DeviceEvents

| where DeviceId == deviceId

//| where DeviceName == deviceName

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| project Timestamp,DeviceId, DeviceName, _tsmodeproperties,

_tsmodeproperties.TroubleshootingState, _tsmodeproperties.TroubleshootingPreviousState, _tsmodeproperties.TroubleshootingStartTime,

_tsmodeproperties.TroubleshootingStateExpiry, _tsmodeproperties.TroubleshootingStateRemainingMinutes,

_tsmodeproperties.TroubleshootingStateChangeReason, _tsmodeproperties.TroubleshootingStateChangeSource

Enheter som for øyeblikket er i feilsøkingsmodus

DeviceEvents

| where Timestamp > ago(3h) // troubleshooting mode automatically disables after 4 hours

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

|summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| order by Timestamp desc

Antall forekomster av feilsøkingsmodus etter enhet

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(30d) // choose the date range you want

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| sort by count_

Totalt antall

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(2d) //beginning of time range

| where Timestamp < ago(1d) //end of time range

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count()

| where count_ > 5 // choose your max # of TS mode instances for your time range

Relaterte artikler

Tips

Ytelsestips På grunn av en rekke faktorer kan Microsoft Defender Antivirus, som andre antivirusprogrammer, forårsake ytelsesproblemer på endepunktenheter. I noen tilfeller må du kanskje justere ytelsen til Microsoft Defender Antivirus for å unngå disse ytelsesproblemene. Microsofts ytelsesanalyse er et powershell-kommandolinjeverktøy som bidrar til å avgjøre hvilke filer, filbaner, prosesser og filtyper som kan forårsake ytelsesproblemer. noen eksempler er:

- De øverste banene som påvirker skannetiden

- Populære filer som påvirker skannetiden

- De viktigste prosessene som påvirker skannetiden

- De mest populære filtypene som påvirker skannetiden

- Kombinasjoner – for eksempel:

- toppfiler per filtype

- øverste baner per utvidelse

- øverste prosesser per bane

- toppskanninger per fil

- toppskanninger per fil per prosess

Du kan bruke informasjonen som samles inn ved hjelp av Ytelsesanalyse, til å vurdere ytelsesproblemer bedre og bruke utbedringshandlinger. Se: Ytelsesanalyse for Microsoft Defender Antivirus.

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.