Aktiver utnyttelsesbeskyttelse

Gjelder for:

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender XDR

Tips

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Utnyttelsesbeskyttelse bidrar til å beskytte mot skadelig programvare, som bruker utnyttelser til å infisere enheter og spre seg. Utnyttelsesbeskyttelse består av mange begrensninger som kan brukes enten på operativsystemet eller individuelle apper.

Viktig

.NET 2.0 er ikke kompatibel med enkelte funksjoner for utnyttelsesbeskyttelse, spesielt eksportadressefiltrering (EAF) og importadressefiltrering (IAF). Hvis du har aktivert .NET 2.0, støttes ikke bruk av EAF og IAF.

Mange funksjoner fra Enhanced Mitigation Experience Toolkit (EMET) er inkludert i utnyttelsesbeskyttelse.

Forutsetninger

Denne delen inneholder anbefalinger for at du skal lykkes med å distribuere utnyttelsesbeskyttelse.

Konfigurere overvåking for programkrasj (hendelses-ID 1000 og/eller hendelses-ID 1001) og/eller heng (hendelses-ID 1002)

Aktiver dumpsamling for full brukermodus

Kontroller hvilke programmer som allerede er kompilert med "Control Flow Guard" (CFG), som primært fokuserer på å redusere sikkerhetsproblemer med minnekorrupsjon. Bruk dumpbinverktøyet for å se om det er kompilert med CFG. For disse programmene kan du hoppe over aktivering av håndhevelse for DEP, ASRL, SEHOP og ACG.

Bruk fremgangsmåter for sikker distribusjon.

Advarsel

Hvis du ikke tester og ikke går gjennom trygge distribusjonspraksiser, kan du bidra til produktivitetsbrudd for sluttbrukeren.

Fremgangsmåter for sikker distribusjon

Fremgangsmåter for sikker distribusjon (SDP): Klarerte distribusjonsprosesser og prosedyrer definerer hvordan du trygt kan gjøre og distribuere endringer i arbeidsbelastningen. Implementering av SDP krever at du tenker på distribusjoner gjennom linsen for å håndtere risiko. Du kan minimere risikoen for produktivitetsbrudd for sluttbrukere i distribusjonene og begrense virkningene av problematiske distribusjoner på brukerne ved å implementere SDP.

Start med et lite sett (for eksempel 10 til 50) windows-enheter, og bruk det som testmiljø for å se hvilke av de 21 begrensningene som er inkompatible med utnyttelsesbeskyttelse. Fjern begrensningene som ikke er kompatible med programmet. Gjenta med programmene du målretter mot. Når du føler at policyen er klar for produksjon.

Start med å sende først til UAT (User Acceptance Testing) som består av IT-administratorer, sikkerhetsadministratorer og brukerstøttepersonell. Deretter til 1%, 5%, 10%, 25%, 50%, 75%, og til slutt til 100% av miljøet.

Aktivering av tiltak for utnyttelse av beskyttelse

Du kan aktivere hver begrensning separat ved hjelp av en av disse metodene:

- Windows Security-appen

- Microsoft Intune

- Administrasjon av mobilenheter

- Microsoft Configuration Manager

- Gruppepolicy

- PowerShell

Utnyttelsesbeskyttelse er konfigurert som standard i Windows 10 og Windows 11. Du kan angi hver begrensning til på, av eller til standardverdien. Noen begrensninger har flere alternativer. Du kan eksportere disse innstillingene som en XML-fil og distribuere dem til andre enheter.

Du kan også angi begrensninger til overvåkingsmodus. Med overvåkingsmodus kan du teste hvordan begrensningene vil fungere (og se gjennom hendelser), uten å påvirke den normale bruken av enheten.

Windows Security-appen

Åpne Windows Security-appen ved enten å velge skjoldikonet på oppgavelinjen, eller ved å søke i Start-menyen etter Sikkerhet.

Velg flisen App- og nettleserkontroll (eller appikonet på den venstre menylinjen), og velg deretter Innstillinger for utnyttelsesbeskyttelse.

Gå til Programinnstillinger og velg appen du vil bruke begrensninger på.

- Hvis appen du vil konfigurere allerede er oppført, velger du den og velger deretter Rediger.

- Hvis appen ikke er oppført, velger du Legg til program øverst i listen for å tilpasse , og deretter velger du hvordan du vil legge til appen.

- Bruk Legg til etter programnavn for å få begrensningen brukt på alle kjørende prosesser med dette navnet. Angi en fil sammen med utvidelsen. Du kan angi en fullstendig bane for å innskrenke begrensningen til bare appen med dette navnet på den plasseringen.

- Bruk Velg nøyaktig filbane for å bruke et standard Windows Utforsker filvelgervindu for å finne og velge filen du vil bruke.

Når du har valgt appen, ser du en liste over alle begrensningene som kan brukes. Hvis du velger Overvåking , brukes begrensningen bare i overvåkingsmodus. Du blir varslet hvis du må starte prosessen eller appen på nytt, eller hvis du må starte Windows på nytt.

Gjenta trinn 3–4 for alle appene og begrensningene du vil konfigurere.

Finn begrensningen du vil konfigurere under Systeminnstillinger, og angi deretter en av følgende innstillinger. Apper som ikke er konfigurert individuelt i delen Programinnstillinger bruker innstillingene som er konfigurert her.

- På som standard: Begrensningen er aktivert for apper som ikke har denne begrensningen angitt i den appspesifikke delen Programinnstillinger

- Av som standard: Begrensningen er deaktivert for apper som ikke har denne begrensningen angitt i den appspesifikke delen Programinnstillinger

- Bruk standard: Begrensningen er enten aktivert eller deaktivert, avhengig av standardkonfigurasjonen som er konfigurert av Windows 10 eller Windows 11-installasjonen. Standardverdien (På eller Av) angis alltid ved siden av Bruk standard -etiketten for hver begrensning.

Gjenta trinn 6 for alle begrensningene du vil konfigurere på systemnivå. Velg Bruk når du er ferdig med å konfigurere konfigurasjonen.

Hvis du legger til en app i programinnstillingsdelen og konfigurerer individuelle begrensningsinnstillinger der, overholdes de over konfigurasjonen for de samme begrensningene som er angitt i delen Systeminnstillinger . Følgende matrise og eksempler bidrar til å illustrere hvordan standarder fungerer:

| Aktivert i Programinnstillinger | Aktivert i Systeminnstillinger | Virkemåte |

|---|---|---|

| Ja | Nei | Som definert i Programinnstillinger |

| Ja | Ja | Som definert i Programinnstillinger |

| Nei | Ja | Som definert i Systeminnstillinger |

| Nei | Nei | Standard som definert i alternativet Bruk standard |

Eksempel 1: Mikael konfigurerer datakjøringsforhindring i delen systeminnstillinger til å være deaktivert som standard

Mikael legger til appen test.exe i delen Programinnstillinger. Under Datakjøringsforhindring (DEP) i alternativene for denne appen, aktiverer Mikael alternativet Overstyr systeminnstillinger, og setter bryteren til På. Det er ingen andre apper oppført i delen Programinnstillinger.

Resultatet er at DEP bare er aktivert for test.exe. Alle andre apper har ikke brukt DEP.

Eksempel 2: Josie konfigurerer datakjøringsforhindring i systeminnstillingene til å være deaktivert som standard

Josie legger til appen test.exe i delen Programinnstillinger. Under Datakjøringsforhindring (DEP), i alternativene for denne appen aktiverer Josie alternativet Overstyr systeminnstillinger og setter bryteren til På.

Josie legger også til appen miles.exe i delen Programinnstillinger og konfigurerer Kontrollflytbeskyttelse (CFG) til På. Josie aktiverer ikke alternativet Overstyr systeminnstillinger for DEP eller andre begrensninger for den appen.

Resultatet er at DEP er aktivert for test.exe. DEP blir ikke aktivert for andre apper, inkludert miles.exe. CFG aktiveres for miles.exe.

Åpne Windows Security-appen ved å velge skjoldikonet på oppgavelinjen eller søke i startmenyen etter Windows-sikkerhet.

Velg flisen App- og nettleserkontroll (eller appikonet på den venstre menylinjen), og velg deretter Utnyttelsesbeskyttelse.

Gå til Programinnstillinger og velg appen du vil bruke begrensninger på.

- Hvis appen du vil konfigurere allerede er oppført, velger du den og velger deretter Rediger.

- Hvis appen ikke er oppført, velger du Legg til program øverst i listen for å tilpasse , og deretter velger du hvordan du vil legge til appen.

- Bruk Legg til etter programnavn for å få begrensningen brukt på alle kjørende prosesser med dette navnet. Angi en fil med en utvidelse. Du kan angi en fullstendig bane for å innskrenke begrensningen til bare appen med dette navnet på den plasseringen.

- Bruk Velg nøyaktig filbane for å bruke et standard Windows Utforsker filvelgervindu for å finne og velge filen du vil bruke.

Når du har valgt appen, ser du en liste over alle begrensningene som kan brukes. Hvis du velger Overvåking , brukes begrensningen bare i overvåkingsmodus. Du blir varslet hvis du må starte prosessen eller appen på nytt, eller hvis du må starte Windows på nytt.

Gjenta trinn 3–4 for alle appene og begrensningene du vil konfigurere. Velg Bruk når du er ferdig med å konfigurere konfigurasjonen.

Intune

Logg på Azure-portalen og åpne Intune.

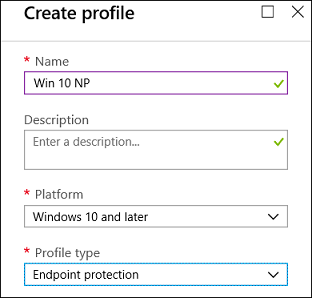

Gå tilOpprett profil forkonfigurasjonsprofilerfor enhetskonfigurasjon>>.

Gi navn til profilen, velg Windows 10 og nyere, velg maler for profiltype og velg endepunktbeskyttelse under malnavn.

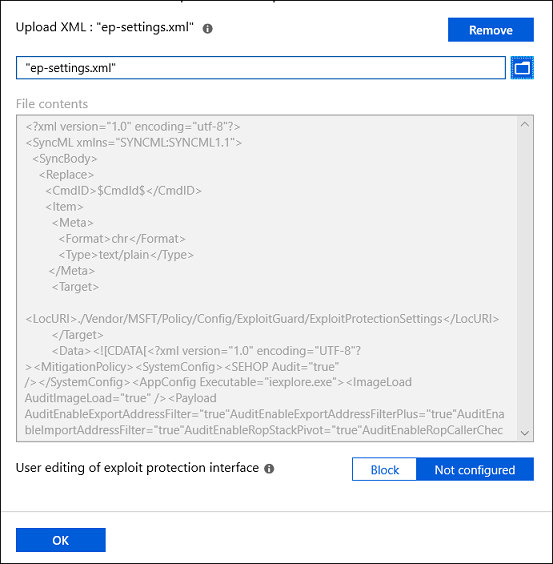

Velg Konfigurer>Windows Defender Exploit Guard>Exploit Protection.

Last opp en XML-fil med innstillingene for utnyttelsesbeskyttelse:

Velg OK for å lagre hvert åpne blad, og velg deretter Opprett.

Velg profilen Tildelinger -fanen, tilordne policyen til Alle brukere og Alle enheter, og velg deretter Lagre.

MDM

Bruk ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings configuration service provider (CSP), for å aktivere eller deaktivere begrensning av utnyttelsesbeskyttelse eller bruke overvåkingsmodus.

Microsoft Configuration Manager

Sikkerhet for endepunkt

I Microsoft Configuration Manager, gå til Endpoint Security>Attack overflatereduksjon.

Velg Opprett policyplattform>, og velg Exploit Protection for profil. Velg deretter Opprett.

Angi et navn og en beskrivelse, og velg deretter Neste.

Velg Velg XML-fil og bla til plasseringen av XML-filen for utnyttelsesbeskyttelse. Velg filen, og velg deretter Neste.

Konfigurer Scope-koder and Tildelinger om nødvendig.

Se gjennom konfigurasjonsinnstillingene under Se gjennom +opprett, og velg deretter Opprett.

Aktiva og forskriftssamsvar

I Microsoft Configuration Manager går du til Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Velg Policy for Home>Create Exploit Guard.

Angi et navn og en beskrivelse, velg Utnyttelsesbeskyttelse, og velg deretter Neste.

Bla til plasseringen av XML-filen for utnyttelsesbeskyttelse, og velg Neste.

Se gjennom innstillingene, og velg deretter Neste for å opprette policyen.

Når policyen er opprettet, velger du Lukk.

Gruppepolicy

Åpne administrasjonskonsollen for gruppepolicy på gruppepolicy-administrasjonsenheten. Høyreklikk på gruppepolicy objektet du vil konfigurere, og velg Rediger.

I Redigeringsprogram for gruppepolicybehandling, går du til Datamaskinkonfigurasjon og velger Administrative maler.

Utvid treet til Windows-komponentene>Windows Defender Exploit Guard>Exploit Protection>Bruk et felles sett med innstillinger for utnyttelsesbeskyttelse.

Velg Aktivert og skriv inn plasseringen til XML-filen, og velg deretter OK.

PowerShell

Du kan bruke PowerShell-verbet Get eller Set med cmdlet ProcessMitigation. Bruker Get lister opp gjeldende konfigurasjonsstatus for eventuelle begrensninger som er aktivert på enheten.

-Name Legg til cmdlet og app exe for å se begrensninger for bare den appen:

Get-ProcessMitigation -Name processName.exe

Viktig

Begrensninger på systemnivå som ikke er konfigurert, viser statusen NOTSET.

- For innstillinger på systemnivå, angir

NOTSETat standardinnstillingen for denne begrensningen blir brukt. - For innstillinger på appnivå, angir

NOTSETat systemnivåinnstillingen for begrensningen blir brukt. Standardinnstillingen for hver begrensning på systemnivå vises i Windows-sikkerhet.

Bruk Set til å konfigurere hver begrensning i følgende format:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

Hvor:

-

<Omfang>:

-

-Namefor å angi at begrensningene skal brukes på en bestemt app. Angi appens kjørbare fil etter dette flagget.-

-Systemfor å angi at begrensningen skal brukes på systemnivå

-

-

-

<Handling>:

-

-Enablefor å aktivere begrensningen -

-Disablefor å deaktivere begrensningen

-

-

<Begrensning>:

- begrensningens cmdlet sammen med eventuelle underoperasjoner (omgitt av mellomrom). Hver begrensning er atskilt med komma.

Hvis du for eksempel vil aktivere thunk-emulering for Datakjøringsforhindring (DEP) med ATL og for en kjørbar fil kalt testing.exe i mappen C:\Apps\LOB\tests, og for å hindre at den kjørbare filen oppretter underordnede prosesser, ville du brukt følgende kommando:

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation

Viktig

Skill hvert begrensningsalternativ med komma.

Hvis du vil bruke DEP på systemnivå, bruker du følgende kommando:

Set-Processmitigation -System -Enable DEP

Hvis du vil deaktivere begrensninger, kan du erstatte -Enable med -Disable. For begrensninger på appnivå tvinger denne handlingen imidlertid begrensningen til å deaktiveres bare for denne appen.

Hvis du må gjenopprette begrensningen tilbake til systemstandarden, må du inkludere cmdleten -Remove også, som i følgende eksempel:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

Den følgende tabellen viser individuelle Begrensninger (og Overvåkinger, når tilgjengelig) som skal brukes med -Enable eller -Disable cmdlet-parametere.

| Begrensningstype | Gjelder | Nøkkelord for begrensnings-cmdlet-parameter | Cmdlet-parameter for overvåkingsmodus |

|---|---|---|---|

| Control Flow Guard (CFG) | System- og appnivå |

CFG, StrictCFG, SuppressExports |

Revisjon ikke tilgjengelig |

| Datakjøringsforhindring (DEP) | System- og appnivå |

DEP, EmulateAtlThunks |

Revisjon ikke tilgjengelig |

| Tving randomisering for bilder (obligatorisk ASLR) | System- og appnivå | ForceRelocateImages |

Revisjon ikke tilgjengelig |

| Randomiser tildelinger av minne (nedenfra og opp-ASLR). | System- og appnivå |

BottomUp, HighEntropy |

Revisjon ikke tilgjengelig |

| Valider unntakskjeder (SEHOP) | System- og appnivå |

SEHOP, SEHOPTelemetry |

Revisjon ikke tilgjengelig |

| Valider heap-integritet | System- og appnivå | TerminateOnError |

Revisjon ikke tilgjengelig |

| Vilkårlig kodevern (ACG) | Bare appnivå | DynamicCode |

AuditDynamicCode |

| Blokker bilder med lav integritet | Bare appnivå | BlockLowLabel |

AuditImageLoad |

| Blokker eksterne bilder | Bare appnivå | BlockRemoteImages |

Revisjon ikke tilgjengelig |

| Blokker uklarerte skrifttyper | Bare appnivå | DisableNonSystemFonts |

AuditFont, FontAuditOnly |

| Vern for kodeintegritet | Bare appnivå |

BlockNonMicrosoftSigned, AllowStoreSigned |

AuditMicrosoftSigned, AuditStoreSigned |

| Deaktiver utvidelsespunkter | Bare appnivå | ExtensionPoint |

Revisjon ikke tilgjengelig |

| Deaktiver Win32k systemanrop | Bare appnivå | DisableWin32kSystemCalls |

AuditSystemCall |

| Ikke tillat underordnede prosesser | Bare appnivå | DisallowChildProcessCreation |

AuditChildProcess |

| Eksportadressefiltrering (EAF) | Bare appnivå |

EnableExportAddressFilterPlus, EnableExportAddressFilter[1] |

Overvåking er ikke tilgjengelig [2] |

| Importadressefiltrering (IAF) | Bare appnivå | EnableImportAddressFilter |

Overvåking er ikke tilgjengelig [2] |

| Simuler kjøring (SimExec) | Bare appnivå | EnableRopSimExec |

Overvåking er ikke tilgjengelig [2] |

| Valider API-aktivering (CallerCheck) | Bare appnivå | EnableRopCallerCheck |

Overvåking er ikke tilgjengelig [2] |

| Valider referansebruk | Bare appnivå | StrictHandle |

Revisjon ikke tilgjengelig |

| Valider integritet for avbildningsavhengighet | Bare appnivå | EnforceModuleDepencySigning |

Revisjon ikke tilgjengelig |

| Valider stabelintegritet (StackPivot) | Bare appnivå | EnableRopStackPivot |

Overvåking er ikke tilgjengelig [2] |

[1]: Bruk følgende format til å aktivere EAF-moduler for DLL-er for en prosess:

Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

[2]: Overvåking av denne begrensningen er ikke tilgjengelig via PowerShell-cmdleter.

Tilpass varselet

Hvis du vil ha informasjon om hvordan du tilpasser varselet når en regel utløses og en app eller fil blokkeres, kan du se Windows-sikkerhet.

Fjerne beskyttelsesbegrensningene for utnyttelse

Hvis du vil tilbakestille (angre eller fjerne) beskyttelsesbegrensningene for utnyttelse, kan du se referansen for Utnyttelsesbeskyttelse.

Se også

- Vurder utnyttelsesbeskyttelse

- Konfigurer og overvåk beskyttelsesbegrensninger

- Importer, eksporter og distribuer konfigurasjoner av beskyttelsesbegrensninger

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.