Om bord på Windows-enheter ved hjelp av gruppepolicy

Viktig

Noe informasjon i denne artikkelen er knyttet til et forhåndsutgitt produkt, som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier, uttrykt eller underforstått, med hensyn til informasjonen som er oppgitt her.

Gjelder for:

- Gruppepolicy

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Obs!

Hvis du vil bruke gruppepolicy (GP)-oppdateringer til å distribuere pakken, må du være på Windows Server 2008 R2 eller nyere.

For Windows Server 2019 og Windows Server 2022 må du kanskje erstatte NT AUTHORITY\Well-Known-System-Account med NT AUTHORITY\SYSTEM for XML-filen som gruppepolicy-innstillingen oppretter.

Obs!

Hvis du bruker den nye, enhetlige Microsoft Defender for endepunkt løsningen for Windows Server 2012 R2 og 2016, må du kontrollere at du bruker de nyeste ADMX-filene i sentrallageret for å få tilgang til de riktige policyalternativene Microsoft Defender for endepunkt. Se hvordan du oppretter og administrerer Sentrallager for gruppepolicy administrative maler i Windows, og laster ned de nyeste filene for bruk med Windows 10.

Se Identifiser Defender for endepunktarkitektur og distribusjonsmetode for å se de ulike banene i distribusjonen av Defender for Endpoint.

Åpne GP-konfigurasjonspakkefilen (

WindowsDefenderATPOnboardingPackage.zip) som du lastet ned fra veiviseren for tjenestepålasting. Du kan også få pakken fra Microsoft Defender portalen:VelgOnboarding forenhetsbehandling>>for innstillinger> for endepunkter i navigasjonsruten.

Velg operativsystemet.

Velg Gruppepolicy i distribusjonsmetodefeltet.

Klikk Last ned pakken , og lagre .zip filen.

Pakk ut innholdet i .zip-filen til en delt, skrivebeskyttet plassering som enheten har tilgang til. Du må ha en mappe kalt OptionalParamsPolicy og filen WindowsDefenderATPOnboardingScript.cmd.

Hvis du vil opprette et nytt gruppepolicyobjekt, åpner du gruppepolicy Management Console (GPMC), høyreklikker gruppepolicy objekter du vil konfigurere, og klikker Ny. Skriv inn navnet på det nye gruppepolicyobjektet i dialogboksen som vises, og klikk OK.

Åpne gruppepolicy Management Console (GPMC), høyreklikk på gruppepolicy Object (GPO) du vil konfigurere, og klikk Rediger.

I gruppepolicy Management Redaktør går du til Datamaskinkonfigurasjon, deretter Innstillinger og deretter Innstillinger i Kontrollpanel.

Høyreklikk planlagte aktiviteter, pek på Ny, og klikk deretter Umiddelbar oppgave (minst Windows 7).

Gå til Generelt-fanen i Oppgave-vinduet som åpnes. Klikk Endre bruker eller gruppe under Sikkerhetsalternativer, og skriv inn SYSTEM, og klikk deretter Kontroller navn og deretter OK. NT AUTHORITY\SYSTEM vises som brukerkontoen som oppgaven vil kjøre som.

Velg Kjør om brukeren er logget på eller ikke , og merk av for Kjør med de høyeste rettighetene .

Skriv inn et passende navn for den planlagte aktiviteten (for eksempel Defender for endepunktdistribusjon) i Navn-feltet.

Gå til Handlinger-fanen , og velg Ny... Kontroller at Start et program er valgt i Handling-feltet . Skriv inn UNC-banen ved hjelp av filserverens fullstendige domenenavn (FQDN) til den delte WindowsDefenderATPOnboardingScript.cmd-filen .

Velg OK , og lukk alle åpne GPMC-vinduer.

Hvis du vil koble gruppepolicyobjektet til en organisasjonsenhet (OU), høyreklikker du og velger Koble et eksisterende gruppepolicyobjekt. Velg gruppepolicy objektet du vil koble, i dialogboksen som vises. Klikk OK.

Tips

Når enheten er pålastet, kan du velge å kjøre en gjenkjenningstest for å bekrefte at enheten er riktig pålastet til tjenesten. Hvis du vil ha mer informasjon, kan du se Kjøre en gjenkjenningstest på en nylig innlastet Defender for Endpoint-enhet.

Flere konfigurasjonsinnstillinger for Defender for Endpoint

For hver enhet kan du angi om eksempler kan samles inn fra enheten når en forespørsel gjøres gjennom Microsoft Defender XDR sende inn en fil for dyp analyse.

Du kan bruke gruppepolicy (GP) til å konfigurere innstillinger, for eksempel innstillinger for eksempeldeling som brukes i funksjonen for dyp analyse.

Konfigurer innstillinger for eksempelsamling

Kopier følgende filer fra konfigurasjonspakken på gp-administrasjonsenheten:

Kopier AtpConfiguration.admx til C:\Windows\PolicyDefinitions

Kopier AtpConfiguration.adml til C:\Windows\PolicyDefinitions\en-US

Hvis du bruker et sentrallager for gruppepolicy administrative maler, kopierer du følgende filer fra konfigurasjonspakken:

Kopier AtpConfiguration.admx til \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions

Kopier AtpConfiguration.adml til \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions\en-US

Åpne gruppepolicy Administrasjonskonsoll, høyreklikk gruppepolicyobjektet du vil konfigurere, og klikk Rediger.

Gå til Datamaskinkonfigurasjoni gruppepolicy Management Redaktør.

Klikk Policyer og deretter Administrative maler.

Klikk Windows-komponenter og deretter Windows Defender ATP.

Velg å aktivere eller deaktivere eksempeldeling fra enhetene dine.

Obs!

Hvis du ikke angir en verdi, er standardverdien å aktivere eksempelsamling.

Andre anbefalte konfigurasjonsinnstillinger

Oppdater beskyttelseskonfigurasjon for endepunkt

Når du har konfigurert pålastingsskriptet, fortsetter du å redigere den samme gruppepolicyen for å legge til endepunktbeskyttelseskonfigurasjoner. Utfør gruppepolicyredigeringer fra et system som kjører Windows 10 eller Server 2019, Windows 11 eller Windows Server 2022 for å sikre at du har alle de nødvendige Microsoft Defender Antivirus-funksjonene. Du må kanskje lukke og åpne gruppepolicyobjektet på nytt for å registrere konfigurasjonsinnstillingene for Defender ATP.

Alle policyer er plassert under Computer Configuration\Policies\Administrative Templates.

Policyplassering: \Windows Components\Windows Defender ATP

| Politikk | Innstilling |

|---|---|

| Enable\Disable Sample collection | Aktivert – «Aktiver eksempelsamling på maskiner» er merket |

Policyplassering: \Windows-komponenter\Microsoft Defender Antivirus

| Politikk | Innstilling |

|---|---|

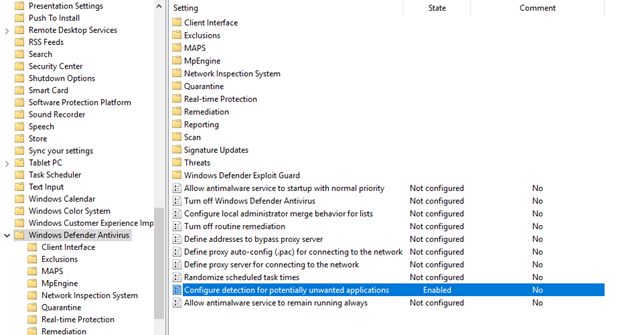

| Konfigurer gjenkjenning for potensielt uønskede programmer | Aktivert, blokk |

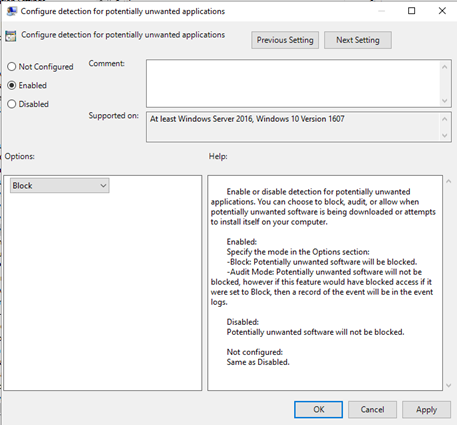

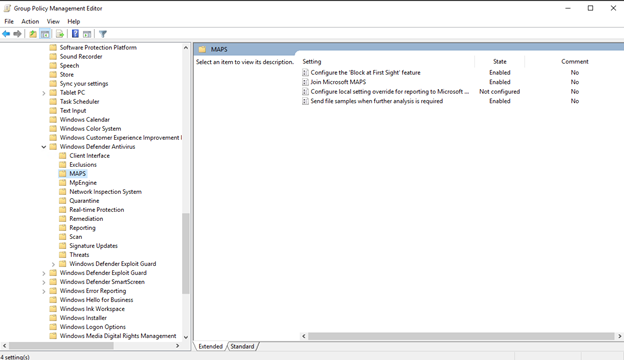

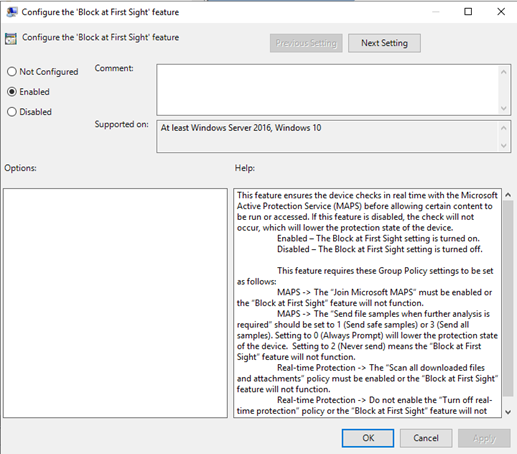

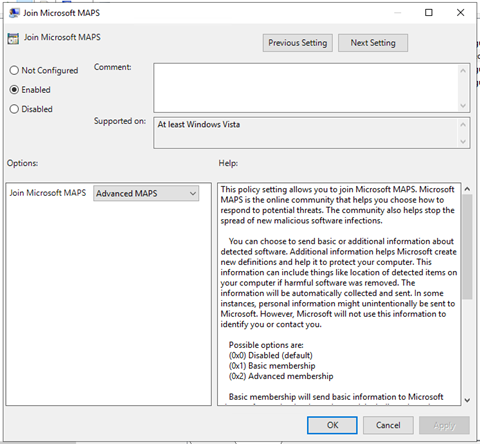

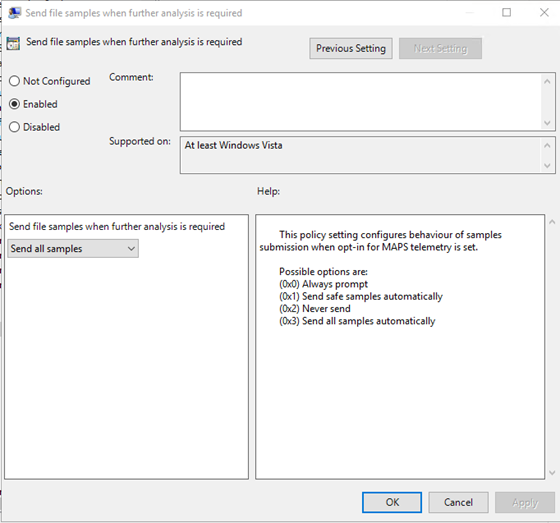

Policyplassering: \Windows-komponenter\Microsoft Defender Antivirus\MAPS

| Politikk | Innstilling |

|---|---|

| Bli med i Microsoft MAPS | Aktivert, Avanserte KART |

| Send fileksempler når ytterligere analyse er nødvendig | Aktivert, Send sikre eksempler |

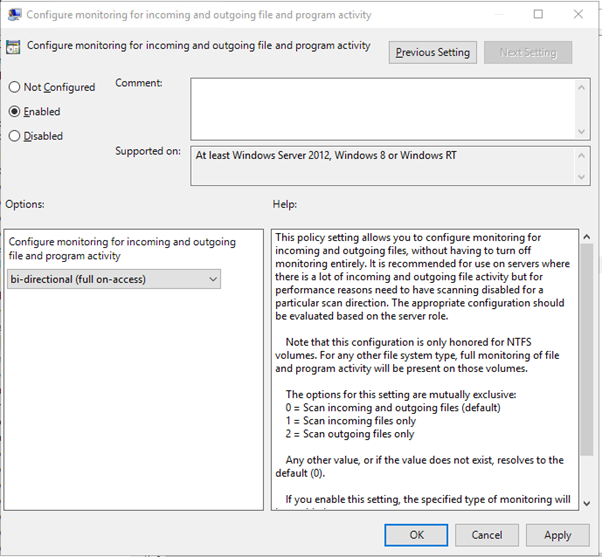

Policyplassering: \Windows-komponenter\Microsoft Defender Antivirus\Sanntidsbeskyttelse

| Politikk | Innstilling |

|---|---|

| Deaktiver sanntidsbeskyttelse | Ufør |

| Aktiver overvåking av virkemåte | Aktivert |

| Skann alle nedlastede filer og vedlegg | Aktivert |

| Overvåk fil- og programaktivitet på datamaskinen | Aktivert |

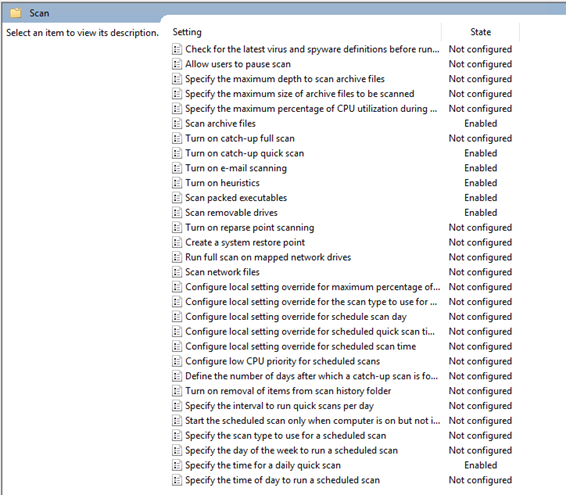

Policyplassering: \Windows-komponenter\Microsoft Defender Antivirus\Scan

Disse innstillingene konfigurerer periodiske skanninger av endepunktet. Vi anbefaler at du utfører en ukentlig hurtigskanning, slik at ytelsen tillater det.

| Politikk | Innstilling |

|---|---|

| Se etter den nyeste sikkerhetsintelligensen for virus og spionprogrammer før du kjører en planlagt skanning | Aktivert |

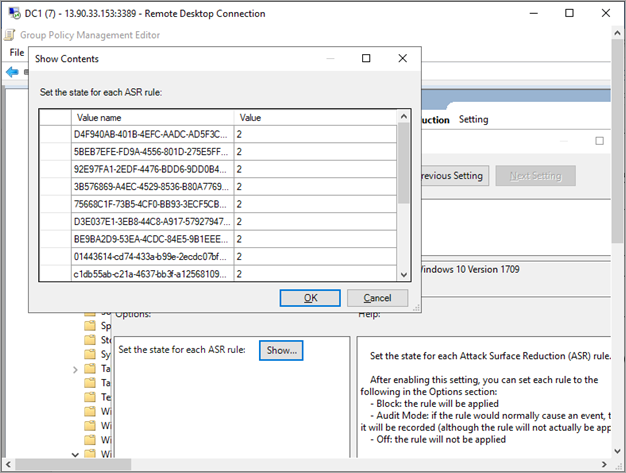

Policyplassering: \Windows-komponenter\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard\Attack Surface Reduction

Få den gjeldende listen over regler for reduksjon av angrepsoverflate fra distribusjon av angrepsregler for overflatereduksjon trinn 3: Implementer ASR-regler. Hvis du vil ha mer informasjon, kan du se referanse for regler for reduksjon av angrepsoverflate

Åpne policyen for konfigurering av surfacereduksjon for angrep .

Velg Aktivert.

Velg Vis-knappen .

Legg til hver GUID i Verdinavn-feltet med verdien 2.

Dette konfigureres bare for overvåking.

| Politikk | Plassering | Innstilling |

|---|---|---|

| Konfigurer kontrollert mappetilgang | \Windows-komponenter\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard\Kontrollert mappetilgang | Aktivert, overvåkingsmodus |

Kjør en gjenkjenningstest for å bekrefte pålasting

Når du har pålastet enheten, kan du velge å kjøre en gjenkjenningstest for å bekrefte at en enhet er riktig pålastet tjenesten. Hvis du vil ha mer informasjon, kan du se Kjøre en gjenkjenningstest på en nylig pålastet Microsoft Defender for endepunkt enhet.

Offboard-enheter som bruker gruppepolicy

Av sikkerhetsårsaker utløper pakken som brukes til offboard-enheter, 7 dager etter datoen den ble lastet ned. Utløpte offboarding-pakker som sendes til en enhet, blir avvist. Når du laster ned en offboarding-pakke, blir du varslet om utløpsdatoen for pakkene, og den blir også inkludert i pakkenavnet.

Obs!

Pålastings- og avlastingspolicyer må ikke distribueres på samme enhet samtidig, ellers vil dette føre til uforutsigbare kollisjoner.

Hent offboarding-pakken fra Microsoft Defender portalen:

Velg Innstillinger>endepunkter enhetsbehandling>>offboarding i navigasjonsruten.

Velg operativsystemet.

Velg Gruppepolicy i distribusjonsmetodefeltet.

Klikk Last ned pakken , og lagre .zip filen.

Pakk ut innholdet i .zip-filen til en delt, skrivebeskyttet plassering som enheten har tilgang til. Du bør ha en fil med navnet WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Åpne gruppepolicy Management Console (GPMC), høyreklikk på gruppepolicy Object (GPO) du vil konfigurere, og klikk Rediger.

I gruppepolicy Management Redaktør går du til Datamaskinkonfigurasjon, deretter Innstillinger og deretter Innstillinger i Kontrollpanel.

Høyreklikk planlagte aktiviteter, pek på Ny, og klikk deretter Umiddelbar aktivitet.

Gå til Generelt-fanen under Sikkerhetsalternativer i Oppgave-vinduet som åpnes, og velg Endre bruker eller gruppe, skriv inn SYSTEM, velg Kontroller navn og deretter OK. NT AUTHORITY\SYSTEM vises som brukerkontoen som oppgaven skal kjøre som.

Velg Kjør om brukeren er logget på eller ikke , og merk av for Kjør med de høyeste rettighetene .

Skriv inn et passende navn for den planlagte aktiviteten (for eksempel Defender for endepunktdistribusjon) i Navn-feltet.

Gå til Handlinger-fanen , og velg Ny.... Kontroller at Start et program er valgt i Handling-feltet . Skriv inn UNC-banen ved hjelp av filserverens fullstendige domenenavn (FQDN), til den delte WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd-filen .

Velg OK , og lukk alle åpne GPMC-vinduer.

Viktig

Avlasting fører til at enheten slutter å sende sensordata til portalen, men data fra enheten, inkludert referanse til eventuelle varsler den har hatt, beholdes i opptil 6 måneder.

Overvåk enhetskonfigurasjon

Med gruppepolicy finnes det ikke et alternativ for å overvåke distribusjon av policyer på enhetene. Overvåking kan utføres direkte i portalen, eller ved hjelp av de ulike distribusjonsverktøyene.

Overvåk enheter ved hjelp av portalen

- Gå til Microsoft Defender-portalen.

- Klikk Enheter-beholdning.

- Kontroller at enhetene vises.

Obs!

Det kan ta flere dager før enhetene begynner å vises på enhetslisten. Dette inkluderer tiden det tar for policyene å distribueres til enheten, tiden det tar før brukeren logger på, og tiden det tar for endepunktet å starte rapporteringen.

Konfigurer Defender AV-policyer

Opprett en ny gruppepolicy eller grupper disse innstillingene med de andre policyene. Dette er avhengig av kundens miljø og hvordan de ønsker å rulle ut tjenesten ved å målrette mot forskjellige organisasjonsenheter (OU-er).

Når du har valgt fastlege, eller opprettet en ny, redigerer du fastlegen.

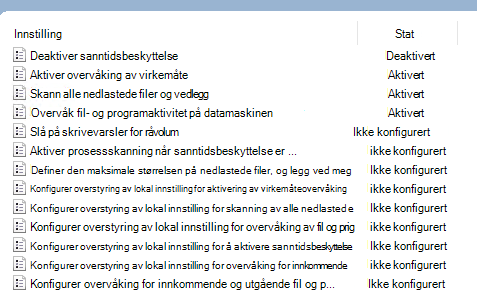

Bla til Windows-komponenter for administrative malerfor datamaskinkonfigurasjonspolicyer>>>>Microsoft Defender Antivirus>Real-time Protection.

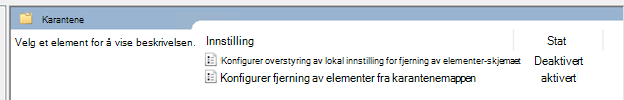

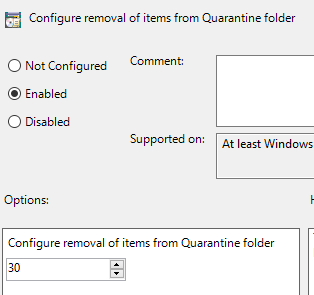

Konfigurer fjerning av elementer fra karantenemappen i Karantene-mappen.

Konfigurer skanneinnstillingene i Skanne-mappen.

Overvåk alle filer i sanntidsbeskyttelse

Bla til Windows-komponenter for administrative malerfor datamaskinkonfigurasjonspolicyer>>>>Microsoft Defender Antivirus>Real-time Protection.

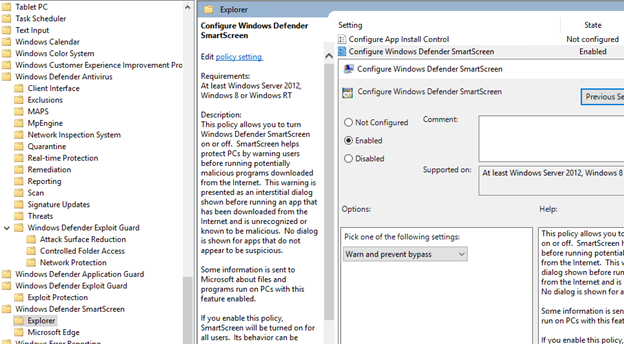

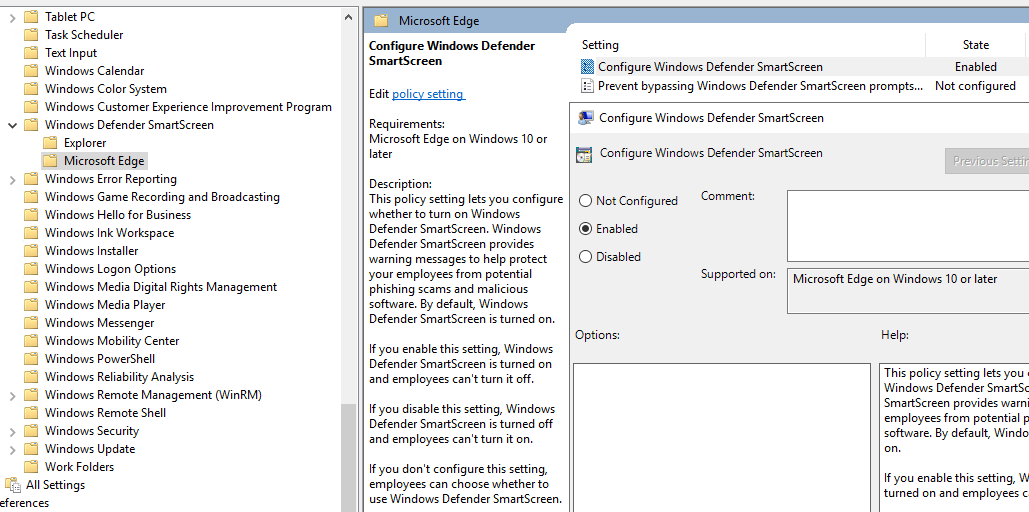

Konfigurer Windows Defender SmartScreen-innstillinger

Bla til Datamaskinkonfigurasjonspolicyer>>>Administrative malerWindows-komponenter>Windows Defender SmartScreen>Explorer.

Bla til Datamaskinkonfigurasjonspolicyer>>>Administrative malerWindows-komponenter>Windows Defender SmartScreen>Microsoft Edge.

Konfigurer potensielt uønskede programmer

Bla tilWindows-komponenter for administrative maler fordatamaskinkonfigurasjonspolicyer>>>>Microsoft Defender Antivirus.

Konfigurer Skyleveringsbeskyttelse og send eksempler automatisk

Bla tilWindows-komponenter for administrative maler fordatamaskinkonfigurasjonspolicyer>>>>Microsoft Defender AntivirusKART>.

Obs!

Alternativet Send alle eksempler vil gi mest mulig analyse av binærfiler/skript/dokumenter som øker sikkerhetsstillingen. Alternativet Send sikre eksempler begrenser typen binærfiler/skript/dokumenter som analyseres, og reduserer sikkerhetsstillingen.

Hvis du vil ha mer informasjon, kan du se Slå på skybeskyttelse i Microsoft Defender Antivirus og Beskyttelse mot skyen og eksempelinnsending i Microsoft Defender Antivirus.

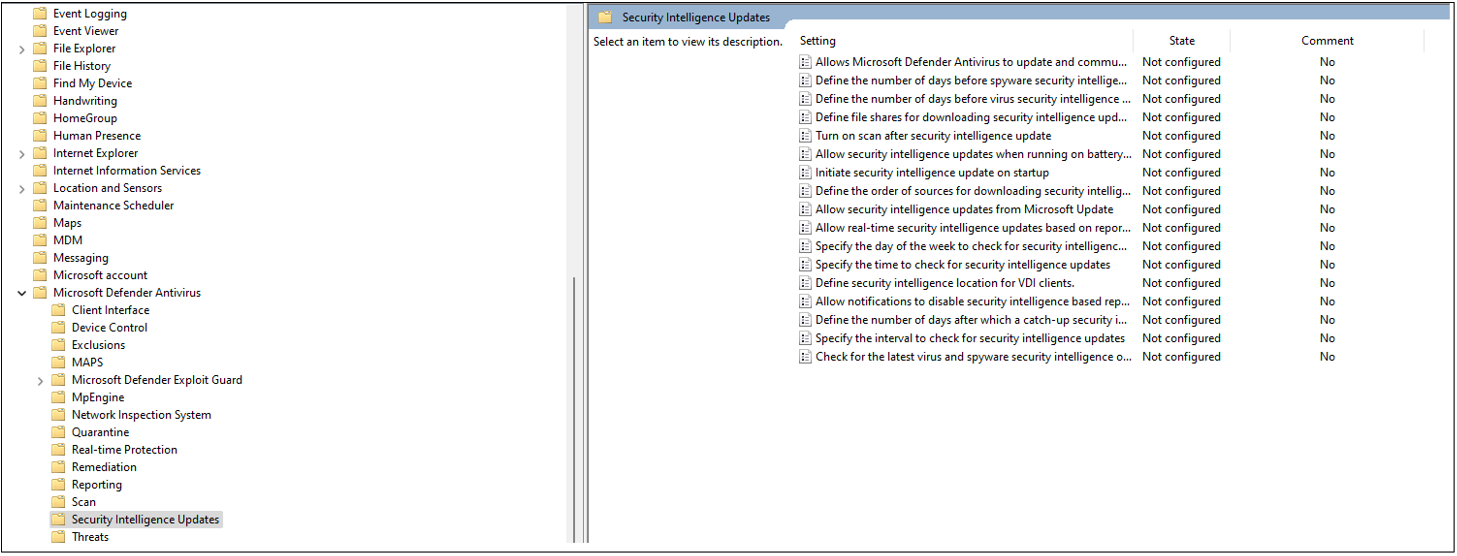

Se etter signaturoppdatering

Bla tilWindows-komponenter for administrative maler fordatamaskinkonfigurasjonspolicyer>>>>Microsoft Defender>Oppdateringer antivirussikkerhetsintelligens.

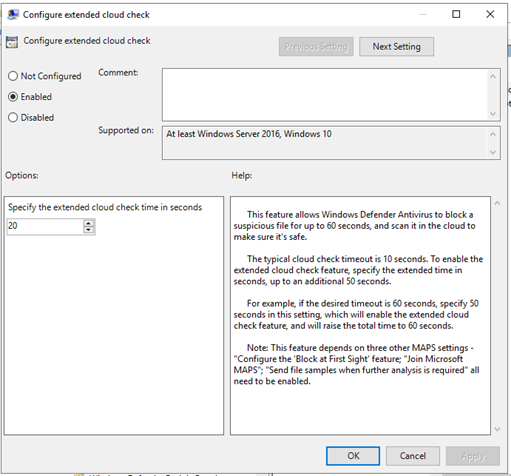

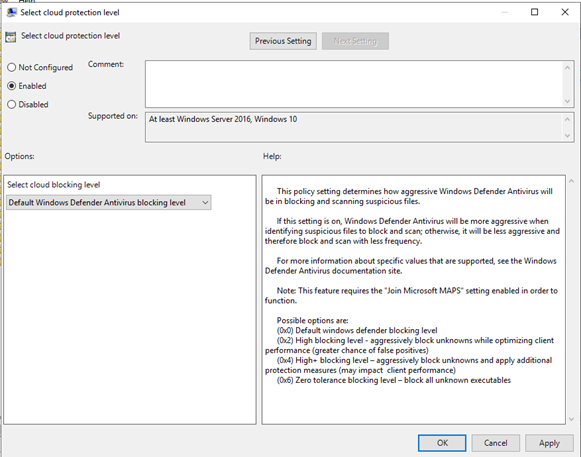

Konfigurer tidsavbrudds- og beskyttelsesnivå for skylevering

Bla tilWindows-komponenter for administrative maler for datamaskinkonfigurasjonspolicyer>>>>Microsoft Defender Antivirus>MpEngine. Når du konfigurerer policyen for skybeskyttelsesnivå til Standard Microsoft Defender antivirusblokkeringspolicy, deaktiveres policyen. Dette er det som kreves for å angi beskyttelsesnivået til windows-standard.

Beslektede emner

- Om bord på Windows-enheter ved hjelp av Microsoft Endpoint Configuration Manager

- Om bord på Windows-enheter ved hjelp av Mobile Enhetsbehandling-verktøy

- Om bord på Windows-enheter ved hjelp av et lokalt skript

- Innebygde VDI-enheter (Virtual Desktop Infrastructure)

- Kjøre en gjenkjenningstest på en nylig pålastet Microsoft Defender for endepunkt enheter

- Feilsøke Microsoft Defender for endepunkt pålastingsproblemer

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.