Konfigurer Microsoft Defender for endepunkt på Android-risikosignaler ved hjelp av App Protection Policies (MAM)

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Microsoft Defender for Endpoint på Android, som allerede beskytter bedriftsbrukere på MDM-scenarier (Mobile Device Management), utvider nå støtte til administrasjon av mobilapper (MAM) for enheter som ikke er registrert ved hjelp av Administrasjon av mobilenheter i Intune (MDM). Den utvider også denne støtten til kunder som bruker andre enterprise mobility management-løsninger, samtidig som de bruker Intune for administrasjon av mobilprogrammer (MAM). Med denne funksjonen kan du administrere og beskytte organisasjonens data i et program.

Microsoft Defender for Endpoint på Android-trusselinformasjon brukes av Intune App Protection Policies for å beskytte disse appene. Appbeskyttelsespolicyer (APP) er regler som sikrer at organisasjonens data forblir trygge eller oppbevart i en administrert app. Et administrert program har appbeskyttelsespolicyer brukt på det og kan administreres av Intune.

Microsoft Defender for Endpoint på Android støtter begge konfigurasjonene til MAM.

- Intune MDM + MAM: IT-administratorer kan bare administrere apper ved hjelp av appbeskyttelsespolicyer på enheter som er registrert med Administrasjon av mobilenheter for Intune (MDM).

- MAM uten enhetsregistrering: MAM uten enhetsregistrering, eller MAM-WE, lar IT-administratorer administrere apper ved hjelp av appbeskyttelsespolicyer på enheter som ikke er registrert med Intune MDM. Denne bestemmelsen betyr at apper kan administreres av Intune på enheter som er registrert hos tredjeparts EMM-leverandører. Hvis du vil administrere apper i begge disse konfigurasjonene, bør kundene bruke Intune i administrasjonssenteret for Microsoft Intune.

Hvis du vil aktivere denne funksjonen, må en administrator konfigurere tilkoblingen mellom Microsoft Defender for Endpoint og Intune, opprette policyen for appbeskyttelse og bruke policyen på målrettede enheter og programmer.

Sluttbrukere må også utføre tiltak for å installere Microsoft Defender for Endpoint på enheten og aktivere pålastingsflyten.

Forutsetninger for administratorer

Valider at Microsoft Defender for Endpoint-Intune-koblingen er aktivert.

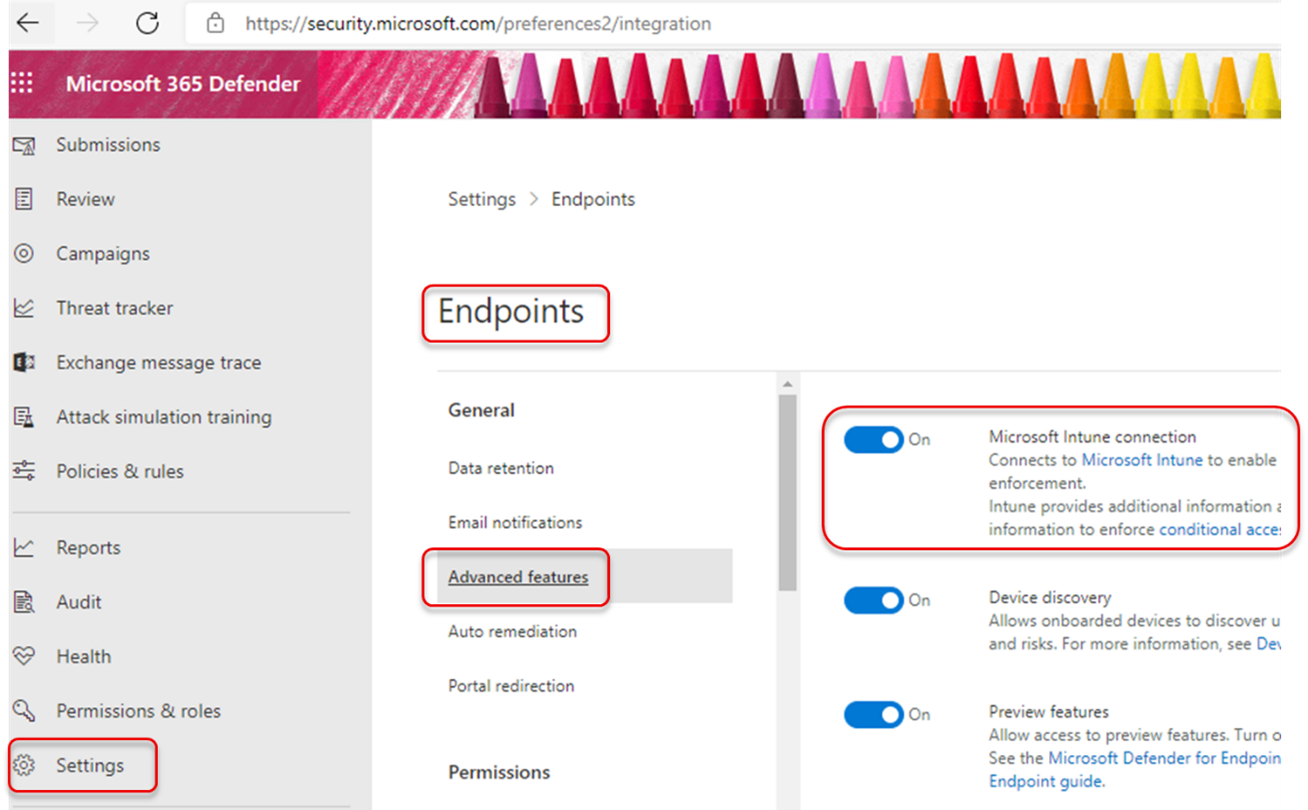

Gå til security.microsoft.com.

Velg Innstillinger > Endepunkter > Avanserte funksjoner > Microsoft Intune Connection er slått på.

Hvis tilkoblingen ikke er aktivert, velger du veksleknappen for å slå den på, og deretter velger du Lagre innstillinger.

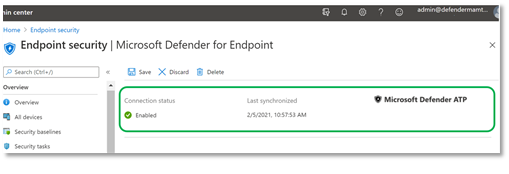

Gå til administrasjonssenteret for Microsoft Intune og valider om Microsoft Defender for Endpoint-Intune kobling er aktivert.

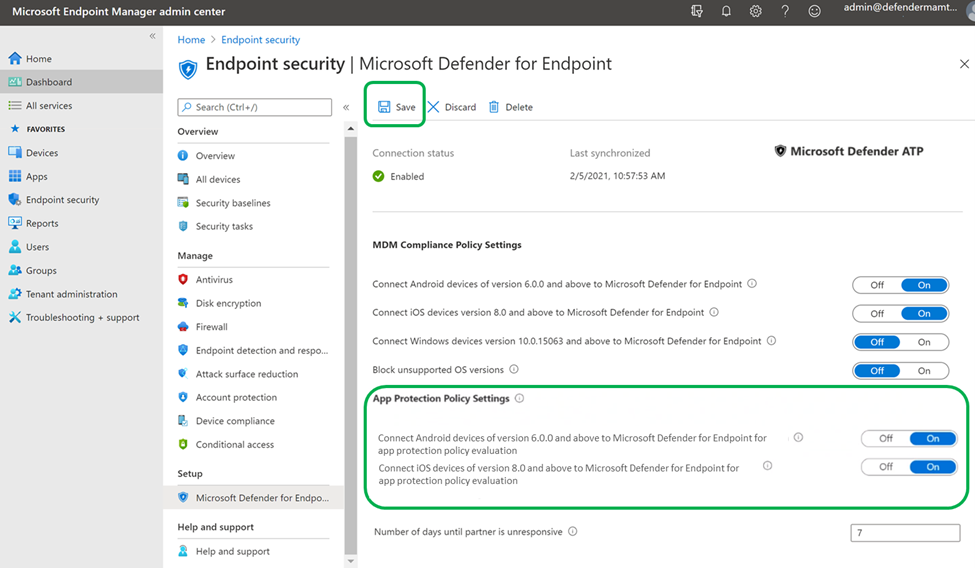

Aktiver Microsoft Defender for endepunkt på Android Connector for App Protection Policy (APP).

Konfigurer koblingen på Microsoft Intune for appbeskyttelsespolicyer:

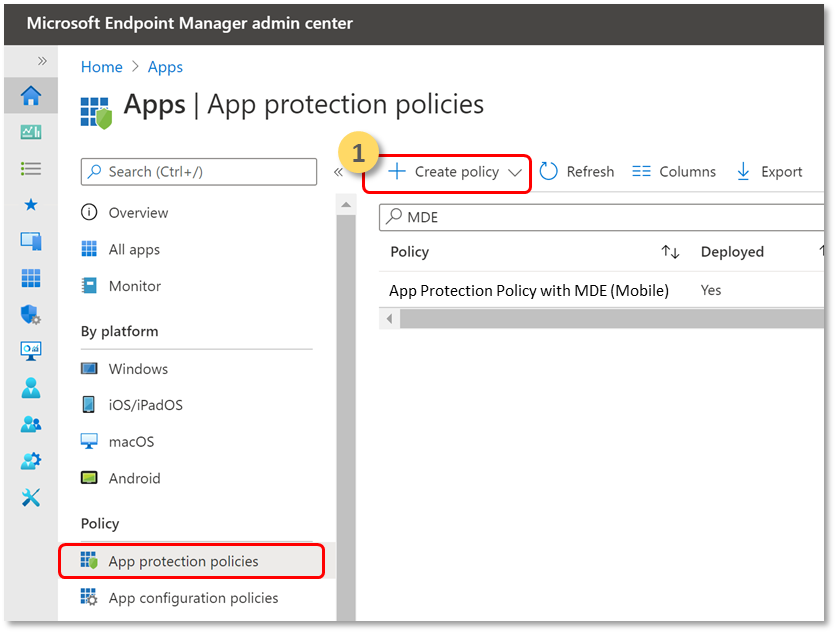

Opprett en policy for appbeskyttelse.

Blokker tilgang eller slett data fra en administrert app basert på risikosignaler for Microsoft Defender for Endpoint ved å opprette en policy for appbeskyttelse.

Microsoft Defender for Endpoint kan konfigureres til å sende trusselsignaler som skal brukes i appbeskyttelsespolicyer (APP, også kjent som MAM). Med denne funksjonen kan du bruke Microsoft Defender for endepunkt til å beskytte administrerte apper.

Opprett en policy.

Appbeskyttelsespolicyer (APP) er regler som sikrer at organisasjonens data forblir trygge eller oppbevart i en administrert app. En policy kan være en regel som håndheves når brukeren prøver å få tilgang til eller flytte «firmadata» eller et sett med handlinger som er forbudt eller overvåket når brukeren er i appen.

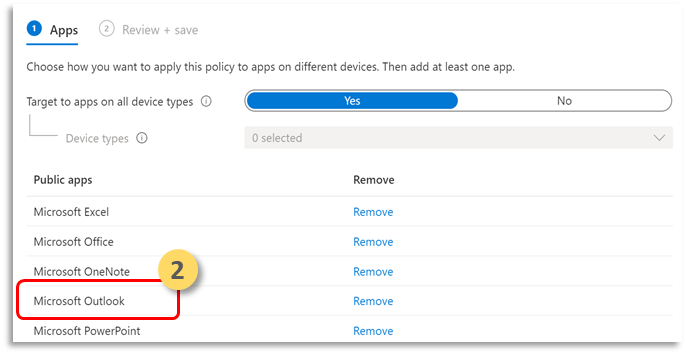

Legg til apper.

Velg hvordan du vil bruke denne policyen på apper på forskjellige enheter. Legg deretter til minst én app.

Bruk dette alternativet til å angi om denne policyen gjelder for uadministrerte enheter. I Android kan du angi policyen som gjelder for Android Enterprise-, Enhetsadministrator- eller Uadministrerte enheter. Du kan også velge å tilordne policyen til apper på enheter av hvilken som helst administrasjonstilstand.

Fordi administrasjon av mobilapper ikke krever enhetsbehandling, kan du beskytte firmadata på både administrerte og uadministrerte enheter. Ledelsen er sentrert rundt brukeridentiteten, noe som fjerner kravet for enhetsbehandling. Firmaer kan bruke appbeskyttelsespolicyer med eller uten MDM samtidig. Vurder for eksempel en ansatt som bruker både en telefon utstedt av firmaet og sitt eget personlige nettbrett. Firmatelefonen er registrert i MDM og beskyttet av appbeskyttelsespolicyer, mens den personlige enheten bare er beskyttet av appbeskyttelsespolicyer.

Velg Apper.

En administrert app er en app som har appbeskyttelsespolicyer brukt på den, og kan administreres av Intune. Alle apper som er integrert med Intune SDK eller brutt av Intune App Wrapping Tool , kan administreres ved hjelp av policyer for appbeskyttelse i Intune. Se den offisielle listen over Microsoft Intune-beskyttede apper som er bygget ved hjelp av disse verktøyene, og som er tilgjengelige for offentlig bruk.

Eksempel: Outlook som en administrert app

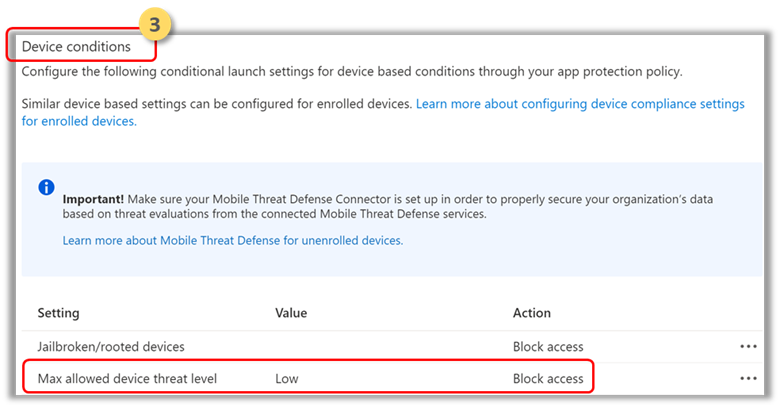

Angi sikkerhetskrav for pålogging for beskyttelsespolicyen.

Velg Angi > maksimalt tillatt enhetstrusselnivå under Enhetsforhold , og angi en verdi. Velg deretter Handling: «Blokker tilgang». Microsoft Defender for endepunkt på Android deler dette enhetstrusselnivået.

Tilordne brukergrupper som policyen må brukes for.

Velg Inkluderte grupper. Legg deretter til de relevante gruppene.

Obs!

Hvis en konfigurasjonspolicy skal rettes mot avregistrerte enheter (MAM), er anbefalingen å distribuere de generelle konfigurasjonsinnstillingene for apper i administrerte apper i stedet for å bruke administrerte enheter.

Når du distribuerer policyer for appkonfigurasjon til enheter, kan det oppstå problemer når flere policyer har forskjellige verdier for samme konfigurasjonsnøkkel og er rettet mot samme app og bruker. Disse problemene skyldes manglende konfliktløsningsmekanisme for å løse de ulike verdiene. Du kan forhindre disse problemene ved å sikre at bare én enkelt policy for appkonfigurasjon for enheter er definert og målrettet for samme app og bruker.

Forutsetninger for sluttbrukere

Meglerappen må være installert.

- Intune Firmaportal

Brukere har de nødvendige lisensene for den administrerte appen og har appen installert.

Sluttbrukerpålasting

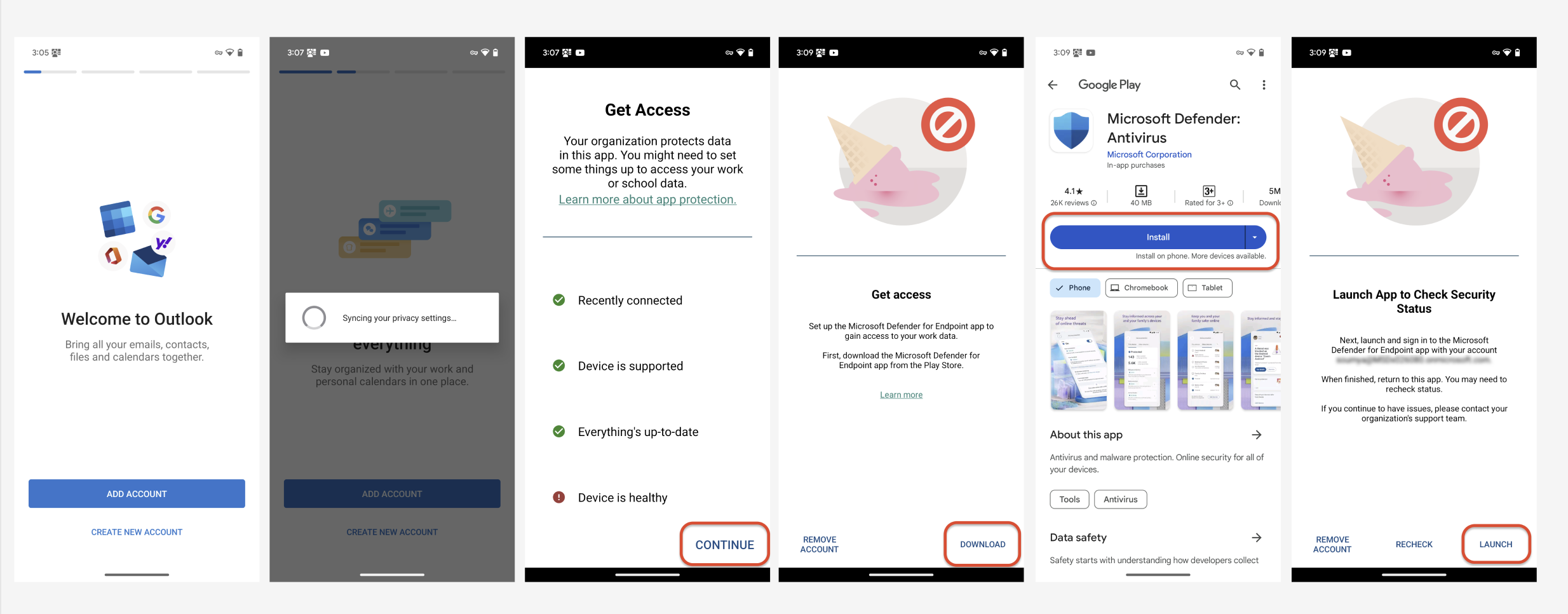

Logg på et administrert program, for eksempel Outlook. Enheten er registrert og policyen for programbeskyttelse synkroniseres til enheten. Policyen for programbeskyttelse gjenkjenner enhetens tilstand.

Velg Fortsett. Det vises en skjerm som anbefaler nedlasting og konfigurasjon av Microsoft Defender: Antivirus-appen (mobil).

Velg Last ned. Du blir omdirigert til App Store (Google Play).

Installer Microsoft Defender: Antivirus (Mobil)-appen, og gå tilbake til den administrerte apppålastingsskjermen.

Klikk Fortsett start>. Pålastings-/aktiveringsflyten for Microsoft Defender for Endpoint-appen startes. Følg trinnene for å fullføre pålastingen. Du blir automatisk omdirigert tilbake til skjermen for administrert apppålasting, som nå angir at enheten er sunn.

Velg Fortsett for å logge på det administrerte programmet.

Konfigurer webbeskyttelse

Defender for Endpoint på Android gjør det mulig for IT-administratorer å konfigurere webbeskyttelse. Webbeskyttelse er tilgjengelig i administrasjonssenteret for Microsoft Intune.

Webbeskyttelse bidrar til å sikre enheter mot netttrusler og beskytte brukere mot phishing-angrep. Vær oppmerksom på at anti-phishing og egendefinerte indikatorer (URL og IP-adresser) støttes som en del av webbeskyttelsen. Filtrering av nettinnhold støttes for øyeblikket ikke på mobilplattformer.

Gå til policyer for appkonfigurasjon > for Apper > i administrasjonssenteret for Microsoft Intune Legg til > administrerte apper.

Gi policyen et navn.

Velg Microsoft Defender for endepunkt som målapp under Velg offentlige apper.

Legg til følgende nøkler under Generelle konfigurasjonsinnstillinger på Innstillinger-siden, og angi verdien etter behov.

- antiphishing

- Vpn

Hvis du vil deaktivere webbeskyttelse, skriver du inn 0 for verdiene for antiphishing og VPN.

Hvis du bare vil deaktivere bruken av VPN ved hjelp av webbeskyttelse, angir du disse verdiene:

- 0 for vpn

- 1 for antiphishing

Legg til DefenderMAMConfigs-nøkkel og angi verdien som 1.

Tilordne denne policyen til brukere. Som standard er denne verdien satt til usann.

Se gjennom og opprett policyen.

Konfigurer nettverksbeskyttelse

I administrasjonssenteret for Microsoft Intune kan du gå tilkonfigurasjonspolicyer for Apper-appen>. Opprett en ny policy for appkonfigurasjon. Klikk administrerte apper.

Angi et navn og en beskrivelse for å identifisere policyen unikt. Angi policyen for «Valgte apper», og søk etter «Microsoft Defender Endpoint for Android». Klikk oppføringen, og klikk deretter Velg og deretter Neste.

Legg til nøkkelen og verdien fra tabellen nedenfor. Sørg for at «DefenderMAMConfigs» -nøkkelen finnes i alle policyer du oppretter ved hjelp av administrerte apper-ruten. Denne nøkkelen skal ikke finnes for administrerte enheter-ruten. Klikk Neste når du er ferdig.

Nøkkel Verditype Standard (1-aktiver, 0-deaktiver) Beskrivelse DefenderNetworkProtectionEnableHeltall 1 1 - Aktiver, 0 - Deaktiver; Denne innstillingen brukes av IT-administratorer til å aktivere eller deaktivere nettverksbeskyttelsesfunksjonene i Defender-appen. DefenderAllowlistedCACertificatesStreng Ingen Ingen-deaktiver; Denne innstillingen brukes av IT-administratorer til å etablere klarering for rot-CA og selvsignerte sertifikater. DefenderCertificateDetectionHeltall 0 2-Aktiver, 1 - Overvåkingsmodus, 0 - Deaktiver; Når denne funksjonen er aktivert med verdi som 2, sendes sluttbrukervarsler til brukeren når Defender oppdager et ugyldig sertifikat. Varsler sendes også til SOC-administratorer. I overvåkingsmodus (1) sendes varslingsvarsler til SOC-administratorer, men ingen sluttbrukervarsler vises for brukeren når Defender oppdager et ugyldig sertifikat. Administratorer kan deaktivere denne gjenkjenningen med 0 som verdi og aktivere full funksjonsfunksjonalitet ved å angi 2 som verdi. DefenderOpenNetworkDetectionHeltall 2 2-Aktiver, 1 - Overvåkingsmodus, 0 - Deaktiver; Denne innstillingen brukes av IT-administratorer til å aktivere eller deaktivere åpen nettverksgjenkjenning. Hvis du bytter til overvåkingsmodus med verdi 1, sendes varslingsvarselet til SOC-administratoren, men ingen sluttbrukervarsling vises for brukeren når defender oppdager et åpent nettverk. Hvis det er aktivert med verdi 2, vises sluttbrukervarslingen, og varsler også til SOC-administratorer sendes. DefenderEndUserTrustFlowEnableHeltall 0 1 - Aktiver, 0 - Deaktiver; Denne innstillingen brukes av IT-administratorer til å aktivere eller deaktivere opplevelsen til sluttbrukeren i appen for å klarere og oppheve de usikre og mistenkelige nettverkene. DefenderNetworkProtectionAutoRemediationHeltall 1 1 - Aktiver, 0 - Deaktiver; Denne innstillingen brukes av IT-administratorer til å aktivere eller deaktivere utbedringsvarsler som sendes når en bruker utfører utbedringsaktiviteter som å bytte til tryggere Wi-Fi tilgangspunkter eller slette mistenkelige sertifikater som oppdages av Defender. DefenderNetworkProtectionPrivacyHeltall 1 1 - Aktiver, 0 - Deaktiver; Denne innstillingen brukes av IT-administratorer til å aktivere eller deaktivere personvern i nettverksbeskyttelse. Hvis personvern er deaktivert med verdi 0, vises brukersamtykke for å dele skadelige wifi- eller sertifikatdata. Hvis den er i aktivert tilstand med verdi 1, vises ingen brukersamtykke, og ingen appdata samles inn. Inkluder eller utelat gruppene du vil at policyen skal gjelde for. Fortsett for å se gjennom og sende inn policyen.

Obs!

- De andre konfigurasjonsnøklene for Nettverksbeskyttelse fungerer bare hvis den overordnede nøkkelen DefenderNetworkProtectionEnable er aktivert.

- Brukere må aktivere posisjonstillatelse (som er en valgfri tillatelse) og må gi tillatelsen «Tillat hele tiden» for å sikre beskyttelse mot Wi-Fi trussel, selv når appen ikke er aktivt i bruk. Hvis stedstillatelsen nektes av brukeren, vil Defender for Endpoint bare kunne gi begrenset beskyttelse mot nettverkstrusler og vil bare beskytte brukerne mot useriøse sertifikater.

Konfigurer personvernkontroller

Administratorer kan bruke følgende fremgangsmåte for å aktivere personvern og ikke samle inn domenenavn, appdetaljer og nettverksinformasjon som en del av varslingsrapporten for tilsvarende trusler.

- I administrasjonssenteret for Microsoft Intune går du til policyer > for appkonfigurasjon for Apper > Legg til > administrerte apper.

- Gi policyen et navn.

- Velg Microsoft Defender for endepunkt som målapp under Velg offentlige apper.

- Legg til DefenderExcludeURLInReport og DefenderExcludeAppInReport som nøkler og verdi som 1 under Generelle konfigurasjonsinnstillinger på Innstillinger-siden.

- Legg til DefenderMAMConfigs-nøkkel og angi verdien som 1.

- Tilordne denne policyen til brukere. Som standard er denne verdien satt til 0.

- Under Generelle konfigurasjonsinnstillinger på Innstillinger-siden legger du til DefenderExcludeURLInReport, DefenderExcludeAppInReport som nøkler og verdi som sann.

- Legg til DefenderMAMConfigs-nøkkel og angi verdien som 1.

- Tilordne denne policyen til brukere. Som standard er denne verdien satt til usann.

- Se gjennom og opprett policyen.

Valgfrie tillatelser

Microsoft Defender for endepunkt på Android aktiverer valgfrie tillatelser i pålastingsflyten. Tillatelsene som kreves av MDE for øyeblikket, er obligatoriske i pålastingsflyten. Med denne funksjonen kan administrator distribuere MDE på Android-enheter med MAM-policyer uten å håndheve de obligatoriske VPN- og tilgjengelighetstillatelsene under pålasting. Sluttbrukere kan gå om bord i appen uten de obligatoriske tillatelsene, og kan se gjennom disse tillatelsene senere.

Konfigurer valgfri tillatelse

Bruk følgende fremgangsmåte for å aktivere valgfrie tillatelser for enheter.

I administrasjonssenteret for Microsoft Intune går du til policyer > for appkonfigurasjon for Apper > Legg til > administrerte apper.

Gi policyen et navn.

Velg Microsoft Defender for endepunkt i offentlige apper.

Velg Bruk konfigurasjonsutforming og DefenderOptionalVPN eller DefenderOptionalAccessibility eller begge deler som nøkkel på Innstillinger-siden.

Legg til DefenderMAMConfigs-nøkkel og angi verdien som 1.

Hvis du vil aktivere valgfrie tillatelser, angir du verdien som 1 og tilordner denne policyen til brukere. Som standard er denne verdien satt til 0.

For brukere med nøkkel angitt som 1, vil de kunne gå om bord i appen uten å gi disse tillatelsene.

Velg Bruk konfigurasjonsutforming og DefenderOptionalVPN eller DefenderOptionalAccessibility på Innstillinger-siden, eller begge deler som nøkkel- og verditype som boolsk.

Legg til DefenderMAMConfigs-nøkkel og angi verdien som 1.

Hvis du vil aktivere valgfrie tillatelser, angir du verdien som sann og tilordner denne policyen til brukere. Som standard er denne verdien satt til usann.

For brukere med nøkkel angitt som sann, kan brukerne gå om bord i appen uten å gi disse tillatelsene.

Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Brukerflyt

Brukere kan installere og åpne appen for å starte pålastingsprosessen.

Hvis en administrator har konfigurert valgfrie tillatelser, kan brukerne velge å hoppe over VPN- eller tilgjengelighetstillatelsen eller begge deler og fullføre pålastingen.

Selv om brukeren har hoppet over disse tillatelsene, kan enheten om bord, og et livstegn sendes.

Siden tillatelser er deaktivert, er ikke webbeskyttelsen aktiv. Den vil være delvis aktiv hvis en av tillatelsene er gitt.

Senere kan brukere aktivere webbeskyttelse fra appen. Dette installerer VPN-konfigurasjonen på enheten.

Obs!

Innstillingen for valgfrie tillatelser er forskjellig fra innstillingen Deaktiver webbeskyttelse. Valgfrie tillatelser bidrar bare til å hoppe over tillatelsene under pålasting, men den er tilgjengelig for sluttbrukeren for senere gjennomgang og aktivering, mens Deaktiver webbeskyttelse gjør det mulig for brukere å gå om bord i Microsoft Defender for Endpoint-appen uten Web Protection. Den kan ikke aktiveres senere.

Deaktiver avlogging

Defender for Endpoint lar deg distribuere appen og deaktivere avloggingsknappen. Ved å skjule avloggingsknappen hindres brukere i å logge av Defender-appen. Denne handlingen bidrar til å forhindre manipulering av enheten når Defender for Endpoint ikke kjører.

Bruk følgende fremgangsmåte for å konfigurere Deaktiver avlogging:

Gå til policyer for appkonfigurasjon > for Apper > i administrasjonssenteret for Microsoft Intune Legg til > administrerte apper.

Angi et navn på policyen.

Velg Microsoft Defender for endepunkt som målapp under Velg offentlige apper.

Legg til DisableSignOut som nøkkelen under Generelle konfigurasjonsinnstillinger på Innstillinger-siden, og angi verdien som 1.

- Deaktiver avlogging = 0 som standard.

- Administratoren må deaktivere Logg av = 1 for å deaktivere avloggingsknappen i appen. Brukere ser ikke avloggingsknappen når policyen er sendt til enheten.

Velg Neste , og tilordne denne profilen til målrettede enheter og brukere.

Enhetskoding

Defender for Endpoint på Android muliggjør massemerking av mobile enheter under pålasting ved å la administratorene konfigurere koder via Intune. Administrator kan konfigurere enhetskodene gjennom Intune via konfigurasjonspolicyer og sende dem til brukerens enheter. Når brukeren installerer og aktiverer Defender, sender klientappen enhetskodene til sikkerhetsportalen. Enhetskodene vises mot enhetene i enhetsbeholdningen.

Bruk følgende fremgangsmåte for å konfigurere enhetskodene:

Gå til policyer for appkonfigurasjon > for Apper > i administrasjonssenteret for Microsoft Intune Legg til > administrerte apper.

Angi et navn på policyen.

Velg Microsoft Defender for endepunkt som målapp under Velg offentlige apper.

Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg til DefenderDeviceTag som nøkkel- og verditype som streng.

- Administrator kan tilordne en ny kode ved å legge til nøkkelen DefenderDeviceTag og angi en verdi for enhetskoden.

- Administrator kan redigere en eksisterende kode ved å endre verdien til nøkkelen DefenderDeviceTag.

- Administrator kan slette en eksisterende kode ved å fjerne nøkkelen DefenderDeviceTag.

Klikk Neste, og tilordne denne policyen til målrettede enheter og brukere.

Obs!

Defender-appen må åpnes for at merker skal synkroniseres med Intune og sendes til sikkerhetsportalen. Det kan ta opptil 18 timer før merker gjenspeiles i portalen.

Beslektede emner

Tips

Vil du lære mer? Engasjer deg med Microsoft Security-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender for Endpoint Tech Community.