IPsec 구성

WFP(Windows 필터링 플랫폼)는 고급 보안을 사용하는 Windows 방화벽의 기본 플랫폼입니다. WFP는 IPsec을 사용하여 네트워크 트래픽을 보호하는 규칙을 포함하는 네트워크 필터링 규칙을 구성하는 데 사용됩니다. 애플리케이션 개발자는 고급 보안이 포함된 Windows 방화벽용 MMC(Microsoft Management Console) 스냅인을 통해 노출되는 모델보다 더 세분화된 네트워크 트래픽 필터링 모델을 활용하기 위해 WFP API를 사용하여 IPsec을 직접 구성할 수 있습니다.

IPsec이란?

IPsec(인터넷 프로토콜 보안)은 인터넷을 통해 IP 패킷을 기밀로 전송하는 데 사용되는 보안 프로토콜 집합입니다. IPsec은 이전에 모든 IPv6 구현에 필수였지만 IPv6 노드 요구 사항 및 IPv4의 경우 선택 사항 참조

보안 IP 트래픽에는 IP 패킷에 적용되는 암호화 보호 유형을 식별하고 보호된 패킷을 디코딩하기 위한 정보를 포함하는 두 가지 선택적 IPsec 헤더가 있습니다.

ESP(캡슐화 보안 페이로드) 헤더는 인증 및 선택적 암호화를 수행하여 악의적인 수정에 대한 개인 정보 보호 및 보호에 사용됩니다. NAT(네트워크 주소 변환) 라우터를 트래버스하는 트래픽에 사용할 수 있습니다.

AH(인증 헤더)는 인증을 수행하여 악의적인 수정을 방지할 때만 사용됩니다. NAT 라우터를 트래버스하는 트래픽에는 사용할 수 없습니다.

IPsec에 대한 자세한 내용은 다음을 참조하세요.

IKE란?

IKE(인터넷 키 교환)는 IPsec 프로토콜 집합의 일부인 키 교환 프로토콜입니다. IKE는 보안 연결을 설정하는 동안 사용되며 사용자의 개입 없이 비밀 키 및 기타 보호 관련 매개 변수의 안전한 교환을 수행합니다.

IKE에 대한 자세한 내용은 다음을 참조하세요.

AuthIP란?

인증된 인터넷 프로토콜(AuthIP)은 다음과 같이 IKE를 확장하는 새로운 키 교환 프로토콜입니다.

- IKE는 컴퓨터 인증 자격 증명만 지원하지만 AuthIP는 다음도 지원합니다.

- 사용자 자격 증명: NTLM, Kerberos, 인증서.

- NAP(네트워크 액세스 보호) 상태 인증서.

- 선택적 인증에 사용되는 익명 자격 증명입니다.

- 자격 증명의 조합; 예를 들어 컴퓨터와 사용자 Kerberos 자격 증명의 조합입니다.

AuthIP에는 연결에 실패하기 전에 구성된 모든 인증 방법을 확인하는 인증 재시도 메커니즘이 있습니다.

AuthIP를 보안 소켓과 함께 사용하여 애플리케이션 기반 IPsec 보안 트래픽을 구현할 수 있습니다. 이 콘솔은 다음과 같은 기능을 제공합니다.

IPsec 정책란?

IPsec 정책은 IPsec을 사용하여 보호해야 하는 IP 트래픽 유형과 해당 트래픽을 보호하는 방법을 결정하는 규칙 집합입니다. 한 번에 하나의 IPsec 정책만 컴퓨터에서 활성화됩니다.

IPsec 정책 구현에 대한 자세한 내용은 로컬 보안 정책 MMC 스냅인(secpol.msc)을 열고 F1 키를 눌러 도움말을 표시한 다음 목차에서 IPsec 정책 만들기 및 사용을 선택합니다.

IPsec 정책에 대한 자세한 내용은 다음을 참조하세요.

WFP를 사용하여 IPsec 정책을 구성하는 방법

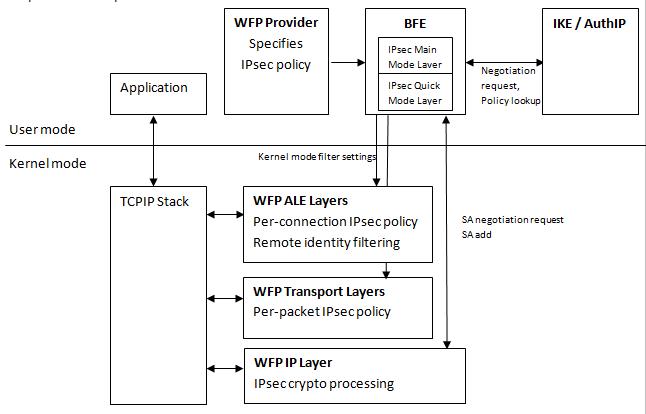

IPsec의 Microsoft 구현에서는 Windows 필터링 플랫폼을 사용하여 IPsec 정책을 설치합니다. IPsec 정책은 다음과 같이 다양한 WFP 계층에 필터를 추가하여 구현됩니다.

FWPM_LAYER_IKEEXT_V{4|6} 계층에서 MM(기본 모드) 교환 중에 키 지정 모듈(IKE/AuthIP)에서 사용하는 협상 정책을 지정하는 필터를 추가합니다. 인증 방법 및 암호화 알고리즘은 이러한 계층에 지정됩니다.

FWPM_LAYER_IPSEC_V{4|6} 계층에는 QM(빠른 모드) 및 EM(확장 모드) 교환 중에 키 지정 모듈에서 사용하는 협상 정책을 지정하는 필터가 추가됩니다. 이러한 계층에는 IPsec 헤더(AH/ESP) 및 암호화 알고리즘이 지정됩니다.

협상 정책은 필터와 연결된 정책 공급자 컨텍스트로 지정됩니다. 키 지정 모듈은 트래픽 특성에 따라 정책 공급자 컨텍스트를 열거하고 보안 협상에 사용할 정책을 가져옵니다.

참고 항목

WFP API를 사용하여 SAS(보안 연결)를 직접 지정하므로 키 지정 모듈 협상 정책을 무시할 수 있습니다.

FWPM_LAYER_INBOUND_TRANSPORT_V{4|6} 및 FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} 계층에서 설명선 호출 및 보호해야 하는 트래픽 흐름을 결정하는 필터를 추가합니다.

FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6} 계층에서 ID 필터링 및 애플리케이션별 정책을 구현하는 필터를 추가합니다.

다음 다이어그램에서는 IPsec 작업과 관련하여 다양한 WFP 구성 요소의 상호 작용을 보여 줍니다.

IPsec이 구성되면 WFP와 통합되고 ALE(애플리케이션 계층 적용) 권한 부여 계층에서 필터링 조건으로 사용할 정보를 제공하여 WFP 필터링 기능을 확장합니다. 예를 들어 IPsec은 원격 사용자 및 원격 컴퓨터 ID를 제공합니다. 이 ID는 WFP가 ALE 연결 및 권한 부여 계층에 노출합니다. 이 정보는 WFP 기반 방화벽 구현을 통해 세분화된 원격 ID 권한 부여에 사용할 수 있습니다.

다음은 IPsec을 사용하여 구현할 수 있는 샘플 격리 정책입니다.

- FWPM_LAYER_IKEEXT_V{4|6} 계층 – Kerberos 인증.

- FWPM_LAYER_IPSEC_V{4|6} 계층 – AH/SHA-1.

- FWPM_LAYER_INBOUND_TRANSPORT_V{4|6} 및 FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} 계층 - 모든 네트워크 트래픽에 대한 협상 검색

- FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6} 계층 - 모든 네트워크 트래픽에 필요한 IPsec입니다.

관련 항목

-

WFP 계층

-

WFP API를 사용하여 구현된 IPsec 정책 시나리오:

-

IPsec 솔루션: